Powszechne typy infekcji komputerowych

Co to jest malware specyficzne dla Mac?

Znane również jako: wirus Mac

Złośliwe oprogramowanie na komputery Mac to rodzaj złośliwej aplikacji, która obiera za cel komputery Mac z systemem operacyjnym MacOS. Termin wirus Mac jest powszechnie używany, ale nie jest technicznie poprawny. Obecnie nie ma swobodnych wirusów Mac (lub Windows). Teoretycznie wirus komputerowy to złośliwy program, który może sam działać po uruchomieniu. We wczesnym stadium rozwoju systemów operacyjnych wirusy wyrządzały wiele szkód. Dzisiaj wirusy komputerowe są całkowicie wymarłe i zastępowane malware. Podczas gdy złośliwe oprogramowanie i adware na komputery Mac nie są zbyt szeroko rozpowszechnione, coraz więcej cyberprzestępców zaczyna tworzyć złośliwe aplikacje, które specjalnie obierają za cel komputery Mac. Kategorie malware na komputery Mac są takie same, jak dla systemów operacyjnych opartych Windows lub Linux. Ich zakres obejmuje potencjalnie niechciane aplikacje (wyrządzające stosunkowo niewielkie szkody), a także trojany i ransomware (infekcje wysokiego ryzyka). Każdego roku udział w rynku komputerów z systemem MacOS rośnie i tym samym cyberprzestępcy zaczynają szukać alternatywnych źródeł dochodu, a niektórzy z nich zaczynają atakować komputery Mac.

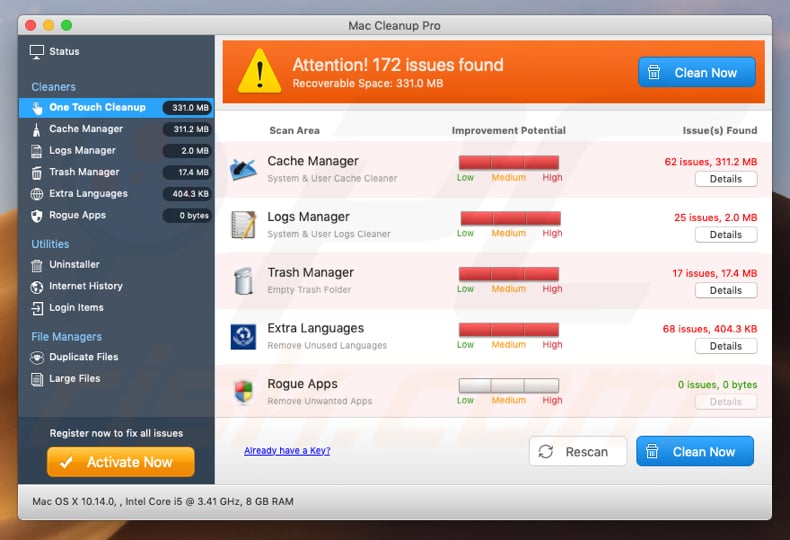

Najczęściej dystrybuowane infekcje zaprojektowane specjalnie dla komputerów Mac występują w postaci potencjalnie niechcianych aplikacji. Zwodniczy marketingowcy tworzą fałszywe reklamy pop-up z ostrzeżeniem o wirusach i fałszywe aktualizacje odtwarzacza flash, które mają na celu skłonić użytkowników komputerów Mac do pobrania niechcianych aplikacji. Po instalacji takie aplikacje skanują komputer użytkownika i wyświetlają fałszywe wyniki, twierdząc, że niepotrzebne pliki i pliki pamięci podręcznej systemu operacyjnego są obarczone dużym ryzykiem błędu, co zachęca użytkowników komputerów Mac do dokonania niepotrzebnych zakupów.

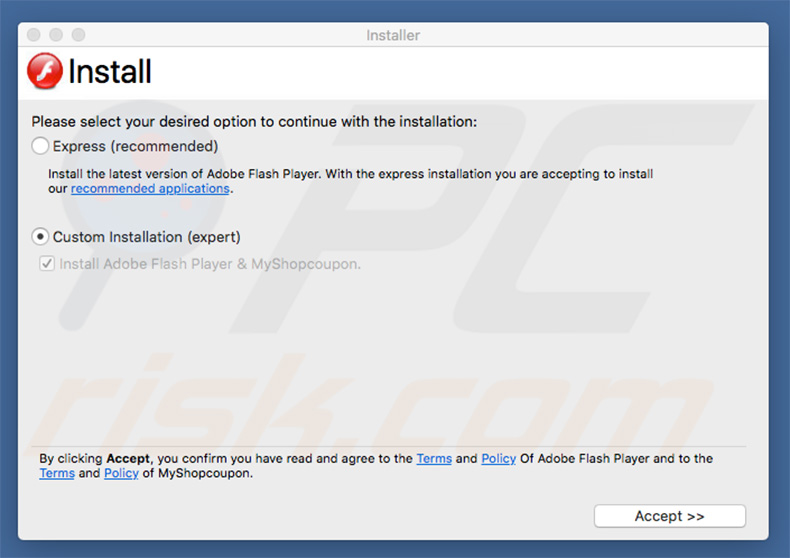

Zrzut ekranu zwodniczego instalatora bezpłatnego oprogramowania, który jest używany w rozpowszechnianiu adware i potencjalnie niechcianych aplikacji:

Inną częstą formą infekcji Mac jest adware. Ten rodzaj infekcji zwykle infekuje komputery użytkowników za pomocą zwodniczej metody marketingowej o nazwie „sprzedaż wiązana". Użytkownicy komputerów Mac instalują aplikacje typu adware wraz z bezpłatnym oprogramowaniem pobranym z Internetu. Po udanej infiltracji, aplikacja adware generuje podczas przeglądania sieci natrętne reklamy pop-up i banerowe. Inne adware przekierowują wyszukiwanie internetowe na inne niechciane witryny.

Inne malware specyficzne dla Mac to trojany, ransomware i górnicy kryptowaluty. Trojany mają na celu kradzież wrażliwych danych użytkowników, ransomware dąży do szyfrowania plików użytkownika i żądania okupu za ich odszyfrowanie, a górnicy kryptowaluty chowają się potajemnie na komputerze użytkownika, wykorzystując zasoby komputera do wydobywania kryptowalut dla cyberprzestępców. Tego typu infekcje nie są bardzo powszechne, ale ponieważ komputery Mac stają się coraz popularniejsze, twórcy malware coraz częściej atakują system operacyjny MacOS.

Objawy malware specyficznego dla Mac:

- Na twoim pulpicie pojawił się program, którego nie zainstalowałeś.

- Podczas przeglądania Internetu pojawiają się niechciane reklamy pop-up.

- Mac stał się wolniejszy niż normalnie.

- Wentylator procesora komputera pracuje na swojej największej wydajności, nawet jeśli nie wykonuje ciężkiej pracy na komputerze.

- Podczas przeszukiwania Internetu przez Google, wyszukiwania są automatycznie przekierowywane do wyszukiwarki Yahoo lub Bing.

Dystrybucja:

Do dystrybucji malware cyberprzestępcy najczęściej używają różnych technik socjotechnicznych, za pomocą których rozprzestrzeniają złośliwe aplikacje. Na przykład, w przypadku potencjalnie niechcianych aplikacji, oszukańczy marketingowcy używają fałszywych reklam pop-up do rozpowszechniania swoich aplikacji. W przypadku adware - użytkownicy zwykle instalują aplikacje adware, gdy zostaną oszukani przez fałszywe instalatory Flash Player. Trojany i górnicy kryptowalut są rozpowszechniane za pomocą oprogramowania do pobierania cracków i zhakowanych witryn.

Jak uniknąć instalacji malware specyficznego dla Mac?

Aby uniknąć zainstalowania malware, użytkownicy komputerów Mac powinni ćwiczyć bezpieczne nawyki przeglądania Internetu, w tym pobieranie oprogramowania wyłącznie z zaufanych źródeł (witryny dewelopera lub oficjalnego sklepu z aplikacjami), brak zaufania do internetowych reklam pop-up, które twierdzą, że znalazły infekcje lub oferują pobranie aktualizacji odtwarzacza flash. Użytkownicy komputerów Mac powinni unikać pobierania narzędzi do crackowania oprogramowania lub do oszukiwania w grach. Korzystanie z usług P2P, takich jak torrenty, również zagraża bezpieczeństwu twojego komputera. Podczas pobierania bezpłatnego oprogramowania należy zawsze zwracać szczególną uwagę na kroki instalacji, ponieważ mogą one ukryć instalację dodatkowych (najczęściej niechcianych) aplikacji.

Ostatnie malware na Mac

Najbardziej rozpowszechniane malware na Mac

Czym jest adware?

Znane również jako: Niechciane reklamy lub wirusy pop-up

„Adware" to termin używany do opisania programu wyświetlającego natrętne reklamy i uważanego za inwazyjny. Dzisiaj jest w Internecie wiele potencjalnie niechcianych aplikacji, które instalują się z bezpłatnymi programami do pobrania. Większość witryn z bezpłatnymi programami do pobrania korzysta z klientów pobierania - małych programów oferujących instalację reklamowanych wtyczek do przeglądarek (zazwyczaj adware) z wybranym bezpłatnym oprogramowaniem. Tym samym nieostrożne pobieranie bezpłatnego oprogramowania może prowadzić do niechcianych infekcji adware.

Jest kilka rodzajów adware: niektóre mogą zmieniać ustawienia przeglądarki internetowej użytkownika, dodając różne przekierowania; inne mogą generować niechciane reklamy pop-up. Niektóre adware nie wykazują żadnych widocznych oznak infiltracji, ale są w stanie śledzić nawyki przeglądania Internetu przez użytkowników poprzez zapisywanie adresów IP, unikalnych numerów identyfikacyjnych, systemów operacyjnych, informacji o przeglądarce, odwiedzanych adresów URL, przeglądanych stron, wprowadzonych zapytań i innych informacji. Ponadto, większość programów typu adware jest źle zaprogramowana, co może zakłócić normalne funkcjonowanie systemów operacyjnych użytkowników.

Objawy adware:

Wolna wydajność przeglądarki internetowej, denerwujące reklamy (wyszukiwania, banerowe, linki tekstowe, reklamy przejściowe, pełnoekranowe i pełnostronicowe), przekierowania przeglądarki.

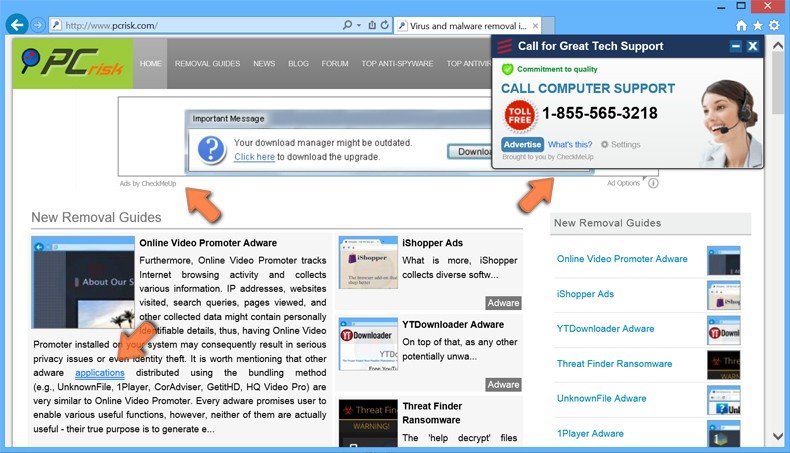

Zrzut ekranu adware generującego natrętne reklamy pop-up i banerowe:

Adware generujące reklamy banerowe:

Dystrybucja:

Adware jest często dołączone do programów freeware lub shareware. Instalowanie potencjalnie niechcianych aplikacji może być spowodowane przez oszukańczych klientów pobierania bezpłatnego oprogramowania i instalatorów. Może się odbyć również za pomocą fałszywej aktualizacji odtwarzacza Flash, Java lub przeglądarki internetowej. Potencjalnie niechciane programy są dystrybuowane za pomocą zwodniczych reklam banerowych i innych reklam internetowych.

Zrzuty ekranu bezpłatnych instalatorów oprogramowania służących do dystrybucji adware:

Jak uniknąć infekcji adware?

Aby uniknąć instalacji adware, użytkownicy Internetu powinni zachować szczególną ostrożność podczas pobierania i instalowania bezpłatnego oprogramowania. Jeśli pobieranie jest zarządzane przez klienta pobierania, pamiętaj, aby zrezygnować z instalacji reklamowanych wtyczek do przeglądarek, klikając przycisk „Odrzuć". Podczas instalowania wcześniej pobranego bezpłatnego oprogramowania zawsze wybieraj „Zaawansowane" lub „Własne" opcje instalacji, zamiast „Szybkich" lub „Typowych", ponieważ wybór domyślnych opcji może prowadzić do niechcianej instalacji adware.

Najnowsze adware

Najbardziej rozpowszechnione adware

Czym jest fałszywy antywirus?

Znany również jako: Zwodnicze oprogramowanie bezpieczeństwa lub scareware

Fałszywy program antywirusowy (znany również jako scareware) to termin używany do opisywania nieuczciwych programów bezpieczeństwa, które imitują skanowanie bezpieczeństwa komputerowego i zgłaszają nieistniejące infekcje bezpieczeństwa, aby przestraszyć użytkowników komputerów PC i nakłonić ich do zakupu bezużytecznych kluczy licencyjnych. Chociaż na pierwszy rzut oka takie programy mogą się wydawać korzystne, w rzeczywistości wprowadzają w błąd i mają na celu oszukiwanie użytkowników komputerów, którzy uważają, że ich system operacyjny jest zainfekowany malware wysokiego ryzyka. Cyberprzestępcy odpowiedzialni za tworzenie fałszywych programów projektują profesjonalnie wyglądające interfejsy użytkownika i komunikaty ostrzegawcze, dzięki czemu ich fałszywe programy antywirusowe wydają się wiarygodne.

Po udanej infiltracji, fałszywe programy antywirusowe wyłączają Menedżera zadań systemu operacyjnego, blokują wykonywanie zainstalowanych programów i konfigurują się, aby automatycznie uruchamiać się przy starcie systemu. Użytkownicy komputerów PC powinni mieć świadomość, że płacenie za fałszywy program antywirusowy jest równoznaczne z wysyłaniem pieniędzy cyberprzestępcom. Ponadto, płacąc za te nieuczciwe programy, użytkownicy ryzykują ujawnienie swoich danych bankowych lub kart kredytowych, co prowadzi do potencjalnych dalszych kradzieży z ich kont. Użytkownicy, którzy już kupili takie fałszywe oprogramowanie antywirusowe, powinni skontaktować się z firmą obsługującą kartę kredytową i reklamować opłaty, wyjaśniając, że zostali oszukani do zakupu fałszywego programu antywirusowego. Podczas gdy główną funkcją fałszywych programów antywirusowych jest zachęcanie użytkowników do odwiedzania witryn, na których nakłania się ich do zapłacenia za usunięcie nieistniejących zagrożeń bezpieczeństwa, te nieuczciwe programy mogą również uruchamiać dodatkowe szkodliwe programy, kraść dane osobowe i uszkadzać przechowywane pliki.

Objawy fałszywego antywirusa:

Ciągłe komunikaty bezpieczeństwa pop-up na pasku zadań, przypomnienia o zakupie pełnej wersji w celu usunięcia rzekomo zidentyfikowanych „infekcji bezpieczeństwa", niska wydajność komputera, zablokowane uruchamianie zainstalowanych programów, zablokowany dostęp do Internetu.

Zrzuty ekranu fałszywych programów antywirusowych generujących fałszywe komunikaty ostrzegawcze:

Dystrybucja:

Cyberprzestępcy używają różnych metod dystrybucji fałszywych programów antywirusowych. Niektóre z najczęściej używanych to złośliwe witryny, zainfekowane wiadomości e-mail i fałszywe skanery bezpieczeństwa online.

Inne fałszywe metody dystrybucji fałszywego oprogramowania antywirusowego:

- Zainfekowane wyniki wyszukiwania

- Dystrybucja eksploitów

- Fałszywe oprogramowanie antywirusowe pobiera inne malware

- Fałszywe aktualizacje zabezpieczeń systemu Windows

- Fałszywe aplikacje na Facebooku

Zrzuty ekranu fałszywych internetowych skanerów i wiadomości służących do dystrybucji fałszywych programów antywirusowych:

Jak chronić twój komputer przed fałszywymi programami antywirusowymi?

Zawsze na bieżąco aktualizuj system operacyjny i wszystkie zainstalowane programy (Java, Flash itp.). Upewnij się również, że zapora jest włączona. Używaj legalnych programów antywirusowych i antyspyware. Zachowaj ostrożność podczas klikania linków w wiadomościach e-mail lub na portalach społecznościowych. Nigdy nie ufaj pop-upom online, które twierdzą, że twój komputer jest zainfekowany malware, a następnie oferują instalację oprogramowania bezpieczeństwa, które może rzekomo wyeliminuje „zidentyfikowane" zagrożenia bezpieczeństwa - te wiadomości internetowe są wykorzystywane przez cyberprzestępców do dystrybuowania fałszywych skanerów bezpieczeństwa.

Najnowsze fałszywe antywirusy

Najbardziej rozpowszechnione fałszywe antywirusy

Czym jest ransomware?

Znane również jako: trojan policyjny, malware blokujące komputer, wirus szyfrowania, szyfrator plików

Ransomware to złośliwe oprogramowanie, które blokuje pulpity użytkowników i żąda zapłaty określonej sumy pieniędzy (okupu) za ich odblokowanie. Istnieją dwie główne typy infekcji ransomware. Pierwsza wykorzystuje nazwy władz (na przykład FBI) i składa fałszywe oskarżenia o różne naruszenia prawa (na przykład za ściąganie pirackiego oprogramowania, oglądanie zabronionej pornografii itp.), aby skłonić użytkowników komputerów do zapłacenia grzywny za rzekome naruszenia prawa.

Cyberprzestępcy odpowiedzialni za tworzenie tych nieuczciwych programów, wykorzystują informacje o komputerach IP użytkowników, aby prezentować swoim ofiarom dostosowany wariant komunikatu blokującego ekran. Infekcje ransomware są dystrybuowane za pośrednictwem zestawów eksploitów - złośliwych programów, które infiltrują systemy operacyjne użytkowników, wykorzystując luki w zabezpieczeniach w nieaktualnym oprogramowaniu.

Inny typ infekcji ransomware wpływa wyłącznie na przeglądarki internetowe użytkowników (Internet Explorer, Mozilla Firefox, Google Chrome i Safari) i jest znany jako Browlock. Ten rodzaj ransomware używa skryptu Java do blokowania prób zamknięcia przez użytkowników ich przeglądarek internetowych.

Użytkownicy komputerów powinni być świadomi, że żadna z władz prawnych na całym świecie nie używa komunikatów blokujących ekran komputera do zbierania opłat karnych za naruszenia prawa.

Zrzuty ekranu infekcji ransomware wykorzystujących nazwy różnych organów:

Drugi główny rodzaj infekcji ransomware jest szczególnie złośliwy, ponieważ nie tylko blokuje komputery użytkowników, ale także szyfruje dane. Tego typu ransomware wyraźnie stwierdza, że jest to infekcja i żąda zapłaty okupu w celu odszyfrowania plików użytkowników. Ten typ ransomware jest stosunkowo łatwy do usunięcia, jednak w przypadku Cryptolocker, nie można odszyfrować plików bez prywatnego klucza RSA. Użytkownicy komputerów PC, którzy mają do czynienia z tego typu ransomware, powinni przywrócić swoje zaszyfrowane pliki z kopii zapasowej.

Zrzuty ekranu ransomware, które szyfruje pliki użytkowników:

Objawy ransomware:

Całkowicie zablokowany pulpit z wiadomością żądającą zapłacenia okupu w celu odblokowania komputera (lub odszyfrowania plików) i uniknięcia opłat karnych.

Dystrybucja:

Cyberprzestępcy często wykorzystują zestawy eksploitów do infiltracji systemów operacyjnych użytkowników i tworzenia komunikatów blokujących pulpit. Pakiety eksploitów zawierają wiele eksploitów różnych typów. Jeśli system operacyjny i zainstalowane oprogramowanie nie jest w pełni załatane, powoduje, że przeglądarka pobiera infekcje ransomware. Powszechnie, zestawy eksploitów są osadzone na złośliwych lub zhakowanych stronach internetowych. Najnowsze badania pokazują, że cyberprzestępcy dystrybuują również infekcje ransomware przez sieci reklamowe (które specjalizują się w reklamie na stronach pornograficznych) i kampanie spamowe.

No More Ransom! projekt:

Ofiary oprogramowania ransomware powinny wiedzieć, że nie zaleca się płacenia okupu w celu uzyskania deszyfratora od cyberprzestępców. Płacąc okup, sponsorujesz działalność cyberprzestępczą, a ponadto nie ma gwarancji, że otrzymasz deszyfrator. Jeśli padłeś ofiarą oprogramowania ransomware, skorzystaj z witryny No More Ransom!, aby uzyskać więcej informacji na temat oprogramowania ransomware i potencjalnie znaleźć bezpłatny deszyfrator dla oprogramowania ransomware, które zainfekowało twój komputer.

Jak uniknąć infekcji ransomware?

Aby chronić komputery przed infekcjami ransomware zaleca się bieżące aktualizowanie systemu operacyjnego i zainstalowanego oprogramowania. Używaj wyłącznie legalnych programów antywirusowych i antyspyware oraz nie klikaj linków ani nie otwieraj załączników wiadomości e-mail z niezaufanych źródeł. Unikaj odwiedzania stron pornograficznych i nie pobieraj plików z sieci P2P.

Najnowsze ransomware

Najbardziej rozpowszechnione ransomware

Czym jest porywacz przeglądarki?

Znane również jako: Wirus przekierowywania lub hijackware

Porywacz przeglądarki to program, który infiltruje komputery użytkowników i modyfikuje ustawienia przeglądarki internetowej. Najczęściej porywacze przeglądarki modyfikują stronę domową użytkowników i domyślne ustawienia wyszukiwarek oraz mogą zakłócać prawidłowe działanie samej przeglądarki. Głównym celem tych fałszywych programów jest generowanie przychodów z nieuczciwych reklam lub sponsorowanych wyników wyszukiwania internetowego prezentowanych na witrynach, które promują. Najczęstszymi formami porywaczy przeglądarki są rozszerzenia przeglądarki, paski narzędzi i aplikacje pomocnicze. Porywacze przeglądarki infiltrują przeglądarki użytkowników za pomocą promowanych pobrań, zainfekowanych wiadomości e-mail lub instalacji bezpłatnego oprogramowania pobranego z Internetu.

Użytkownicy komputerów powinni zdać sobie sprawę z tego, że obecnie większość stron z bezpłatnymi programami do pobrania korzysta z klientów pobierania - małych programów używanych do zarabiania na bezpłatnych usługach, oferujących instalację reklamowanych wtyczek do przeglądarek (zwykle porywaczy przeglądarki w formie pasków narzędzi). Nie zwracając uwagi na kroki pobierania, użytkownicy mogą niechcący zainstalować różne porywacze przeglądarki. Niektóre programy adware, które mogą modyfikować ustawienia przeglądarki, są dostarczane z nieuczciwymi obiektami pomocniczymi przeglądarki, które blokują próby zmiany ustawień ich strony domowej i domyślnych ustawień wyszukiwarki.

Ostatnie badania pokazują, że większość porywaczy przeglądarek przekierowuje użytkowników Internetu do nieuczciwych wyszukiwarek. Przynoszą one błędne wyniki z niewielkim lub żadnym odniesieniem do wyszukiwanych zapytań. Działania te są wykonywane w celu generowania przychodów z kliknięcia przez użytkowników sponsorowanych wyników wyszukiwania - kliknięć, które prowadzą do sprzedażowych lub złośliwych witryn. Ponadto, te fałszywe programy znane są z tego, że śledzą nawyki przeszukiwania sieci przez zapisywanie różnych informacji osobistych (adresów IP, odwiedzanych witryn, wyszukiwanych haseł itp.). Takie zachowanie może prowadzić do problemów związanych z prywatnością, a nawet kradzieży tożsamości.

Zrzuty ekranu porywaczy przeglądarki, które zmieniają ustawienia strony domowej przeglądarki i domyślnej wyszukiwarki:

Objawy porywaczy przeglądarki:

- Zmodyfikowana strona główna i domyślne ustawienia wyszukiwarki

- Zablokowane próby zmiany ustawień przeglądarki

- Reklamy pop-up i banerowe na legalnych stronach internetowych, takich jak Google lub Wikipedia

- Niska wydajność komputera

Zrzuty ekranu zwodniczych instalatorów bezpłatnego oprogramowania używanych w dystrybucji porywaczy przeglądarki:

Dystrybucja:

Najczęściej porywacze przeglądarki są dystrybuowane za pomocą zwodniczej metody marketingu oprogramowania o nazwie sprzedaż wiązana - instalują się za pomocą bezpłatnego oprogramowania pobranego z Internetu. Adware zdolne do modyfikowania ustawień przeglądarki jest znane również z rozpowszechniania się za pomocą pobrań fałszywych aktualizacji Java i przeglądarki.

Jak uniknąć infekcji porywaczy przeglądarki?

Zawsze czytaj warunki użytkowania i politykę prywatności dla każdego pobieranego oprogramowania i zachowaj szczególną ostrożność podczas pobierania freeware. Nie klikaj reklam pop-up, które oferują instalację bezpłatnych i „użytecznych" programów. Bądź bardzo uważny podczas pobierania i instalowania freeware: unikaj instalowania „dołączonych" rozszerzeń przeglądarki, klikając przycisk „Odrzuć". Podczas instalowania bezpłatnych programów używaj „Zaawansowanych" lub "Niestandardowych" opcji instalacji i zrezygnuj z instalacji jakichkolwiek dołączonych pasków narzędzi. Oprócz tych środków, upewnij się, że aktualizujesz swoje przeglądarki internetowe.

Najnowsze porywacze przeglądarki

Najbardziej rozpowszechnione porywacze przeglądarki

Czym jest Trojan?

Znany również jako: Wirus e-mailowy, spyware lub DDos

Trojan (koń trojański) to infekcja malware, która jest przedstawiana jako legalne oprogramowanie. Nazwa tego malware pochodzi z historii o wojnie trojańskiej, w której Grecy zbudowali drewnianego konia i ukryli w nim swoich wojowników. Trojanie wciągnęli konia do swojego miasta jako trofeum zwycięstwa. Wkrótce po tym greccy wojownicy wymknęli się z drewnianego konia i otworzyli bramę miasta Troi, pozwalając greckiej armii wygrać wojnę trojańską. Podobnie jak w tej historii, cyberprzestępcy sprawiają, że ich malware wygląda jak legalny program, na przykład odtwarzacz flash. Gdy użytkownicy komputerów pobierają i instalują to, co uważają za legalny program, infekują swoje komputery złośliwym kodem.

Cyberprzestępcy używają różnych technik infekowania komputerów użytkowników. W przypadku trojanów, cyberprzestępcy najczęściej wykorzystują kampanie spamowe e-mail do rozpowszechniania malware.

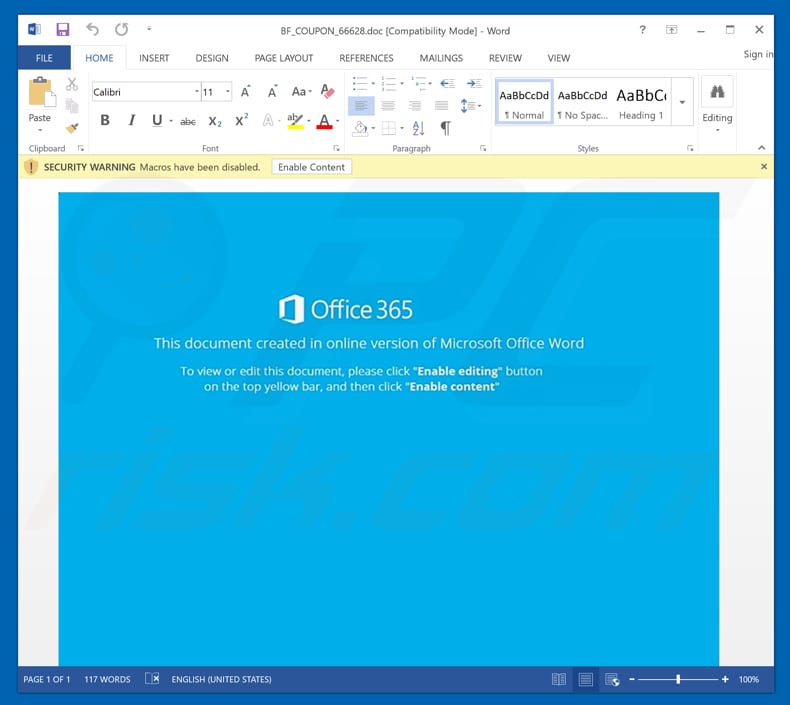

Zrzut ekranu ze złośliwym załącznikiem e-mail używanym w dystrybucji trojanów:

Wysyłają oni dziesiątki tysięcy e-maili udających fakturę od znanej firmy. Takie wiadomości e-mail są najczęściej wysyłane z legalnie wyglądającymi, ale złośliwymi załącznikami. Użytkownicy, którzy im wierzą i otwierają załącznik, infekują swoje komputery trojanem. Podobnie jak w przypadku kryminalnej działalności, cyberprzestępcy dystrybuują trojany dla korzyści finansowych. Po zainfekowaniu komputera trojan może wykraść dane użytkownika (w tym poufne dane bankowe), kontrolować jego komputer, pobierać i uruchamiać na komputerze ofiary dodatkowe malware. Ogólnie trojany można podzielić na kilka kategorii:

Trojany otwierające tylne drzwi - po zainfekowaniu komputera ofiary otwierają tylne drzwi, co umożliwia cyberprzestępcom pełny dostęp do komputera użytkownika. Tego typu trojany są powszechnie używane do kradzieży danych przeglądarki, infekowania komputerów ofiar dodatkowym malware i wykonywania innych złośliwych zadań.

Trojany pobierania - po zainfekowaniu komputera są używane do pobierania dodatkowego malware. Przykładowo, trojan tego typu może pobrać i uruchomić infekcję ransomware, która szyfruje pliki użytkownika i prosi o okup w celu ich odszyfrowania.

Trojany kradnące informacje - trojany, które należą do tej kategorii, mają na celu potajemne działanie na komputerze użytkownika bez widocznych oznak ich obecności. Jak sama nazwa wskazuje, tego typu trojany kradną dane użytkownika. Mogą to być informacje bankowe, hasła do sieci społecznościowych i wszelkie inne poufne informacje, które mogą być wykorzystywane do kradzieży/zarabiania pieniędzy w przyszłości.

Trojany DDoS - niektóre trojany nie są zainteresowane twoimi danymi osobowymi ani nie infekują twojego komputera dodatkowym malware. Trojany DDoS dodają komputer ofiary do botnetu. Kiedy cyberprzestępcy mają wystarczająco duży botnet (setki lub tysiące komputerów zombie), mogą wykonywać ataki DDoS na różne witryny lub usługi online.

Objawy infekcji trojańskich:

Zauważ, że infekcje trojańskie są tak zaprojektowane, aby były potajemne - najczęściej nie ma żadnych objawów na zainfekowanym komputerze.

- Widzisz nieznane procesy w swoim Menedżerze zadań.

- Twój komputer stał się wolniejszy niż zwykle.

- Twoi znajomi lub współpracownicy otrzymują od ciebie wiadomości e-mail/wiadomości, których sam nie wysłałeś.

Dystrybucja:

Trojany mogą przybierać różne formy. Twój komputer może zostać zainfekowany trojanem po pobraniu legalnego oprogramowania z podejrzanej witryny lub korzystania z takich usług jak torrenty. Pobieranie różnych cracków oprogramowania lub otwieranie załączników z ostatnio otrzymanych wiadomości e-mail.

Jak uniknąć infekcji trojańskich?

Aby uniknąć zainfekowania komputera trojanami, należy zachować szczególną ostrożność podczas pobierania oprogramowania - jedynym bezpiecznym miejscem do pobrania aplikacji jest strona dewelopera lub oficjalny sklep z aplikacjami. Bądź ostrożny podczas otwierania załączników z poczty e-mail - nawet legalnie wyglądające e-maile mogą być częścią inżynierii społecznej stworzonej przez cyberprzestępców. Unikaj korzystania z usług P2P, takich jak torrenty i nigdy nie używaj cracków oprogramowania lub narzędzi do oszukiwania w grach - to bardzo popularne miejsca, w których cyberprzestępcy dystrybuują swoje malware.

Ostatnie trojany

Najbardziej rozpowszechniane trojany

Czym jest potencjalnie niechciana aplikacja?

Znana również jako: PUP (potencjalnie niechciany program) lub PUA

Potencjalnie niechciane aplikacje (znane również jako PUA lub PUP - potencjalnie niechciane programy) to aplikacje instalowane na komputerze użytkownika bez odpowiedniej zgody. Programy należące do tej kategorii to zazwyczaj aplikacje użytkowe, różne aktualizacje sterowników, skanery rejestru i podobne oprogramowanie. Są instalowane na komputerze użytkownika za pomocą zwodniczej metody marketingowej zwanej sprzedażą wiązaną. Na przykład użytkownicy komputerów pobierają aktualizację odtwarzacza Flash i po kilku minutach pojawia się nowy program informujący, że znaleziono różne problemy z rejestrem. Po zainstalowaniu programy te mają tendencję do zakłócania normalnego korzystania z komputera, zwykle dołączają się do listy startowej systemu operacyjnego i mają tendencję do pokazywania różnych okien pop-up z ostrzeżeniami oraz przeprowadzania skanowania komputera.

Głównym celem takich aplikacji jest oszukiwanie użytkowników komputerów, którzy uważają, że ich komputery są zagrożone (na przykład z powodu nieaktualnych sterowników lub błędów rejestru), a następnie nakłonienie ich do zakupu płatnej wersji niektórych aplikacji w celu naprawienia wykrytych problemów.

Zrzut ekranu typowej potencjalnie niechcianej aplikacji:

Podczas gdy potencjalnie niechciane aplikacje zwykle nie powodują poważnych zagrożeń dla wrażliwych danych użytkownika, głównym problemem jest fakt, że użytkownicy komputerów mogą zostać oszukani do zakupu całkowicie bezużytecznego oprogramowania. Zauważ, że problemy z rejestrem lub nieaktualne sterowniki nie mogą być postrzegane jako poważne problemy. Aplikacje, które używają różnych straszących wykresów i kolorów do twierdzenia, że jest inaczej, po prostu przesadzają, aby zmusić użytkowników komputerów do dokonania niepotrzebnego zakupu.

Zrzut ekranu typowej potencjalnie niechcianej aplikacji:

Objawy potencjalnie niechcianej aplikacji:

- Na twoim pulpicie pojawił się program, który nie został zainstalowany.

- W twoim Menedżerze zadań pojawi się niezwykły proces.

- Na twoim pulpicie są widoczne różne komunikaty ostrzegawcze.

- Uruchamia się nieznany program, który wykrył liczne problemy z rejestru i żąda płatności za ich usunięcie.

Dystrybucja:

Potencjalnie niechciane aplikacje są zwykle dystrybuowane za pomocą zwodniczej metody marketingowej zwanej sprzedażą wiązaną. W tym scenariuszu użytkownikowi wyświetla się reklama pop-up, która twierdzi, że odtwarzacz Flash jest nieaktualny. Następnie użytkownik może pobrać aktualizację. Instalator odtwarzacza Flash Player został zmodyfikowany, a instalacja różnych potencjalnie niechcianych aplikacji jest ukryta w etapach konfiguracji. Użytkownicy mają tendencję do klikania „Dalej" bez uważnego czytania całego tekstu w zmodyfikowanej konfiguracji. Kończy się to sytuacją, w której oprócz odtwarzacza flash na komputerze użytkownika są instalowane różne niechciane aplikacje.

Kolejnym popularnym kanałem dystrybucji są fałszywe internetowe skanery wirusów. W tym przypadku użytkownikom wyświetla się reklama pop-up imitująca skanowanie komputera. Po szybkim skanowaniu takie okna pop-up twierdzą, że znalazły na komputerze użytkownika różne złośliwe programy, a następnie nakłaniają na pobranie jakiegoś programu, który rzekomo wyeliminowałby wykryte wirusy. W rzeczywistości żadna ze witryn nie może wykonać skanowania antywirusowego komputera - jest to sztuczka używana do oszukiwania użytkowników komputerów do pobrania potencjalnie niechcianych aplikacji.

Jak uniknąć instalacji potencjalnie niechcianych aplikacji:

Aby uniknąć instalacji niechcianych aplikacji, użytkownicy powinni nauczyć się bezpiecznego przeglądania Internetu. W większości przypadków niechciane aplikacje są dystrybuowane za pomocą taktyki inżynierii społecznej i sztuczek. Należy pobierać Flash Player, aktualizacje i inne legalne aplikacje wyłącznie z zaufanych źródeł (zazwyczaj ze strony ich deweloperów). Nigdy nie ufaj internetowym skanerom wirusów i innym podobnym komunikatom pop-up informującym o infekcjach komputerowych. Podczas instalowania bezpłatnego oprogramowania zawsze zwracaj szczególną uwagę na kroki instalacji i kliknij wszystkie zaawansowane lub niestandardowe opcje instalacji - mogą one ujawnić instalację dodatkowego niechcianego oprogramowania.

Ostatnie potencjalnie niechciane aplikacje

Najbardziej rozpowszechniane potencjalnie niechciane aplikacje

Co to jest phishing/oszustwo?

Znany również jako: kradzież hasła, oszustwo pop-up

Phishing i różne oszustwa internetowe to duży biznes dla cyberprzestępców. Słowo "phishing" pochodzi od słowa "wędkarstwo"; podobieństwo między tymi dwoma słowami polega na tym, że przynęta jest używana w obu działaniach. W przypadku wędkarstwa przynęta jest używana do oszukania ryby, a w przypadku phishingu - cyberprzestępcy wykorzystują pewnego rodzaju przynętę, aby nakłonić użytkowników do ujawnienia poufnych informacji (takich jak hasła lub dane bankowe).

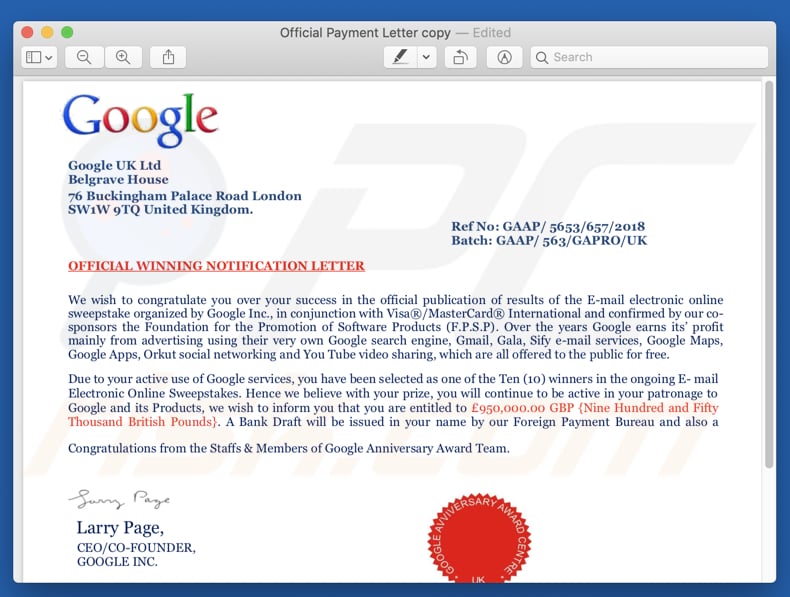

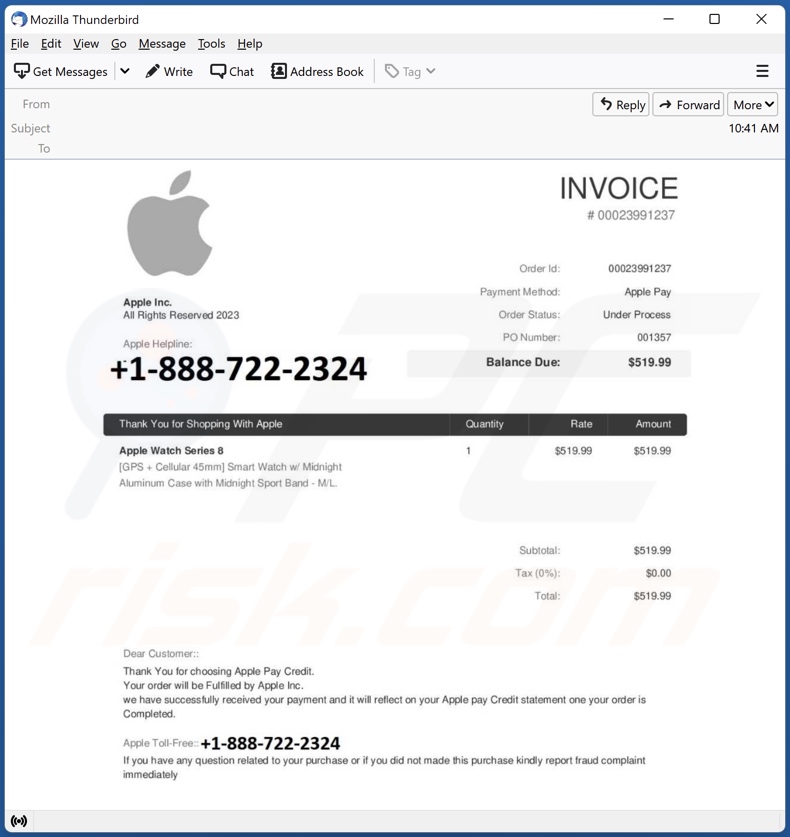

Najczęstszą formą phishingu są kampanie spamowe, w ramach których wysyłane są tysiące wiadomości e-mail z fałszywymi informacjami; na przykład wiadomości e-mail twierdzące, że hasło PayPal użytkownika wygasło lub że jego Apple ID zostało użyte do dokonania zakupów.

Linki w takich fałszywych wiadomościach e-mail prowadzą do stron internetowych cyberprzestępców, które są sklonowane z oryginalnych. Użytkownicy są następnie nakłaniani do wprowadzenia swoich poufnych informacji na tych fałszywych stronach. Później cyberprzestępcy wykorzystują zebrane dane do kradzieży pieniędzy lub innych nieuczciwych działań. Należy pamiętać, że e-maile nie są jedynym kanałem wykorzystywanym w atakach phishingowych; cyberprzestępcy są znani z wykorzystywania wiadomości tekstowych i połączeń telefonicznych w celu zwabienia potencjalnych ofiar do podania swoich danych osobowych.

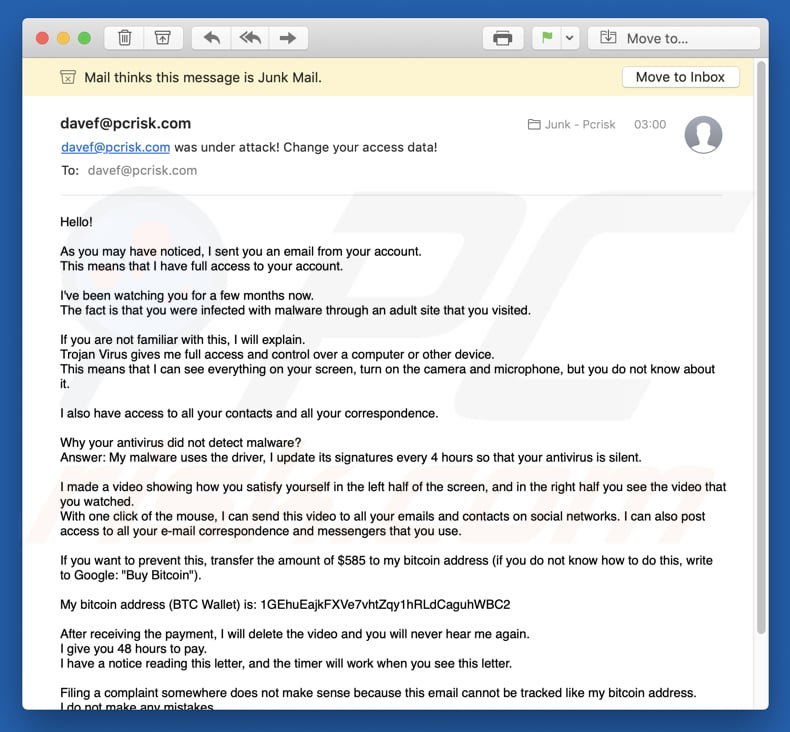

Oszustwa typu sextortion to kolejna popularna forma fałszywych wiadomości e-mail. Twierdzą one, że mają kompromitujące filmy lub zdjęcia użytkownika i żądają zapłacenia okupu w Bitcoinach (lub innych kryptowalutach) w celu usunięcia rzekomo wrażliwych materiałów. Takie e-maile zwykle stwierdzają, że haker zainstalował oprogramowanie szpiegujące na komputerze i użył go do nagrania wideo użytkownika oglądającego pornografię. W rzeczywistości cyberprzestępcy nie mają żadnych kompromitujących materiałów. Wysyłają tysiące takich fałszywych wiadomości e-mail, a niektórzy użytkownicy, którzy je otrzymują - wierzą w fałszywe informacje i płacą pieniądze.

Należy pamiętać, że to tylko kilka przykładów phishingu i oszustw internetowych. Cyberprzestępcy zawsze wprowadzają innowacje i szukają nowych sposobów kradzieży poufnych informacji. Dlatego zawsze należy zachować ostrożność podczas przeglądania Internetu i wprowadzania danych osobowych. Jeśli chodzi o phishing i oszustwa - najlepszą radą jest bycie sceptycznym; jeśli coś brzmi zbyt dobrze, aby było prawdziwe, prawdopodobnie tak jest.

Objawy phishingu/oszustwa:

- Otrzymano wiadomość e-mail z informacją, że hasło wygasło lub konto wymaga weryfikacji przy użyciu hasła.

- Otrzymałeś wiadomość e-mail, która jest zbyt piękna, aby mogła być prawdziwa (np. twierdzenie, że wygrałeś na loterii, nawet jeśli nie kupiłeś żadnych losów na loterię).

- Otrzymałeś wiadomość e-mail twierdzącą, że haker nagrał Cię podczas oglądania pornografii.

- Otrzymałeś wiadomość e-mail z twierdzeniem, że dokonałeś zakupu, którego nie rozpoznajesz.

- Otrzymałeś telefon twierdzący, że Twój komputer PC lub Mac jest zainfekowany wirusami i wymaga oczyszczenia.

Dystrybucja:

Ataki phishingowe są najczęściej przeprowadzane za pośrednictwem kampanii spamowych e-mail. Cyberprzestępcy wykorzystują różne motywy, aby zwabić swoje potencjalne ofiary do podania swoich informacji. Fałszywe wiadomości e-mail, których celem jest kradzież poufnych danych, obejmują zarówno wygrane na loterii, jak i wygasłe hasła. W przypadku oszustw internetowych cyberprzestępcy często używają błędnie wpisanych nazw domen, aby nakłonić użytkowników do odwiedzenia ich fałszywych stron internetowych. Innym popularnym sposobem generowania ruchu na nieuczciwych stronach internetowych są techniki zatruwania wyszukiwarek i różne podejrzane sieci reklamowe.

Jak uniknąć stania się ofiarą phishingu i oszustw internetowych?

Jeśli otrzymałeś wiadomość e-mail twierdzącą, że wygrałeś na loterii lub że musisz wypełnić pewne dane osobowe dla swojego banku - powinieneś być bardzo sceptyczny wobec takich wiadomości e-mail. Cyberprzestępcy wykorzystują chwytliwe tematy i legalnie wyglądające wiadomości e-mail, aby oszukać użytkowników komputerów i skłonić ich do stania się ich kolejnymi ofiarami. Zdrowy rozsądek i korzystanie z oprogramowania antywirusowego może znacznie zmniejszyć ryzyko stania się ofiarą phishingu.

Aby uniknąć oszustw internetowych, użytkownicy Internetu powinni zawsze aktualizować swoje przeglądarki i systemy operacyjne. Nowoczesne przeglądarki internetowe mają wbudowane filtry zapobiegające oszustwom i mogą uchronić użytkownika przed odwiedzeniem niebezpiecznej witryny. Drugą warstwą ochrony jest korzystanie z renomowanego programu antywirusowego. Ostatnią i najważniejszą rzeczą jest edukacja w zakresie bezpiecznego przeglądania Internetu.

Czym jest oszustwo związane z pomocą techniczną?

Znane również jako: oszustwo związane z pomocą techniczną, oszustwo pop-up

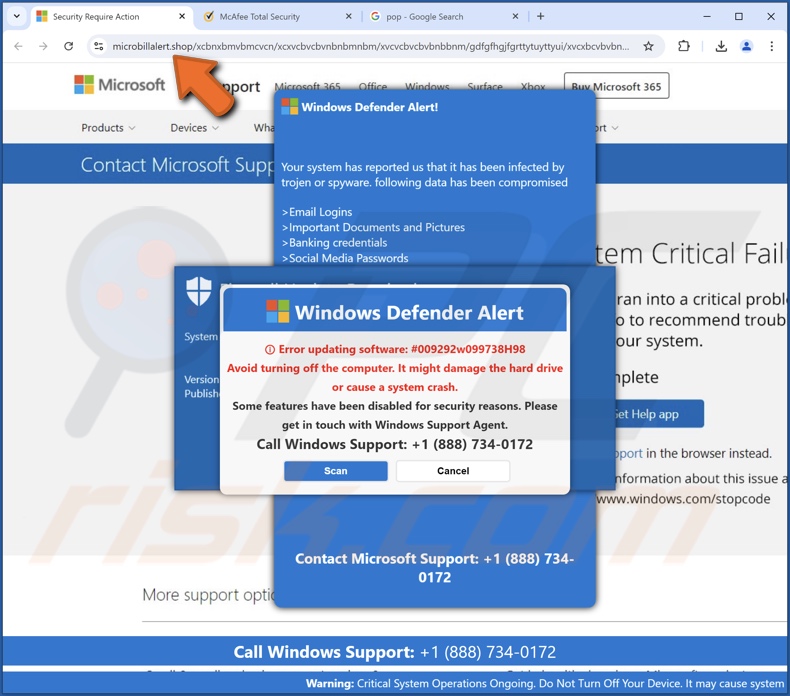

Oszustwo związane z pomocą techniczną to rodzaj oszustwa, w którym oszuści twierdzą, że świadczą usługi wsparcia technicznego. Kluczowe cechy tych oszustw obejmują połączenia telefoniczne i oprogramowanie do zdalnego dostępu. Zazwyczaj ofiary są wabione do dzwonienia (lub komunikowania się w inny sposób) z oszustami za pośrednictwem zwodniczych stron internetowych.

Strony te często imitują legalne witryny lub zawierają grafiki związane z prawdziwymi produktami, usługami lub firmami - takimi jak systemy operacyjne (Windows, Mac), oprogramowanie antywirusowe (Microsoft Defender, Norton, McAfee), sprzedawcy elektroniki (Geek Squad) i inne. Oszukańcze strony internetowe często zawierają różne wyskakujące okienka, które uruchamiają fałszywe skanowanie systemu lub wyświetlają alerty o zagrożeniach.

Celem jest przekonanie ofiar, że ich komputery są zainfekowane, zablokowane ze względów bezpieczeństwa, ciągle napotykają krytyczne błędy lub są bardzo zagrożone. Strony te oferują wsparcie techniczne, aby pomóc ofiarom z tymi nieistniejącymi problemami. Użytkownicy są instruowani, aby zadzwonić na podane "infolinie" w celu uzyskania pomocy technicznej.

Chociaż oszustwo może odbywać się całkowicie przez telefon, cyberprzestępcy zwykle proszą o zdalny dostęp do urządzeń ofiar. Połączenie można nawiązać za pomocą legalnych programów zdalnego dostępu, takich jak AnyDesk lub TeamViewer.

Podczas komunikacji oszuści podszywają się pod profesjonalną pomoc techniczną, zwykle identyfikując się jako "eksperci techniczni", "certyfikowane wsparcie" Microsoft lub Apple itp. Na początkowych etapach oszustwa cyberprzestępcy wykonują czynności mające na celu przekonanie ofiar, że świadczą obiecane usługi wsparcia.

Oszuści mogą korzystać z natywnych narzędzi systemu Windows, aby stworzyć iluzję, że komputer został przejęty. Na przykład mogą użyć wiersza polecenia, aby wygenerować szybki wynik plików / katalogów i twierdzić, że jest to proces skanowania złośliwego oprogramowania. Przestępcy mogą również stwierdzić, że dane wyjściowe są podejrzane i wskazują, że system jest zainfekowany.

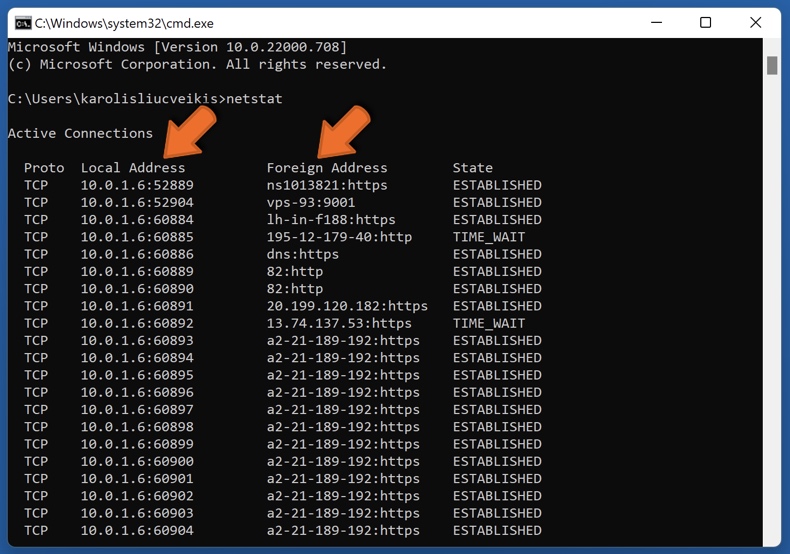

Inną taktyką, którą mogą stosować oszuści, jest uruchomienie polecenia "netstat" w wierszu polecenia. Po jego wprowadzeniu użytkownik otrzymuje informacje o sieci, zawierające listę połączonych lokalnych i zagranicznych adresów IP. Są to zwykłe dane wyjściowe; są one generowane podczas przeglądania Internetu.

"Adres lokalny" identyfikuje urządzenie użytkownika, podczas gdy kolumna "Adres zagraniczny" reprezentuje adresy IP urządzeń, z którymi się łączył (tj. otwierał strony internetowe). Oszuści wymyślają ten ostatni, aby oznaczał hakerów "podłączonych" do komputerów ofiar.

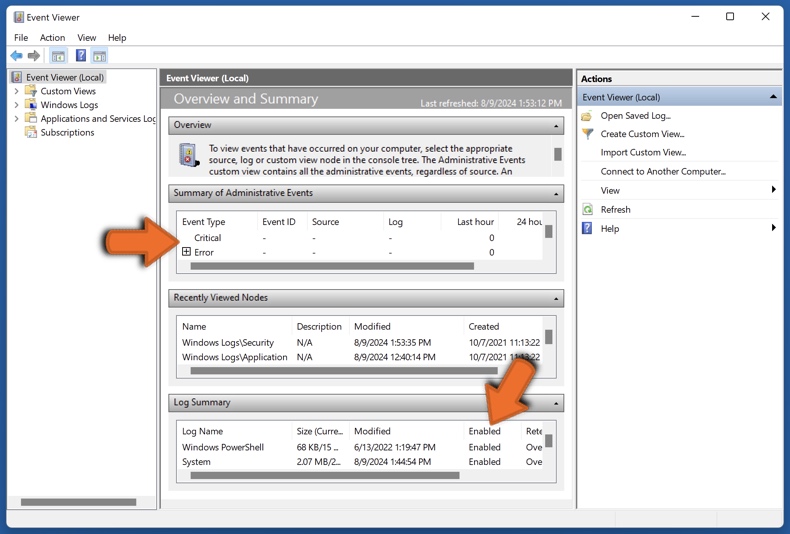

Cyberprzestępcy mogą również korzystać z Podglądu zdarzeń - składnika systemu Windows, który umożliwia użytkownikom przeglądanie dzienników zdarzeń i rozwiązywanie problemów. Wpisy w dzienniku mogą zawierać różne, w dużej mierze nieszkodliwe alerty dotyczące błędów i wyłączonych usług (należy pamiętać, że nie wszystkie muszą być zawsze włączone). Oszuści twierdzą, że te nieszkodliwe informacje są wskaźnikiem naruszenia bezpieczeństwa systemu.

Oszuści mogą wykorzystywać oprogramowanie innych firm, aby stworzyć iluzję infekcji złośliwym oprogramowaniem. W tym celu często wykorzystywane są fałszywe narzędzia antywirusowe. Programy te wykonują fałszywe skanowanie systemu, które wykrywa wiele wirusów na urządzeniach. To nieuczciwe oprogramowanie może wymagać płatności, aby aktywować swoje funkcje (takie jak usuwanie złośliwego oprogramowania), ale po zakupie pozostaje nieoperacyjne. Więcej informacji można znaleźć w sekcji "Fałszywy antywirus" na tej stronie.

Ostatecznym celem wszystkich oszustw jest zysk, a oszuści mogą go osiągnąć na różne sposoby. W wielu przypadkach oszuści zajmujący się pomocą techniczną szukają funduszy bezpośrednio. Gdy ofiary są przekonane, że ich komputery są zainfekowane, przestępcy proszą je o zapłacenie za usunięcie złośliwego oprogramowania, aktywację oprogramowania, odnowienie subskrypcji itp.

Oszuści celują w duże kwoty - rzędu setek i tysięcy. Zwykle oferują wieloletnią lub nawet dożywotnią ochronę. Jest to nie tylko przynęta do uzyskania znacznych sum pieniędzy, ale może również pozwolić cyberprzestępcom na kontaktowanie się z ofiarami w wolnym czasie i ogłaszanie wykrycia nowych zagrożeń lub problemów, które oczywiście wymagają dodatkowych opłat w celu ich wyeliminowania.

Oszustwa związane z pomocą techniczną mogą być długie i skomplikowane, a oszuści utrzymują stały kontakt ze swoimi ofiarami i prowadzą je przez każdy etap procesu. Przestępcy ci mogą próbować nawiązać osobisty kontakt i wykorzystywać różne oszustwa, aby stworzyć wrażenie legalności, takie jak podawanie fałszywych kodów bezpieczeństwa i identyfikatorów.

W większości przypadków oszuści proszą o dokonanie płatności kartami podarunkowymi lub gotówką. W przypadku tych pierwszych cyberprzestępcy mogą utrzymywać kontakt z ofiarami i instruować je, co powiedzieć pracownikom sklepu, jeśli zakwestionują nadwyżkę zakupu (ponieważ sprzedawcy mogą wiedzieć, że oszuści szukają kart podarunkowych). Po zrealizowaniu karty podarunkowej nie można jej zwrócić - w związku z tym ofiary nie mogą odzyskać wydanych środków po ujawnieniu oszustom kodów realizacji.

Cyberprzestępcy mogą poinstruować ofiary, jak ukryć gotówkę w niewinnie wyglądających paczkach, a następnie je wysłać. W schematach wsparcia technicznego na dużą skalę przestępcy mogą nawet mieć krąg "mułów" do dostarczania paczek między krajami. Zazwyczaj ta metoda pozyskiwania funduszy nie pozwala na odzyskanie pieniędzy.

Przelewy bankowe i czeki są wykorzystywane w mniejszym stopniu, ponieważ ofiary mogą mieć możliwość odzyskania swoich środków, środki bezpieczeństwa, które utrudniają międzynarodowym oszustom i są znacznie bardziej identyfikowalne. Kryptowaluta jest również rzadkością; chociaż praktycznie uniemożliwia odzyskanie środków, uzyskanie i wysłanie waluty cyfrowej może być procesem zbyt złożonym dla docelowej grupy demograficznej ofiar, która ma tendencję do skłaniania się ku zaawansowanym osobom starszym.

Istnieje jednak wiele zagrożeń związanych z oszustwami dotyczącymi pomocy technicznej. Cyberprzestępcy mogą atakować poufne informacje, takie jak dane logowania do konta (np. e-maile, sieci społecznościowe, handel elektroniczny, przelewy pieniężne, bankowość internetowa, portfele cyfrowe itp.), dane osobowe (np. skany/zdjęcia paszportów, dane dowodu osobistego itp.) oraz dane finansowe (np. numery kont bankowych lub kart kredytowych/debetowych itp.).

Ukierunkowane informacje można uzyskać, nakłaniając ofiary do ujawnienia ich przez telefon, wpisując je w miejscu, w którym oszuści twierdzą, że nie mogą ich zobaczyć, lub wprowadzając je do witryn lub plików phishingowych. Strony/pliki phishingowe mogą być umiejętnie zamaskowane jako strony logowania do konta lub formularze rejestracji/płatności.

Przestępcy ci mogą wykorzystywać funkcję oprogramowania zdalnego dostępu do zaciemniania ekranów ofiar lub nakładania na nie obrazów (np. ostrzeżeń o zagrożeniach, błędu niebieskiego ekranu śmierci itp.) Podczas gdy ofiary nie mogą przeglądać ekranów swoich urządzeń, oszuści mogą wykonywać na nich różne złośliwe działania.

Cyberprzestępcy mogą przeglądać i kraść cenne treści, wyłączać/odinstalowywać oryginalne narzędzia bezpieczeństwa lub instalować prawdziwe trojany, ransomware i inne złośliwe oprogramowanie (więcej informacji na temat tych programów można znaleźć w odpowiednich sekcjach na tej stronie). Co więcej, określone złośliwe oprogramowanie i niektóre programy zdalnego dostępu mogą umożliwić cyberprzestępcom dostęp do komputerów ofiar bez ich wiedzy i zgody.

Podczas gdy oszuści starają się zachować pozory profesjonalnego wsparcia technicznego za pomocą wcześniej opisanych taktyk straszenia, nie są oni ponad uciekanie się do przymusu i gróźb. Mogą grozić lub wręcz usunąć pliki ofiary, jeśli ta odmówi zapłaty. W wersjach systemu Windows poprzedzających Windows 10 przestępcy ci często używali narzędzia Syskey do dodawania hasła do urządzeń ofiar - blokując je w ten sposób do czasu spełnienia żądań. Ponieważ narzędzie Syskey zostało usunięte z systemu Windows 10 i nowszych wersji, niektórzy oszuści polegają na oprogramowaniu innych firm, które instalują na komputerach ofiar właśnie w tym celu.

Cyberprzestępcy mogą również uciekać się do przemocy psychicznej i taktyk zastraszania, takich jak ciągłe dzwonienie o każdej porze, krzyczenie i słowne znęcanie się nad niechętnymi do współpracy ofiarami. Zdarzały się nawet przypadki, w których oszuści uciekali się do gróźb przemocy fizycznej i poważnych obrażeń ciała.

Dystrybucja:

W większości przypadków oszustwa związane z pomocą techniczną opierają się na zwodniczych stronach internetowych, które wykorzystują przynęty związane z zagrożeniami, aby nakłonić odwiedzających do zadzwonienia na fałszywe linie pomocy technicznej. Strony te mogą być otwierane siłą przez witryny, które wykorzystują nieuczciwe sieci reklamowe, albo natychmiast po pierwszym dostępie, albo po wejściu w interakcję z hostowaną zawartością (np. kliknięcie przycisków, pól wprowadzania tekstu, reklam, linków itp.)

Znane są również natrętne reklamy i powiadomienia spamowe promujące te oszukańcze strony internetowe. Typosquatting (błędnie napisane adresy URL) i techniki zatruwania wyszukiwarek mogą być również stosowane w celu promowania tych witryn. Inną metodą jest poleganie na spamie lub innych zwodniczych wiadomościach, które prowadzą odbiorców do oszukańczych witryn lub zapraszają ich do bezpośredniego kontaktu z oszustami. Cold-calling i robocalls są również wykorzystywane jako przynęty.

Jak nie paść ofiarą oszustwa związanego z pomocą techniczną?

Ostrożność jest kluczem do bezpieczeństwa online. Zachowaj ostrożność podczas przeglądania i nie odwiedzaj witryn o złej reputacji. Nie klikaj reklam i powiadomień, które zawierają podejrzane twierdzenia dotyczące bezpieczeństwa komputera. Większość nowoczesnych przeglądarek internetowych posiada zabezpieczenia, które uniemożliwiają dostęp do złośliwych witryn, ale dodatkowe narzędzia bezpieczeństwa (takie jak programy antywirusowe i specjalistyczne rozszerzenia przeglądarki) mogą zwiększyć ochronę.

Niemniej jednak, jeśli natkniesz się na stronę internetową, która przeprowadza skanowanie systemu i wykrywa wirusy (czego nie jest w stanie osiągnąć żadna strona internetowa) - zignoruj ją i zamknij. Jeśli nie można jej zamknąć, zakończ proces przeglądarki (używając Menedżera zadań lub Monitora aktywności na Macu). Po ponownym wejściu do przeglądarki należy rozpocząć nową sesję przeglądania, ponieważ przywrócenie poprzedniej spowoduje ponowne otwarcie zwodniczej strony.

Ostrożnie podchodź do przychodzących wiadomości (np. e-maili, połączeń, SMS-ów, wiadomości DM/PM itp. Nie ufaj wiadomościom z nieznanych lub podejrzanych źródeł i nie postępuj zgodnie z instrukcjami dostarczonymi przez e-mail / telefon, które ostrzegają o infekcjach systemu lub przestarzałych usługach / produktach, których nie kupiłeś.

Jeśli padłeś ofiarą oszustwa związanego z pomocą techniczną - odłącz swoje urządzenie od Internetu, odinstaluj oprogramowanie zdalnego dostępu używane przez oszustów, przeprowadź pełne skanowanie systemu za pomocą renomowanego programu antywirusowego i usuń wszystkie wykryte zagrożenia. Skontaktuj się z odpowiednimi władzami, jeśli podejrzewasz, że Twoje prywatne informacje zostały ujawnione.

Co to jest oszustwo związane ze zwrotem pieniędzy?

Znane również jako: oszustwo związane z nadpłatą

Oszustwo związane ze zwrotem pieniędzy to rodzaj oszustwa, w którym ofiary są nakłaniane do wysyłania pieniędzy oszustom pod przykrywką procesu zwrotu pieniędzy lub innej rekompensaty finansowej. Oszustwa te obejmują bezpośrednią komunikację z ofiarami, zwykle za pośrednictwem połączeń telefonicznych.

Początkowy kontakt jest najczęściej nawiązywany za pośrednictwem zimnych połączeń lub wiadomości spamowych (e-maili, SMS-ów, wiadomości PM/DM itp.). Przynęty koncentrują się na zwrotach pieniędzy, fakturach, odnowieniach subskrypcji itp. Kluczowym motywem jest sugestia, że środki zostały usunięte z konta ofiary, ale opłata może zostać cofnięta (tj. zwrócona).

Jeśli oszustwo rozpoczyna się od połączenia telefonicznego, oszuści zazwyczaj identyfikują się jako wsparcie znanej firmy lub usługodawcy, a jeśli początkową przynętą jest wiadomość (np. e-mail), jest ona przedstawiana jako faktura lub powiadomienie od prawdziwego podmiotu. Przykładowo, rzekomą opłatą może być zakup dokonany na platformie e-commerce (Amazon, eBay) lub odnowienie subskrypcji produktu/usługi znanej firmy (Microsoft, Apple, Norton, McAfee, Netflix).

Oszustwo zależy od szczerości ofiar. Podczas fałszywego procesu zwrotu lub anulowania opłaty/subskrypcji oszuści twierdzą, że przelano znacznie większą kwotę i błagają o zwrot nadwyżki środków - w ten sposób ofiary są nakłaniane do wysłania własnych pieniędzy cyberprzestępcom.

Oszustwa związane ze zwrotem środków polegają na zdalnym uzyskiwaniu dostępu do urządzeń ofiar. Legalne programy zdalnego dostępu, takie jak TeamViewer lub AnyDesk, mogą być używane do ułatwienia połączenia. Korzystanie z takiego oprogramowania ma kluczowe znaczenie, jeśli chodzi o przekonanie ofiar, że nadwyżka środków została przelana na ich konta.

Po ustanowieniu zdalnego dostępu oszuści proszą ofiary o zalogowanie się na swoje konta bankowe online, aby pomóc im w procesie zwrotu pieniędzy. Elementem oszustwa może być napisanie fałszywego wniosku o zwrot pieniędzy. Cyberprzestępcy rzadko zawracają sobie głowę tworzeniem legalnie wyglądających dokumentów / stron internetowych do wypełnienia przez ofiary. Zamiast tego mogą otworzyć program do edycji tekstu, taki jak Notatnik Windows, i poprosić ofiary o wprowadzenie swoich informacji - przede wszystkim rzekomej kwoty zwrotu. Celem jest oszukanie ofiar, aby uwierzyły, że kontrolują proces.

Zanim kwota zwrotu zostanie wpisana do edytora tekstu, oszuści wykorzystują funkcję oprogramowania do zdalnego dostępu, aby przyciemnić ekran lub nałożyć na niego obraz - w ten sposób ofiary nie są w stanie zobaczyć, co się dzieje. W międzyczasie oszuści próbują stworzyć wrażenie, że ofiary popełniły błąd przy wprowadzaniu kwoty, dzięki czemu przekazano im znacznie większą kwotę.

Do tego oszustwa wykorzystywane są dwie metody. Cyberprzestępcy mogą przenosić środki między kontami ofiar, na przykład z konta "oszczędnościowego" na "czekowe". Większość banków internetowych nie ogranicza tej aktywności; jest ona natychmiastowa, ponieważ pieniądze nie opuszczają konta właściciela. Wykonanie przelewu na inne konto (np. będące w posiadaniu oszustów) nie jest szybkim procesem. Istnieją środki bezpieczeństwa, przelewy prawdopodobnie wymagają weryfikacji (co wymagałoby dodatkowych działań ze strony ofiar), a transakcje te mogą być łatwo identyfikowalne i odwracalne.

Dlatego cyberprzestępcy nie przekazują sobie pieniędzy w ten sposób. Zamiast tego oszuści polegają na podstępie, aby skłonić ofiary do zrobienia tego w sposób, który uchroni je przed ściganiem karnym i zmniejszy możliwość odzyskania środków.

Inną techniką jest wykorzystanie narzędzi do tworzenia stron internetowych (DevTools). Narzędzia te są zintegrowane z wieloma przeglądarkami - dlatego oszuści nie muszą pobierać/instalować żadnego dodatkowego oprogramowania. DevTools są używane przez programistów do przeglądania, testowania i modyfikowania stron internetowych. W przypadku oszustw związanych ze zwrotami pieniędzy są one wykorzystywane do zmiany wyglądu strony internetowej poprzez edycję jej kodu HTML.

W ten sposób kwoty wskazane na stronach kont bankowych ofiar są zmieniane, aby wydawały się większe. Edycja kodu HTML wpływa jedynie na wygląd strony internetowej; w rzeczywistości nie zmienia strony ani - w tym przypadku - konta bankowego i znajdujących się na nim pieniędzy. Ta modyfikacja wyglądu jest łatwa do odwrócenia poprzez odświeżenie strony.

Należy podkreślić, że żadna z metod stosowanych przez oszustów wyłudzających zwroty nie ma wpływu na konta i fundusze ofiar; stwarzają one jedynie pozory, że nastąpił przelew. Gdy cyberprzestępcy zakończą tworzenie tego oszustwa, zwracają widok ekranu swoim ofiarom i ogłaszają, że popełnili błąd przy wprowadzaniu kwoty, którą mieli prawo otrzymać.

Ofiary są konfrontowane ze swoimi kontami bankowymi, które "potwierdzają" to twierdzenie, a oszuści błagają ich o zwrot nadwyżki. Jest to gra na poczuciu winy, ponieważ ofiary są obwiniane za ten błąd. Oszuści mogą błagać i twierdzić, że w ten sposób zostaną zwolnieni z pracy, której tak bardzo potrzebują. Jeśli wzbudzanie poczucia winy nie okaże się skuteczne, ofiarom można zagrozić konsekwencjami prawnymi za zatrzymanie pieniędzy lub w inny sposób zastraszyć, aby się podporządkowały.

Oszustwa związane ze zwrotami pieniędzy w znacznym stopniu pokrywają się z oszustwami związanymi z pomocą techniczną; dzielą one te same zagrożenia związane z nieautoryzowanym dostępem zdalnym i technikami wykorzystywanymi do uzyskania funduszy ofiar. Więcej informacji można znaleźć na tej stronie w sekcji "Oszustwa związane z pomocą techniczną".

Jak uniknąć stania się ofiarą oszustw związanych z refundacjami?

Ostrożnie podchodź do połączeń przychodzących, wiadomości e-mail, SMS-ów, wiadomości PM/DM i innych wiadomości. Nie ufaj podejrzanym wiadomościom dotyczącym zakupów, których nie dokonałeś lub usług, których nie subskrybowałeś. Nie otwieraj linków ani załączników znajdujących się w podejrzanych/nieprawdziwych wiadomościach.

Jeśli masz jakiekolwiek obawy dotyczące nieautoryzowanego dostępu do swoich kont lub innych zmartwień, zawsze kontaktuj się z odpowiednimi kanałami znalezionymi za pośrednictwem legalnych źródeł (np. numerów pomocy technicznej / e-maili / itp. udostępnianych przez oficjalne strony internetowe).

Ostatnie phishing/oszustwo

Najbardziej rozpowszechniane phishing/oszustwo

Czym jest powiadomienie spamowe przeglądarki?

Znane również jako: powiadomienie reklamowe typu push, powiadomienia reklamowe witryny

„Powiadomienia przeglądarki" to przydatna funkcja udostępniana przez twórców wszystkich głównych przeglądarek internetowych (Chrome, Firefox, Safari). Właściciele witryn mogą z niej korzystać, aby wyświetlać powiadomienia o aktualnych wiadomościach, zniżkach itp. Podczas odwiedzania witryny użytkownicy są pytani, czy chcą zezwolić na takie powiadomienia, a jeśli to zrobią, operatorzy witryn mogą wysyłać im powiadomienia przeglądarki.

Niestety, cyberprzestępcy wykorzystują tę funkcję do generowania przychodów, bombardując użytkowników sieci powiadomieniami o spamie, które prowadzą do oszustw fałszywych antywirusów, hazardu i innych podejrzanych witryn. Aby nakłonić internautów do wyrażenia zgody na wyświetlanie powiadomień przeglądarki, cyberprzestępcy tworzą okienka pop-up z fałszywymi twierdzeniami, na przykład „Kliknij zezwól, aby uzyskać dostęp do treści", „Kliknij zezwól, jeśli nie jesteś robotem", „Kliknij, aby kontynuować oglądanie" itp.

Objawy, że zostałeś oszukany, aby wyrazić zgodę na spamowe powiadomienia:

Reklamy powiadomień stale pojawiają się w prawym dolnym rogu pulpitu (użytkownikom Windows). Użytkownicy mobilni widzą takie powiadomienia u góry ekranu. Użytkownicy komputerów Mac widzą reklamy z powiadomieniami w prawym górnym rogu pulpitu.

Przykłady spamowych powiadomień przeglądarki:

Dystrybucja:

Oszukańczy marketingowcy tworzą witryny, które nakłaniają internautów do wyrażenia zgody na wyświetlanie powiadomień przeglądarki. Podczas przeglądania internetu użytkownicy są przekierowywani na takie strony lub widzą reklamy pop-up wspomnianych witryn i są zwodniczo kuszeni do kliknięcia „zezwól".

Przykłady stron internetowych wykorzystywanych do nakłaniania internautów do wyrażenia zgody na wyświetlanie powiadomień spamowych:

Jak uniknąć spamowych powiadomień przeglądarki?

Internauci powinni być bardzo sceptyczni, gdy są proszeni o zezwolenie na wyświetlanie powiadomień — legalne witryny nie zmuszają swoich użytkowników do wyrażenia na to zgody. Jeśli zostaniesz poproszony o udowodnienie, że nie jesteś robotem, klikając zezwól – nie rób tego, to oszustwo. Zezwalaj na wyświetlanie powiadomień wyłącznie witrynom, do których masz pełne zaufanie.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę