Jak usunąć trojana RedHook z urządzenia z systemem Android

TrojanZnany również jako: RedHook malware

Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Czym jest złośliwe oprogramowanie RedHook?

RedHook to trojan bankowy atakujący systemy operacyjne Android. To złośliwe oprogramowanie istnieje co najmniej od jesieni 2024 roku i występuje w wielu wersjach. Istnieją pewne dowody sugerujące, że twórcami tego złośliwego oprogramowania są osoby posługujące się językiem chińskim.

W chwili pisania tego artykułu zaobserwowano ostatnie kampanie ataków na użytkowników w Wietnamie za pośrednictwem fałszywych stron internetowych imitujących legalne strony finansowe i rządowe.

Omówienie złośliwego oprogramowania RedHook

RedHook to trojan bankowy, który, jak sugeruje jego klasyfikacja, ma na celu kradzież danych finansowych z urządzeń. Program ten posiada jednak również funkcje RAT (Remote Access Trojan) oraz kilka funkcji służących do kradzieży informacji. Istnieje wiele wariantów tego trojana, który infiltruje urządzenia pod pozorem prawdziwych lub legalnie brzmiących aplikacji.

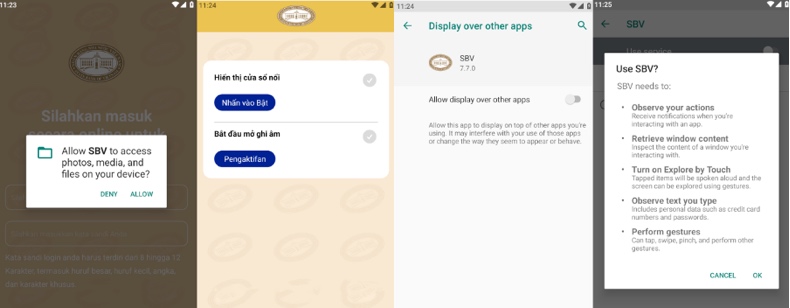

W chwili pisania tego artykułu jedna z najnowszych kampanii rozprzestrzenia RedHook jako aplikację bankową State Bank of Vietnam. Po infiltracji złośliwe oprogramowanie stara się uzyskać różne uprawnienia. Najpierw wyświetla ofierze monit z prośbą o podanie danych logowania do konta bankowego. Następnie złośliwa aplikacja prosi o dostęp do plików multimedialnych, a następnie ofiara jest proszona o włączenie usług ułatwień dostępu systemu Android i przyznanie uprawnień nakładki.

Po uzyskaniu tych uprawnień RedHook nawiązuje komunikację z serwerem C&C (Command and Control). Trojan rozpoczyna gromadzenie odpowiednich danych, w tym marki smartfona, numeru urządzenia, orientacji ekranu, typu blokady ekranu itp.

Jak wspomniano wcześniej, RedHook nadużywa usług ułatwień dostępu — jest to standardowe zachowanie złośliwego oprogramowania dla systemu Android. Usługi ułatwień dostępu systemu Android mają na celu zapewnienie dodatkowej pomocy w interakcji z urządzeniem użytkownikom, którzy tego potrzebują. Ich możliwości są szerokie i obejmują odczytywanie ekranu urządzenia, symulowanie ekranu dotykowego (np. wykonywanie krótkich/długich dotknięć, przesuwanie palcem itp.), interakcję z klawiaturą i tak dalej. Wykorzystując te usługi, złośliwe oprogramowanie uzyskuje dostęp do wszystkich ich funkcji.

W celu pozyskania danych bankowych, finansowych i innych prywatnych danych RedHook wykorzystuje ataki nakładkowe, keylogging (rejestrowanie naciśnięć klawiszy) oraz nagrywanie ekranu. Zasadniczo ataki typu overlay polegają na wykorzystaniu ekranów phishingowych, które imitują ekrany/strony prawdziwych aplikacji. W ten sposób gdy ofiara otwiera interesującą ją aplikację, nakładany jest na nią identyczny ekran phishingowy imitujący stronę rejestracji, logowania lub inną stronę, która rejestruje podane informacje.

Zauważono, że RedHook wykorzystuje następujący proces do pozyskiwania poufnych danych. Po pierwsze, ofiara jest proszona o przesłanie zdjęcia swojego dowodu tożsamości w celu weryfikacji. Po drugie, trojan wyświetla formularz z prośbą o podanie różnych danych prywatnych, takich jak imię i nazwisko ofiary, datę urodzenia, adres, nazwę banku, numer konta itp. Na koniec ofiara proszona jest o podanie 4-cyfrowego hasła i 6-cyfrowego kodu 2FA (uwierzytelnianie dwuskładnikowe). Złośliwe oprogramowanie natychmiast wysyła wprowadzone informacje do swojego serwera C&C.

Jednak pomimo aktywnych kampanii RedHook w Wietnamie, ekrany te były w języku indonezyjskim – sugeruje to, że trojan może być w trakcie opracowywania, a dostosowywanie go do regionu nadal trwa.

Złośliwe oprogramowanie działa również jako RAT – tzn. może nawiązać zdalny dostęp/kontrolę nad zainfekowanymi urządzeniami. Jego możliwości RAT są ułatwione dzięki WebSocket. Może wykonywać 34 różne polecenia na zainfekowanych systemach.

Wybrane polecenia, na które należy zwrócić uwagę, obejmują: uzyskanie listy zainstalowanych aplikacji, odinstalowanie aplikacji, zamknięcie uruchomionej aplikacji (niezrealizowane w badanej wersji), prośba o pozwolenie na zainstalowanie aplikacji, pobranie/zainstalowanie plik APK, zablokowanie/odblokowanie smartfona, ponowne uruchomienie systemu operacyjnego, zebranie danych o aktywnym ekranie, wyświetlenie ekranu głównego/ostatniego ekranu, zrobienie zdjęcia za pomocą aparatu urządzenia, uzyskanie listy kontaktów, zebranie wiadomości SMS, skopiowanie tekstu do schowka itp.

RedHook może wykorzystywać kilka metod do infiltracji dodatkowych treści do systemów, więc może być używany do wywoływania infekcji łańcuchowych. Chociaż teoretycznie złośliwe oprogramowanie może być wykorzystane do spowodowania niemal każdego rodzaju infekcji (np. trojan, ransomware itp.), w praktyce prawdopodobnie działa w ramach określonych specyfikacji/ograniczeń.

Należy wspomnieć, że twórcy złośliwego oprogramowania często ulepszają swoje oprogramowanie i metodologie. Dlatego potencjalne przyszłe wersje RedHook mogą mieć dodatkowe lub inne funkcje.

Podsumowując, obecność trojana RedHook na urządzeniach może prowadzić do wielu infekcji systemu, poważnych problemów z prywatnością, strat finansowych i kradzieży tożsamości.

| Nazwa | RedHook malware |

| Rodzaj zagrożenia | Złośliwe oprogramowanie dla systemu Android, złośliwa aplikacja, trojan bankowy, trojan zdalnego dostępu, trojan. |

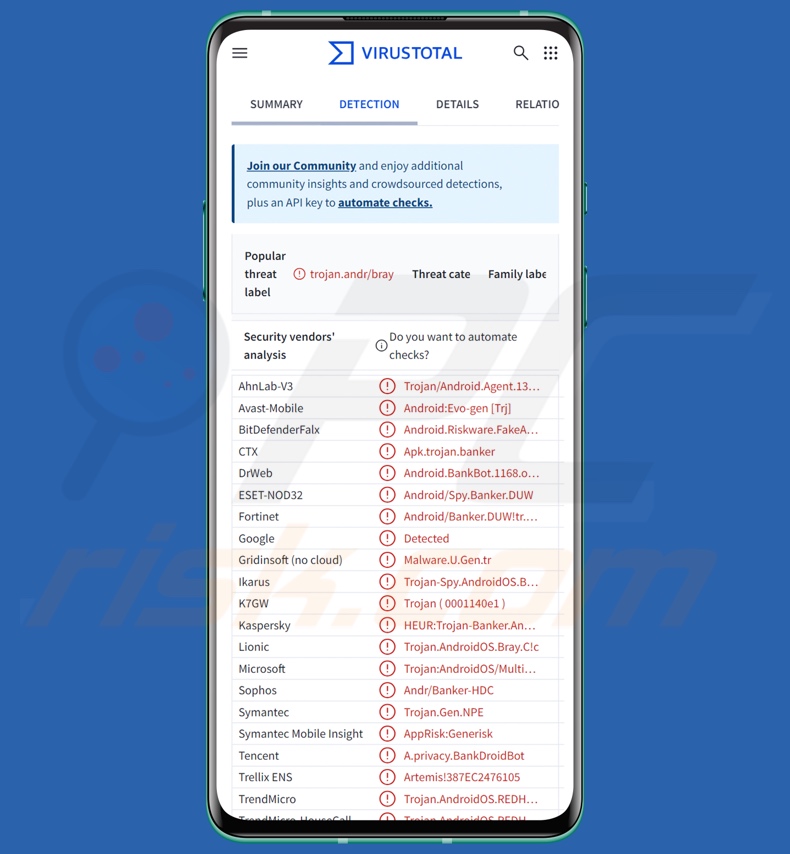

| Nazwy wykrywania | Avast-Mobile (Android:Evo-gen [Trj]), Combo Cleaner (Android.Riskware.FakeApp.ABZ), ESET-NOD32 (Android/Spy.Banker.DUW), Kaspersky (HEUR:Trojan-Banker.AndroidOS.Bray.s) , Pełna lista (VirusTotal) |

| Objawy | Urządzenie działa wolno, ustawienia systemowe są modyfikowane bez zgody użytkownika, pojawiają się podejrzane aplikacje, znacznie wzrasta zużycie danych i baterii. |

| Metody dystrybucji | Zainfekowane załączniki do wiadomości e-mail, złośliwe reklamy internetowe, socjotechnika, fałszywe aplikacje, oszukańcze strony internetowe. |

| Szkody | Kradzież danych osobowych (prywatnych wiadomości, loginów/haseł itp.), spadek wydajności urządzenia, szybkie wyczerpywanie się baterii, spadek prędkości Internetu, ogromne straty danych, straty finansowe, kradzież tożsamości (złośliwe aplikacje mogą nadużywać aplikacji komunikacyjnych). |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Przykłady trojanów bankowych

PhantomCard, DoubleTrouble, TsarBot oraz Marcher to tylko niektóre z naszych artykułów poświęconych trojanom bankowym atakującym system Android. Termin „trojan” jest niezwykle szeroki i obejmuje złośliwe oprogramowanie o różnych możliwościach, od umożliwiania zdalnego dostępu po kradzież danych.

Jednak niezależnie od tego, jak działa złośliwe oprogramowanie, jego obecność na urządzeniu zagraża jego integralności i bezpieczeństwu użytkownika. Dlatego wszystkie zagrożenia należy natychmiast usuwać po ich wykryciu.

W jaki sposób RedHook przeniknął do mojego urządzenia?

Jak wspomniano we wstępie, RedHook był rozpowszechniany za pośrednictwem złośliwych stron internetowych podszywających się pod legalne witryny finansowe i rządowe. Niektóre ze znanych przebrań/powiązań wykorzystywanych przez strony internetowe to State Bank of Vietnam, oficjalna strona internetowa rządu wietnamskiego, Saigon Thuong Tin Commercial Joint Stock Bank (Sacombank), wietnamskiej policji drogowej (Cảnh sát giao thông – CSGT), Central Power Corporation i tak dalej.

Fałszywe strony nakłaniają ofiary do pobrania/zainstalowania tego trojana bankowego pod pozorem prawdziwych (lub brzmiących jak prawdziwe) aplikacji. Jednak RedHook może przybierać różne formy lub być rozpowszechniany przy użyciu innych technik.

Warto zauważyć, że cyberprzestępcy wykorzystujący tego trojana mają duże doświadczenie w oszustwach socjotechnicznych, ponieważ stosowali je przed przejściem do złośliwego oprogramowania bankowego. Ogólnie rzecz biorąc, złośliwe oprogramowanie rozprzestrzenia się w oparciu o taktyki phishingu i socjotechniki. Złośliwe oprogramowanie jest zazwyczaj przedstawiane jako zwykłe programy/nośniki lub dołączane do nich.

Najpopularniejsze metody dystrybucji złośliwego oprogramowania obejmują: oszustwa internetowe, drive-by (ukryte/zwodnicze) pobieranie, niewiarygodne źródła pobierania (np. darmowe oprogramowanie i darmowe strony internetowe do hostingu plików, sieci wymiany plików P2P, sklepy z aplikacjami innych producentów itp.), spam (np. e-maile, wiadomości prywatne/prywatne, SMS-y itp.), złośliwe reklamy, pirackie treści, nielegalne narzędzia do aktywacji oprogramowania („cracking”) oraz fałszywe aktualizacje.

Ponadto niektóre złośliwe programy mogą samodzielnie rozprzestrzeniać się poprzez sieci lokalne i wymienne urządzenia pamięci masowej (np. pamięci USB, zewnętrzne dyski twarde itp.).

Jak uniknąć instalacji złośliwego oprogramowania?

Zdecydowanie zalecamy zachowanie czujności podczas przeglądania Internetu, ponieważ jest on pełen oszukańczych i złośliwych treści. Należy zachować ostrożność w przypadku przychodzących wiadomości e-mail i innych wiadomości. Nie należy otwierać załączników ani linków znajdujących się w podejrzanych/nieistotnych wiadomościach, ponieważ mogą one być zakażone.

Kolejną rekomendacją jest pobieranie wyłącznie sprawdzonego oprogramowania z oficjalnych i zweryfikowanych kanałów. Ponadto wszystkie programy muszą być aktywowane i aktualizowane przy użyciu funkcji/narzędzi dostarczanych przez legalnych producentów, ponieważ te nabyte od stron trzecich mogą zawierać złośliwe oprogramowanie.

Należy podkreślić znaczenie posiadania renomowanego oprogramowania antywirusowego i jego regularnej aktualizacji. Oprogramowanie zabezpieczające musi być używane do regularnego skanowania systemu i usuwania wykrytych zagrożeń/problemów.

Zrzuty ekranu trojana RedHook proszącego o uprawnienia (źródło obrazu – blog Cyble):

Zrzut ekranu fałszywej strony internetowej Państwowego Banku Wietnamu rozpowszechniającej trojana RedHook (źródło obrazu – blog Cyble):

Szybkie menu:

- Wprowadzenie

- Jak usunąć historię przeglądania z przeglądarki internetowej Chrome?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce internetowej Chrome?

- Jak zresetować przeglądarkę internetową Chrome?

- Jak usunąć historię przeglądania z przeglądarki internetowej Firefox?

- Jak wyłączyć powiadomienia przeglądarki w przeglądarce internetowej Firefox?

- Jak zresetować przeglądarkę internetową Firefox?

- Jak odinstalować potencjalnie niechciane i/lub złośliwe aplikacje?

- Jak uruchomić urządzenie z systemem Android w „trybie awaryjnym”?

- Jak sprawdzić zużycie baterii przez różne aplikacje?

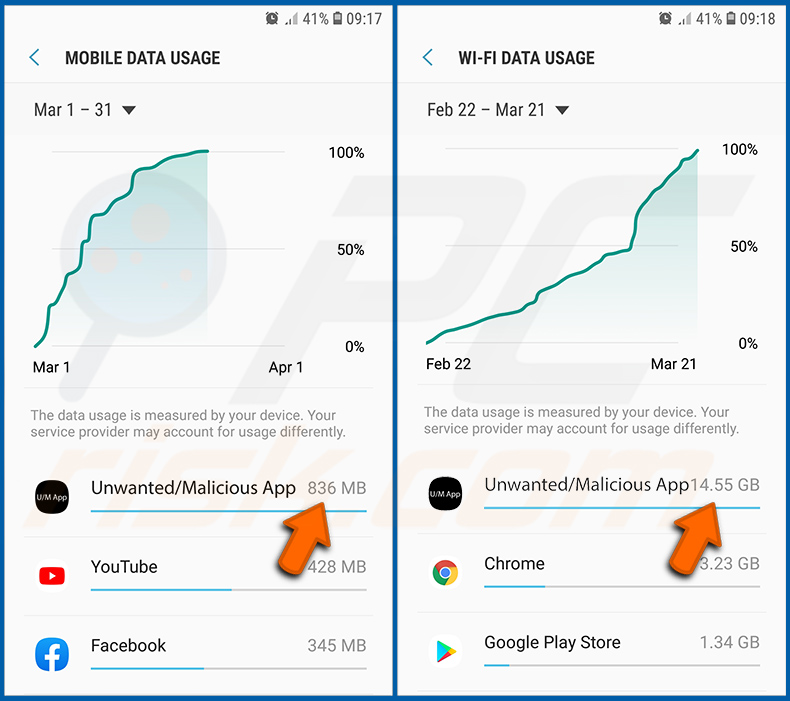

- Jak sprawdzić zużycie danych przez różne aplikacje?

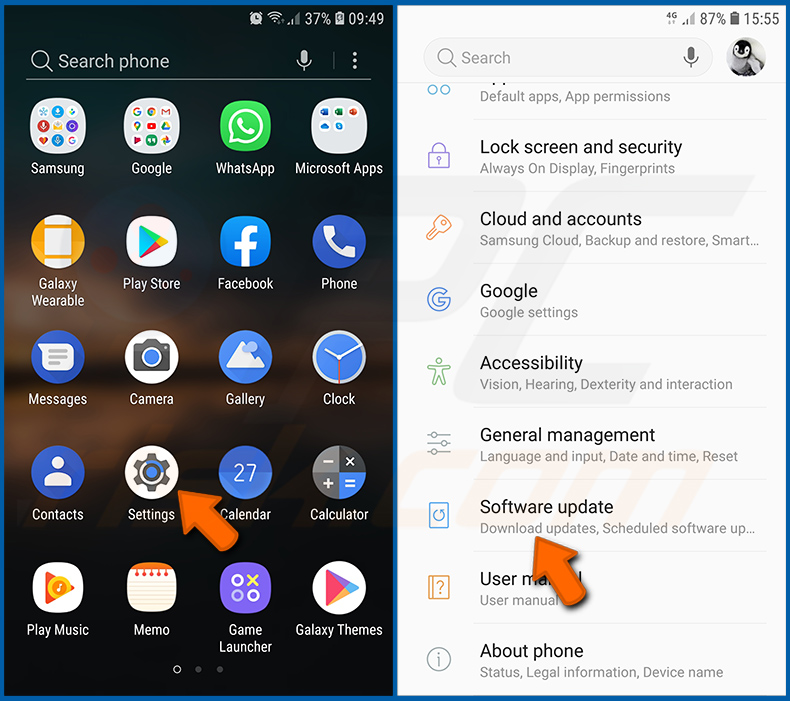

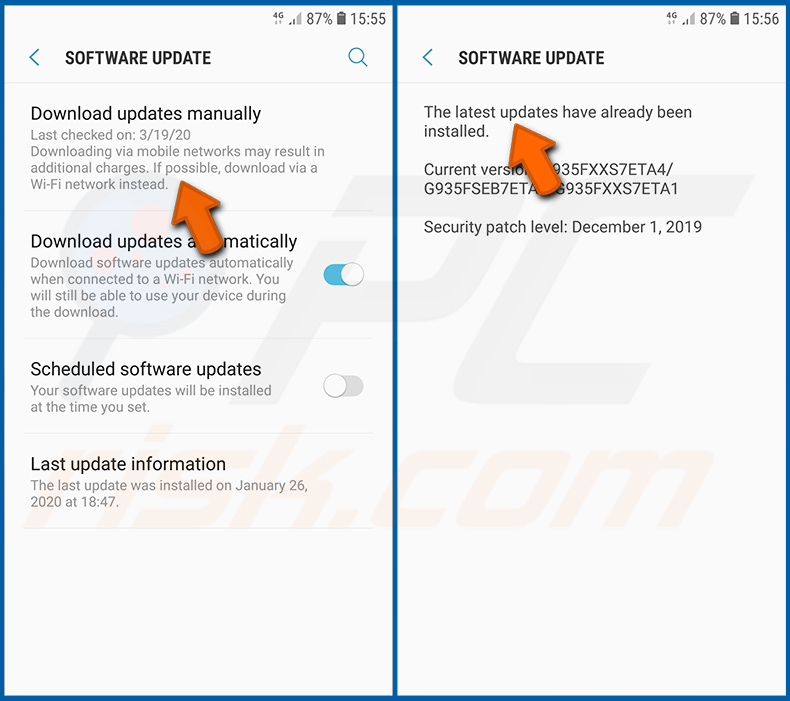

- Jak zainstalować najnowsze aktualizacje oprogramowania?

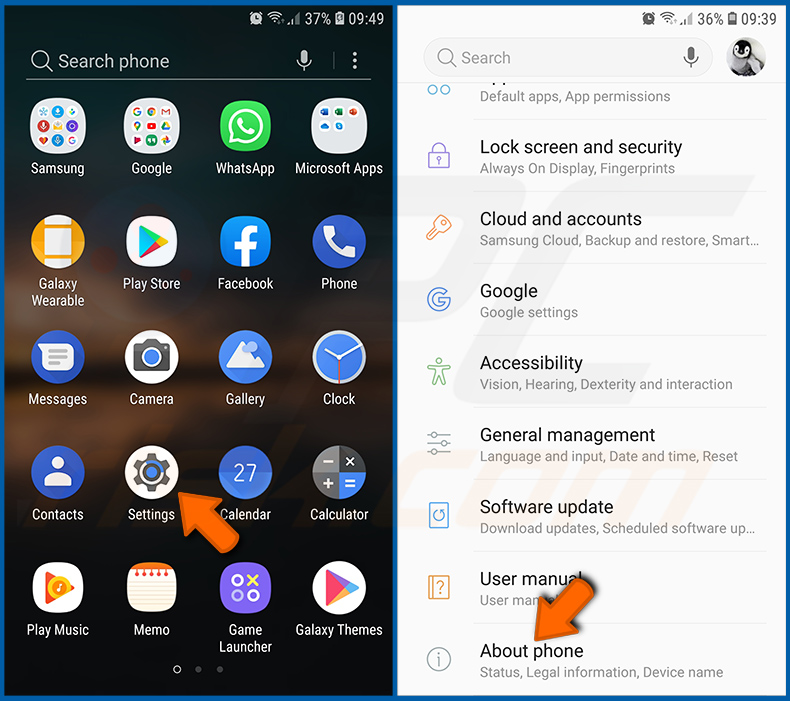

- Jak przywrócić system do stanu domyślnego?

- Jak wyłączyć aplikacje posiadające uprawnienia administratora?

Usuń historię przeglądania z przeglądarki internetowej Chrome:

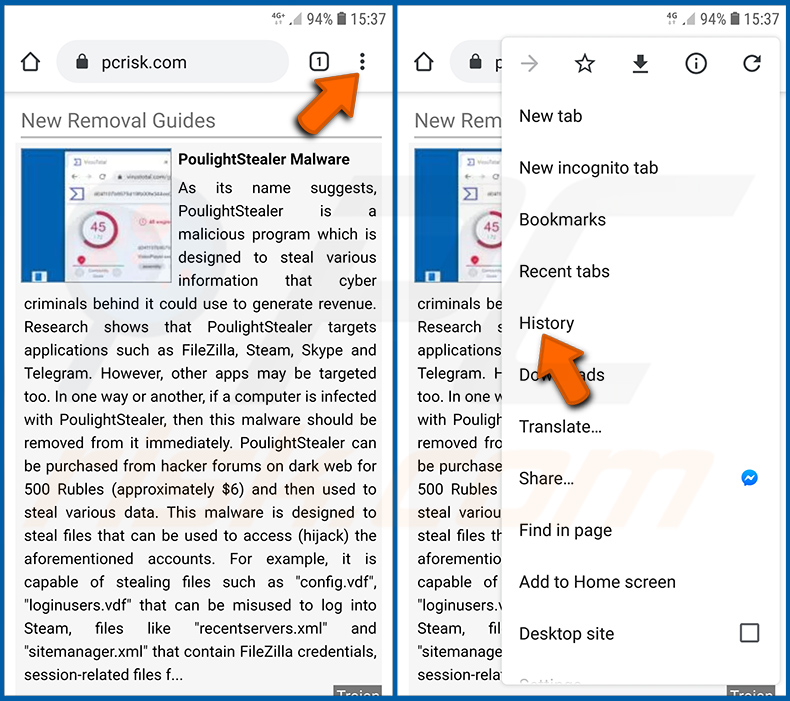

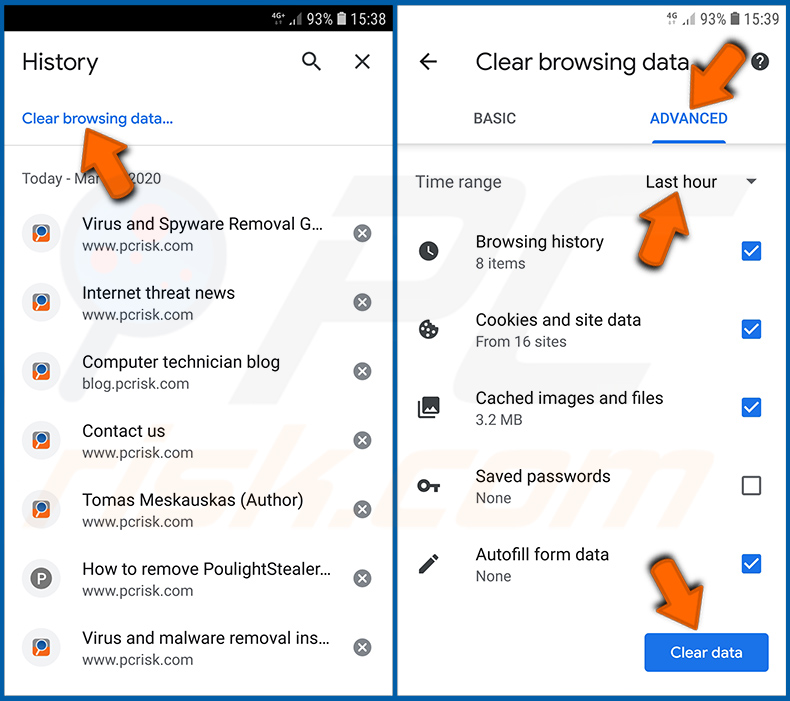

Naciśnij przycisk „Menu” (trzy kropki w prawym górnym rogu ekranu) i wybierz „Historia” z rozwijanego menu.

Naciśnij „Wyczyść dane przeglądania”, wybierz zakładkę „ZAAWANSOWANE”, wybierz zakres czasu i typy danych, które chcesz usunąć, a następnie naciśnij „Wyczyść dane”.

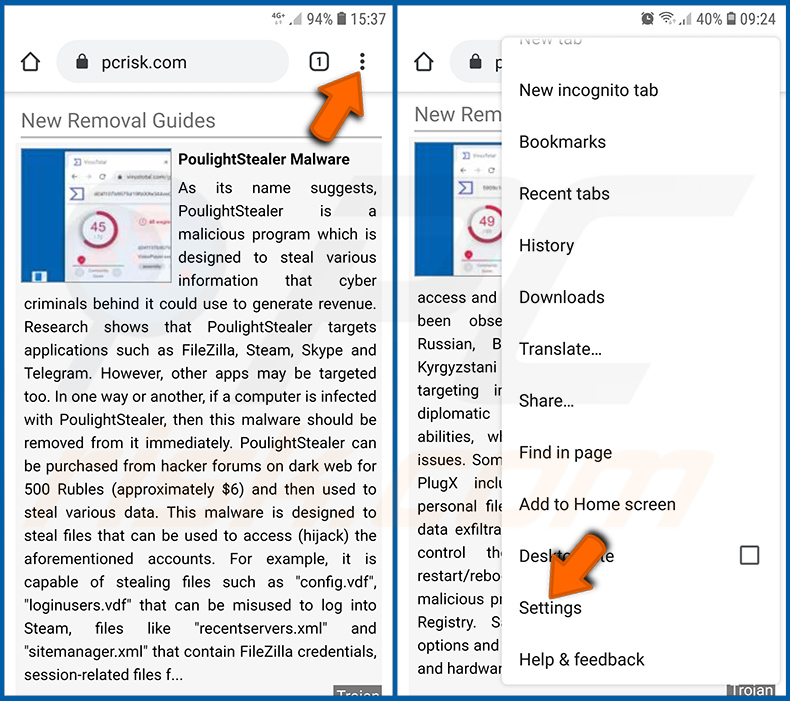

Wyłącz powiadomienia przeglądarki w przeglądarce internetowej Chrome:

Naciśnij przycisk „Menu” (trzy kropki w prawym górnym rogu ekranu) i wybierz „Ustawienia” z rozwijanego menu.

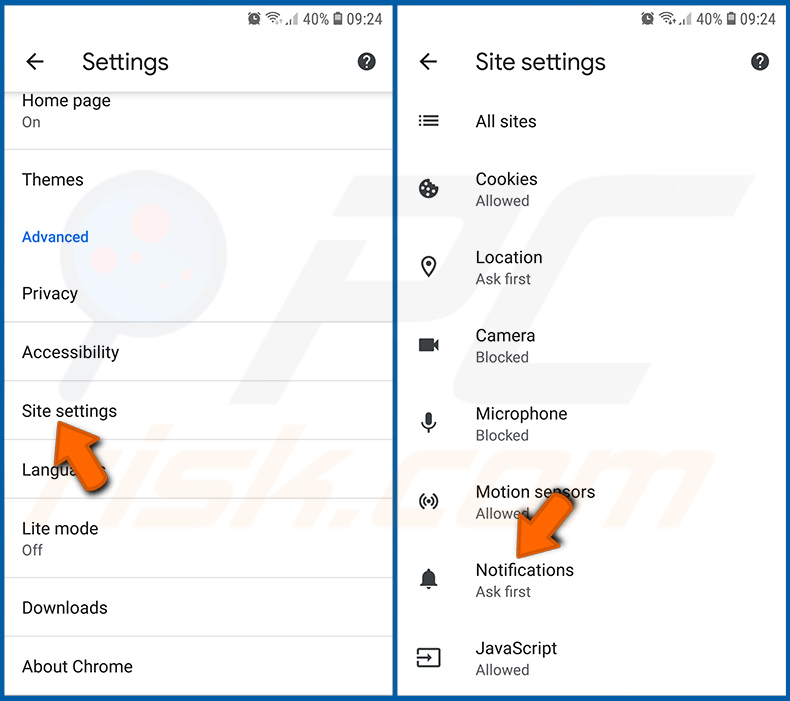

Przewiń w dół, aż zobaczysz opcję „Ustawienia witryny” i dotknij jej. Przewiń w dół, aż zobaczysz opcję „Powiadomienia” i dotknij jej.

Znajdź strony internetowe, które wysyłają powiadomienia przeglądarki, kliknij na nie i wybierz opcję „Wyczyść i zresetuj”. Spowoduje to usunięcie uprawnień przyznanych tym stronom internetowym do wysyłania powiadomień. Jednak po ponownym odwiedzeniu tej samej strony może ona ponownie poprosić o przyznanie uprawnień. Możesz zdecydować, czy chcesz udzielić tych uprawnień, czy nie (jeśli zdecydujesz się odmówić, strona internetowa zostanie przeniesiona do sekcji „Zablokowane” i nie będzie już prosić Cię o uprawnienia).

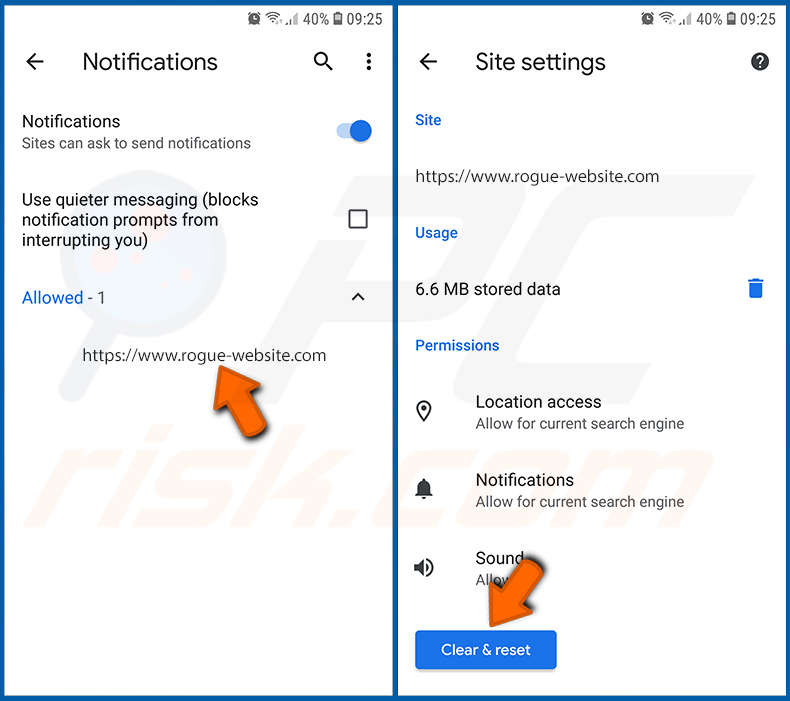

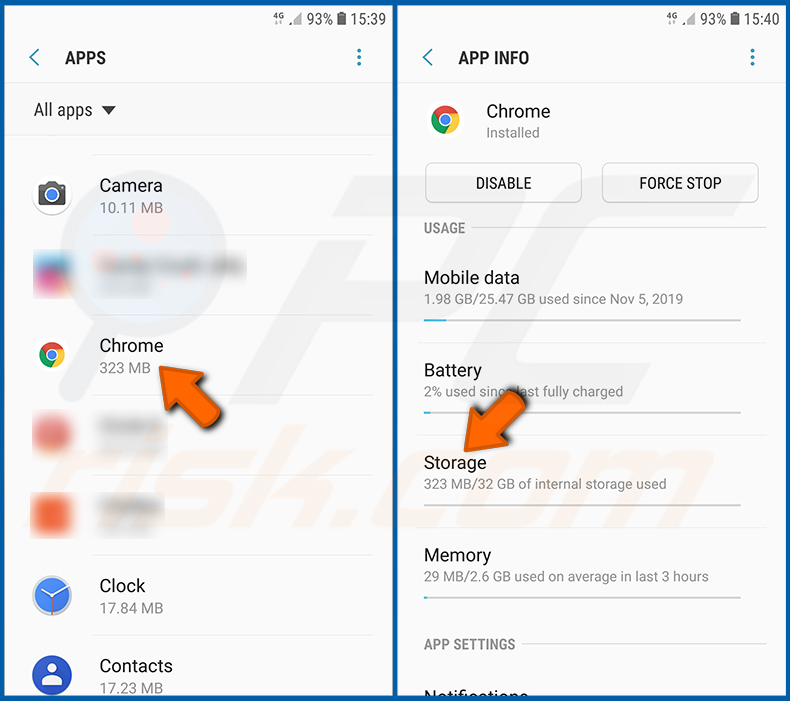

Zresetuj przeglądarkę internetową Chrome:

Przejdź do „Ustawienia”, przewiń w dół, aż zobaczysz „Aplikacje” i dotknij tej opcji.

Przewiń w dół, aż znajdziesz aplikację „Chrome”, wybierz ją i dotknij opcji „Pamięć”.

Naciśnij „ZARZĄDZAJ PAMIĘCIĄ”, następnie „WYMAŻ WSZYSTKIE DANE” i potwierdź działanie, naciskając „OK”. Pamiętaj, że zresetowanie przeglądarki spowoduje usunięcie wszystkich przechowywanych w niej danych. Oznacza to, że wszystkie zapisane loginy/hasła, historia przeglądania, niestandardowe ustawienia i inne dane zostaną usunięte. Będziesz również musiał ponownie zalogować się do wszystkich stron internetowych.

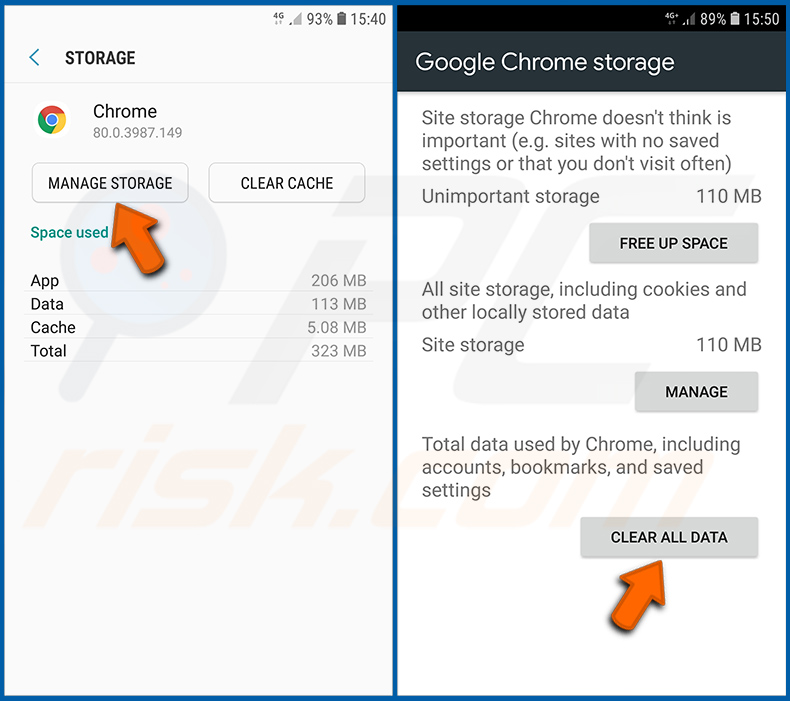

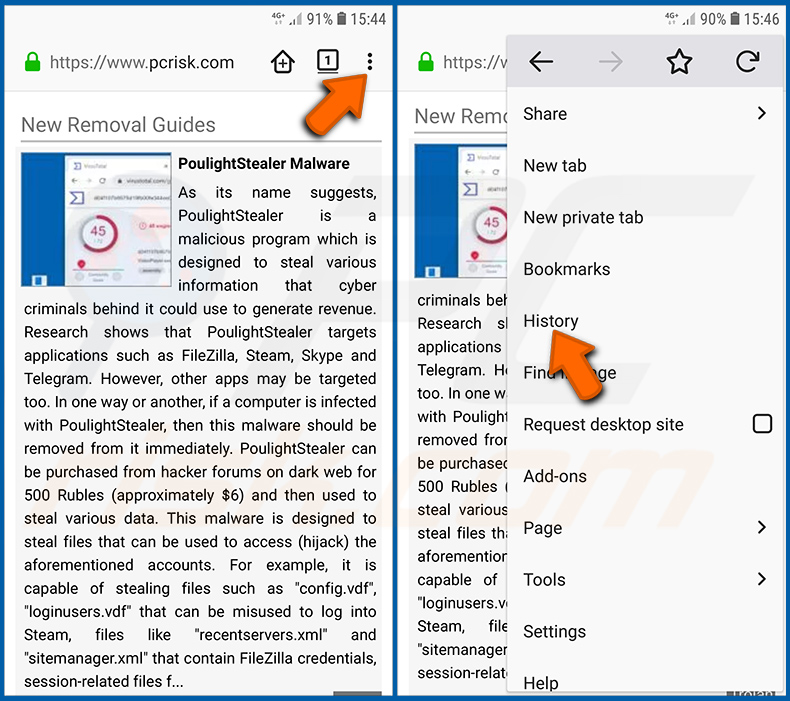

Usuń historię przeglądania z przeglądarki internetowej Firefox:

Naciśnij przycisk „Menu” (trzy kropki w prawym górnym rogu ekranu) i wybierz „Historia” z rozwijanego menu.

Przewiń w dół, aż zobaczysz „Wyczyść dane prywatne” i dotknij tej opcji. Wybierz typy danych, które chcesz usunąć, i dotknij „WYMAŻ DANE”.

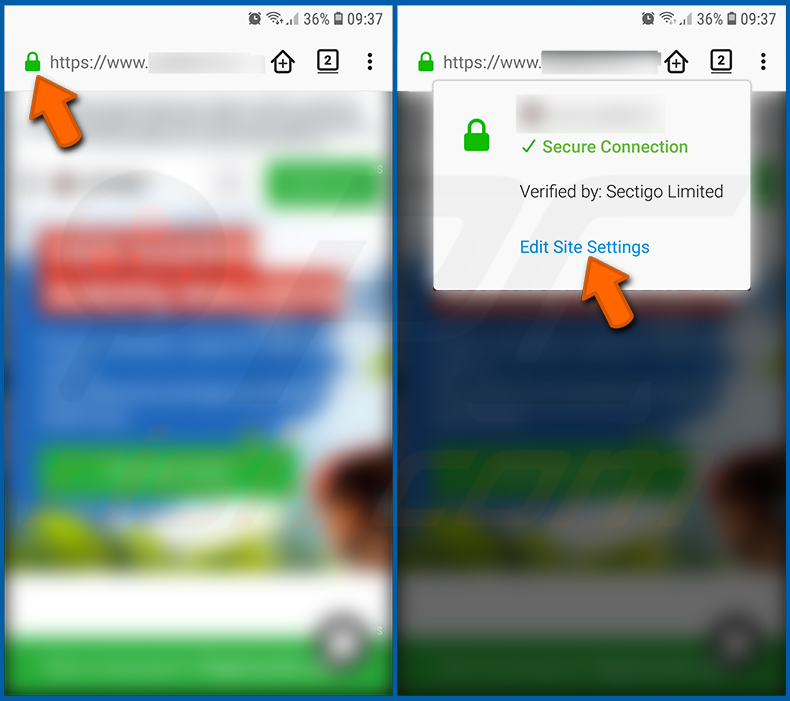

Wyłącz powiadomienia przeglądarki w przeglądarce internetowej Firefox:

Odwiedź stronę internetową, która wyświetla powiadomienia przeglądarki, dotknij ikony wyświetlanej po lewej stronie paska adresu URL (ikona niekoniecznie będzie miała postać „Kłódka”) i wybierz opcję „Edytuj ustawienia witryny”.

W otwartym oknie pop-up wybierz opcję „Powiadomienia” i naciśnij „WYMAŻ”.

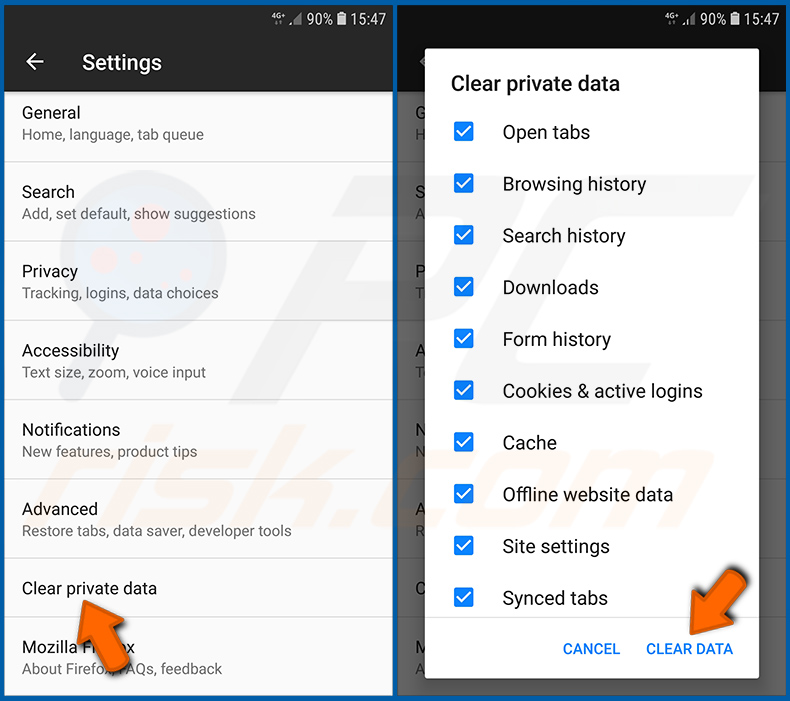

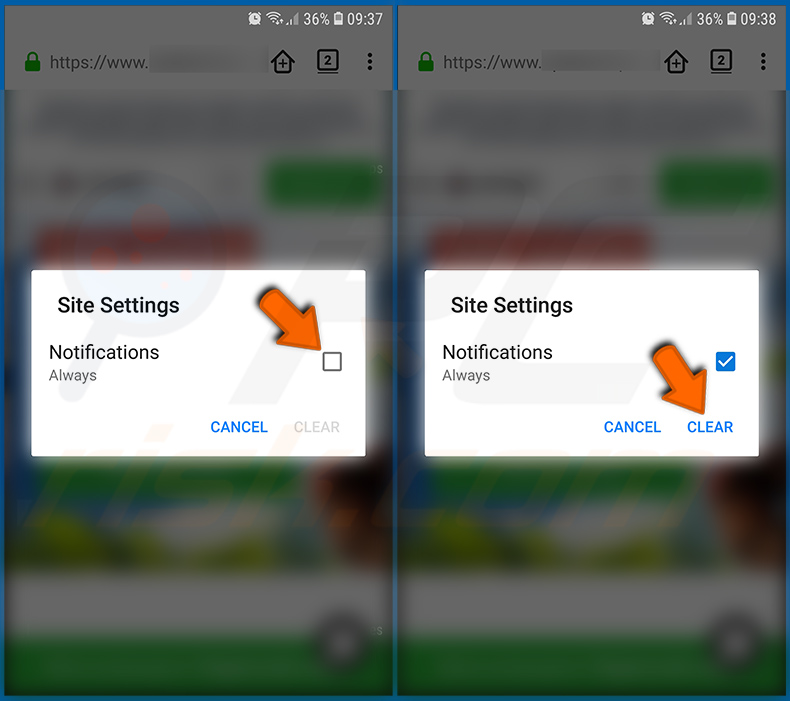

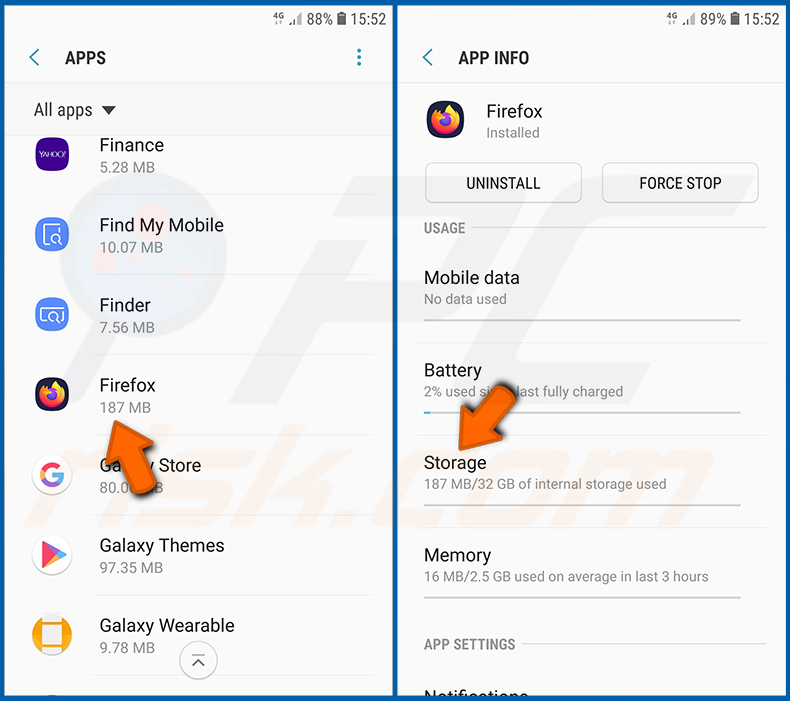

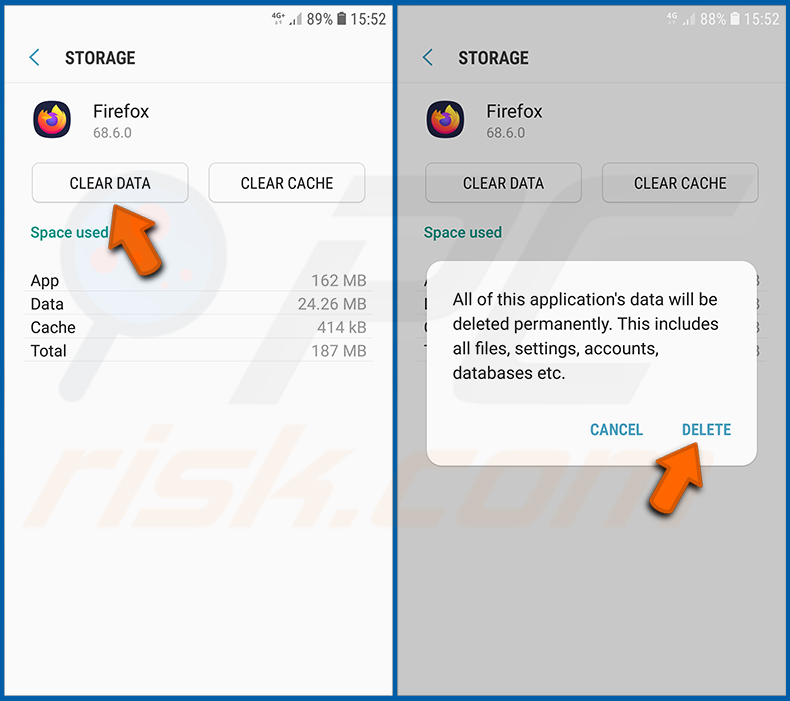

Zresetuj przeglądarkę internetową Firefox:

Przejdź do „Ustawienia”, przewiń w dół, aż zobaczysz „Aplikacje” i dotknij tej opcji.

Przewiń w dół, aż znajdziesz aplikację „Firefox”, wybierz ją i dotknij opcji „Pamięć”.

Naciśnij „WYMAŻ DANE” i potwierdź działanie, naciskając „USUŃ”. Pamiętaj, że zresetowanie przeglądarki spowoduje usunięcie wszystkich danych w niej przechowywanych. Oznacza to, że wszystkie zapisane loginy/hasła, historia przeglądania, niestandardowe ustawienia i inne dane zostaną usunięte. Będziesz również musiał ponownie zalogować się do wszystkich stron internetowych.

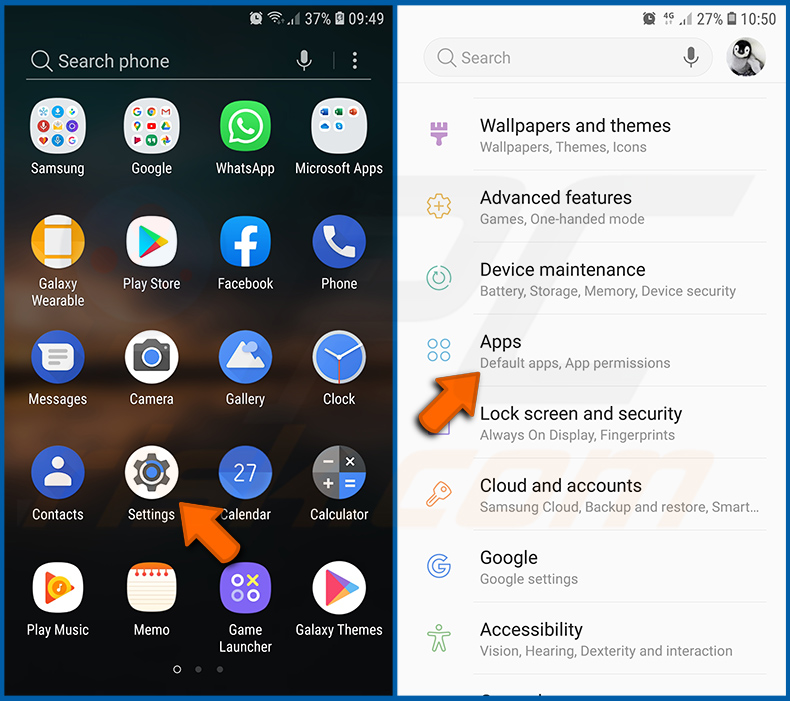

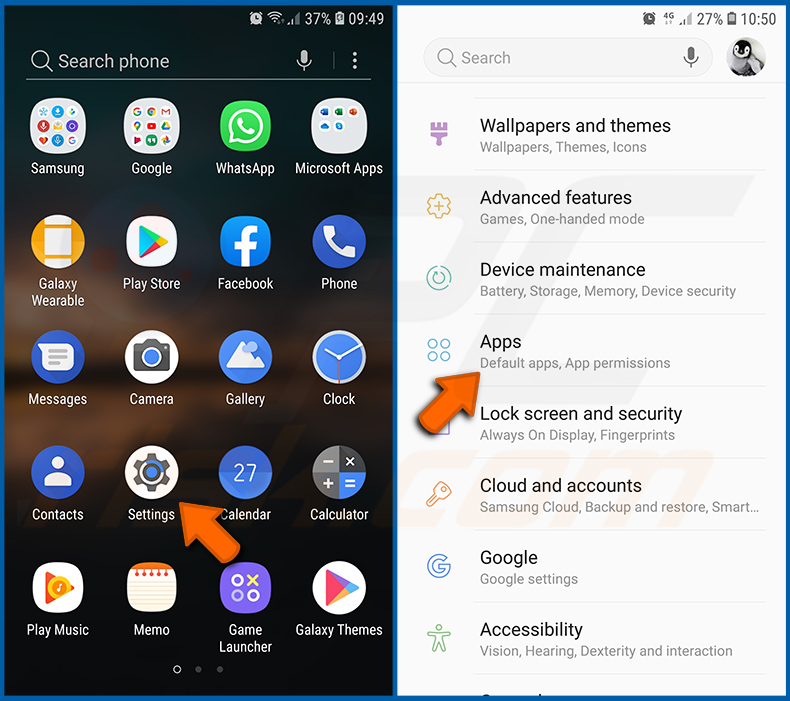

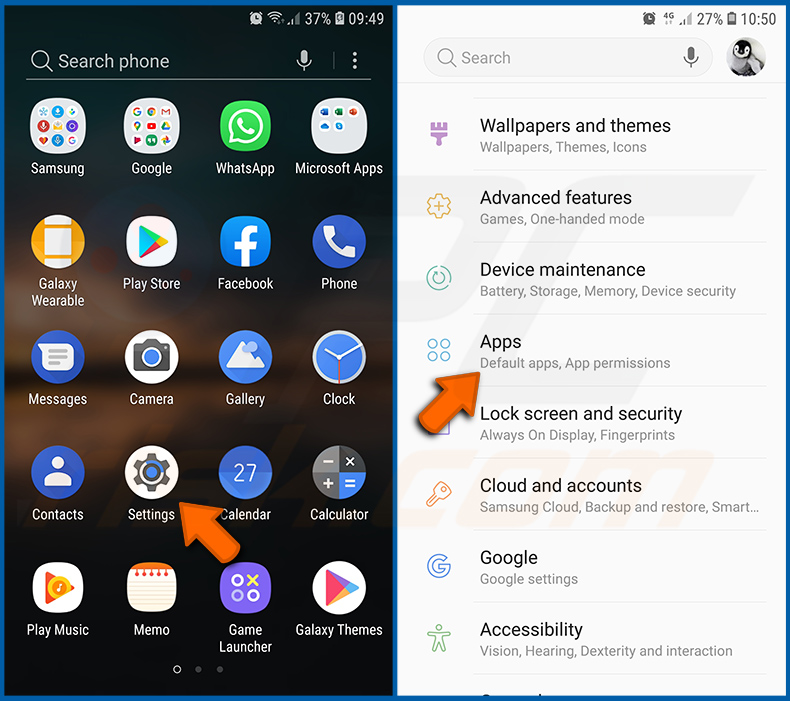

Odinstaluj potencjalnie niechciane i/lub złośliwe aplikacje:

Przejdź do „Ustawienia”, przewiń w dół, aż zobaczysz „Aplikacje” i dotknij tej opcji.

Przewiń w dół, aż zobaczysz potencjalnie niechcianą i/lub złośliwą aplikację, wybierz ją i kliknij „Odinstaluj”. Jeśli z jakiegoś powodu nie możesz usunąć wybranej aplikacji (np. pojawia się komunikat o błędzie), spróbuj użyć „Trybu awaryjnego”.

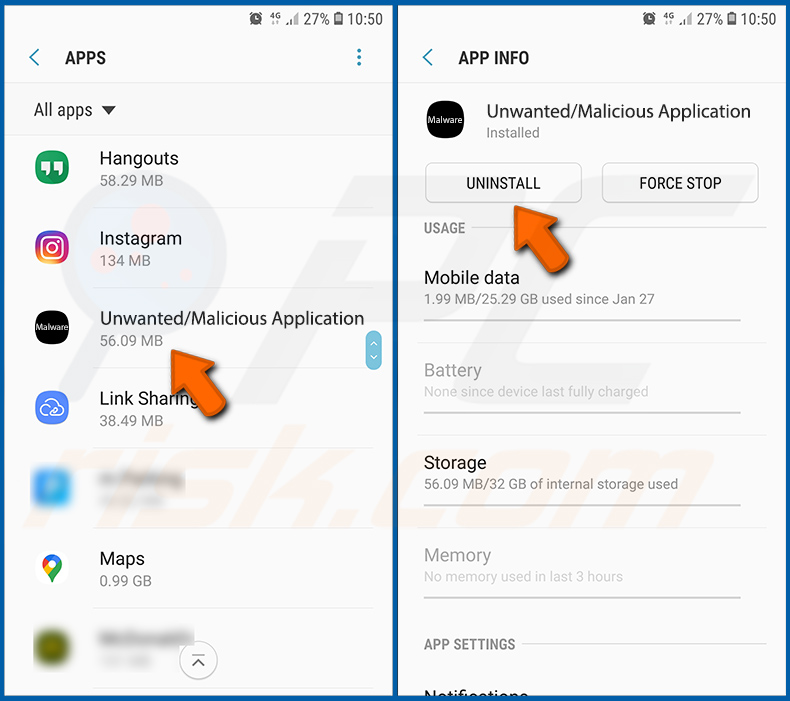

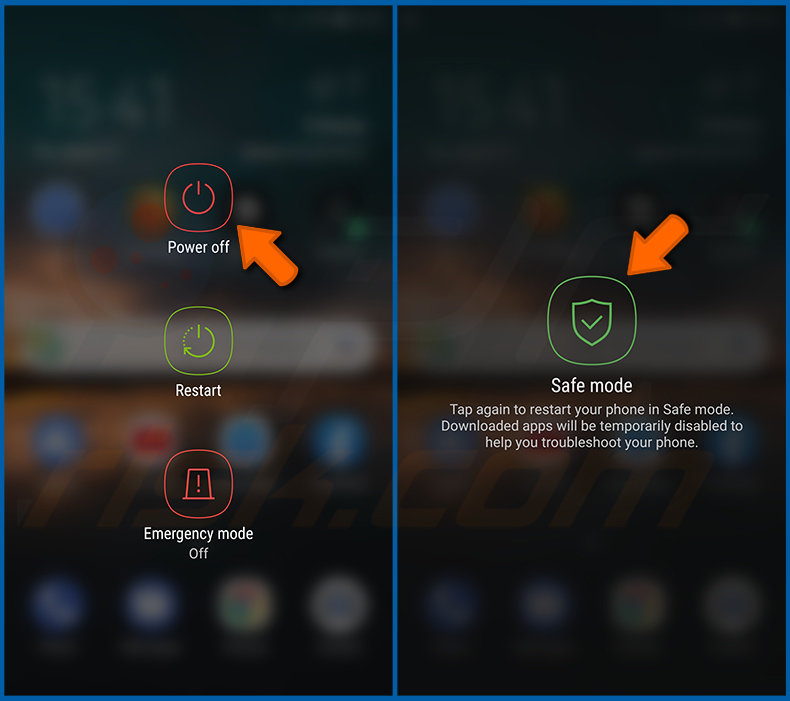

Uruchom urządzenie z systemem Android w „trybie awaryjnym”:

Tryb „Tryb awaryjny” w systemie operacyjnym Android tymczasowo wyłącza działanie wszystkich aplikacji innych producentów. Korzystanie z tego trybu jest dobrym sposobem na zdiagnozowanie i rozwiązanie różnych problemów (np. usunięcie złośliwych aplikacji, które uniemożliwiają użytkownikom wykonanie tej czynności, gdy urządzenie działa „normalnie”).

Naciśnij przycisk „Zasilanie” i przytrzymaj go, aż pojawi się ekran „Wyłączanie”. Naciśnij ikonę „Wyłącz” i przytrzymaj ją. Po kilku sekundach pojawi się opcja „Tryb awaryjny”, którą można uruchomić, restartując urządzenie.

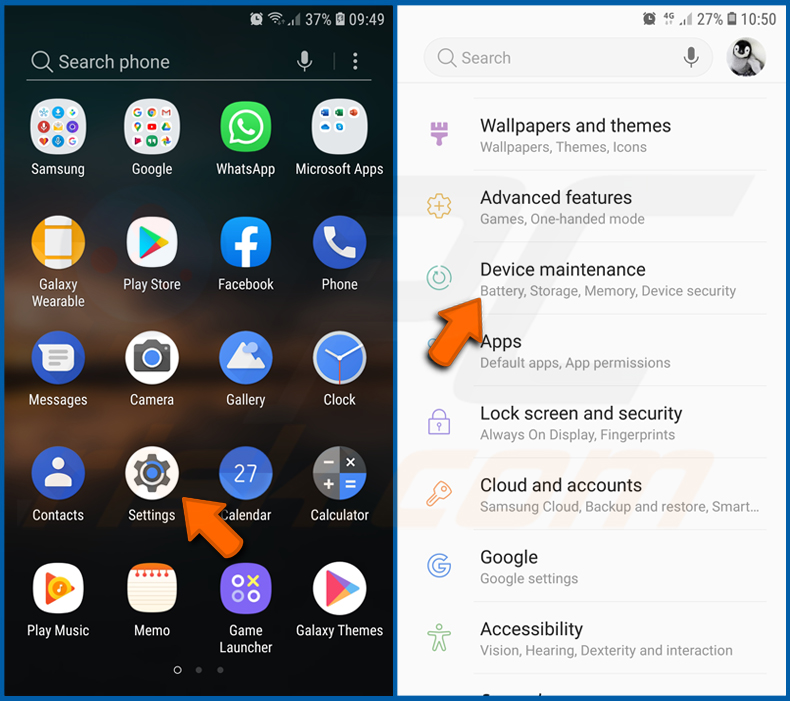

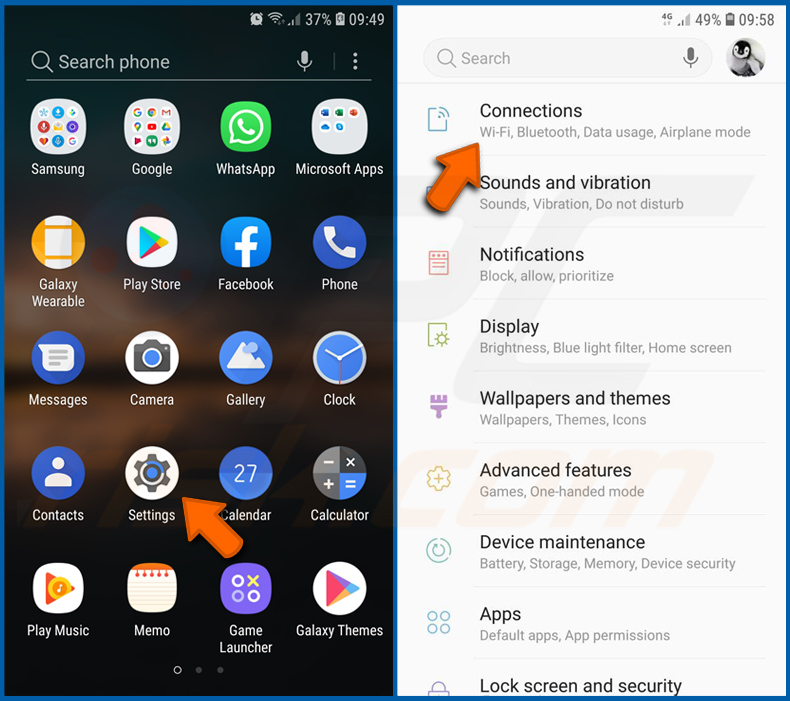

Sprawdź zużycie baterii przez różne aplikacje:

Przejdź do „Ustawienia”, przewiń w dół, aż zobaczysz „Konserwacja urządzenia” i dotknij tej opcji.

Naciśnij „Bateria” i sprawdź zużycie energii przez każdą aplikację. Legalne/oryginalne aplikacje są zaprojektowane tak, aby zużywać jak najmniej energii, zapewniając użytkownikom jak najlepsze wrażenia i oszczędzając energię. Dlatego wysokie zużycie baterii może wskazywać, że aplikacja jest złośliwa.

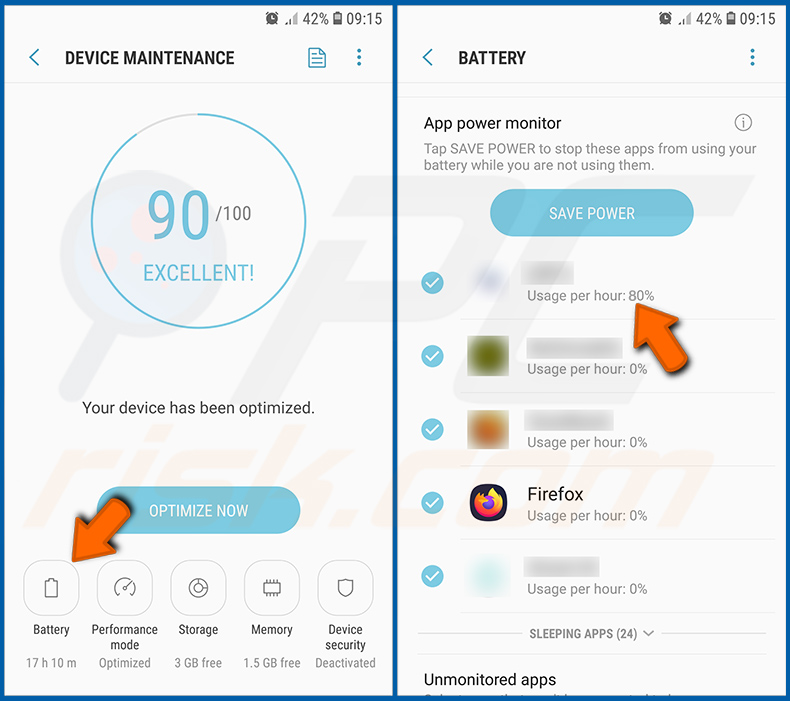

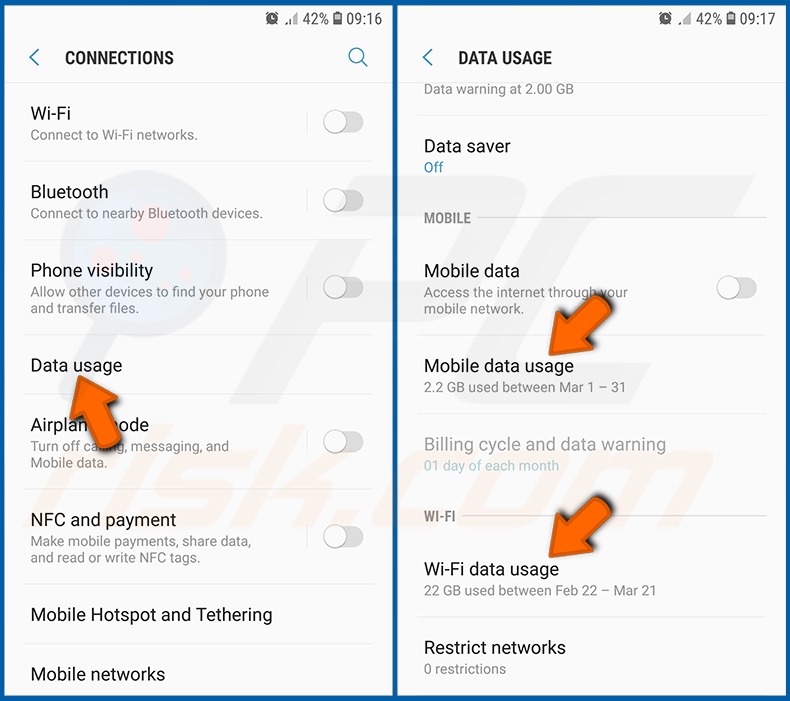

Sprawdź zużycie danych przez różne aplikacje:

Przejdź do „Ustawienia”, przewiń w dół, aż zobaczysz „Połączenia” i dotknij tej opcji.

Przewiń w dół, aż zobaczysz „Wykorzystanie danych” i wybierz tę opcję. Podobnie jak w przypadku baterii, legalne/oryginalne aplikacje są zaprojektowane tak, aby maksymalnie ograniczyć wykorzystanie danych. Oznacza to, że duże zużycie danych może wskazywać na obecność złośliwej aplikacji. Należy pamiętać, że niektóre złośliwe aplikacje mogą być zaprojektowane tak, aby działały tylko wtedy, gdy urządzenie jest podłączone do sieci bezprzewodowej. Z tego powodu należy sprawdzić zarówno wykorzystanie danych komórkowych, jak i Wi-Fi.

Jeśli znajdziesz aplikację, która zużywa dużo danych, mimo że nigdy jej nie używasz, zdecydowanie zalecamy jak najszybsze jej odinstalowanie.

Zainstaluj najnowsze aktualizacje oprogramowania:

Aktualizowanie oprogramowania jest dobrą praktyką, jeśli chodzi o bezpieczeństwo urządzeń. Producenci urządzeń nieustannie wydają różne poprawki bezpieczeństwa i aktualizacje systemu Android w celu naprawienia błędów i usterek, które mogą zostać wykorzystane przez cyberprzestępców. Przestarzały system jest znacznie bardziej podatny na ataki, dlatego zawsze należy upewnić się, że oprogramowanie urządzenia jest aktualne.

Przejdź do „Ustawienia”, przewiń w dół, aż zobaczysz „Aktualizacja oprogramowania” i dotknij tej opcji.

Naciśnij „Pobierz aktualizacje ręcznie” i sprawdź, czy są dostępne jakieś aktualizacje. Jeśli tak, zainstaluj je natychmiast. Zalecamy również włączenie opcji „Pobierz aktualizacje automatycznie” – dzięki temu system powiadomi Cię o wydaniu aktualizacji i/lub zainstaluje ją automatycznie.

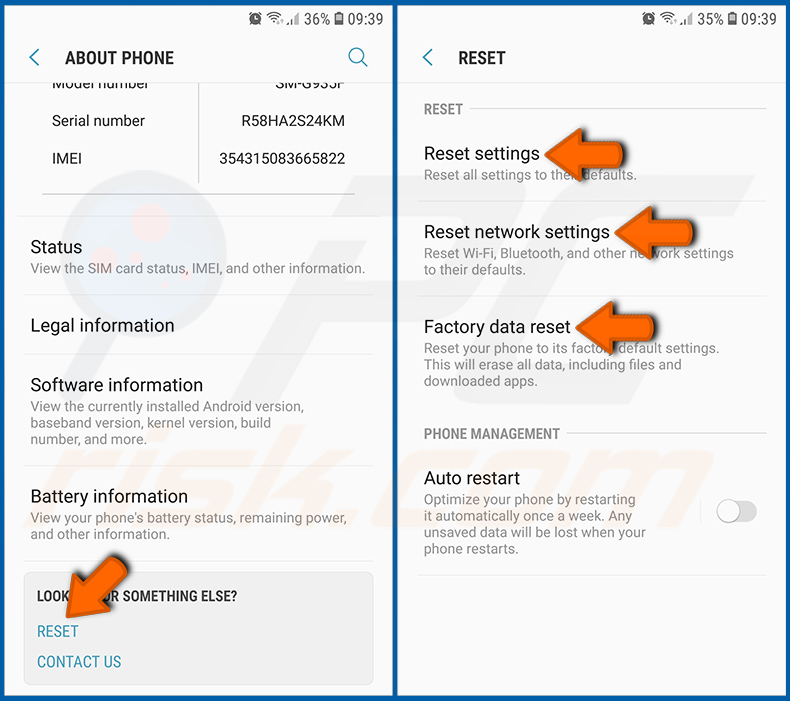

Przywróć system do stanu domyślnego:

Wykonanie „przywrócenia ustawień fabrycznych” to dobry sposób na usunięcie wszystkich niechcianych aplikacji, przywrócenie domyślnych ustawień systemu i ogólne wyczyszczenie urządzenia. Należy jednak pamiętać, że wszystkie dane znajdujące się w urządzeniu zostaną usunięte, w tym zdjęcia, pliki wideo/audio, numery telefonów (zapisane w urządzeniu, a nie na karcie SIM), wiadomości SMS itp. Innymi słowy, urządzenie zostanie przywrócone do stanu pierwotnego.

Można również przywrócić podstawowe ustawienia systemowe i/lub po prostu ustawienia sieciowe.

Przejdź do „Ustawienia”, przewiń w dół, aż zobaczysz „Informacje o telefonie” i dotknij tej opcji.

Przewiń w dół, aż zobaczysz „Resetuj” i dotknij tej opcji. Teraz wybierz czynność, którą chcesz wykonać:

„ Resetuj ustawienia” – przywróć wszystkie ustawienia systemowe do wartości domyślnych;

„Resetuj ustawienia sieciowe” – przywróć wszystkie ustawienia związane z siecią do wartości domyślnych;

„Resetuj dane fabryczne” – zresetuj cały system i całkowicie usuń wszystkie zapisane dane;

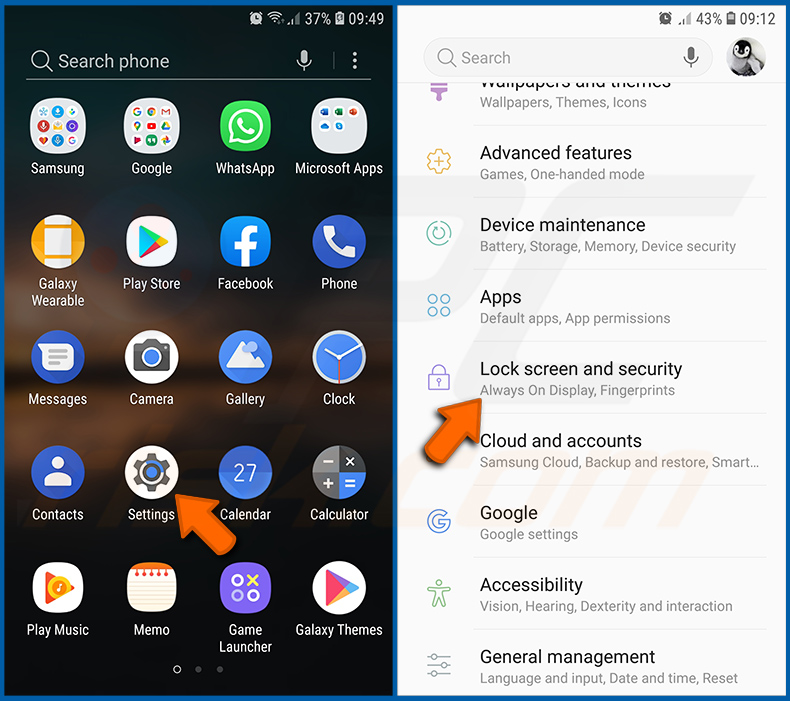

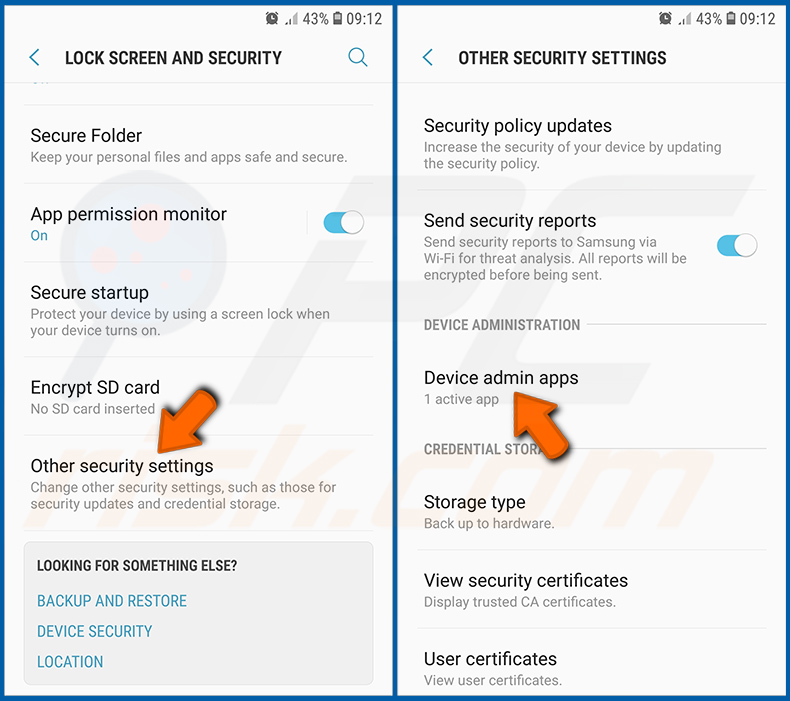

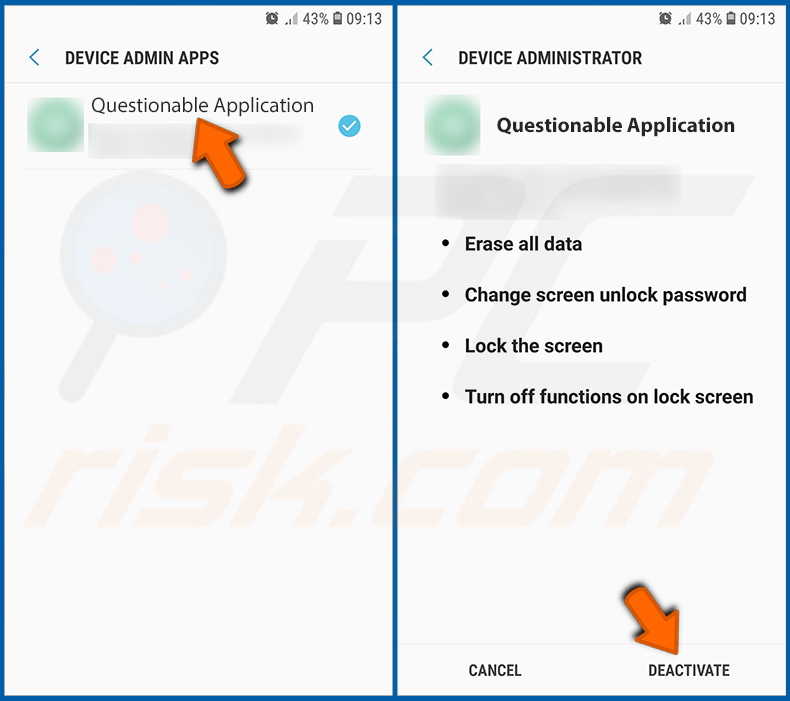

Wyłącz aplikacje posiadające uprawnienia administratora:

Jeśli złośliwa aplikacja uzyska uprawnienia administratora, może poważnie uszkodzić system. Aby zapewnić maksymalne bezpieczeństwo urządzenia, należy zawsze sprawdzać, które aplikacje mają takie uprawnienia, i wyłączać te, które nie powinny ich mieć.

Przejdź do „Ustawienia”, przewiń w dół, aż zobaczysz „Ekran blokady i zabezpieczenia”, a następnie dotknij tej opcji.

Przewiń w dół, aż zobaczysz „Inne ustawienia zabezpieczeń”, dotknij tej opcji, a następnie dotknij „Aplikacje administratora urządzenia”.

Zidentyfikuj aplikacje, które nie powinny mieć uprawnień administratora, dotknij ich, a następnie dotknij „DEAKTYWUJ”.

Często zadawane pytania (FAQ)

Moje urządzenie z systemem Android jest zainfekowane złośliwym oprogramowaniem RedHook. Czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Usunięcie złośliwego oprogramowania rzadko wymaga formatowania.

Jakie są największe problemy, które może spowodować złośliwe oprogramowanie RedHook?

Zagrożenia związane z infekcją zależą od możliwości złośliwego oprogramowania i celów atakujących. RedHook to trojan, który atakuje dane osobowe i bankowe oraz posiada rozbudowane możliwości zdalnego dostępu. Jego obecność na urządzeniu może prowadzić do wielu infekcji systemu, poważnych problemów z prywatnością, strat finansowych i kradzieży tożsamości.

Jaki jest cel złośliwego oprogramowania RedHook?

Złośliwe oprogramowanie jest wykorzystywane głównie w celu osiągnięcia korzyści finansowych. Jednak cyberprzestępcy mogą również używać złośliwych programów dla rozrywki, w celu przeprowadzenia osobistych zemst, zakłócenia procesów (np. stron internetowych, usług, organizacji itp.), zaangażowania się w haktywizm oraz przeprowadzenia ataków motywowanych politycznie/geopolitycznie.

W jaki sposób złośliwe oprogramowanie RedHook przeniknęło do mojego urządzenia z systemem Android?

RedHook rozprzestrzenia się pod pozorem legalnych aplikacji za pośrednictwem stron internetowych imitujących autentyczne witryny finansowe i rządowe.

Inne techniki dystrybucji również są możliwe. Najpopularniejsze metody to: pobieranie drive-by, spam, oszustwa internetowe, złośliwe reklamy, podejrzane źródła pobierania (np. nieoficjalne i bezpłatne serwisy hostingowe, sieci wymiany plików P2P, sklepy z aplikacjami innych producentów itp.), nielegalne narzędzia do aktywacji oprogramowania („cracki”), pirackie treści i fałszywe aktualizacje. Niektóre złośliwe programy mogą nawet samodzielnie rozprzestrzeniać się przez sieci lokalne i urządzenia pamięci przenośnej.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Combo Cleaner został zaprojektowany do skanowania urządzeń i eliminowania wszelkiego rodzaju zagrożeń. Jest w stanie wykrywać i usuwać większość znanych infekcji złośliwym oprogramowaniem. Należy pamiętać, że wykonanie pełnego skanowania systemu ma ogromne znaczenie, ponieważ zaawansowane złośliwe programy zazwyczaj ukrywają się głęboko w systemach.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję