Przekierowanie search.myprivate-search.com

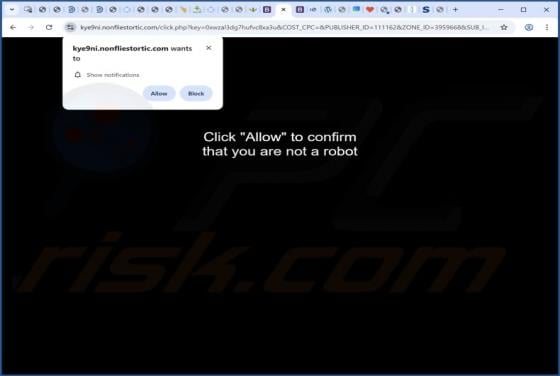

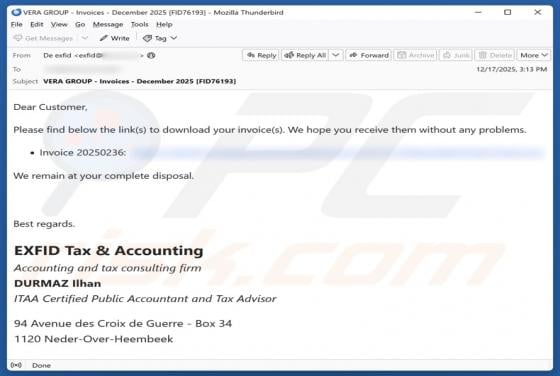

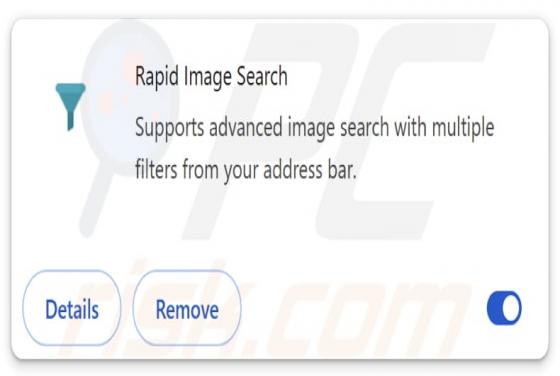

Nasza analiza wykazała, że search.myprivate-search.com jest fałszywą wyszukiwarką promowaną za pośrednictwem porywacza przeglądarki (niechcianego rozszerzenia) o nazwie Rapid Image Search. Rozszerzenie przeglądarki zmusza użytkowników do odwiedzania strony search.myprivate-search.com poprzez modyf