Adware PhaseSearch (Mac)

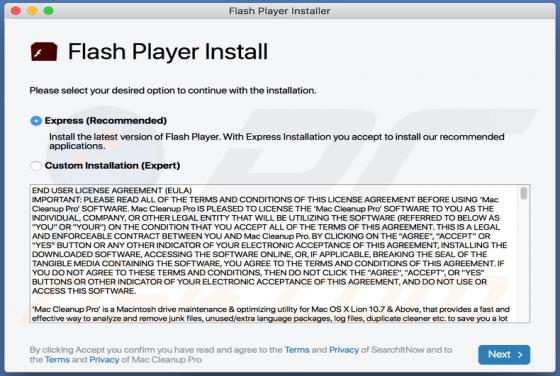

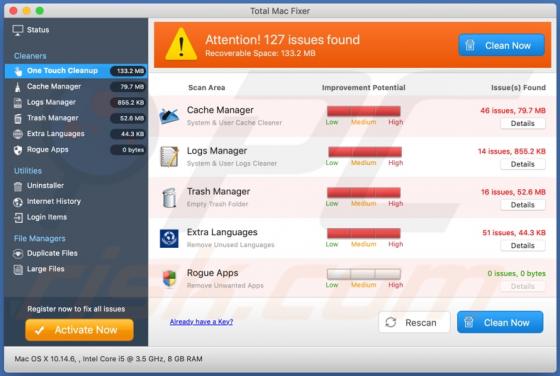

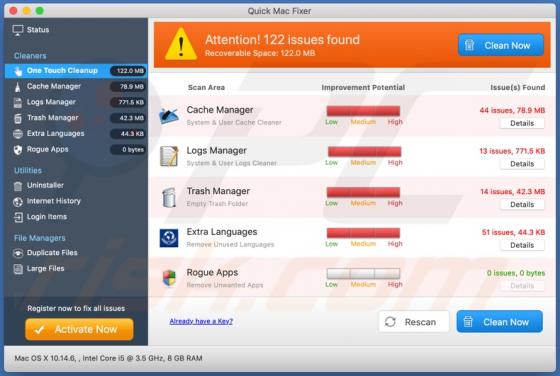

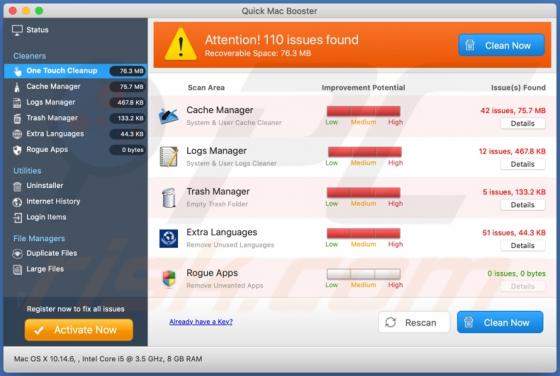

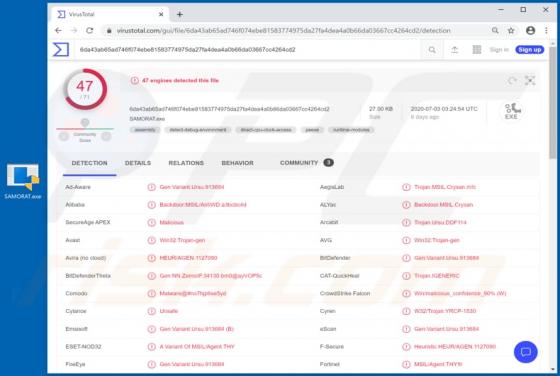

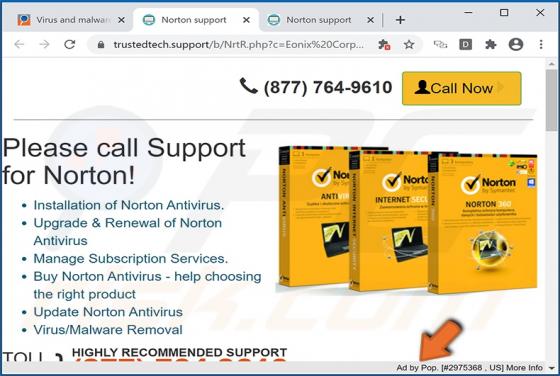

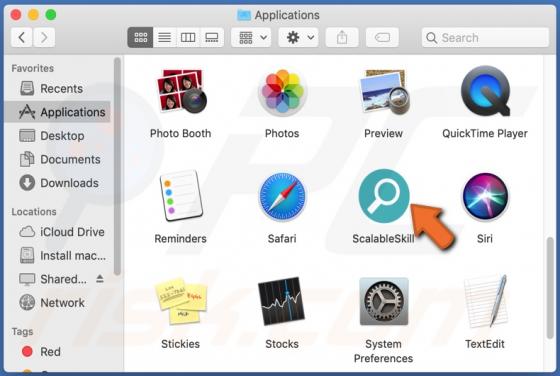

PhaseSearch to jedna z wielu aplikacji wyświetlających różne reklamy i zbierających informacje związane z przeglądaniem. Oprogramowanie tego typu nazywa się adware. Ludzie zazwyczaj nie pobierają ani nie instalują adware celowo - są do tego oszukiwani. Z tego powodu PhaseSearch jest znanym adw