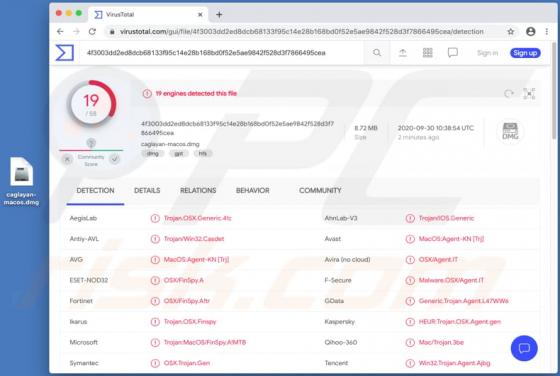

Adware LeadingOperation (Mac)

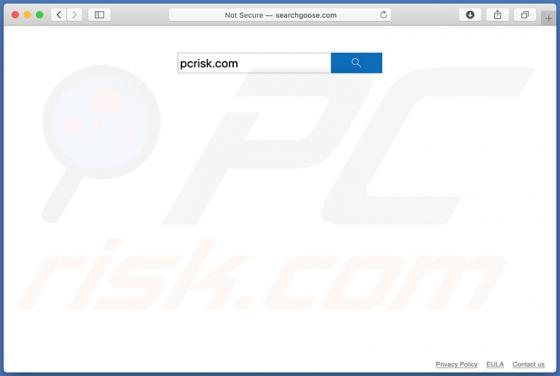

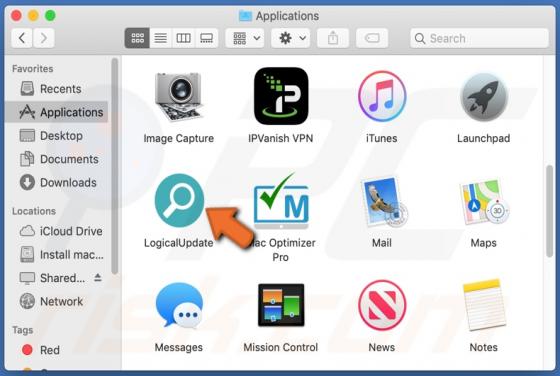

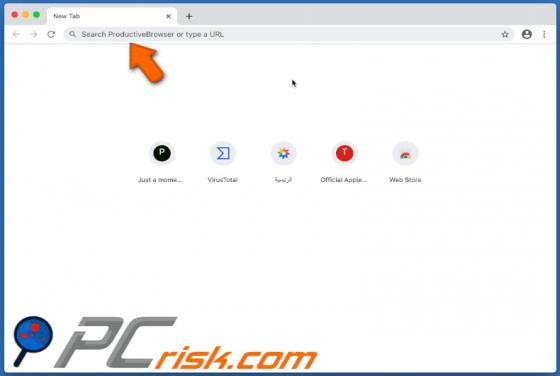

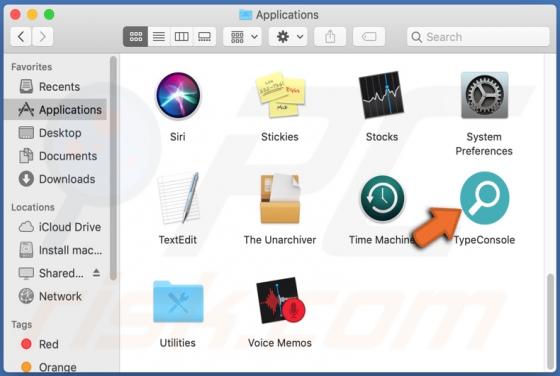

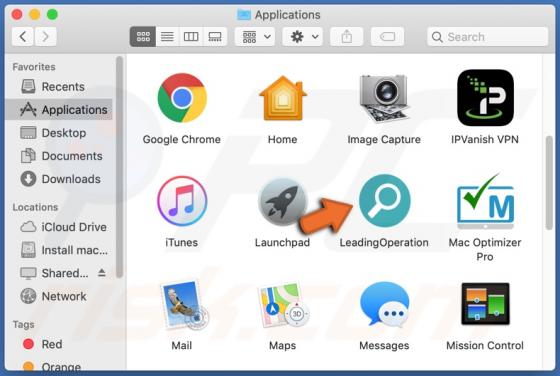

LeadingOperation to aplikacja typu adware z cechami porywacza przeglądarki. Działa poprzez prowadzenie natrętnych kampanii reklamowych i modyfikowanie ustawień przeglądarki - w celu promowania fałszywych wyszukiwarek. LeadingOperation promuje 0yrvtrh.com w przeglądarkach Safari i search.domina