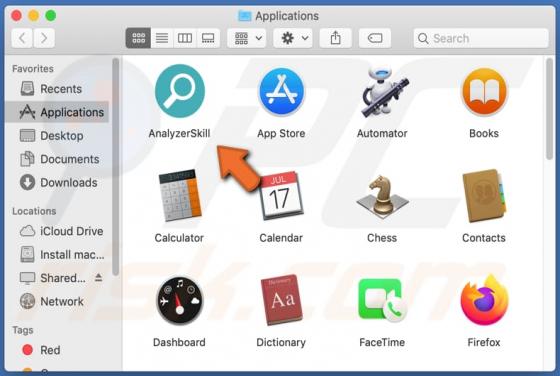

Adware AnalyzerSkill (Mac)

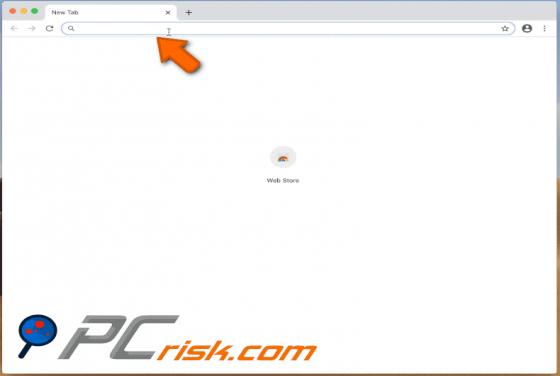

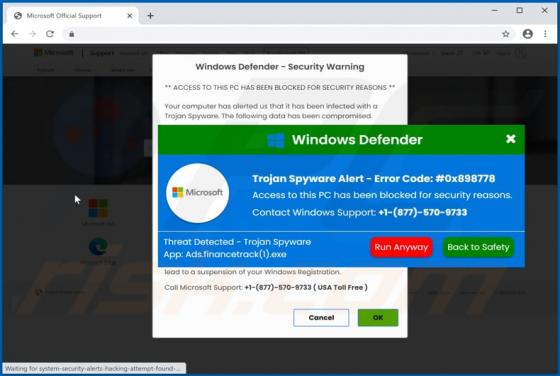

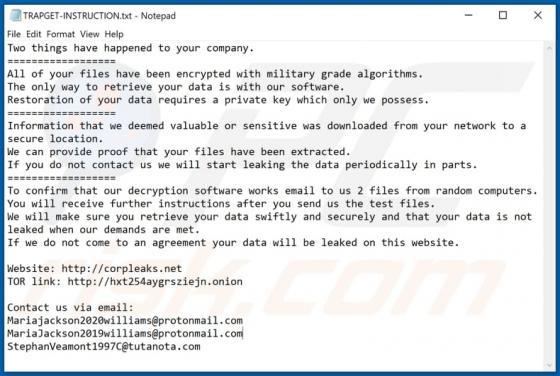

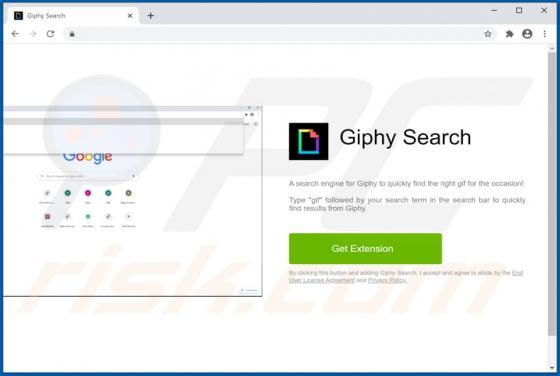

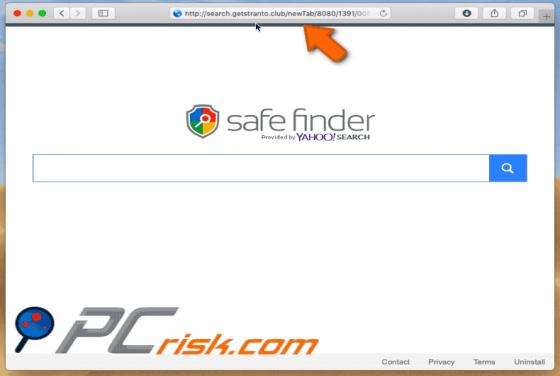

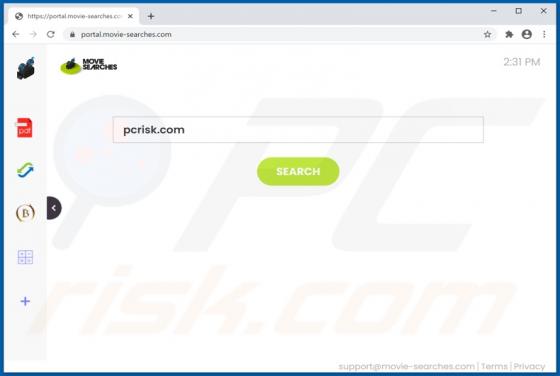

AnalyzerSkill zostało zaprojektowane do działania jako adware i porywacz przeglądarki. Wyświetla różne reklamy i promuje adres fałszywej wyszukiwarki poprzez zmianę pewnych ustawień przeglądarki. Ponadto może uzyskiwać dostęp do poufnych informacji. W większości przypadków użytkownicy nieświad