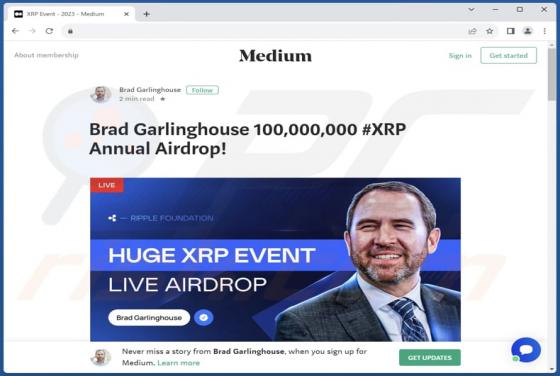

Oszustwo POP-UP Brad Garlinghouse Crypto Giveaway

Po ocenie witryny nasz zespół ustalił, że promuje ona oszukańcze rozdanie nagród. Oszuści często wykorzystują strony internetowe zawierające wprowadzające w błąd komunikaty pop-up lub porównywalną treść, aby nakłonić odwiedzających do ujawnienia poufnych szczegółów, dokonania transakcji finansowyc