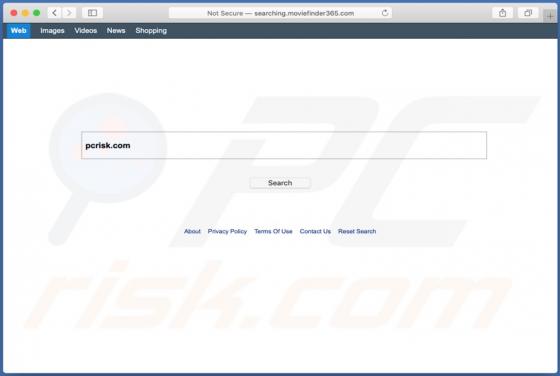

Porywacz przeglądarki MovieFinder365 (Mac)

MovieFinder365 to porywacz przeglądarki promowany jako narzędzie rzekomo zdolne do uproszczenia i usprawnienia wyszukiwania treści filmowych/telewizyjnych w IMDb (internetowej bazie danych filmów). Po udanej instalacji zmienia ustawienia przeglądarki, aby promować search.moviefinder365.com (fałs