Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Poradnik usuwania wirusa Agent Tesla

Czym jest Agent Tesla?

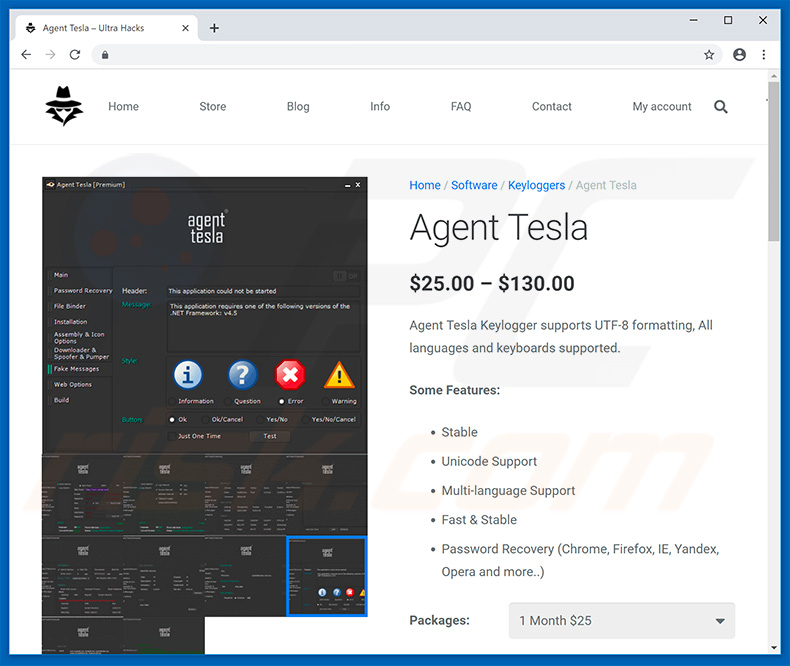

Agent Tesla to narzędzie zdalnego dostępu (RAT), które umożliwia użytkownikom zdalne sterowanie komputerami. Można je kupić na jego oficjalnej stronie, a programiści przedstawiają je jako legalny program. W rzeczywistości cyberprzestępcy wykorzystują Agent Tesla do kradzieży różnych danych osobowych.

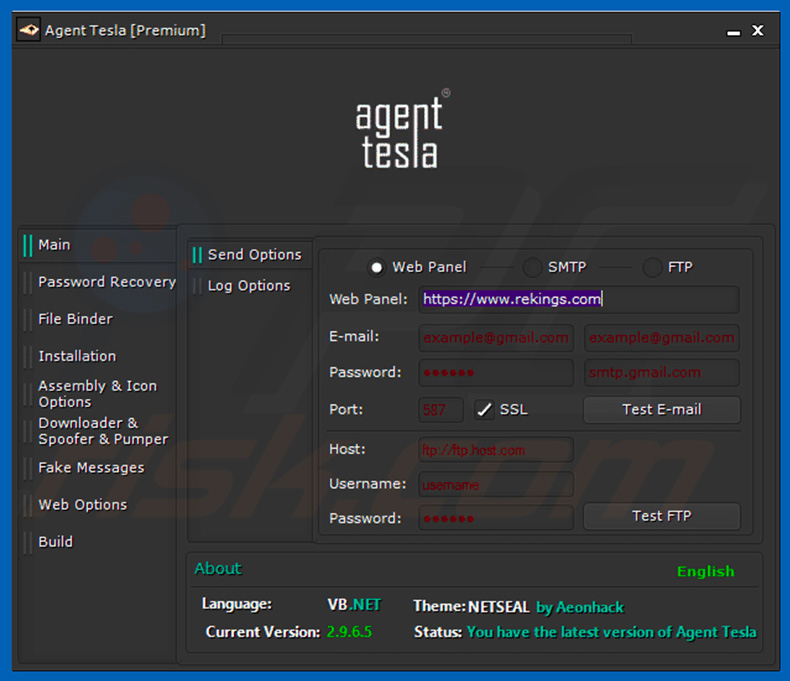

Każdy może zakupić subskrypcję Agent Tesla (miesięczną/roczną) i używać jej do różnych celów. Strona twierdzi, że to narzędzie nie powinno być wykorzystywane do szkodliwych celów, a subskrypcje użytkowników, którzy to zrobią, zostaną zawieszone. W rzeczywistości badania pokazują, że te obietnice są fałszywe, a programiści próbują sprawiać wrażenie bycia uzasadnionymi. Pamiętaj, że abonenci mogą uzyskać wsparcie 24/7 w programie czatu Discord. Deweloperzy zapewniają szeroki zakres wsparcia, w tym wskazówki dotyczące rozsyłania Agent Tesla w złośliwy sposób (np. poprzez kampanie spamowe, niewłaściwe użycie błędów w oprogramowaniu itp.). Dlatego można bezpiecznie założyć, że twierdzenia dotyczące zawieszenia subskrypcji są fałszywe, a programiści zgadzają się na użycie tego narzędzia do nielegalnego monitorowania/kontrolowania komputerów innych osób w celu generowania przychodów w złośliwy sposób. Jedną z głównych funkcji Agent Tesla jest keylogging - można go używać do zapisywania naciśnięć klawiszy systemu. Dlatego przestępcy mogą uzyskać dostęp do kont ofiar. Mają oni na celu generowanie jak największego dochodu i prawdopodobnie nadużywają porwanych kont na różne sposoby. Na przykład konta bankowe mogą być używane do przesyłania pieniędzy, zakupów online itd. Inne konta osobiste (np. sieci społecznościowe, e-maile itp.) mogą zostać wykorzystane do kradzieży tożsamości ofiary, aby pożyczyć jeszcze więcej pieniędzy i wysłać szkodliwe pliki do osób znajdujących się na liście kontaktów, co jeszcze bardziej rozpowszechni RAT (lub inne malware). Dlatego też obecność narzędzia zdalnego dostępu w systemie może powodować różne problemy, straty finansowe, a ofiary mogą nawet wpaść w długi. Dlatego należy natychmiast wyeliminować te zagrożenia.

| Nazwa | Narzędzie zdalnego dostępu Agent Tesla |

| Typ zagrożenia | Trojan, wirus kradnący hasła, malware bankowe, spyware. |

| Objawy | Trojany są zaprojektowane, aby potencjalnie infiltrować komputer ofiary i pozostawać cichymi. W efekcie na zainfekowanej maszynie nie ma widocznych oczywistych objawów. |

| Metody dystrybucji | Zainfekowane załączniki e-mail, złośliwe ogłoszenia internetowe, inżynieria społeczna, narzędzia łamania oprogramowania. |

| Zniszczenie | Skradzione informacje bankowe, hasła, kradzież tożsamości, komputer ofiary dodany do botnetu. |

| Usuwanie |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

W sieci dostępne są setki narzędzi zdalnego dostępu. Na przykład Imminent Monitor, H-Worm, CrimsonRAT i Nymeria. Niektóre z nich są złośliwe, inne rzetelne, jednak jeśli zostaną niewłaściwie wykorzystane, wszystkie stanowią zagrożenie dla prywatności użytkowników i bezpieczeństwa komputera (narzędzia zdalnego dostępu są często używane do pobierania i instalowania dodatkowych aplikacji, które często są złośliwe). Dlatego niezwykle ważne jest usuwanie narzędzi zdalnego dostępu.

Analiza techniczna narzędzia zdalnego dostępu Agent Tesla:

- Nazwy wykrycia: Avast (Win32:Malware-gen), BitDefender (AIT:Trojan.Nymeria.1857), Kaspersky (Trojan-Dropper.Win32.Scrop.uod), ESET-NOD32 (MSIL/Spy.Agent.AES)

- Pełna lista nazw wykrycia: VirusTotal

- Nazwa pliku wykonywalnego: DHL%20TRACKING.exe

- Pierwsza przesłana próbka: 2019-03-26 (utworzona 2019-03-26)

Jak Agent Tesla zinfiltrował mój komputer?

Każdy może kupić i zacząć rozsyłać Agent Tesla przy użyciu wielu dostępnych narzędzi/metod dystrybucji. W większości przypadków RAT są rozsyłane przy użyciu trojanów, kampanii spamowych, fałszywych aktualizacji oprogramowania/narzędzi łamania oprogramowania i nieoficjalnych źródeł pobierania oprogramowania. Trojany są w rzeczywistości złośliwymi aplikacjami, które potajemnie infiltrują komputery i stale wprowadzają dodatkowe malware. Kampanie spamowe są wykorzystywane do rozsyłania złośliwych załączników wraz ze zwodniczymi komunikatami zachęcającymi użytkowników do otwierania plików. Te załączniki są często prezentowane jako faktury, rachunki, paragony itp. Otwarcie ich zazwyczaj prowadzi do infekcji systemu. Fałszywe programy aktualizujące infekują komputery, wykorzystując wady/błędy nieaktualnego oprogramowania lub po prostu pobierając i instalując malware zamiast aktualizacji. Pomysłem na narzędzia do łamania oprogramowania jest obejście płatnej aktywacji oprogramowania. Jednak ponieważ są one często wykorzystywane do rozsyłania malware, użytkownicy zwykle infekują swoje komputery, zamiast bezpłatnie aktywować oprogramowanie. Nieoficjalne źródła pobierania oprogramowania są również problemem. Deweloperzy prezentują szkodliwe pliki wykonywalne/aplikacje jako legalne oprogramowanie, co skłania użytkowników do pobierania i instalowania malware. Podsumowując, główne przyczyny infekcji komputerowych to niewielka znajomość tych zagrożeń i nieostrożne zachowanie.

Jak uniknąć instalacji malware?

Aby temu zapobiec, zachowaj ostrożność podczas przeglądania Internetu i pobierania/instalowania oprogramowania. Pomyśl dwa razy przed otwarciem załączników do wiadomości e-mail. Pliki/linki, które cię nie dotyczą oraz te otrzymane z podejrzanych/nierozpoznawalnych adresów e-mail, nie powinny być otwierane. Oprogramowanie powinno być pobierane wyłącznie z oficjalnych źródeł, przy użyciu bezpośredniego pobierania/linków. Narzędzia pobierania/instalacji innych firm często zawierają dołączone nieuczciwe aplikacje, a zatem nigdy nie należy używać. Podobne zasady dotyczą aktualizacji oprogramowania. Uaktualnianie zainstalowanych aplikacji i systemów operacyjnych jest ważne, jednak należy korzystać wyłącznie z narzędzi dostarczonych przez oficjalnego dewelopera bądź wbudowanych funkcji. Nigdy nie używaj narzędzi do łamania oprogramowania, ponieważ piractwo komputerowe jest cyberprzestępczością, a ryzyko infekcji jest bardzo wysokie. Korzystaj z renomowanego oprogramowania antywirusowego/antyspyware - narzędzia te często wykrywają i eliminują malware przed uszkodzeniem systemu. Kluczem do bezpieczeństwa komputera jest ostrożność. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy przeprowadzenie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie wyeliminować infiltrujące malware.

Witryna hakerska promująca RAT Agent Tesla:

Panel sterowania Agent Tesla użyty do kontroli tego RAT:

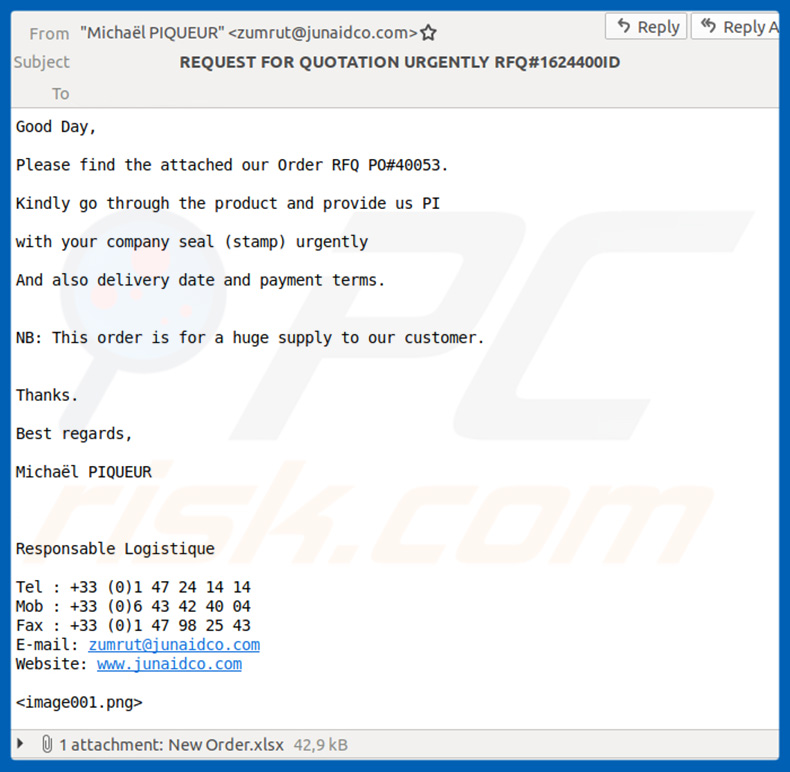

Zwodniczy e-mail promujący złośliwy załącznik, który wprowadza Agent Tesla:

Tekst prezentowany w tym e-mailu:

Temat: ZAPYTANIE OFERTOWE NR 1624400ID

Dzień dobry,

W załączeniu przesyłam nasze zamówienie RFQ PO nr 40053.

Prosimy niezwłocznie przejrzeć produkt i dostarczyć nam PI z pieczęcią firmową, terminem dostawy i warunkami płatności.

Uwaga: To zamówienie dotyczy ogromnej dostawy do naszego klienta.

Dziękuję.

Z poważaniem,

Michael PIQUEUR

Responsable Logistique

Tel : +33 (0)1 47 24 14 14

Mob : +33 (0)6 43 42 40 04

Fax : +33 (0)1 47 98 25 43

E-mail: zumrut@junaidco.com

Website: www.junaidco.com

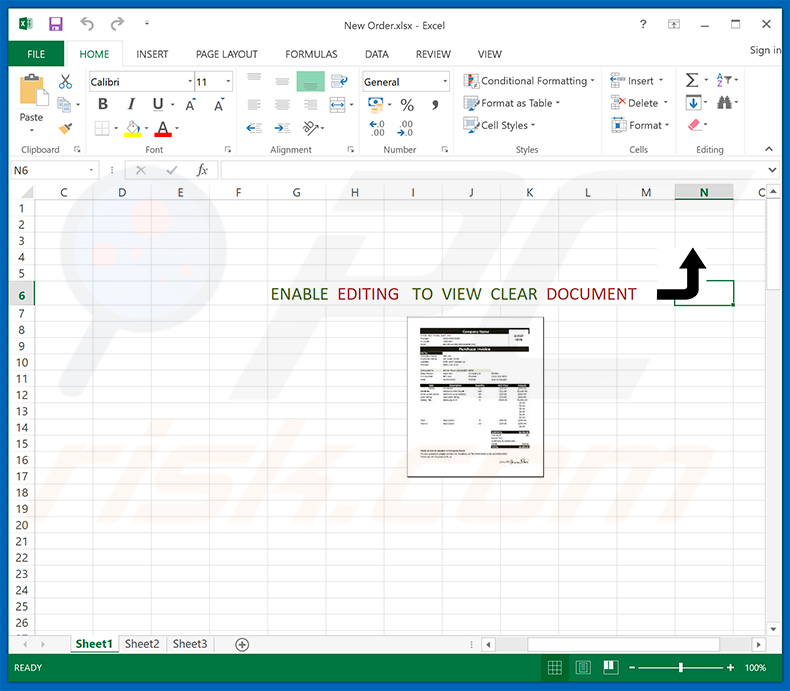

Złośliwy załącznik (document Microsoft Excel) dystrybuujący Agent Tesla:

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest Agent Tesla?

- KROK 1. Manualne usuwanie malware Agent Tesla.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

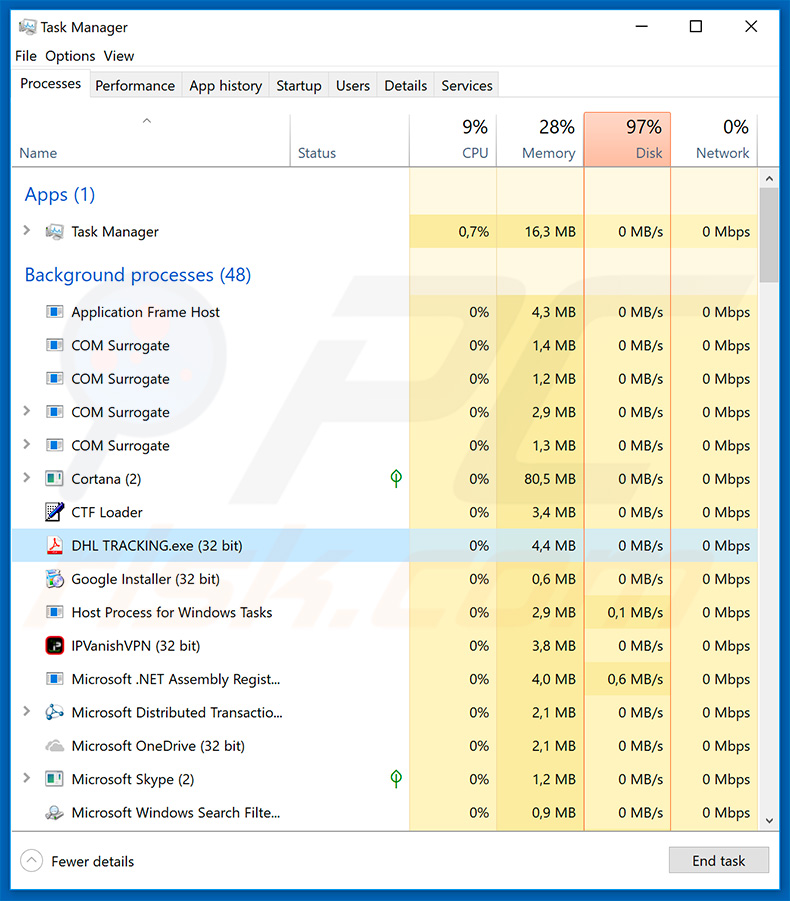

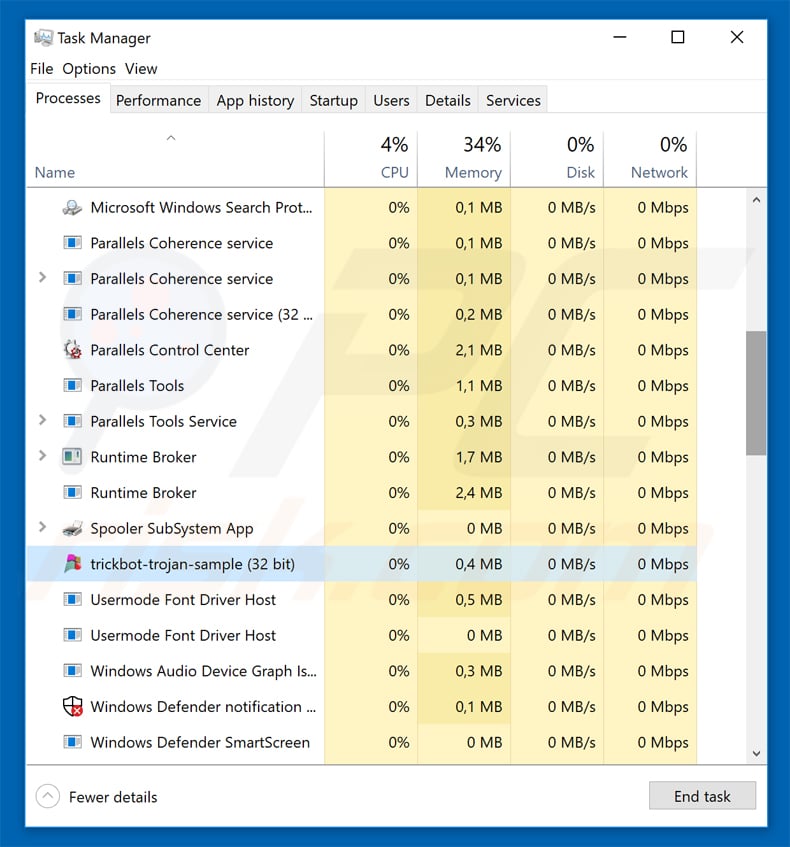

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows. Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli zaznaczyłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki::

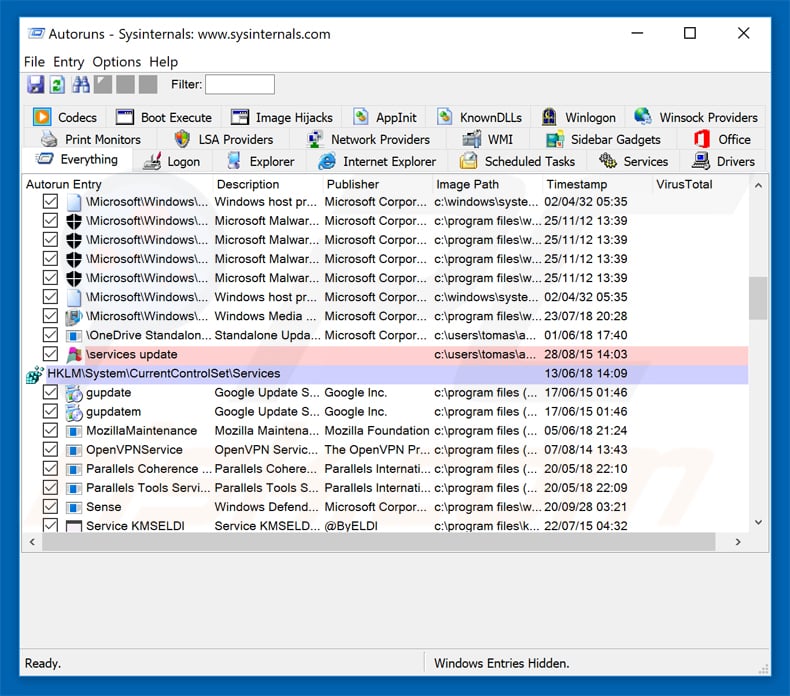

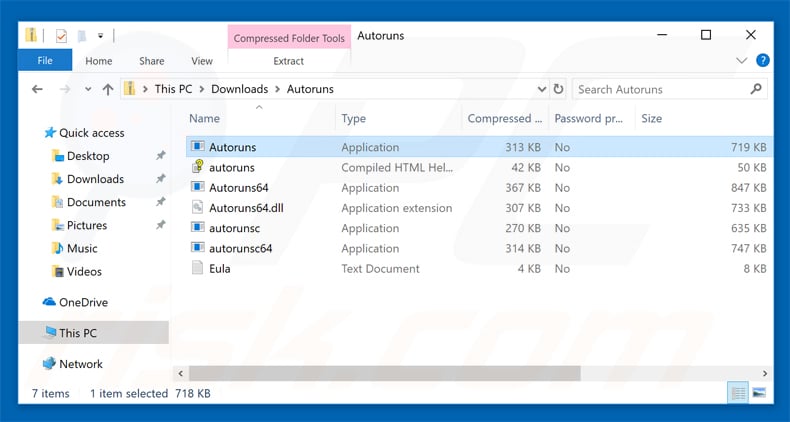

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

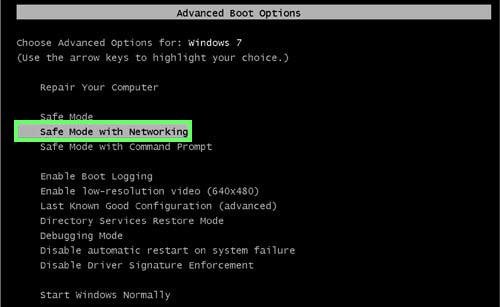

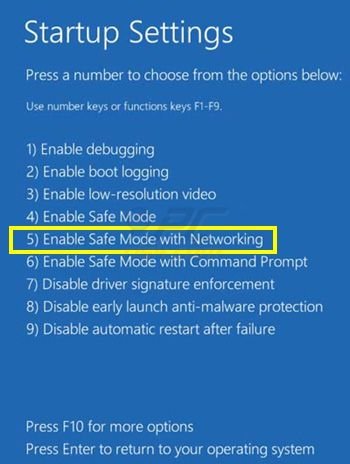

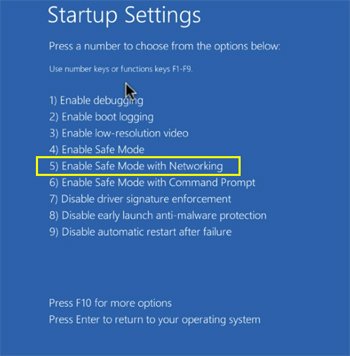

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

Użytkownicy Windows XP i Windows 7: Uruchom swój komputer w Trybie awaryjnym z obsługą sieci: Kliknij przycisk Start, kliknij polecenie Zamknij, kliknij opcję Uruchom ponownie, kliknij przycisk OK. Podczas uruchamiania komputera naciśnij klawisz F8 na klawiaturze tak wiele razy, aż zobaczysz Menu opcji zaawansowanych systemu Windows, a następnie wybierz opcję Tryb awaryjny z obsługą sieci z listy.

Film pokazujący jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 8: Przejdź do ekranu startowego Windows 8, wpisz Advanced. W wynikach wyszukiwania wybierz opcję Ustawienia. Kliknij na zaawansowane opcje startowe. W otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie. Kliknij przycisk "Uruchom ponownie teraz". Komputer zostanie ponownie uruchomiony w "Menu zaawansowanych opcji uruchamiania." Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie zaawansowanych opcji kliknij "Ustawienia uruchamiania." Kliknij przycisk "Restart". Komputer uruchomi się ponownie do ekranu Ustawienia startowe. Naciśnij "5", aby uruchomić w Trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij "Uruchom ponownie" przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij przycisk "Rozwiązywanie problemów", a następnie wybierz opcję "Opcje zaawansowane". W menu zaawansowanych opcji wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie". W poniższym oknie powinieneś kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w "Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

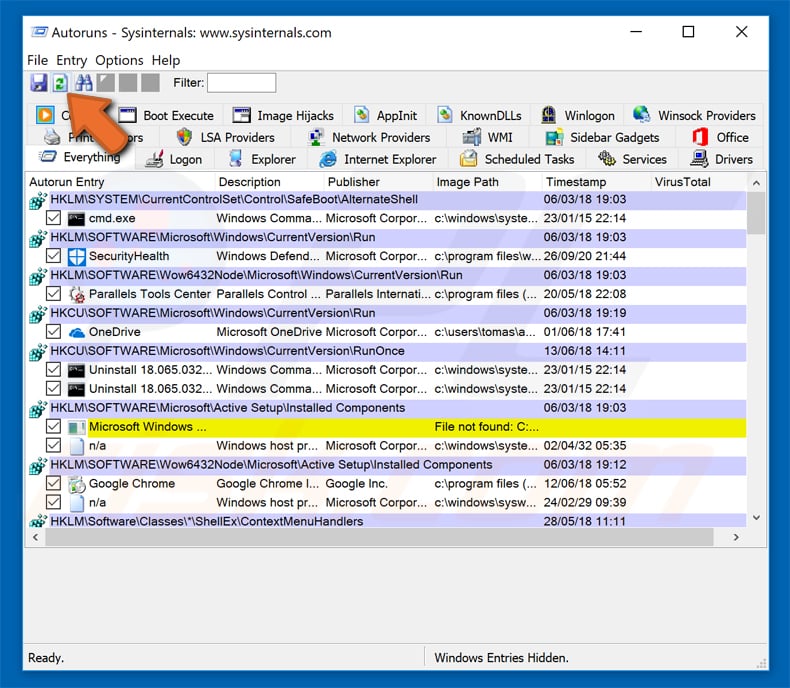

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

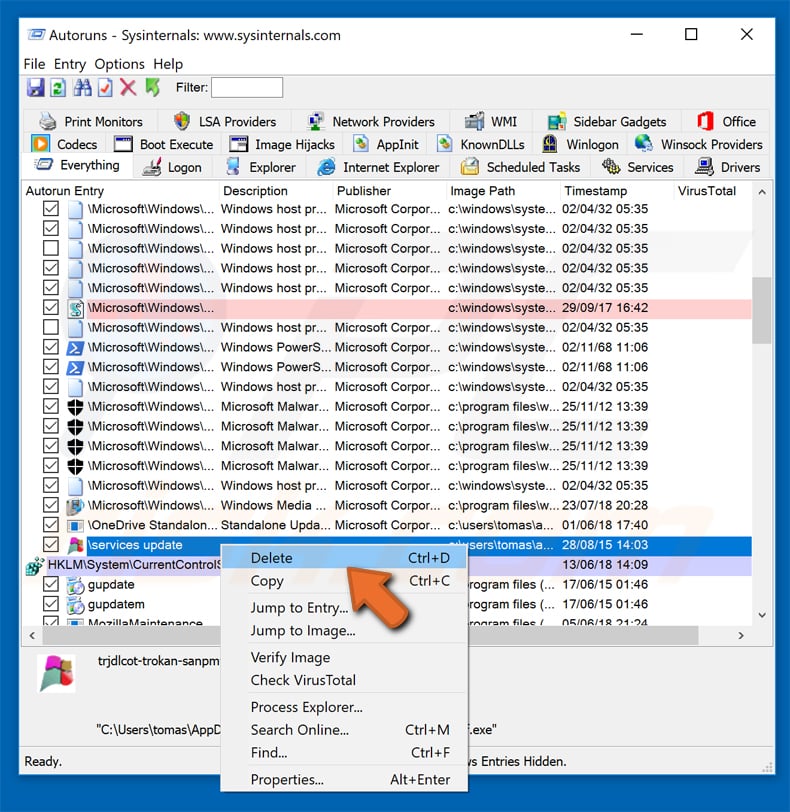

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń"

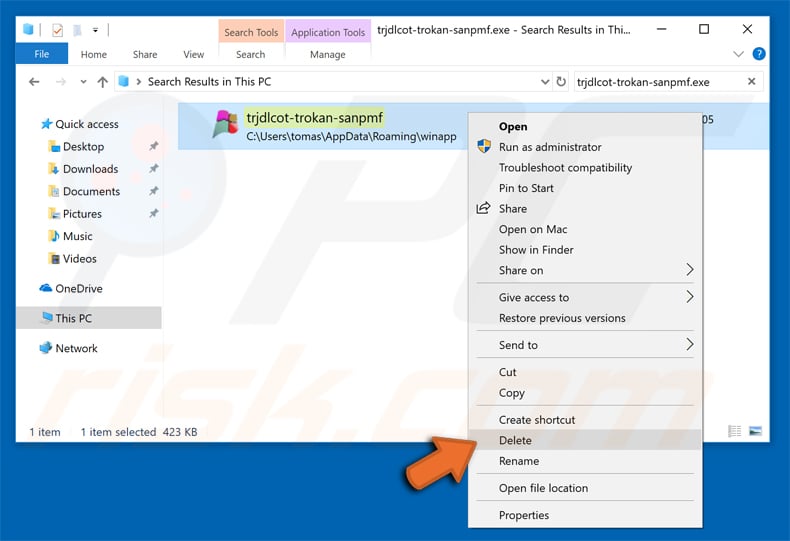

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware. Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji, niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego.

Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję