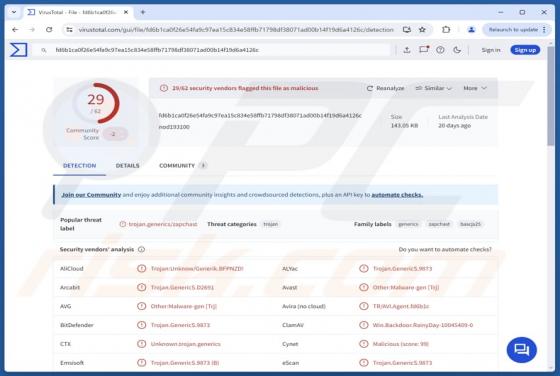

MetaRAT Malware

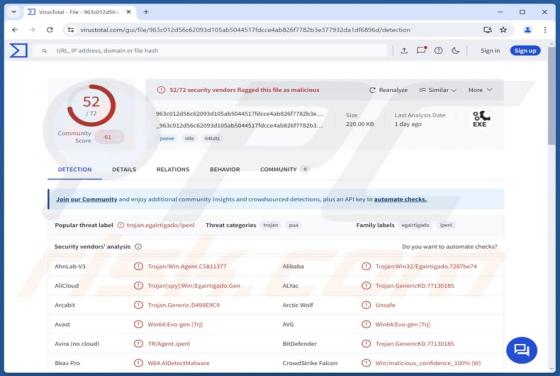

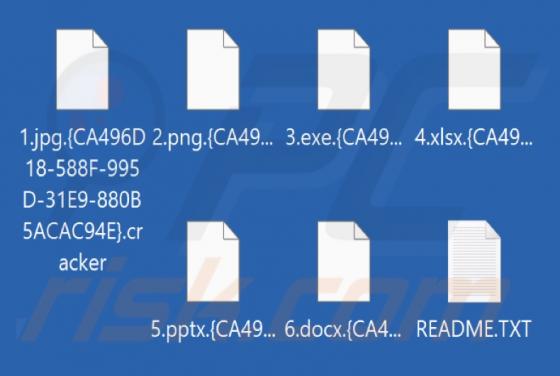

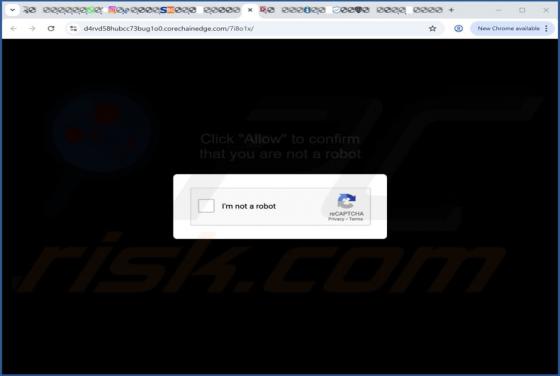

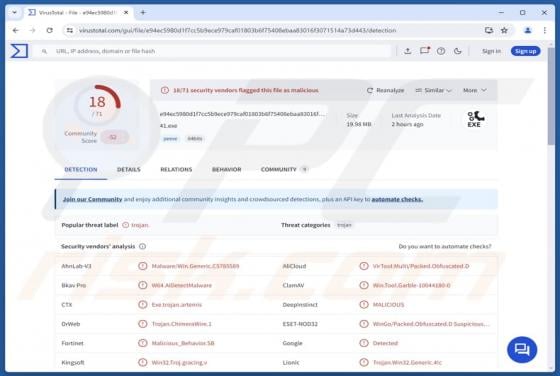

MetaRAT jest odmianą znanego trojana zdalnego dostępu (RAT) PlugX. Jest napisany w języku programowania C/C++ i obsługuje polecenia C2, takie jak zbieranie informacji o systemie i wykonywanie poleceń. Zawiera również dodatkowe narzędzia, takie jak keylogger. W przypadku wykrycia MetaRAT należy jak