Jak usunąć MostereRAT z zainfekowanych urządzeń

TrojanZnany również jako: MostereRAT trojan zdalnego dostępu

Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Czym jest złośliwe oprogramowanie MostereRAT?

MostereRAT to trojan zdalnego dostępu napisany w języku Easy Programming Language (EPL). Można go rozszerzać o nowe funkcje, dostarczać dodatkowe ładunki, wyodrębniać poufne informacje i stosować techniki unikania wykrycia. Jeśli system jest zainfekowany MostereRAT, należy jak najszybciej przeprowadzić skanowanie za pomocą niezawodnego narzędzia zabezpieczającego, aby wyeliminować zagrożenie.

Więcej informacji o MostereRAT

MostereRAT to trojan zdalnego dostępu napisany w języku Easy Programming Language (EPL). Można go rozszerzyć o nowe funkcje, dostarczać dodatkowe ładunki, wyodrębniać poufne informacje i stosować techniki unikania wykrycia. Jeśli system jest zainfekowany MostereRAT, należy jak najszybciej uruchomić skanowanie za pomocą niezawodnego narzędzia zabezpieczającego, aby wyeliminować zagrożenie.

Po uruchomieniu MostereRAT odszyfrowuje i ładuje swój ładunek w kilku etapach. Złośliwe oprogramowanie ma dwa główne moduły: jeden służący do utrzymania się w systemie, podnoszenia uprawnień, unikania antywirusów i dostarczania ładunku, a drugi do operacji RAT i komunikacji C2.

Złośliwe oprogramowanie uzyskuje trwałość poprzez tworzenie zaplanowanych zadań („winrshost” i „winresume”) oraz usługi („DnsNetwork”), które automatycznie ponownie uruchamiają złośliwy kod. Są one ustawione do działania na koncie SYSTEM. Dzięki temu złośliwe oprogramowanie działa podczas uruchamiania systemu i logowania użytkownika.

Ponadto MostereRAT może działać jako konto „TrustedInstaller”, co daje mu możliwość zmiany chronionych plików systemowych, kluczy rejestru i ustawień zabezpieczeń. Może również instalować legalne narzędzia zdalnego dostępu, takie jak AnyDesk i TightVNC, na zainfekowanych urządzeniach, umożliwiając atakującym przejęcie pełnej kontroli zdalnej nad systemami.

Ponadto MostereRAT został zaprojektowany tak, aby zakłócać działanie programów antywirusowych (AV) oraz rozwiązań do wykrywania i reagowania na zagrożenia w punktach końcowych (EDR). Może sprawdzać, czy obecne są narzędzia zabezpieczające, takie jak 360, AVG, Avira, Avast, ESET, Huorong, Kingsoft, Malwarebytes, Tencent, Windows Defender i inne. W przypadku ich wykrycia blokuje ruch sieciowy narzędzia, aby uniemożliwić oprogramowaniu zabezpieczającemu wysyłanie alertów, logów lub innych danych do swoich serwerów.

Złośliwe oprogramowanie wyłącza zabezpieczenia systemu Windows, zatrzymując kluczowe procesy i usługi zabezpieczeń, usuwając ważne pliki systemowe, usuwając zaplanowane zadania oraz uniemożliwiając uruchamianie aktualizacji i funkcji ochronnych. Ponadto MostereRAT obsługuje różne polecenia.

Może wysyłać polecenia do swojego serwera dowodzenia i kontroli oraz gromadzić szczegółowe informacje o zainfekowanym urządzeniu. Może również wysyłać i uruchamiać pliki EPK za pomocą programu uruchamiającego EPK, pliki DLL za pomocą rundll32 oraz pliki EXE. Ponadto złośliwe oprogramowanie może wysyłać i ładować kod powłoki lub pliki EXE bezpośrednio do pamięci w celu wykonania.

MostereRAT może pobierać i uruchamiać pliki EPK, DLL lub EXE, a także odczytywać, zapisywać i usuwać określone pliki w katalogu „Database”. Może ładować i uruchamiać ładunki EXE z serwerów C2 oraz wstrzykiwać pobrane pliki EXE do svchost.exe. Złośliwe oprogramowanie może zamknąć narzędzia do zdalnego monitorowania i zarządzania, uruchomić TightVNC lub Xray oraz zatrzymać aplikacje Xray i TightVNC.

Może również tworzyć nowe konta administratora, ukrywając je przed ekranem logowania, włączać lub wyłączać logowanie do wielu sesji, ładować pliki konfiguracyjne i uruchamiać AnyDesk, ukrywając jego okno. Dodatkowo MostereRAT może wysyłać wiadomości w celu wyłączenia monitora, uruchamiać programy w trybie ukrytym, wyświetlać listę użytkowników w systemie i robić zrzuty ekranu.

Ogólnie rzecz biorąc, osoby stojące za MostereRAT mogą zainfekować systemy innym złośliwym oprogramowaniem (np. oprogramowaniem ransomware), wykraść poufne informacje (np. dane logowania) i wykorzystać je do złośliwych celów oraz wykonać różne inne działania.

| Nazwa | MostereRAT trojan zdalnego dostępu |

| Typ zagrożenia | Trojan zdalnego dostępu (RAT) |

| Nazwy wykrywania | Avast (Win32:MalwareX-gen [Trj]), Combo Cleaner (Gen:Variant. Midie.171615), ESET-NOD32 (Wariant Win32/RA-based.NMR), Kaspersky (HEUR:Trojan.Win32.Reconyc.gen), Microsoft (Trojan:Win32/Alevaul!rfn), Pełna lista (VirusTotal) |

| Objawy | Trojan zdalnego dostępu jest zaprojektowany tak, aby potajemnie infiltrować komputer ofiary i pozostawać w ukryciu, dlatego też na zainfekowanym komputerze nie widać żadnych wyraźnych objawów. |

| Metody dystrybucji | Zainfekowane załączniki do wiadomości e-mail, złośliwe strony internetowe, zainfekowane pliki, socjotechnika. |

| Szkody | Kradzież haseł i danych bankowych, kradzież tożsamości, włączenie komputera ofiary do botnetu, dodatkowe infekcje, straty finansowe. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Wnioski

MostereRAT to wysoce wydajne i niebezpieczne złośliwe oprogramowanie, które zapewnia atakującym stały, ukryty i szeroki dostęp do zainfekowanych systemów, umożliwiając im kradzież poufnych danych, wdrażanie dodatkowego złośliwego oprogramowania oraz wykorzystywanie zainfekowanego systemu do innych złośliwych celów.

Inne przykłady RAT to ZynorRAT, kkRAT oraz GodRAT.

W jaki sposób MostereRAT przeniknął do mojego komputera?

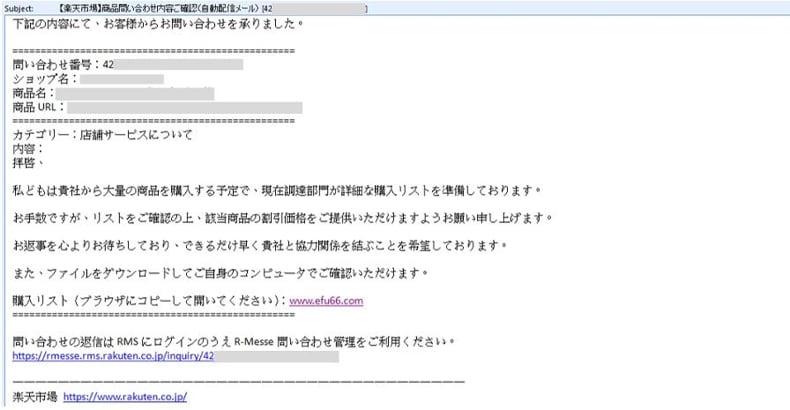

Cyberprzestępcy stojący za tą kampanią wysyłają wyglądające na wiarygodne wiadomości e-mail (często imitujące zapytania biznesowe), aby nakłonić odbiorców do odwiedzenia złośliwej strony internetowej. Po wejściu na stronę plik jest automatycznie pobierany (lub można go pobrać ręcznie) na komputer ofiary.

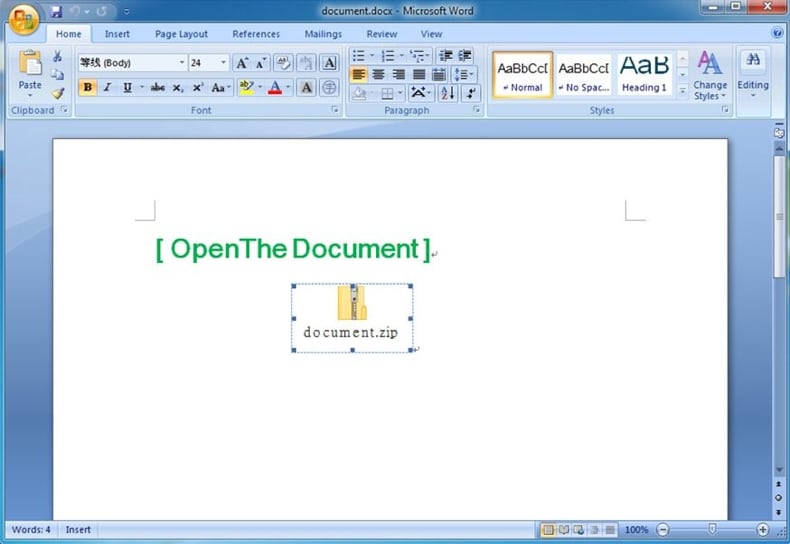

Pobrany plik to dokument Word zawierający osadzone archiwum. Ofiara otrzymuje polecenie otwarcia archiwum i uruchomienia pojedynczego pliku (złośliwego pliku wykonywalnego) znajdującego się w środku. Ten plik wykonywalny zawiera narzędzia niezbędne do infiltracji systemów przez MostereRAT.

Jak uniknąć instalacji złośliwego oprogramowania?

Pobieraj programy i pliki wyłącznie z oficjalnych stron internetowych lub sprawdzonych sklepów z aplikacjami. Aktualizuj system operacyjny i aplikacje oraz korzystaj z zaufanego oprogramowania zabezpieczającego. Zachowaj ostrożność w przypadku wiadomości e-mail lub wiadomości od nieznanych nadawców, zwłaszcza jeśli zawierają linki lub załączniki.

Unikaj interakcji z treściami (np. linkami, przyciskami lub reklamami) na podejrzanych stronach internetowych i nigdy nie zezwalaj tego typu stronom na wysyłanie Ci powiadomień. Jeśli uważasz, że Twój komputer jest już zainfekowany, zalecamy przeprowadzenie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie wyeliminować zainfekowane złośliwe oprogramowanie.

Złośliwa wiadomość e-mail z linkiem rozpowszechniającym MostereRAT (źródło: fortinet.com):

Witryna internetowa rozprowadzająca złośliwe oprogramowanie (źródło: fortinet.com):

Dokument rozpowszechniający MostereRAT (źródło: fortinet.com):

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest MostereRAT?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania MostereRAT.

- KROK 2. Sprawdź, czy komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem — zazwyczaj najlepiej jest pozwolić programom antywirusowym lub anty-malware wykonać to automatycznie. Aby usunąć to złośliwe oprogramowanie, zalecamy użycie Combo Cleaner Antivirus dla Windows.

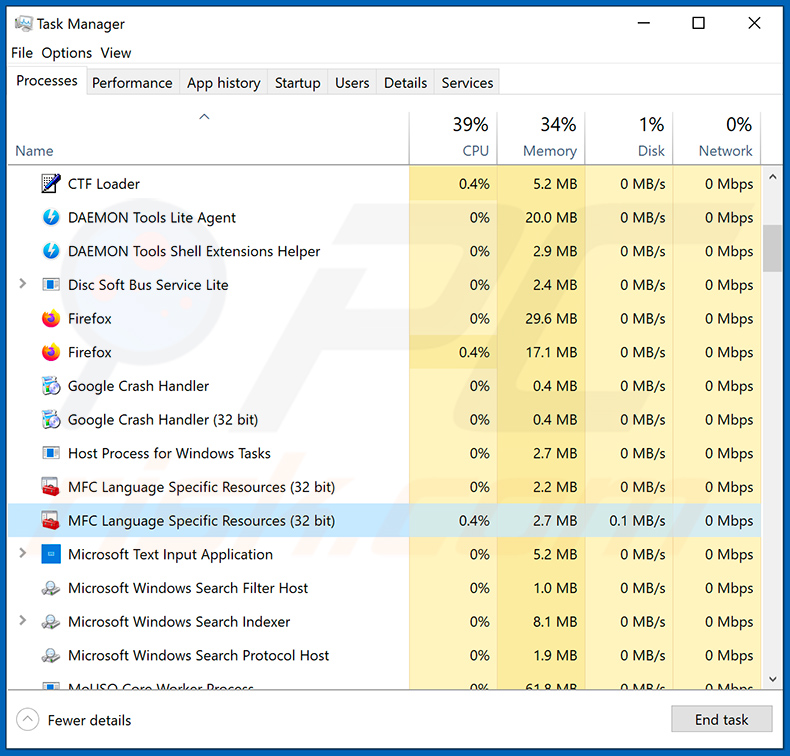

Jeśli chcesz ręcznie usunąć złośliwe oprogramowanie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które chcesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą menedżera zadań, i zidentyfikowałeś program, który wygląda podejrzanie, wykonaj następujące czynności:

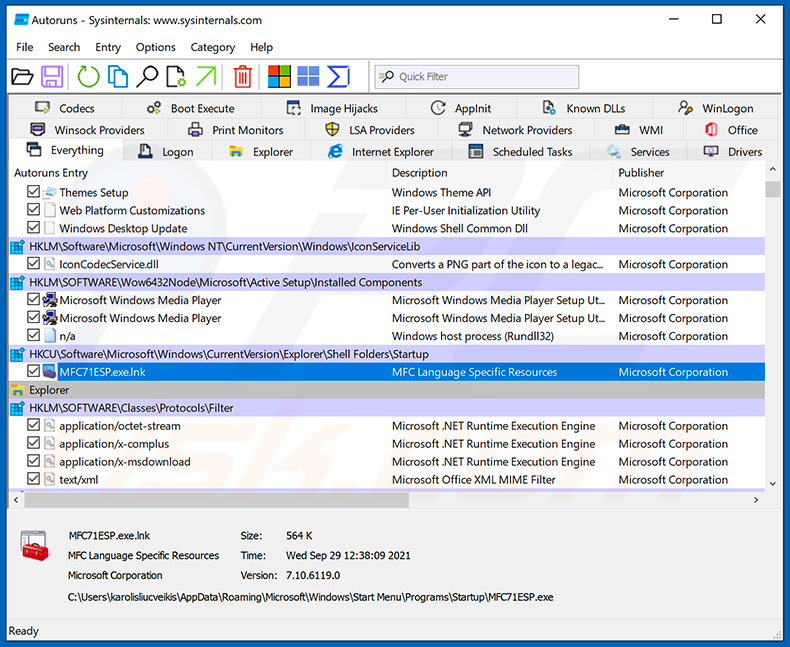

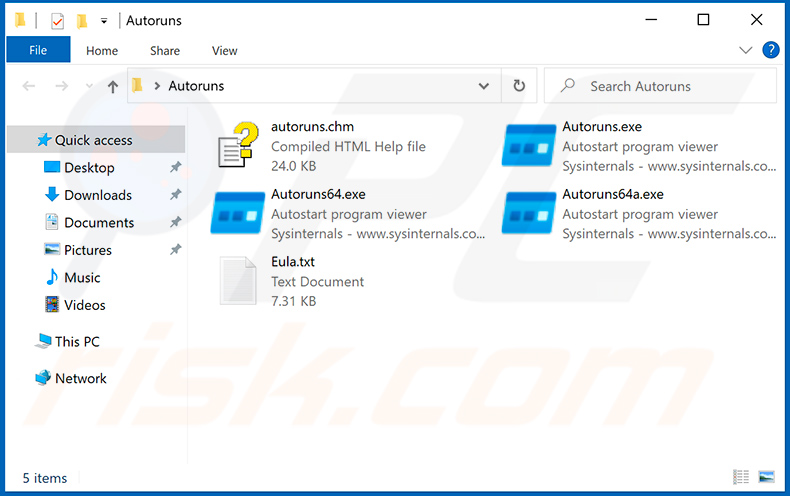

Pobierz program o nazwie Autoruns. Program ten pokazuje aplikacje uruchamiane automatycznie, rejestr i lokalizacje systemu plików:

Pobierz program o nazwie Autoruns. Program ten pokazuje aplikacje uruchamiane automatycznie, rejestr i lokalizacje systemu plików:

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

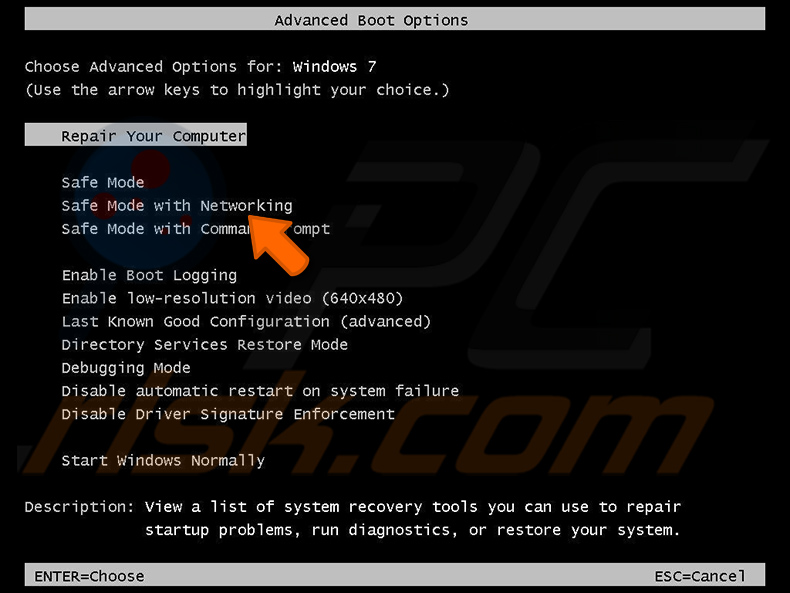

Użytkownicy systemów Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij przycisk Start, kliknij opcję Zamknij, kliknij opcję Uruchom ponownie, a następnie kliknij przycisk OK. Podczas uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż pojawi się menu zaawansowanych opcji systemu Windows, a następnie wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 7 w „trybie awaryjnym z obsługą sieci”:

Użytkownicy systemu Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci — przejdź do ekranu startowego systemu Windows 8, wpisz „Zaawansowane”, a następnie wybierz opcję „Ustawienia” z wyników wyszukiwania. Kliknij opcję „Zaawansowane opcje uruchamiania”, a następnie w otwartym oknie „Ogólne ustawienia komputera” wybierz opcję „Zaawansowane uruchamianie”.

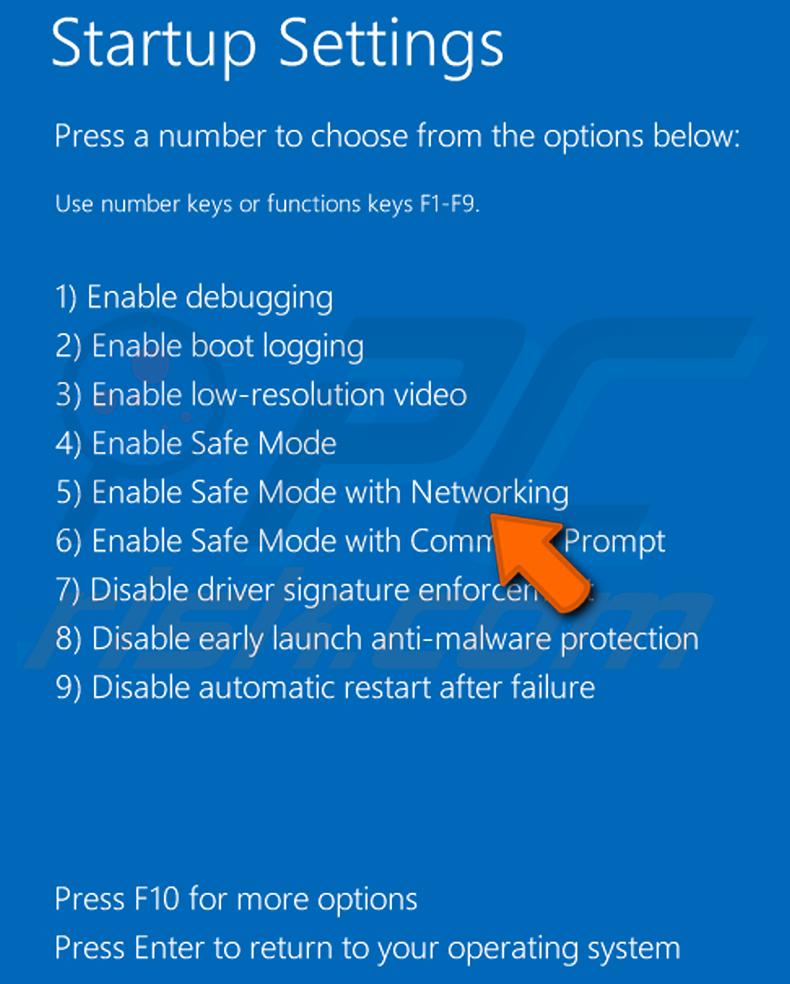

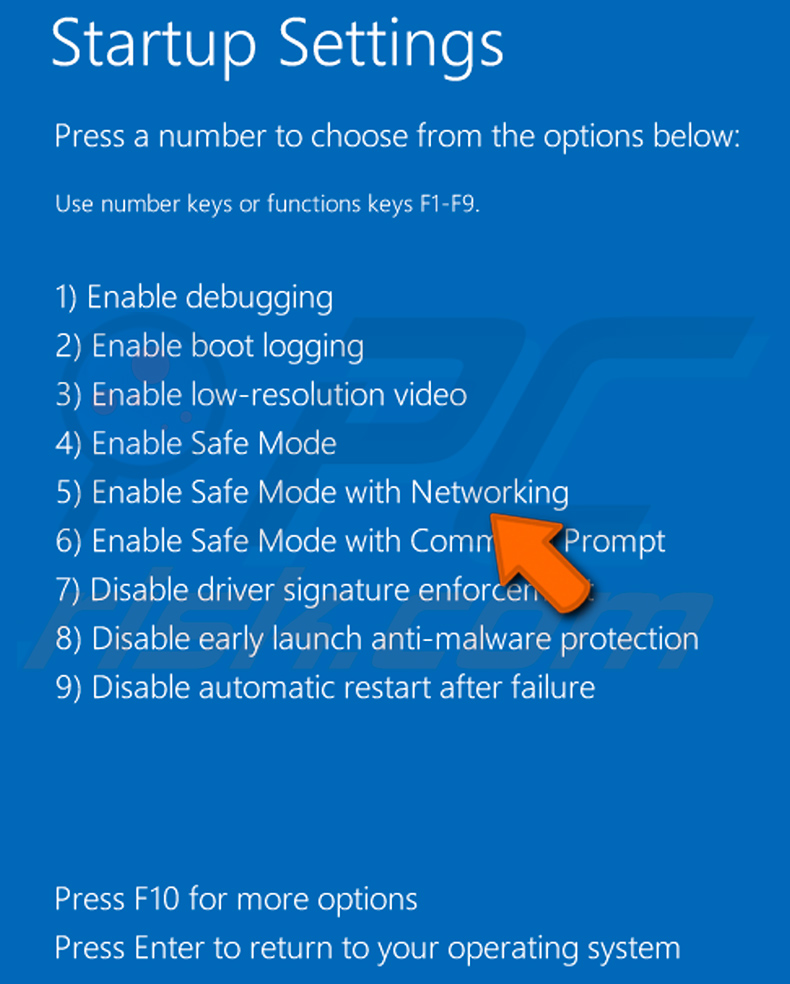

Kliknij przycisk „Uruchom ponownie teraz”. Komputer uruchomi się ponownie i wyświetli menu „Zaawansowane opcje uruchamiania”. Kliknij przycisk „Rozwiązywanie problemów”, a następnie przycisk „Opcje zaawansowane”. Na ekranie opcji zaawansowanych kliknij „Ustawienia uruchamiania”.

Kliknij przycisk „Uruchom ponownie”. Komputer uruchomi się ponownie i wyświetli ekran ustawień startowych. Naciśnij klawisz F5, aby uruchomić komputer w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 8 w trybie awaryjnym z obsługą sieci:

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij „Uruchom ponownie”, przytrzymując klawisz „Shift” na klawiaturze. W oknie „Wybierz opcję” kliknij „Rozwiązywanie problemów”, a następnie wybierz „Opcje zaawansowane”.

W menu opcji zaawansowanych wybierz „Ustawienia startowe” i kliknij przycisk „Uruchom ponownie”. W kolejnym oknie należy nacisnąć klawisz „F5” na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 10 w „trybie awaryjnym z obsługą sieci”:

Rozpakuj pobrany plik archiwum i uruchom plik Autoruns.exe.

Rozpakuj pobrany plik archiwum i uruchom plik Autoruns.exe.

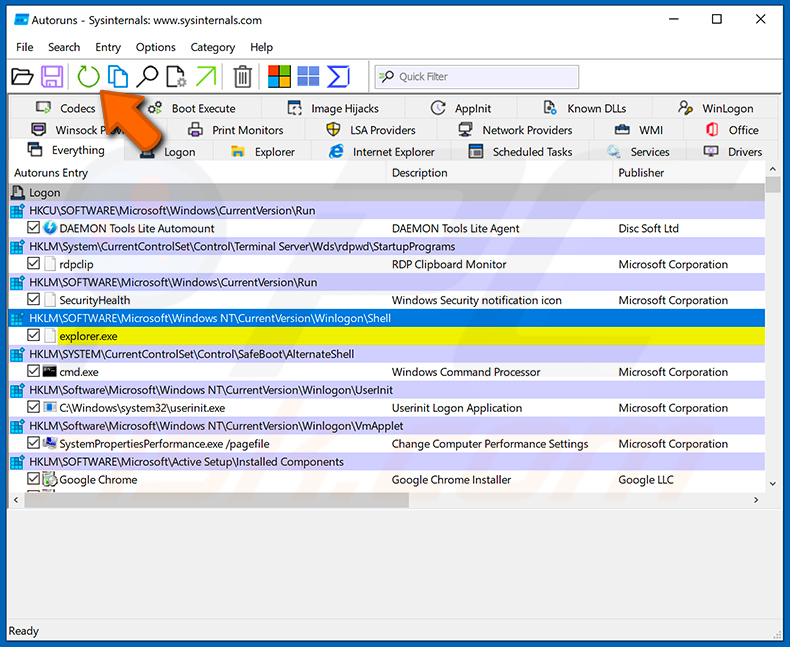

W aplikacji Autoruns kliknij „Opcje” u góry i odznacz opcje „Ukryj puste lokalizacje” oraz „Ukryj wpisy systemu Windows”. Po wykonaniu tej procedury kliknij ikonę „Odśwież”.

W aplikacji Autoruns kliknij „Opcje” u góry i odznacz opcje „Ukryj puste lokalizacje” oraz „Ukryj wpisy systemu Windows”. Po wykonaniu tej procedury kliknij ikonę „Odśwież”.

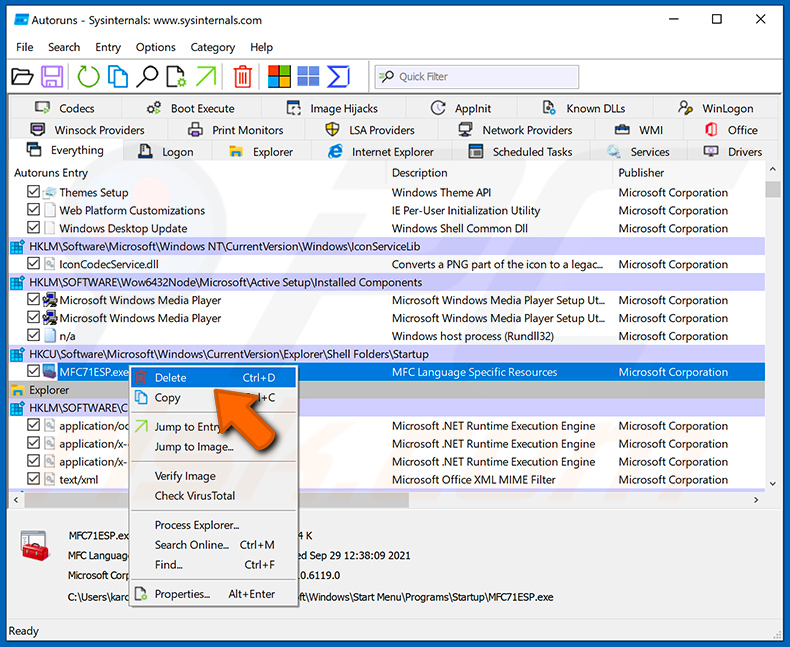

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik złośliwego oprogramowania, który chcesz usunąć.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik złośliwego oprogramowania, który chcesz usunąć.

Należy zapisać pełną ścieżkę i nazwę programu. Należy pamiętać, że niektóre złośliwe oprogramowania ukrywają nazwy procesów pod nazwami legalnych procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy na jego nazwę i wybierz opcję „Usuń”.

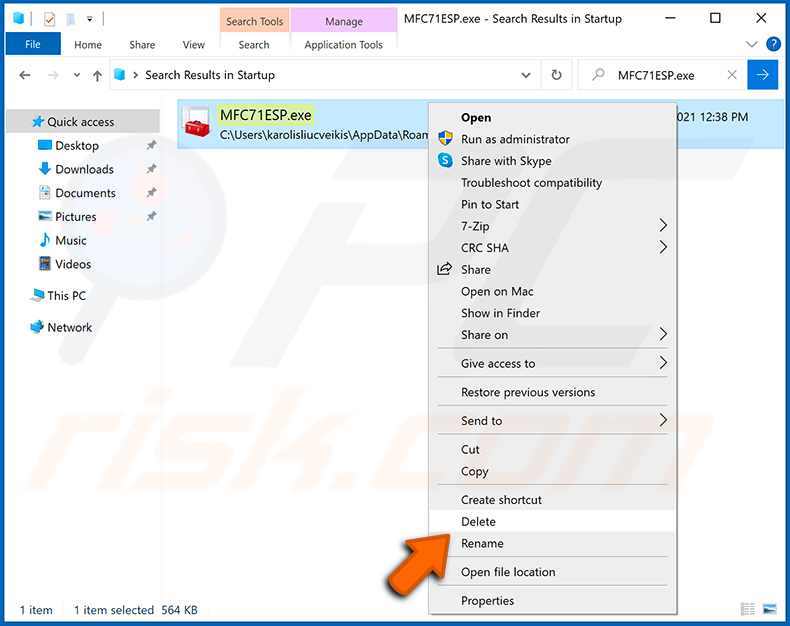

Po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (zapewnia to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Przed kontynuowaniem należy włączyć wyświetlanie ukrytych plików i folderów. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, pamiętaj, aby go usunąć.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych czynności powinno usunąć wszelkie złośliwe oprogramowanie z komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Jeśli nie posiadasz takich umiejętności, pozostaw usuwanie złośliwego oprogramowania programom antywirusowym i anty-malware.

Te kroki mogą nie zadziałać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze, lepiej zapobiegać infekcji niż próbować później usuwać złośliwe oprogramowanie. Aby zapewnić bezpieczeństwo komputera, zainstaluj najnowsze aktualizacje systemu operacyjnego i używaj oprogramowania antywirusowego. Aby mieć pewność, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy przeskanowanie go za pomocą Combo Cleaner Antivirus dla Windows.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany złośliwym oprogramowaniem MostereRAT. Czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Usunięcie MostereRAT można osiągnąć poprzez wyczyszczenie pamięci, ale w większości przypadków wystarczy przeprowadzić pełne skanowanie za pomocą zaufanego narzędzia, takiego jak Combo Cleaner, aby wykryć i wyeliminować złośliwe oprogramowanie bez konieczności formatowania urządzenia, co spowodowałoby usunięcie wszystkich danych.

Jakie są największe problemy, które może spowodować złośliwe oprogramowanie?

Złośliwe oprogramowanie może zostać wykorzystane do przejęcia kont osobistych lub biznesowych, spowodowania strat finansowych, kradzieży tożsamości, wycieku danych. Może również otworzyć drzwi do kolejnych infekcji i spowodować uszkodzenie systemu, w tym szyfrowanie plików.

Jaki jest cel MostereRAT?

Celem MostereRAT jest zapewnienie atakującym stałej, zdalnej kontroli nad zainfekowanymi systemami, umożliwiając im kradzież danych, wdrażanie dodatkowego złośliwego oprogramowania i nie tylko.

W jaki sposób MostereRAT przeniknął do mojego komputera?

Cyberprzestępcy wykorzystują fałszywe e-maile biznesowe, aby zwabić ofiary na złośliwą stronę internetową, gdzie automatycznie pobierany jest dokument. Dokument zawiera archiwum ze złośliwym plikiem wykonywalnym, który zawiera narzędzia potrzebne MostereRAT do zainfekowania systemu.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Tak, Combo Cleaner może wykryć i usunąć prawie wszystkie znane złośliwe oprogramowania. Jednak zaawansowane złośliwe oprogramowanie często ukrywa się głęboko w systemie, dlatego konieczne jest przeprowadzenie pełnego skanowania systemu.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję