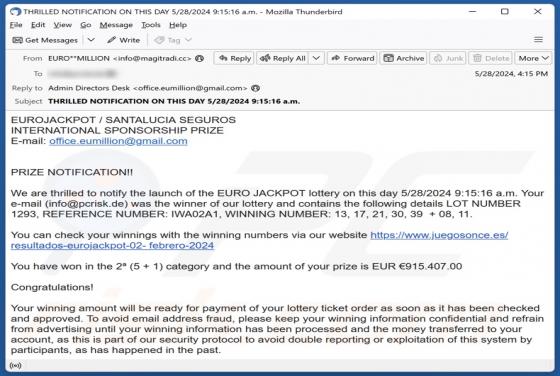

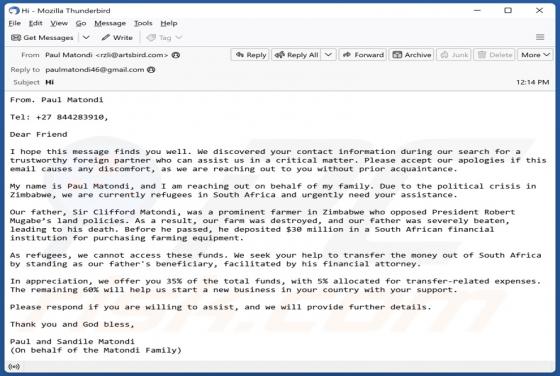

Oszustwo e-mailowe Trustworthy Foreign Partner

Po przeczytaniu wiadomości e-mail zatytułowanej "Trustworthy Foreign Partner" ustaliliśmy, że jest to spam. List jest przedstawiony jako propozycja partnerstwa, w ramach którego odbiorca otrzyma fundusze nadawcy. Nieistniejące aktywa są warte miliony, a odbiorca będzie mógł zatrzymać 35%. Należy