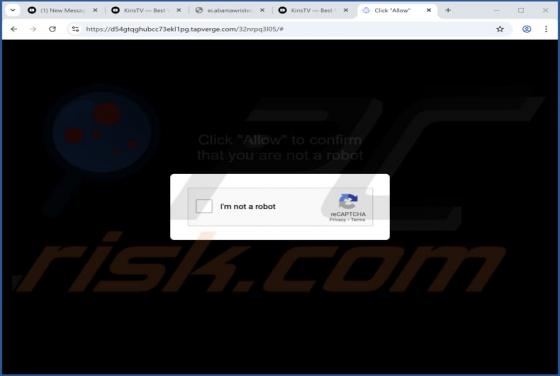

Reklamy tapverge.com

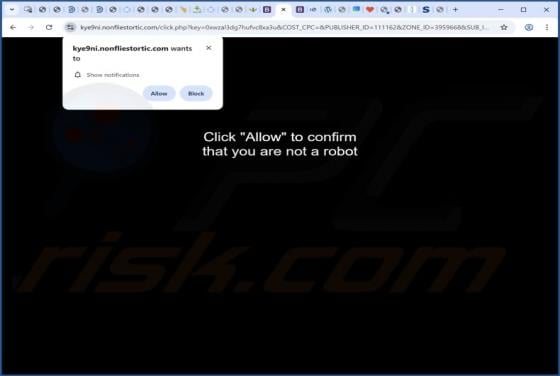

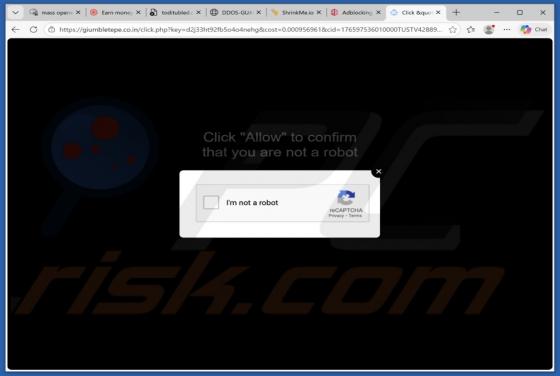

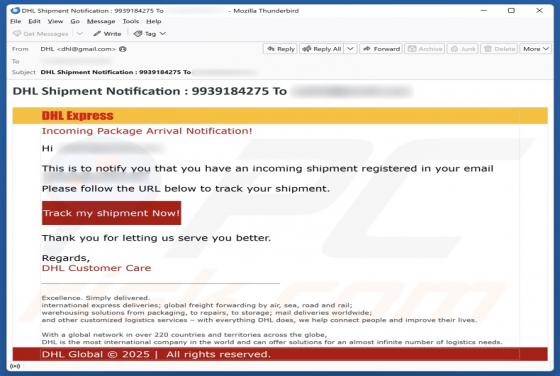

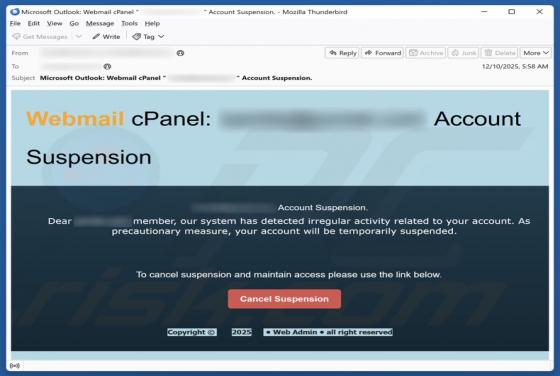

Po zbadaniu witryny tapverge[.]com stwierdziliśmy, że wykorzystuje ona podstępną technikę, aby nakłonić odwiedzających do zaakceptowania jej powiadomień. Jeśli użytkownik wyrazi zgodę, tapverge[.]com może wyświetlać fałszywe ostrzeżenia, oferty i podobne komunikaty. Powiadomienia tej witryny mogą