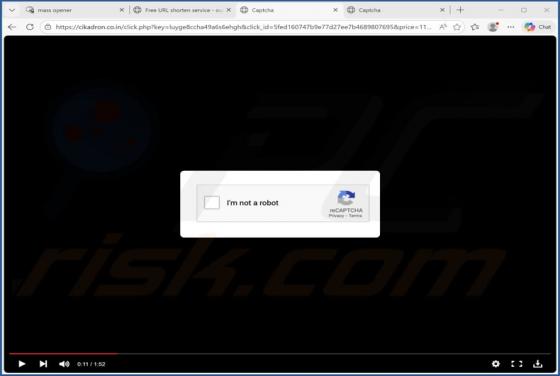

Reklamy cikadron.co.in

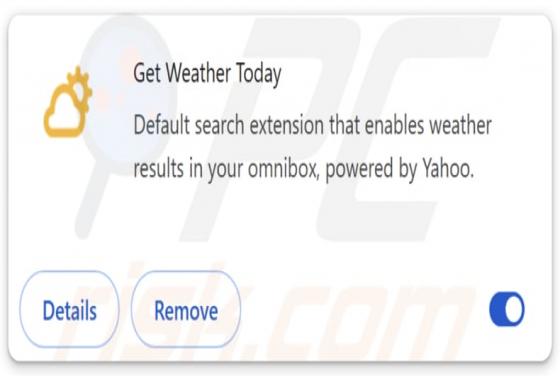

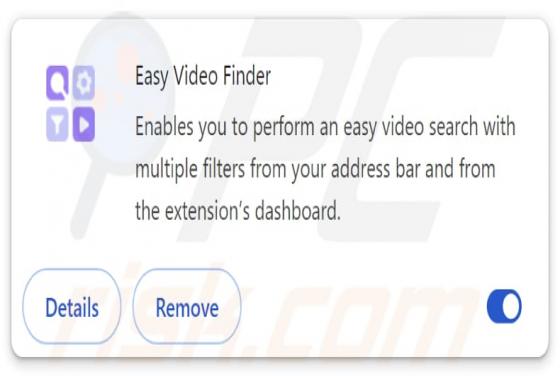

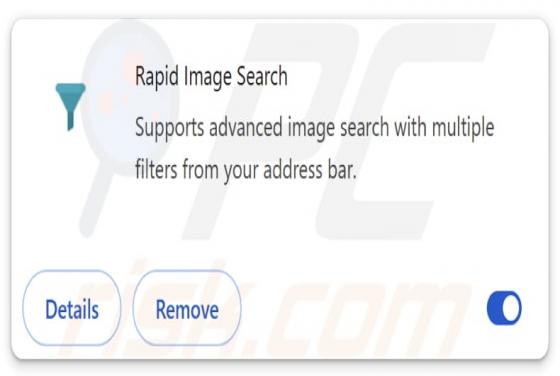

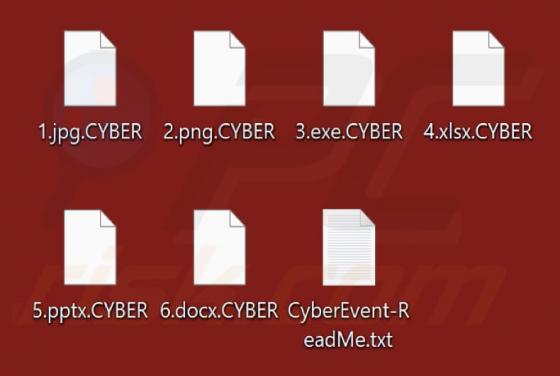

Przeanalizowaliśmy witrynę cikadron.co[.]in i stwierdziliśmy, że stosuje ona podstępną taktykę, aby skłonić użytkowników do włączenia powiadomień przeglądarki. Po zaakceptowaniu powiadomienia te mogą być wykorzystywane do promowania potencjalnie złośliwych treści. Dlatego zdecydowanie zaleca się u