Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Czym jest złośliwe oprogramowanie MonsterV2?

MonsterV2 jest promowane jako trojan zdalnego dostępu (RAT), program do kradzieży informacji i narzędzie do ładowania złośliwego oprogramowania. Zostało opracowane przy użyciu języków C++, Go i TypeScript. Może wykonywać wiele czynności, gdy znajduje się na zainfekowanym urządzeniu. Wiadomo, że MonsterV2 działa głównie jako program do kradzieży informacji lub narzędzie do ładowania złośliwego oprogramowania.

Więcej informacji o MonsterV2

Złośliwe oprogramowanie jest skonfigurowane tak, aby nie infekować systemów w niektórych krajach, takich jak Armenia, Białoruś, Estonia, Kazachstan, Kirgistan, Łotwa, Litwa, Mołdawia, Rosja, Tadżykistan, Turkmenistan, Ukraina i Uzbekistan. Po przedostaniu się do systemu może wykonywać różne złośliwe działania.

MonsterV2 może monitorować schowek systemowy i zastępować adresy kryptowalut skopiowane przez użytkownika adresami kontrolowanymi przez cyberprzestępców. Jeśli ofiara nie zauważy tych zmian i dokona transakcji, kryptowaluta zostanie wysłana do osób odpowiedzialnych za zagrożenie.

MonsterV2 może również pobierać i wykonywać dodatkowe ładunki, w tym oprogramowanie ransomware, programy kradnące informacje, inne programy RAT, koparki kryptowalut i inne rodzaje złośliwego oprogramowania. Stealc_v2 oraz Remcos RAT to kilka znanych przykładów dostarczanych za pomocą MonsterV2.

Ponadto złośliwe oprogramowanie może wykraść dane, takie jak dane przeglądarki, dane logowania, informacje o kartach kredytowych i portfelach kryptowalutowych, tokeny usług (np. Steam, Telegram, Discord), pliki, dokumenty i inne informacje. Jego możliwości kradzieży informacji obejmują również wykorzystanie keyloggera, który rejestruje wszystko, co wpisuje ofiara.

Kolejną funkcją jest uruchamianie zdalnego połączenia pulpitu, które pozwala atakującemu zobaczyć i kontrolować graficzny interfejs użytkownika zainfekowanego systemu. Złośliwe oprogramowanie komunikuje się z serwerem dowodzenia i kontroli i może przyjmować oraz wykonywać szeroki zakres poleceń wysyłanych przez cyberprzestępców, w tym polecenia wiersza poleceń i polecenia PowerShell.

Ponadto MonsterV2 może przechwytywać ekran i nagrywać wideo za pomocą kamery internetowej zainfekowanego urządzenia, wyłączać lub awaryjnie zamykać zainfekowany system, kończyć procesy (w tym własne) oraz usuwać swoje pliki. MonsterV2 jest sprzedawany w ramach subskrypcji: tygodniowej, dwutygodniowej lub miesięcznej.

Wersja Standard kosztuje 800 USD miesięcznie, natomiast wersja Enterprise kosztuje 2000 USD miesięcznie i zawiera dodatkowe narzędzia, takie jak stealer, loader, HVNC i HCDP.

Należy pamiętać, że MonsterV2 jest często pakowany wraz z krypterem SonicCrypt, narzędziem, które może być używane do dodawania plików do uruchamiania, omijania UAC, dostosowywania ikon, dodawania plików do listy wyjątków programu Windows Defender i nie tylko.

| Nazwa | MonsterV2 RAT |

| Typ zagrożenia | RAT, program kradnący informacje, program ładujący złośliwe oprogramowanie |

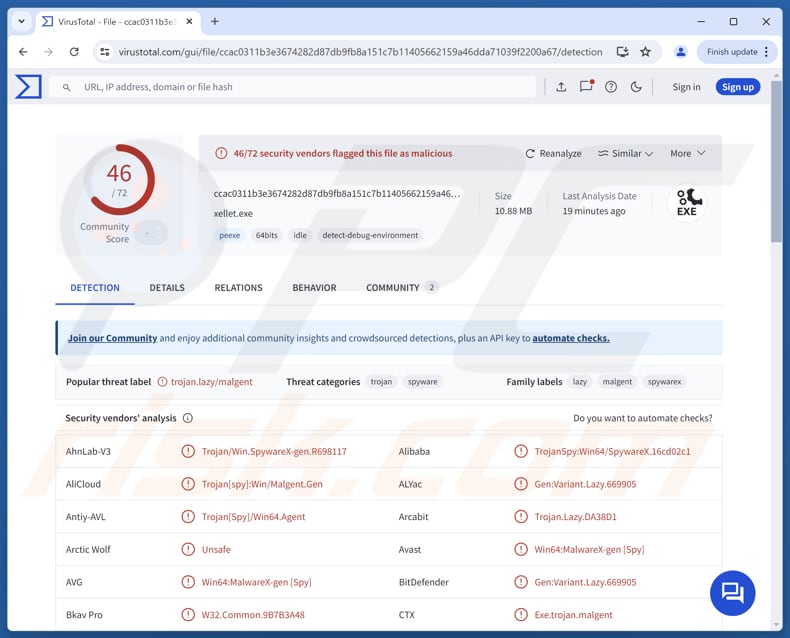

| Nazwy wykrywania | Avast (Win64:MalwareX-gen [Spy]), Combo Cleaner (Gen:Variant. Lazy.669905), ESET-NOD32 (A Variant Of Win64/Spy.Agent.NJ), Kaspersky (Trojan-PSW.Win32.Lumma.lfe), Microsoft (Trojan:Win32/Malgent!MSR), Pełna lista (VirusTotal) |

| Objawy | Programy RAT są zaprojektowane tak, aby potajemnie infiltrować komputer ofiary i pozostawać niewykrywalne, dlatego na zainfekowanym komputerze nie widać żadnych wyraźnych objawów. |

| Możliwe metody dystrybucji | Oszukańcze wiadomości e-mail, zainfekowane strony internetowe, socjotechnika, ClickFix. |

| Szkody | Kradzież haseł i danych bankowych, kradzież tożsamości, włączenie komputera ofiary do botnetu, dodatkowe infekcje, straty finansowe, przejęcie konta, uszkodzenie systemu. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Wnioski

Podsumowując, ofiary MonsterV2 mogą ponieść poważne konsekwencje, w tym kradzież danych osobowych i finansowych, utratę kryptowaluty, naruszenie bezpieczeństwa systemu, uruchomienie dodatkowego złośliwego oprogramowania oraz zakłócenie działania lub uszkodzenie urządzeń. Jego możliwości sprawiają, że stanowi on bardzo niebezpieczne zagrożenie zarówno dla osób fizycznych, jak i organizacji.

Inne przykłady złośliwego oprogramowania sklasyfikowanego jako RAT to SilentSync, ZynorRAT oraz kkRAT.

W jaki sposób MonsterV2 przedostał się do mojego komputera?

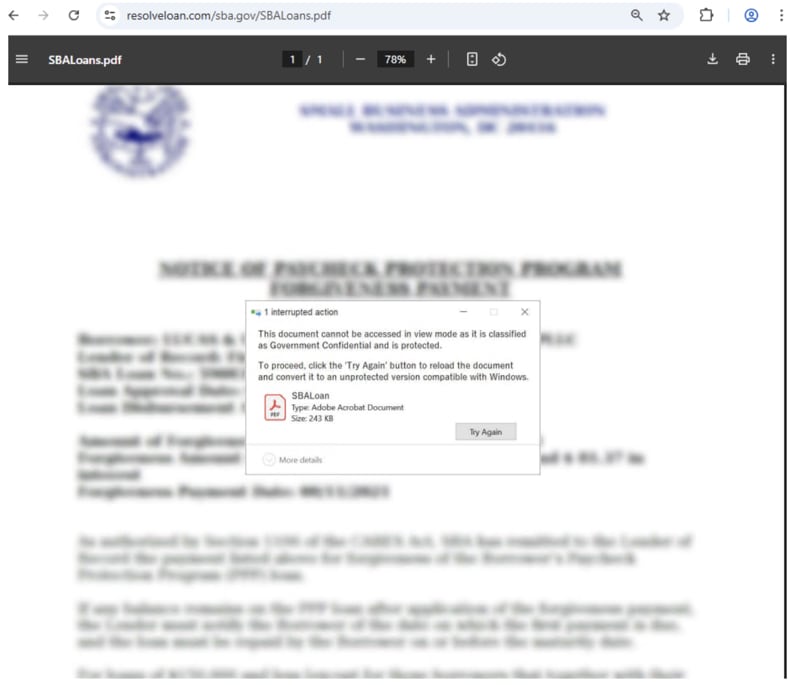

Cyberprzestępcy dostarczają MonsterV2 na różne sposoby. Wiadomo, że wcześniej złośliwe oprogramowanie było dostarczane za pomocą wiadomości (rzekomo od agencji rządowych) zawierających pliki PDF, które kierowały użytkowników do stron internetowych zaprojektowanych w celu nakłonienia ich do uruchomienia złośliwych poleceń PowerShell przy użyciu techniki ClickFix.

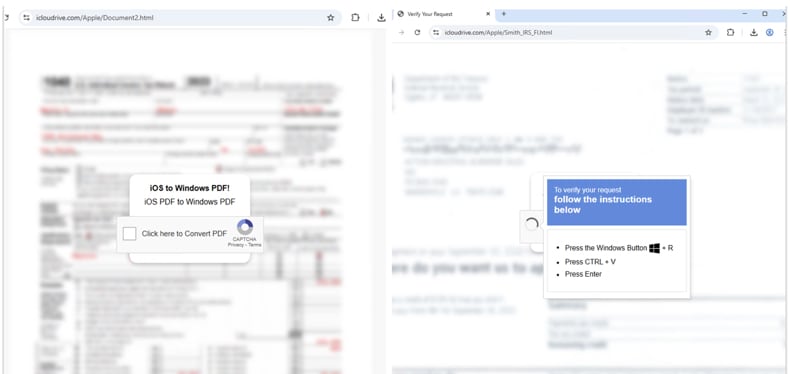

Wykorzystywane są również legalne strony internetowe, które zostały zainfekowane złośliwym kodem JavaScript. Wstrzyknięty skrypt wyświetla fałszywe okienko CAPTCHA, które nakazuje użytkownikowi uruchomienie Win+R/PowerShell; jeśli użytkownik postępuje zgodnie z instrukcjami, wykonywane jest polecenie PowerShell, które pobiera i uruchamia złośliwe oprogramowanie.

MonsterV2 jest również dostarczane za pośrednictwem wiadomości e-mail o tematyce GitHub. Atakujący tworzą fałszywe powiadomienia dotyczące bezpieczeństwa w kontrolowanych przez siebie repozytoriach i oznaczają legalnych użytkowników, którzy następnie otrzymują wiadomości e-mail z powiadomieniami zawierające linki do złośliwych stron internetowych. Kliknięcie tych linków może spowodować pobranie złośliwego oprogramowania, podobnie jak w przypadku metody ClickFix.

Jak uniknąć instalacji złośliwego oprogramowania?

Zawsze aktualizuj system operacyjny i aplikacje. Korzystaj z renomowanego oprogramowania zabezpieczającego i regularnie skanuj komputer w celu wykrycia potencjalnych zagrożeń. Zachowaj ostrożność w przypadku nieoczekiwanych wiadomości e-mail lub komunikatów, zwłaszcza tych zawierających linki lub załączniki z nieznanych źródeł. Pobieraj oprogramowanie lub pliki wyłącznie z oficjalnych stron internetowych lub zaufanych sklepów z aplikacjami.

Unikaj klikania podejrzanych reklam lub wyskakujących okienek i nie zezwalaj na wysyłanie powiadomień przez niezaufane strony internetowe. Jeśli uważasz, że Twój komputer jest już zainfekowany, zalecamy przeprowadzenie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie wyeliminować zainfekowane złośliwe oprogramowanie.

Fałszywy plik PDF prowadzący do metody dostarczania ClickFix (źródło: proofpoint.com):

Instrukcje (technika ClickFix) dotyczące fałszywego dokumentu prowadzącego do uruchomienia złośliwego oprogramowania MonsterV2 (źródło: proofpoint.com):

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest MonsterV2?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania MonsterV2.

- KROK 2. Sprawdź, czy komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem — zazwyczaj najlepiej jest pozwolić programom antywirusowym lub anty-malware wykonać to automatycznie. Aby usunąć to złośliwe oprogramowanie, zalecamy użycie Combo Cleaner Antivirus dla Windows.

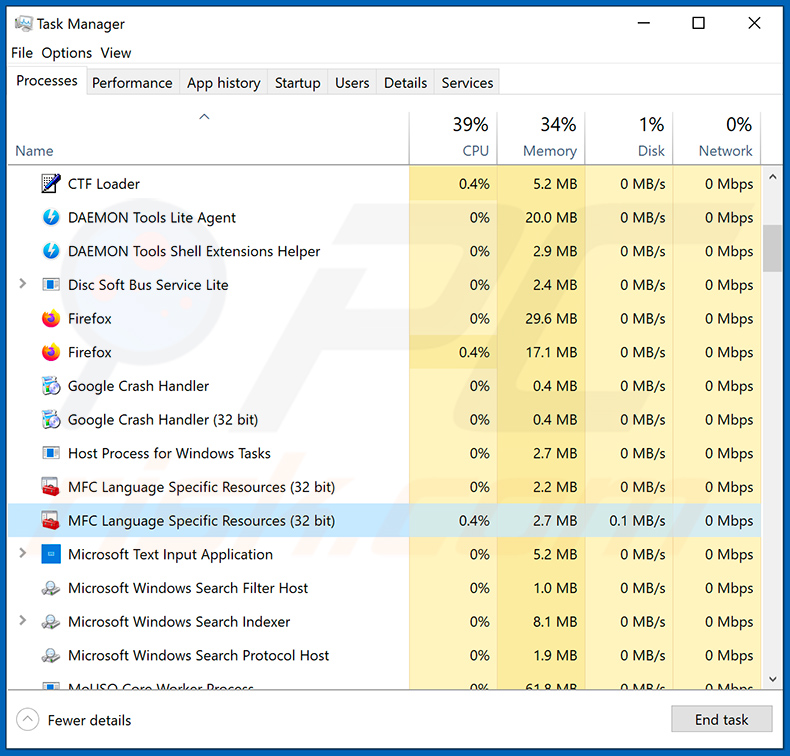

Jeśli chcesz ręcznie usunąć złośliwe oprogramowanie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które chcesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą menedżera zadań, i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś kontynuować następujące kroki:

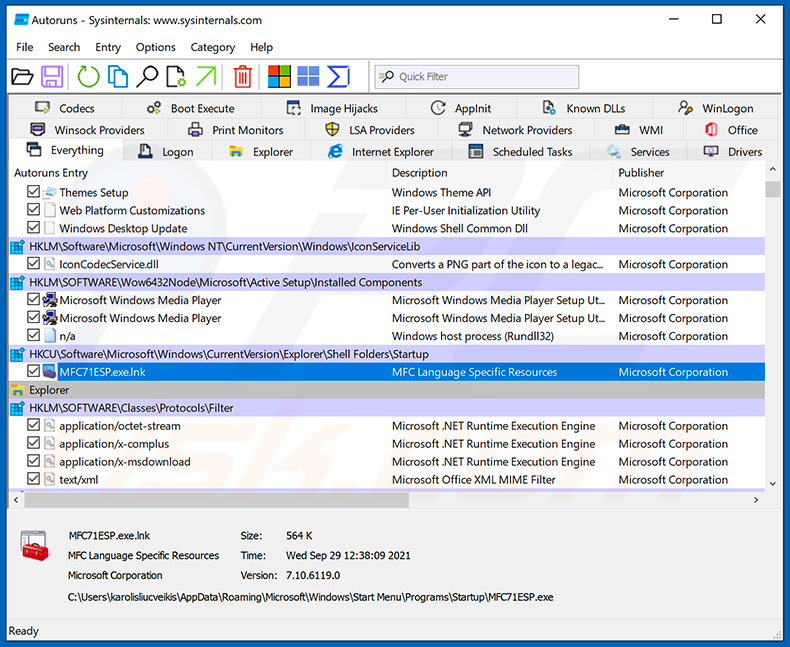

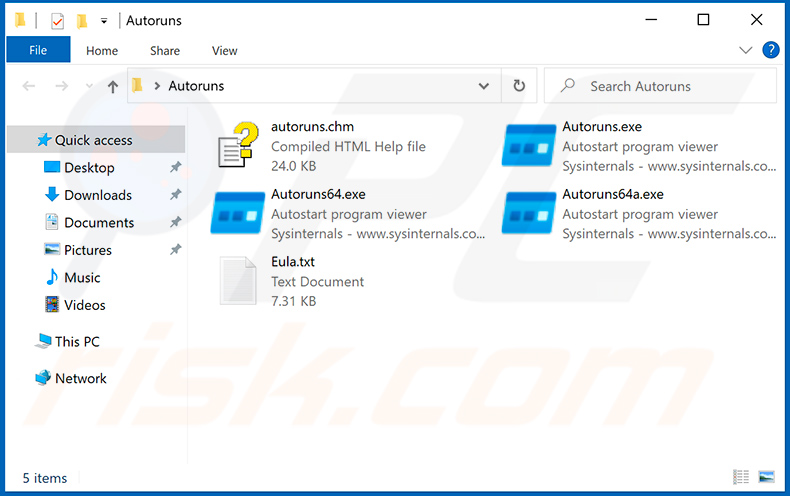

Pobierz program o nazwie Autoruns. Program ten pokazuje aplikacje uruchamiane automatycznie, rejestr i lokalizacje systemu plików:

Pobierz program o nazwie Autoruns. Program ten pokazuje aplikacje uruchamiane automatycznie, rejestr i lokalizacje systemu plików:

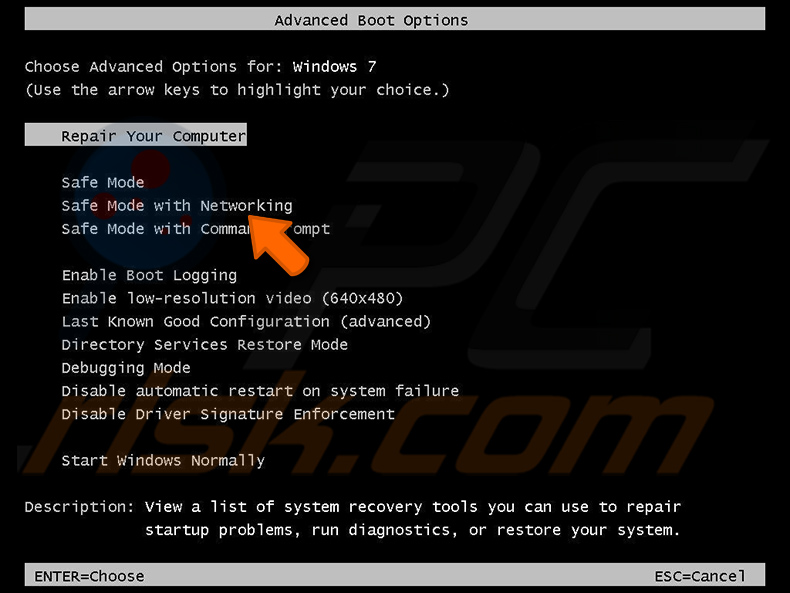

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

Użytkownicy systemów Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij przycisk Start, kliknij opcję Zamknij, kliknij opcję Uruchom ponownie, a następnie kliknij przycisk OK. Podczas uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż pojawi się menu zaawansowanych opcji systemu Windows, a następnie wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 7 w trybie „Awaryjnym z obsługą sieci”:

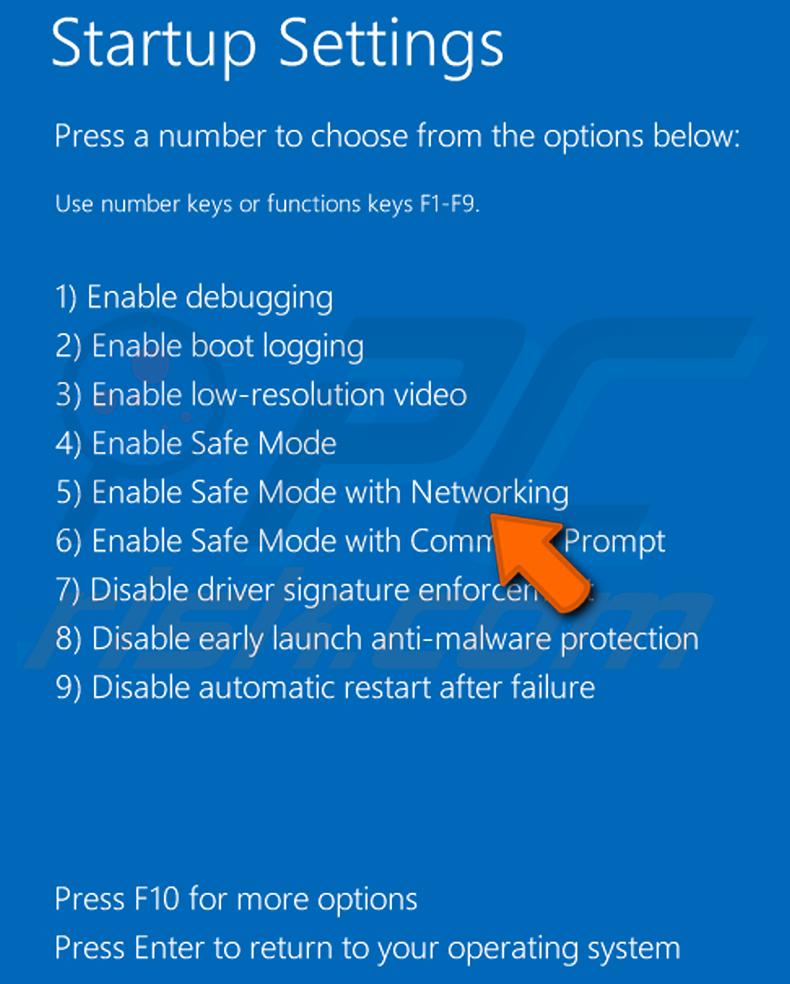

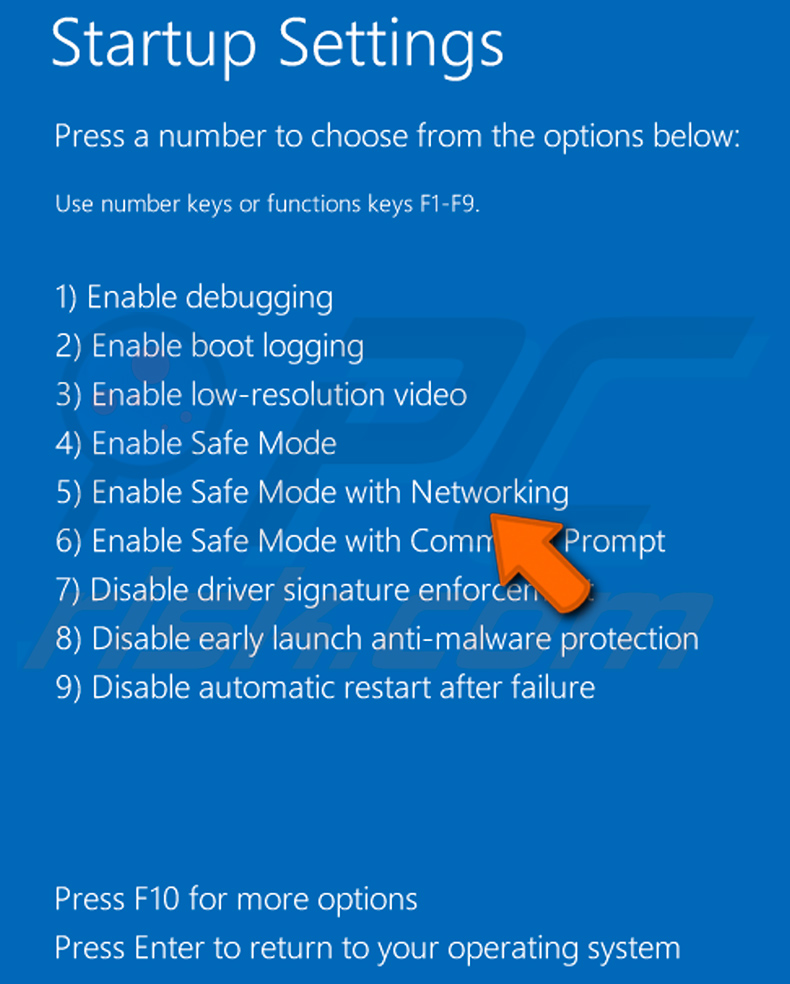

Użytkownicy systemu Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci — przejdź do ekranu startowego systemu Windows 8, wpisz „Zaawansowane”, a następnie wybierz „Ustawienia” z wyników wyszukiwania. Kliknij „Zaawansowane opcje uruchamiania”, a następnie w otwartym oknie „Ogólne ustawienia komputera” wybierz „Zaawansowane uruchamianie”.

Kliknij przycisk „Uruchom ponownie teraz”. Komputer uruchomi się ponownie w menu „Zaawansowane opcje uruchamiania”. Kliknij przycisk „Rozwiązywanie problemów”, a następnie przycisk „Opcje zaawansowane”. Na ekranie opcji zaawansowanych kliknij „Ustawienia uruchamiania”.

Kliknij przycisk „Uruchom ponownie”. Komputer uruchomi się ponownie w ekranie ustawień uruchamiania. Naciśnij klawisz F5, aby uruchomić system w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 8 w „trybie awaryjnym z obsługą sieci”:

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij „Uruchom ponownie”, przytrzymując klawisz „Shift” na klawiaturze. W oknie „Wybierz opcję” kliknij „Rozwiązywanie problemów”, a następnie wybierz „Opcje zaawansowane”.

W menu opcji zaawansowanych wybierz „Ustawienia uruchamiania” i kliknij przycisk „Uruchom ponownie”. W kolejnym oknie należy kliknąć przycisk „F5” na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 10 w „trybie awaryjnym z obsługą sieci”:

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

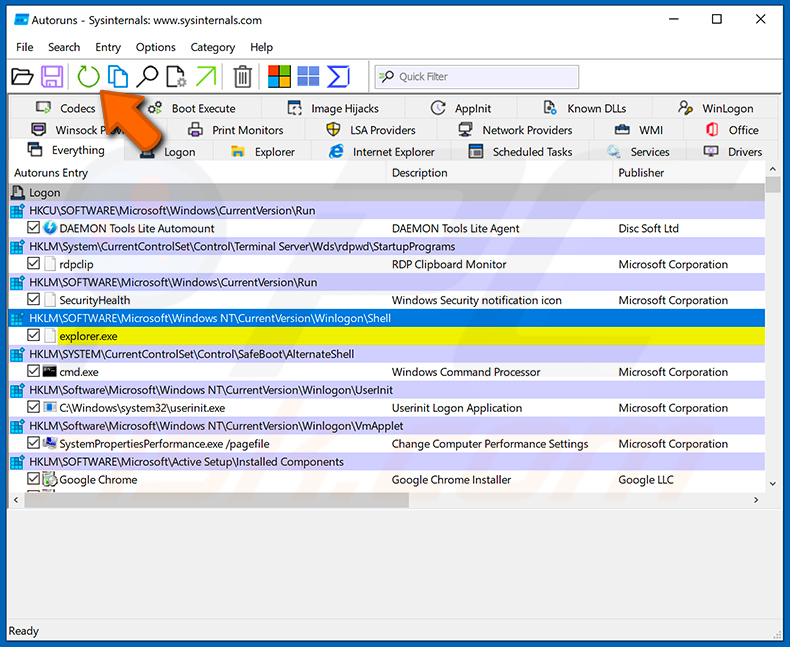

W aplikacji Autoruns kliknij „Opcje” u góry i odznacz opcje „Ukryj puste lokalizacje” i „Ukryj wpisy systemu Windows”. Po wykonaniu tej procedury kliknij ikonę „Odśwież”.

W aplikacji Autoruns kliknij „Opcje” u góry i odznacz opcje „Ukryj puste lokalizacje” i „Ukryj wpisy systemu Windows”. Po wykonaniu tej procedury kliknij ikonę „Odśwież”.

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz usunąć.

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz usunąć.

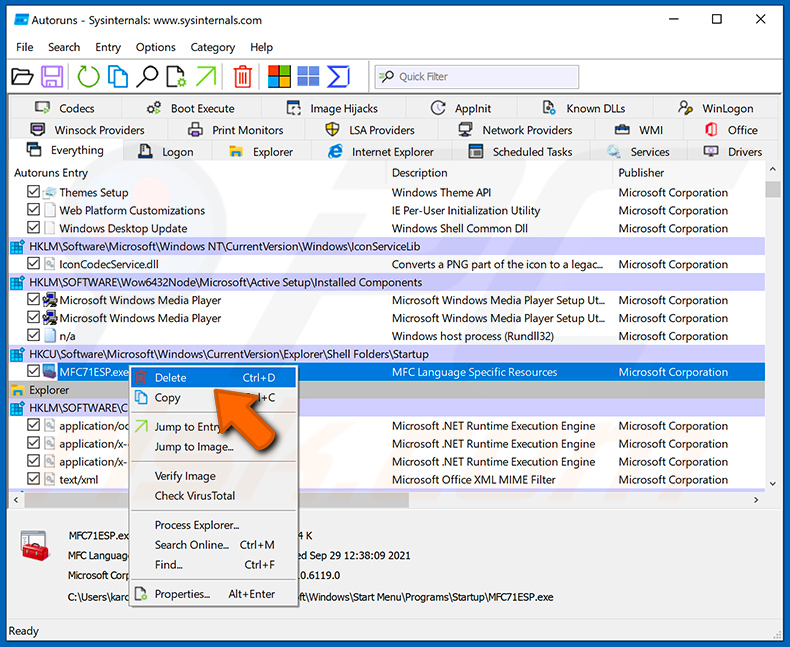

Należy zapisać jego pełną ścieżkę i nazwę. Należy pamiętać, że niektóre złośliwe oprogramowania ukrywają nazwy procesów pod nazwami legalnych procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy na jego nazwę i wybierz „Usuń”.

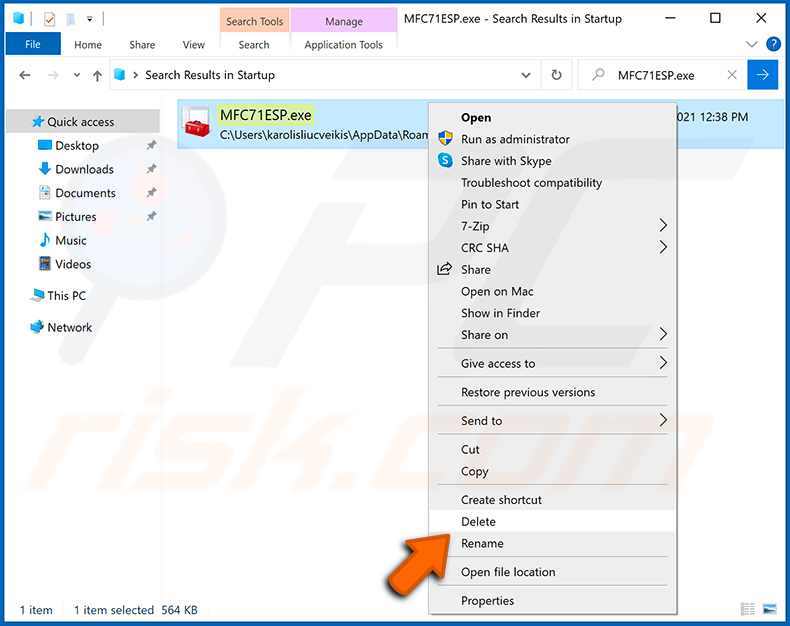

Po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (gwarantuje to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Przed przystąpieniem do dalszych czynności należy włączyć wyświetlanie ukrytych plików i folderów. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, pamiętaj, aby go usunąć.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych czynności powinno usunąć wszelkie złośliwe oprogramowanie z komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności komputerowych. Jeśli nie posiadasz takich umiejętności, pozostaw usuwanie złośliwego oprogramowania programom antywirusowym i anty-malware.

Te kroki mogą nie zadziałać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze, najlepiej jest zapobiegać infekcji, niż próbować później usuwać złośliwe oprogramowanie. Aby zapewnić bezpieczeństwo komputera, zainstaluj najnowsze aktualizacje systemu operacyjnego i używaj oprogramowania antywirusowego. Aby mieć pewność, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy przeskanowanie go za pomocą Combo Cleaner Antivirus dla Windows.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany złośliwym oprogramowaniem MonsterV2. Czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Sformatowanie urządzenia pamięci masowej całkowicie usunie MonsterV2, ale spowoduje również usunięcie wszystkich danych. Zaleca się wypróbowanie renomowanych narzędzi antywirusowych lub narzędzi do usuwania złośliwego oprogramowania, takich jak Combo Cleaner, aby oczyścić system bez utraty danych.

Jakie są największe problemy, które może spowodować złośliwe oprogramowanie?

Złośliwe oprogramowanie może wykraść dane osobowe i finansowe, uszkodzić systemy, zaszyfrować pliki, umożliwić zdalne sterowanie przez atakujących, wstrzyknąć dodatkowe złośliwe ładunki i nie tylko.

Jaki jest cel działania MonsterV2?

Celem działania MonsterV2 jest kradzież poufnych informacji, przejęcie kontroli nad zainfekowanymi systemami i dostarczenie dodatkowego złośliwego oprogramowania. Atakuje ono dane takie jak dane logowania, informacje finansowe i dotyczące kryptowalut oraz pliki, a jednocześnie umożliwia atakującym monitorowanie, kontrolowanie i manipulowanie urządzeniami ofiar.

W jaki sposób MonsterV2 przeniknął do mojego komputera?

Cyberprzestępcy dostarczają MonsterV2 na kilka sposobów. Typowe metody obejmują wiadomości o tematyce rządowej z plikami PDF, które kierują ofiary do stron internetowych, które nakłaniają je do uruchomienia złośliwych poleceń PowerShell (ClickFix), zainfekowane strony internetowe, które wyświetlają fałszywe CAPTCHA i wywołują akcję Win+R/PowerShell, oraz e-maile o tematyce GitHub, które prowadzą do złośliwych stron internetowych.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Tak, Combo Cleaner może wykrywać i usuwać większość znanego złośliwego oprogramowania. Jednak zaawansowane złośliwe oprogramowanie często ukrywa się głęboko w systemie, dlatego ważne jest, aby przeprowadzić pełne skanowanie systemu.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję