RAT FireBird

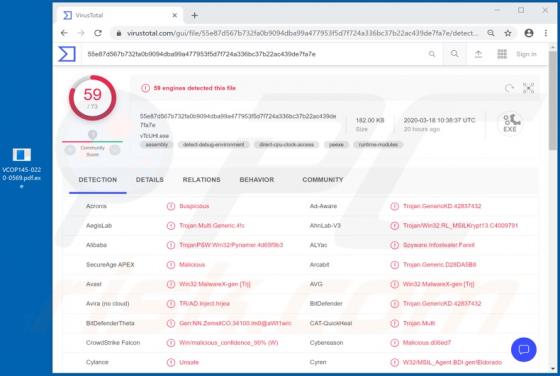

FireBird to narzędzie dostępu zdalnego (alternatywnie, gdy jest wykorzystywane w złośliwym celu - trojan zdalnego dostępu). Na pierwszy rzut oka może się wydawać, że jest to legalne oprogramowanie, jednak jego lista możliwości/funkcji (np. ochrona przed wykryciem, bezwartościowa funkcjonalność l