Adware AdminLink (Mac)

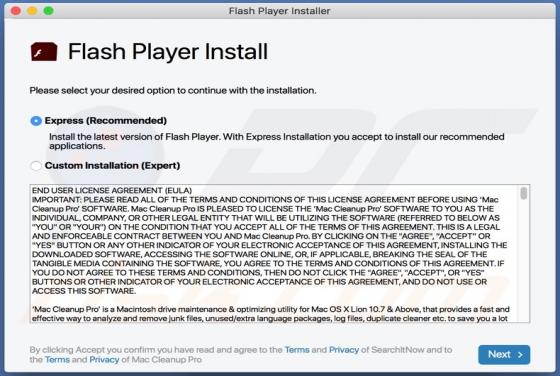

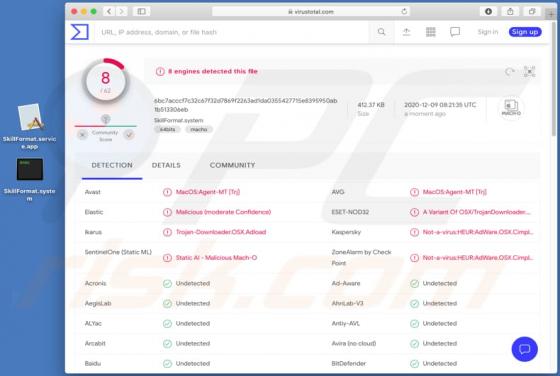

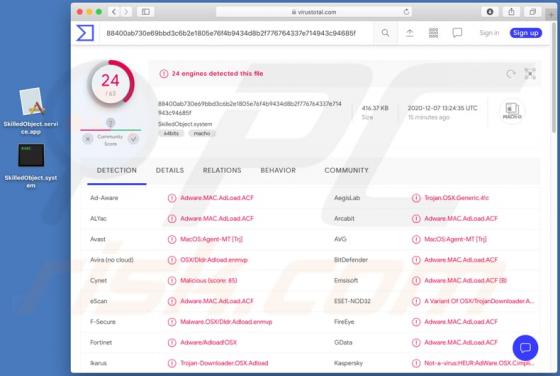

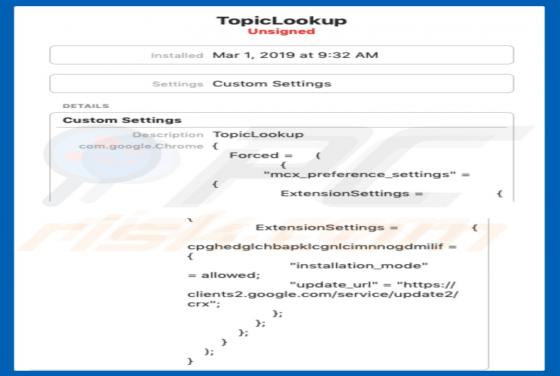

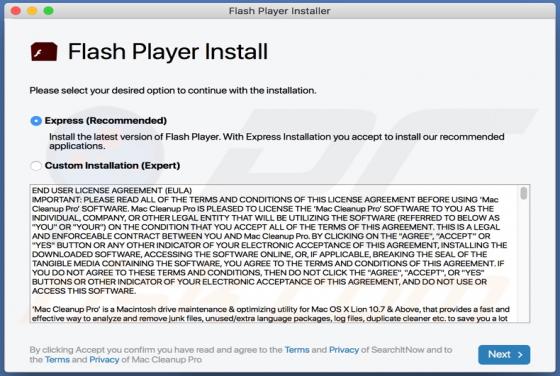

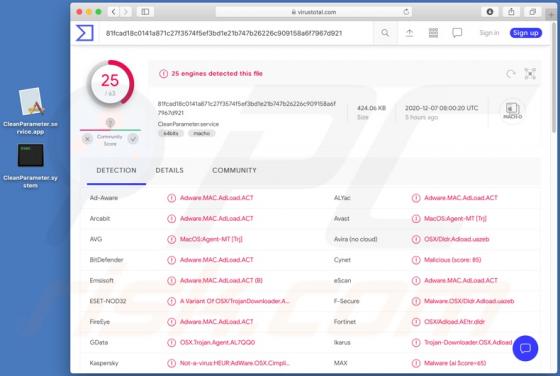

AdminLink to aplikacja, która ma na celu generowanie przychodów dla programistów poprzez generowanie reklam, promowanie fałszywej wyszukiwarki (jej adresu) i zbieranie poufnych informacji. Mówiąc najprościej, AdminLink działa jako adware, porywacz przeglądarki i zbieracz danych. Często zdarza