Ransomware USA

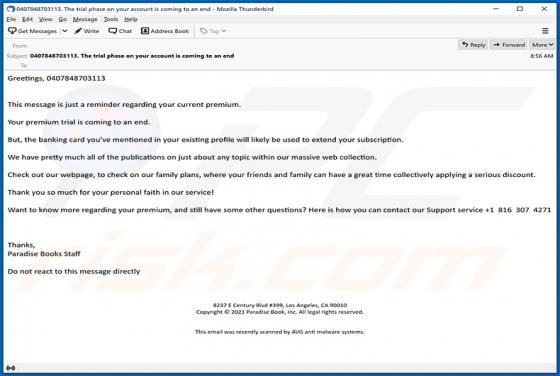

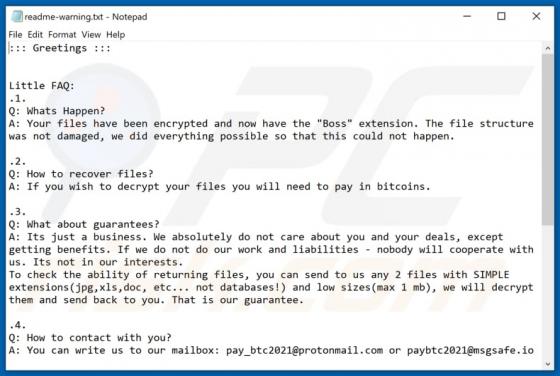

USA to jeden z wielu programów typu ransomware. Ten jest nowym wariantem ransomware Dharma i został odkryty przez Jakuba Kroustek. Podobnie jak większość tego typu infekcji komputerowych, USA jest wykorzystywany do szyfrowania danych i żądania okupu. Zmienia nazwy zaszyfrowanych plików, dodając