Uniknij skradzenia swoich danych do konta za pośrednictwem tego e-maila

Phishing/OszustwoZnany również jako: możliwe infekcje malware

Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Poradnik usuwania "Email credentials phishing"

Czym jest "e-mail wyłudzający dane do konta pocztowego"?

Wyłudzanie danych logowania do poczty e-mail to zwodnicza wiadomość, która rzekomo jest oficjalnym powiadomieniem od dostawcy usług poczty e-mail adresata. Ostrzega użytkowników o „nowym zabezpieczeniu" w celu kradzieży ich danych logowania do poczty e-mail. Ta oszukańcza taktyka nazywana jest „phishingiem" i jest formą inżynierii społecznej. Pamiętaj, że większość oszukańczych/zwodniczych wiadomości e-mail jest zamaskowana jako „oficjalne", „ważne" lub „priorytetowe" i podobne. Zdecydowanie odradza się otwieranie podejrzanych wiadomości lub otwieranie zawartych w nich załączników/linków.

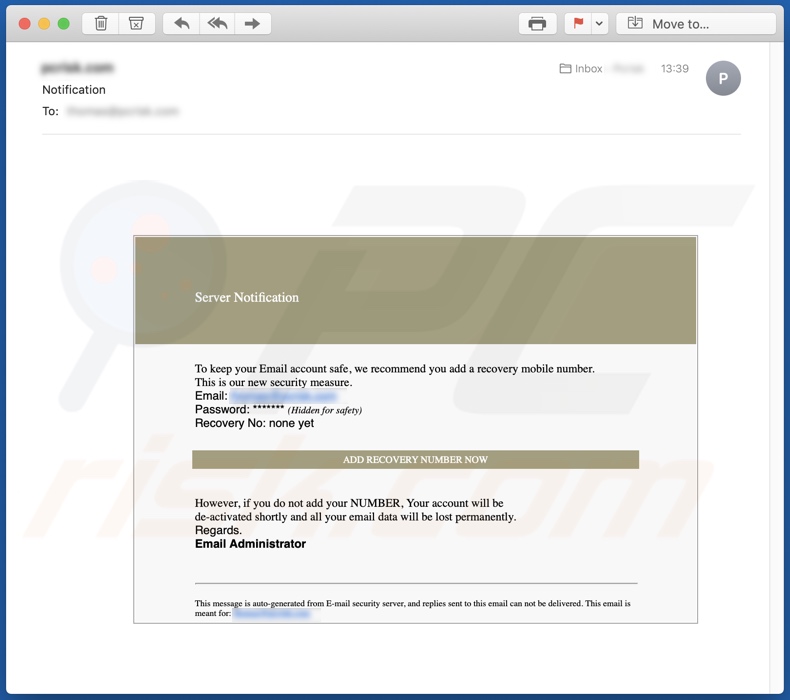

Ta wiadomość rzekomo pochodzi od „Administratora poczty e-mail" i rzekomo jest automatycznie wygenerowaną wiadomością z „serwera zabezpieczeń poczty e-mail". Twierdzi, że aby zapewnić bezpieczeństwo swoich kont e-mail, użytkownicy muszą dodać pomocniczy numer telefonu komórkowego. Jest to rzekomo nowy środek bezpieczeństwa. Próbuje zaalarmować użytkowników, określając, że jeśli nie zostanie dodany numer odzyskiwania, ich konta zostaną dezaktywowane, a wszystkie powiązane dane zostaną trwale utracone. Jeśli użytkownicy zostaną oszukani, aby w ten sposób „zaktualizować" zabezpieczenia swoich kont e-mail, link w wiadomości przekieruje ich do porwanej witryny zbudowanej przy użyciu systemu szablonów WordPress. Na tej witrynie użytkownicy są zachęcani do podania swoich danych logowania do poczty e-mail (loginów i haseł), jednak zamiast być potwierdzeniem konta umożliwiającym użytkownikom dodanie numerów odzyskiwania, wprowadzone informacje są kradzione. Chociaż nie jest to próba infekcji malware, jest to jednak potencjalnie szkodliwe oszustwo. Jeśli zaufałeś już takiej wiadomości e-mail i próbowałeś zalogować się przy użyciu danych swojego konta za pośrednictwem witryny innej firmy, zdecydowanie zalecamy natychmiastową zmianę hasła w usłudze poczty e-mail.

| Nazwa | E-mail phishingowy mający na celu wyłudzenie danych logowania do konta pocztowego. |

| Typ zagrożenia | Phishing, oszustwo, inżynieria społeczna, oszustwo finansowe. |

| Fałszywa obietnica | Oszustwo twierdzi, że bezpieczeństwo konta e-mail wymaga aktualizacji za pośrednictwem numeru telefonu e-mail do odzyskania. |

| Objawy | Nieautoryzowane zakupy internetowe, zmienione hasła do kont internetowych, kradzież tożsamości, nielegalny dostęp do komputera ofiary. |

| Metody dystrybucji | Zwodnicze e-maile, złośliwe reklamy internetowe pop-up, techniki zatruwania wyszukiwarki, domeny z błędnie wpisanymi nazwami. |

| Zniszczenie | Utrata wrażliwych informacji prywatnych, strata pieniężna, kradzież tożsamości. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Zwodnicze/oszukańcze wiadomości e-mail są częstym zjawiskiem i służą różnym celom. Taka poczta może zostać wykorzystana do uzyskania prywatnych danych („phishingu"), infekowania urządzeń (poprzez niebezpieczne załączniki do plików i/lub prowadzące do nich linki) lub w inny sposób do generowania zysków dla cyberprzestępców. Powinieneś rutynowo skanować swoje systemy, aby zapewnić bezpieczeństwo konta e-mail. "HARASSMENT COMPLAINT", "On This Day I Hacked Your OS", "Ministry of Justice" i "TOYOTA LOTTERY ORGANIZATION" to tylko niektóre przykłady innych oszustw e-mailowych.

W jaki sposób kampanie spamowe infekują komputery?

Kampanie spamowe wysyłają tysiące zwodniczych e-maili. Wiadomości te powodują infekcje poprzez złośliwe pliki lub prowadzące do nich linki. E-maile są zamaskowane oznaczone jako „oficjalne", „ważne", „pilne" lub w inny sposób wyróżnione jako priorytetowe. Załączniki są dostępne w różnych formatach, takich jak pliki archiwalne (RAR, ZIP) i wykonywalne (.exe, .run), dokumenty Microsoft Office i PDF, JavaScript i wiele innych. Gdy te zainfekowane pliki są otwierane (uruchamiane, wykonywane itp.), są uruchamiane w celu zainicjowania infekcji i rozpoczęcia pobierania/instalowania złośliwego oprogramowania. Przykładowo, dokumenty Microsoft Office proszą o włączenie makropoleceń (tj. włączenie edycji). Jeśli makropolecenia są włączone, rozpoczyna się proces infekcji. Należy zauważyć, że w wersjach pakietu Microsoft Office wydanych przed 2010 rokiem proces ten rozpoczyna się natychmiast po otwarciu dokumentu.

Jak uniknąć instalacji malware?

Zdecydowanie odradza się otwieranie podejrzanych i/lub nieistotnych wiadomości e-mail, zwłaszcza tych otrzymanych od nieznanych nadawców (adresów). Nie należy otwierać żadnych załączników ani linków znalezionych w podejrzanej poczcie, ponieważ są one źródłem potencjalnej infekcji systemu. Użytkownikom, którzy otrzymują duży napływ wiadomości e-mail, zaleca się regularne skanowanie systemu, aby upewnić się, że żaden z nich nie przeniknął infekcji do urządzenia. Aby zapobiec pobieraniu/zainstalowaniu złośliwego oprogramowania przez dokumenty Microsoft Office, używaj wersji Microsoft Office wydanych po 2010 roku. Nowsze wersje mają tryb „Widoku chronionego", który uniemożliwia niebezpiecznym dokumentom automatyczne włączanie poleceń makr, zapobiegając w ten sposób zainfekowaniu systemu złośliwymi programami. Jeśli już otworzyłeś złośliwe załączniki, zalecamy wykonanie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie usunąć obecne malware.

Tekst prezentowany w wiadomości e-mail "Email credentials phishing":

Server Notification

To keep your Email account safe, we recommend you add a recovery mobile number.

This is our new security measure.

Email:

Password: ******* (Hidden for safety)

Recovery No: none yet

ADD RECOVERY NUMBER NOW

However, if you do not add your NUMBER, Your account will be

de-activated shortly and all your email data will be lost permanently.

Regards.

Email Administrator

This message is auto-generated from E-mail security server, and replies sent to this email can not be delivered. This email is meant for: **********

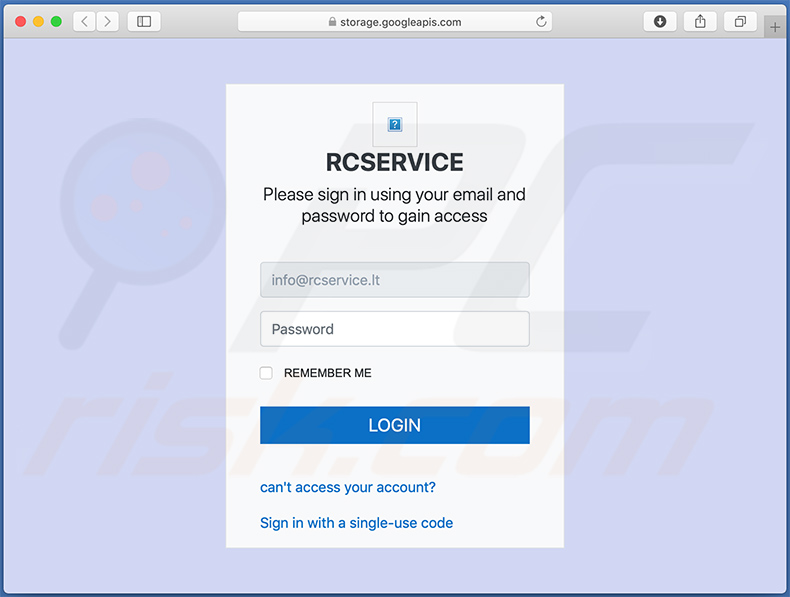

Zrzuty ekranu witryny, do której przekierowuje "Email credential phishing":

Wygląd witryny, do której przekierowuje "Email credential phishing" (GIF):

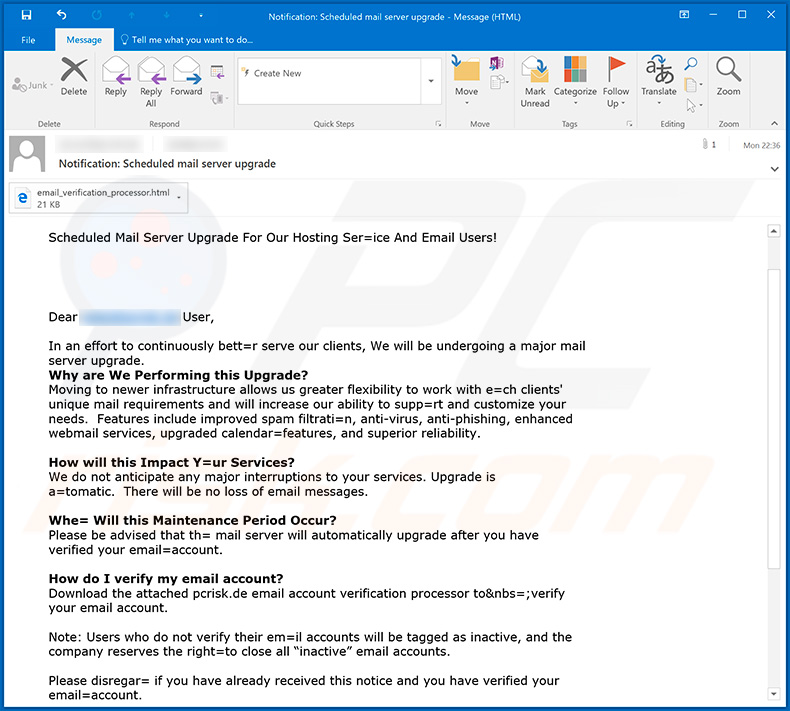

Kolejny wariant kampanii spamowej phishingowej wyłudzającej dane logowania e-mail, która zawiera załącznik: plik HTML ("email_verification_processor.html"). Ten plik imituje stronę logowania do poczty e-mail i zawiera dwa pola wejściowe (login i hasło). Po wprowadzeniu dane te są zapisywane na zdalnym serwerze kontrolowanym przez cyberprzestępców.

Zrzut ekranu tej e-mailowej kampanii spamowej:

Tekst prezentowany w tym e-mailu:

Subject: Notification: Scheduled mail server upgrade

Scheduled Mail Server Upgrade For Our Hosting Ser=ice And Email Users!Dear ******** User,

In an effort to continuously bett=r serve our clients, We will be undergoing a major mail server upgrade.

Why are We Performing this Upgrade?

Moving to newer infrastructure allows us greater flexibility to work with e=ch clients' unique mail requirements and will increase our ability to supp=rt and customize your needs. Features include improved spam filtrati=n, anti-virus, anti-phishing, enhanced webmail services, upgraded calendar=features, and superior reliability.How will this Impact Y=ur Services?

We do not anticipate any major interruptions to your services. Upgrade is a=tomatic. There will be no loss of email messages.Whe= Will this Maintenance Period Occur?

Please be advised that th= mail server will automatically upgrade after you have verified your email=account.How do I verify my email account?

Download the attached ******** email account verification processor to&nbs=;verify your email account.Note: Users who do not verify their em=il accounts will be tagged as inactive, and the company reserves the right=to close all “inactive” email accounts.

Please disregar= if you have already received this notice and you have verified your email=account.

Thanks,

******** Hosting Service Providersale=********

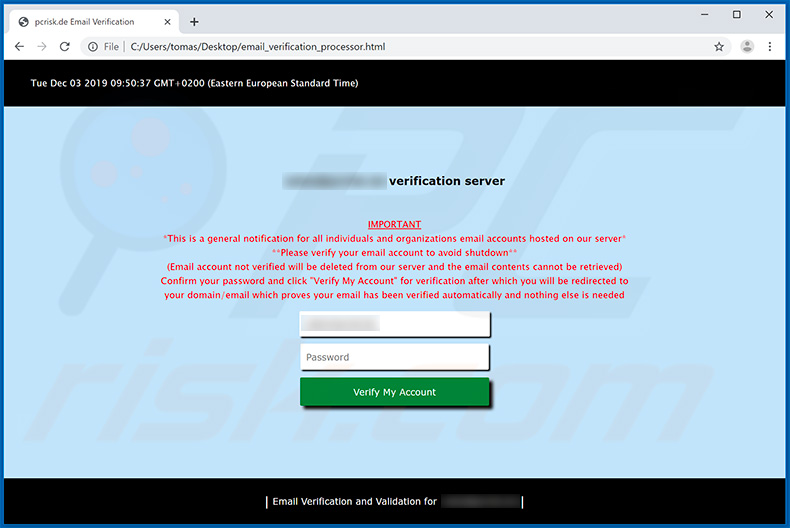

Zrzut ekranu załączonego pliku HTML ("email_verification_processor.html"):

Tekst prezentowany w tym pliku:

Tue Dec 03 2019 09:50:59 GMT+0200 (Eastern European Standard Time)

******** verification server

IMPORTANT

*This is a general notification for all individuals and organizations email accounts hosted on our server*

**Please verify your email account to avoid shutdown**

(Email account not verified will be deleted from our server and the email contents cannot be retrieved)

Confirm your password and click "Verify My Account" for verification after which you will be redirected to

your domain/email which proves your email has been verified automatically and nothing else is needed

********

Password

| Email Verification and Validation for ******** |

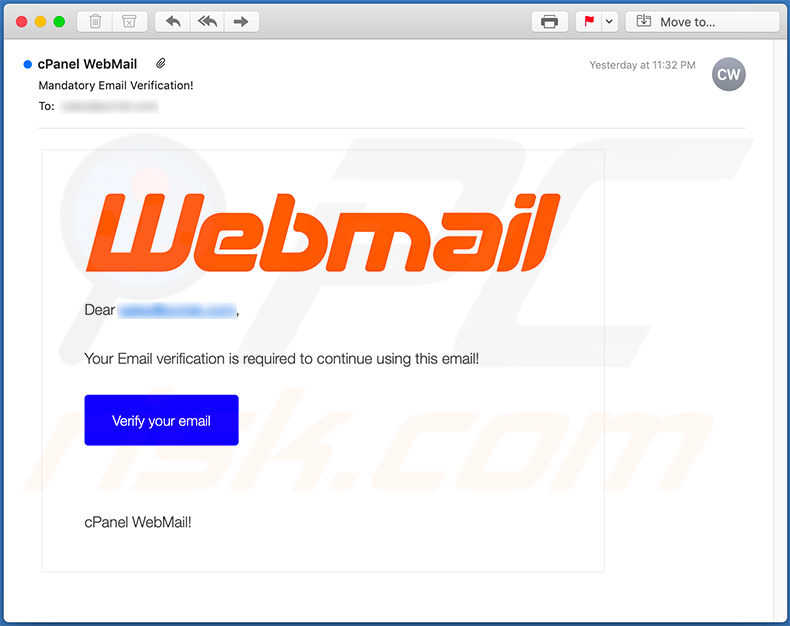

Kolejny e-mail próbujący wyłudzić dane logowania e-mail w postaci phishingu podszywającego się pod powiadomienie cPanel WebMail:

Prezentowany w nim tekst:

Subject: cPanel WebMail

Webmail

Dear -,

Your Email verification is required to continue using this email!

Verify your email

cPanel WebMail!

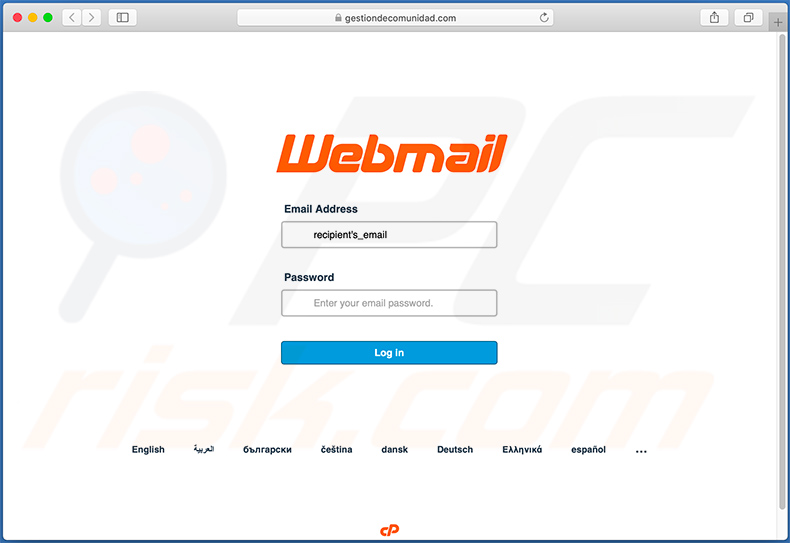

Fałszywa witryna logowania cPanel WebMail (gestiondecomunidad[.]com) promowana za pośrednictwem tego e-maila spamowego:

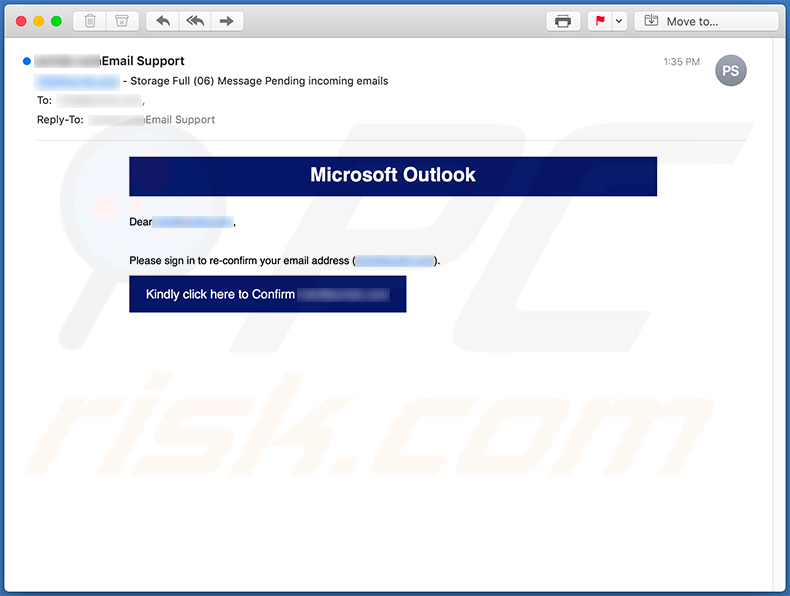

Kolejny przykład e-maila phishingowego o tematyce Microsoft Outlook, zachęcającego odbiorców do potwierdzenia ich kont:

Prezentowany w nim tekst:

Subject: ***** - Storage Full (06) Message Pending incoming emails

Microsoft Outlook

Dear *****,Please sign in to re-confirm your email address (*****).

Kindly click here to Confirm *****

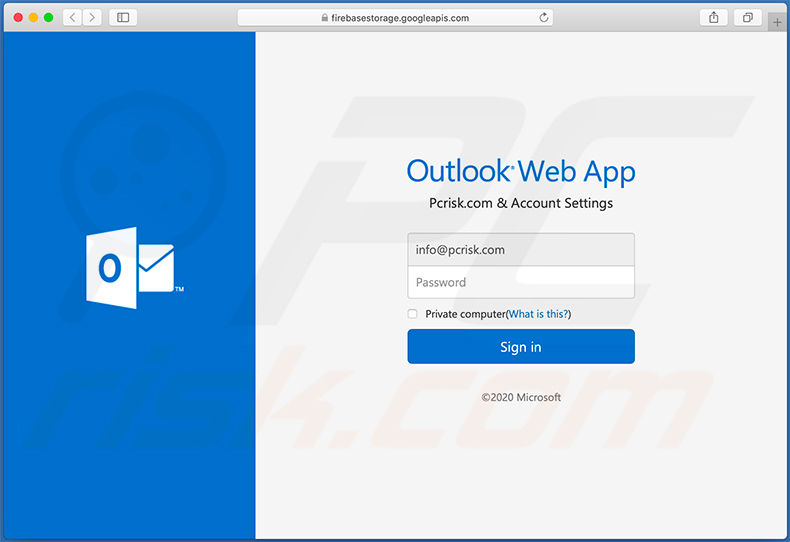

Zrzut ekranu witryny phishingowej (fałszywej strony logowania Outlook) promowanej przez ten e-mail:

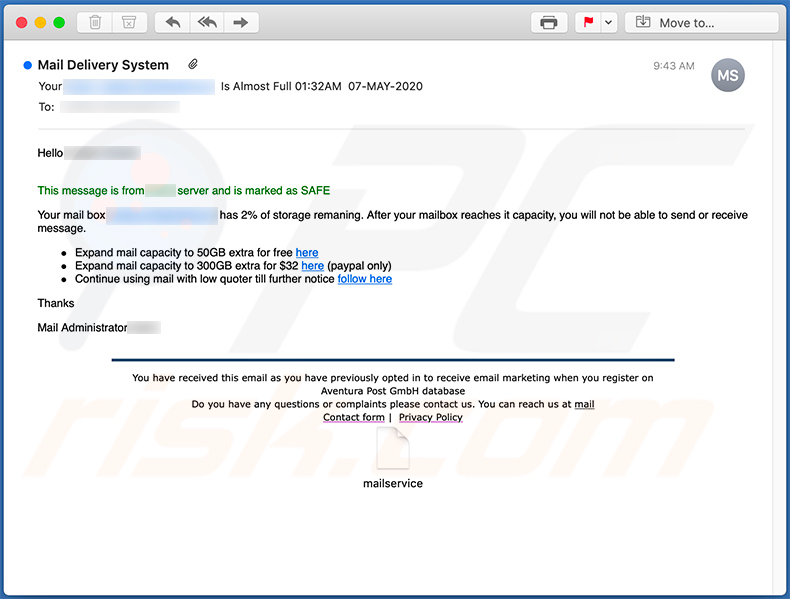

I kolejny e-mail phishingowej kampanii spamowej:

Prezentowany w nim tekst:

Subject: Mail Delivery System

Hello -

This message is from - server and is marked as SAFEYour mail box - has 2% of storage remaning. After your mailbox reaches it capacity, you will not be able to send or receive message.

Expand mail capacity to 50GB extra for free here

Expand mail capacity to 300GB extra for $32 here (paypal only)

Continue using mail with low quoter till further notice follow here

ThanksMail Administrator -

You have received this email as you have previously opted in to receive email marketing when you register on Aventura Post GmbH database

Do you have any questions or complaints please contact us. You can reach us at mail

Contact form | Privacy Policy

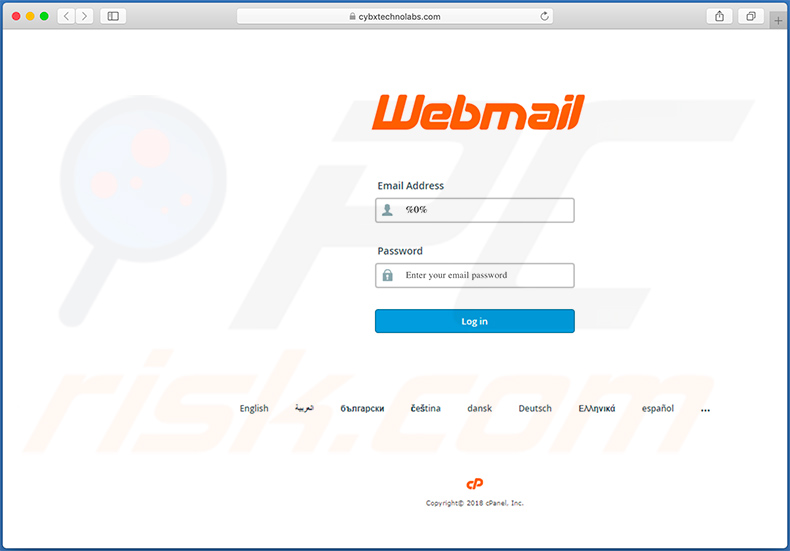

Zrzut ekranu promowanej witryny phishingowej (cybxtechnolabs[.]com – fałszywego logowania Webmail):

Inne oszukańcze e-maile promujące witrynę cybxtechnolabs[.]com:

![E-mail spamowy promujący witrynę phishingową cybxtechnolabs[.]com](/images/stories/screenshots202005/email-credentials-phishing-update-2020-05-12-another-variant-2.jpg)

Prezentowany w nim tekst:

Hello -

We noticed login attempt from IP Address: 49.109.719.11, how ever as part of measures to keep email - safe we have stop such strange login and limited amount of incoming messages for your ID Protection. To restore full service login HERE from any device previously used by you

You have received this email from - service provider as it is authomaiclly registared to receive email marketing when you registered

Do you have any questions or complaints please contact us. You can reach us at mail

Contact form | Privacy Policy

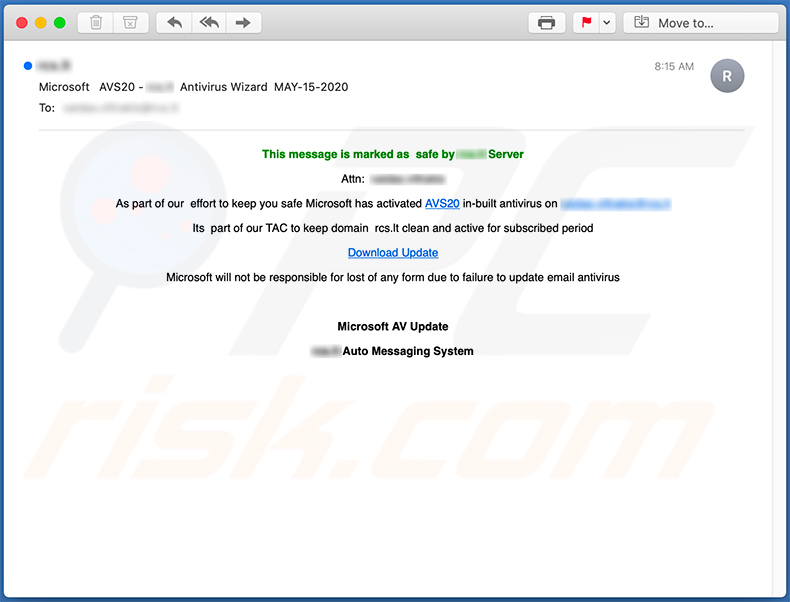

Prezentowany w nim tekst:

Subject: Microsoft AVS20 - ***** Antivirus Wizard MAY-15-2020

This message is marked as safe by ***** Server

Attn: *****

As part of our effort to keep you safe Microsoft has activated AVS20 in-built antivirus on *****

- part of our TAC to keep domain ***** clean and active for subscribed period

Download Update

Microsoft will not be responsible for lost of any form due to failure to update email antivirus

Microsoft AV Update

***** Auto Messaging System

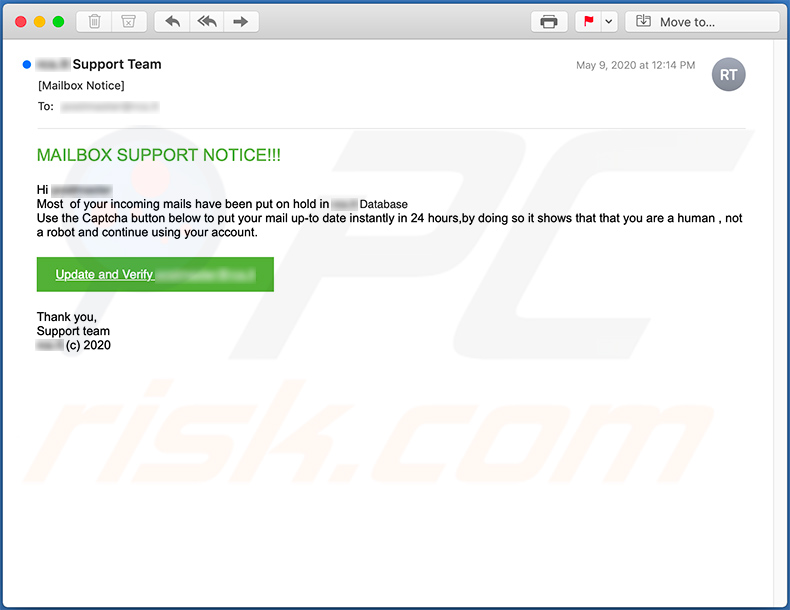

Kolejny przykład e-maila phishingowego, zachęcającego odbiorców do potwierdzenia ich kont:

Prezentowany w nim tekst:

MAILBOX SUPPORT NOTICE!!!

Hi -

Most of your incoming mails have been put on hold in - Database

Use the Captcha button below to put your mail up-to date instantly in 24 hours,by doing so it shows that that you are a human , not a robot and continue using your account.

Update and Verify -

Thank you,

Support team

- (c) 2020

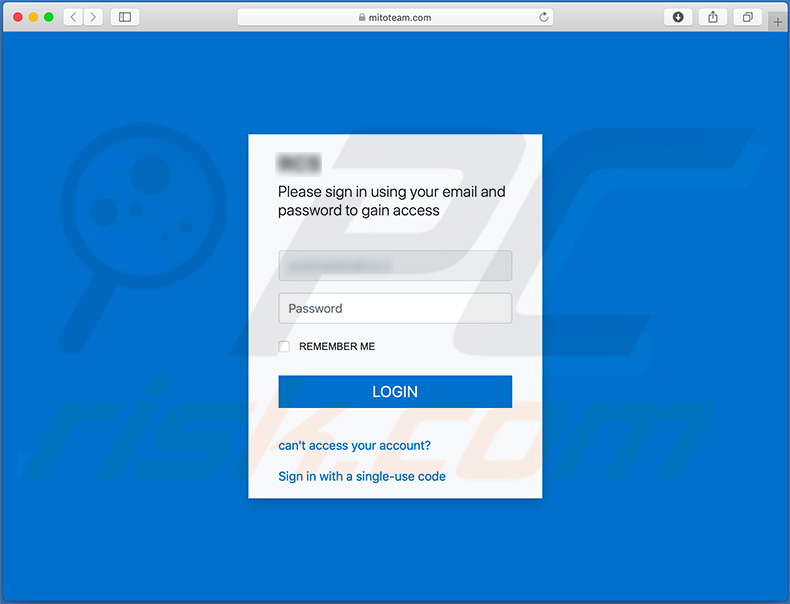

Witryna phishingowa (mitoteam[.]com) promowana przez ten e-mail:

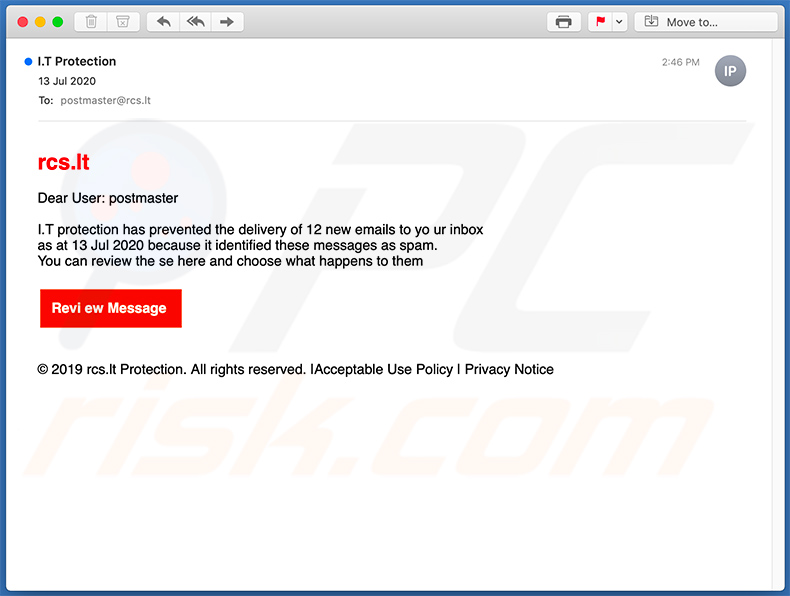

Zrzut ekranu kolejnego e-maila phishingowego, promującego fałszywą stronę logowania:

Prezentowany w nim tekst:

Dear User: -

I.T protection has prevented the delivery of 12 new emails to yo ur inbox

as at 13 Jul 2020 because it identified these messages as spam.

You can review the se here and choose what happens to them

Revi ew Message

© 2019 rcs.lt Protection. All rights reserved. |Acceptable Use Policy | Privacy Notice

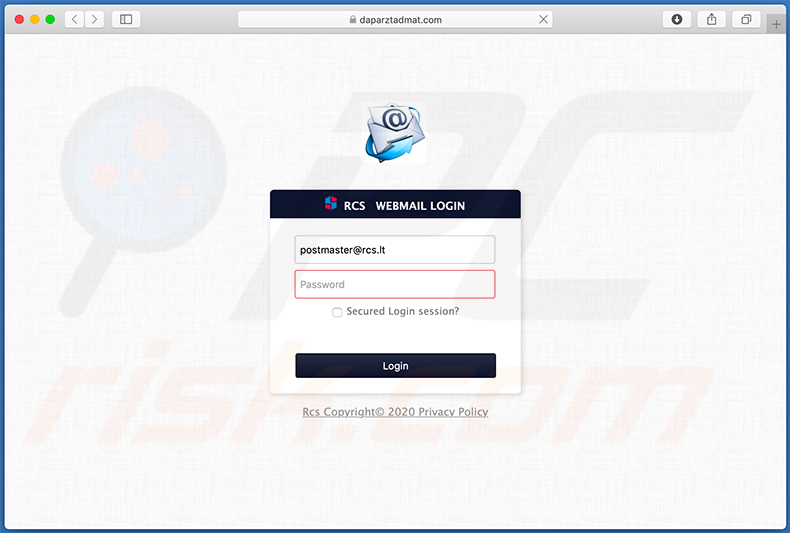

Zrzut ekranu promowanej witryny (daparztadmat[.]com):

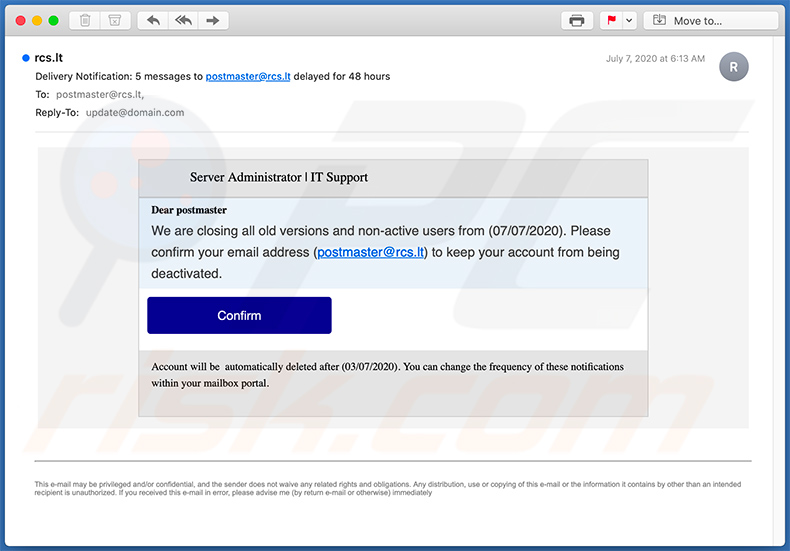

Zrzut ekranu kolejnego e-maila phishingowego, promującego fałszywą stronę logowania Webmail:

Prezentowany w nim tekst:

Subject: Delivery Notification: 5 messages to - delayed for 48 hours

Server Administrator | IT Support

Dear postmaster

We are closing all old versions and non-active users from (07/07/2020). Please confirm your email address (-) to keep your account from being deactivated.Confirm

Account will be automatically deleted after (03/07/2020). You can change the frequency of these notifications within your mailbox portal.

This e-mail may be privileged and/or confidential, and the sender does not waive any related rights and obligations. Any distribution, use or copying of this e-mail or the information it contains by other than an intended recipient is unauthorized. If you received this e-mail in error, please advise me (by return e-mail or otherwise) immediately

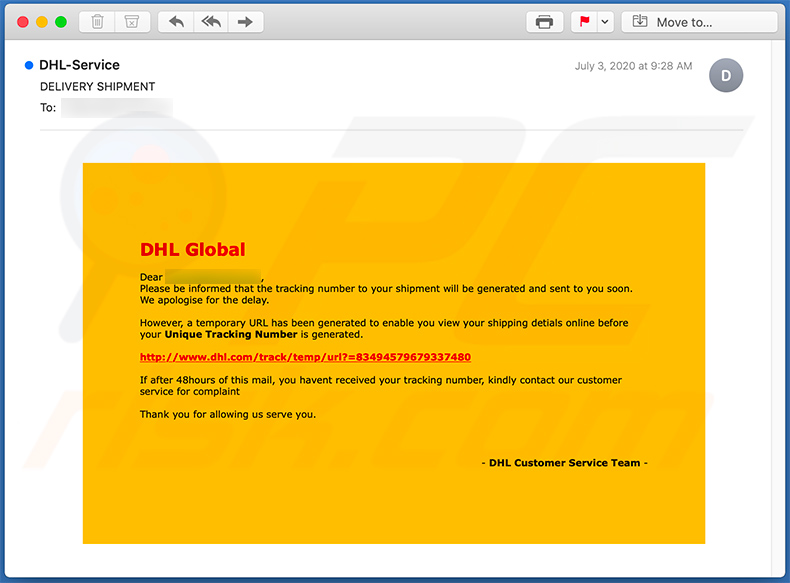

Przykład e-maila spamowego o tematyce DHL, używanego do promowania witryny phishingowej - tings[.]biz:

Prezentowany w nim tekst:

Subject: DELIVERY SHIPMENT

DHL GlobalDear -,

Please be informed that the tracking number to your shipment will be generated and sent to you soon. We apologise for the delay.However, a temporary URL has been generated to enable you view your shipping detials online before your Unique Tracking Number is generated.

hxxp://www.dhl.com/track/temp/url?=83494579679337480

If after 48hours of this mail, you havent received your tracking number, kindly contact our customer service for complaint

Thank you for allowing us serve you.

- DHL Customer Service Team -

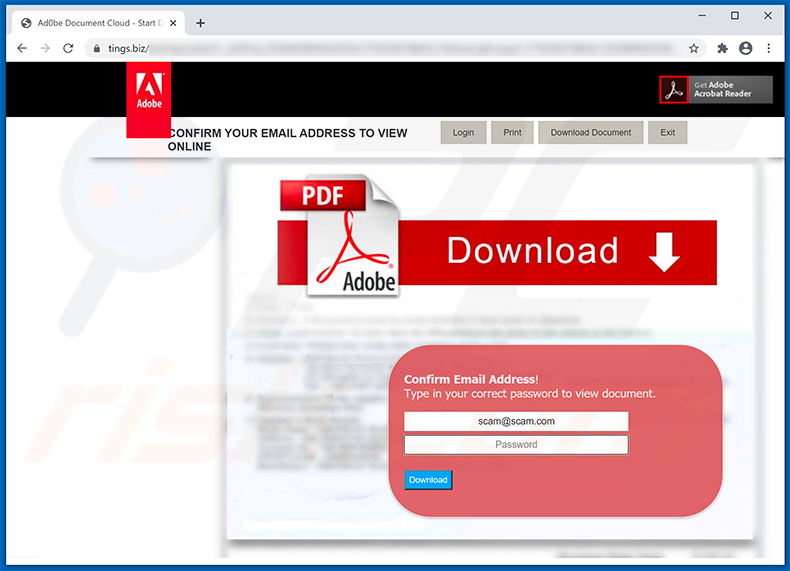

Zrzut ekranu promowanej witryny phishingowej - tings[.]biz:

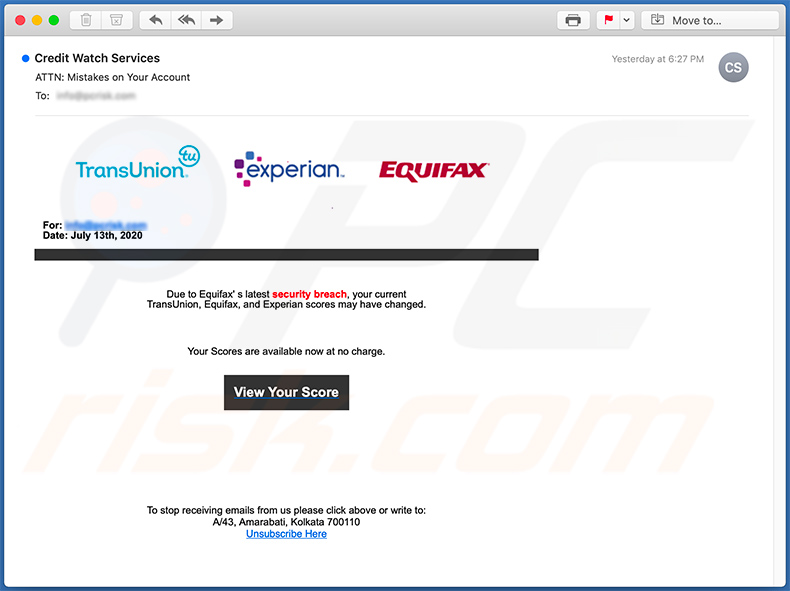

Zrzut ekranu e-maila spamowego o tematyce Equifax używanego do promowania witryny phishingowej ():

Prezentowany w nim tekst:

Subject: ATTN: Mistakes on Your Account

Image of your report

For: -

Date: July 13th, 2020Due to Equifax' s latest security breach, your current

TransUnion, Equifax, and Experian scores may have changed.Your Scores are available now at no charge.

View Your Score

To stop receiving emails from us please click above or write to:

A/43, Amarabati, Kolkata 700110

Unsubscribe Here

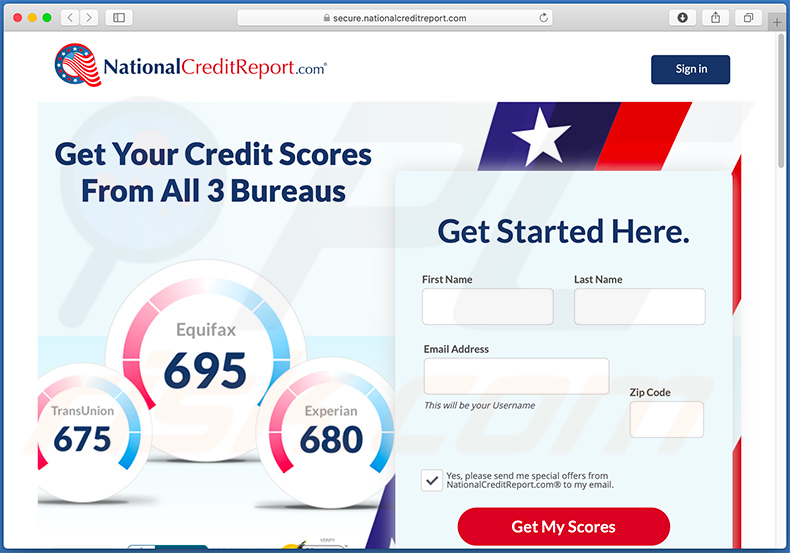

Witryna phishingowa promowana przez ten e-mail:

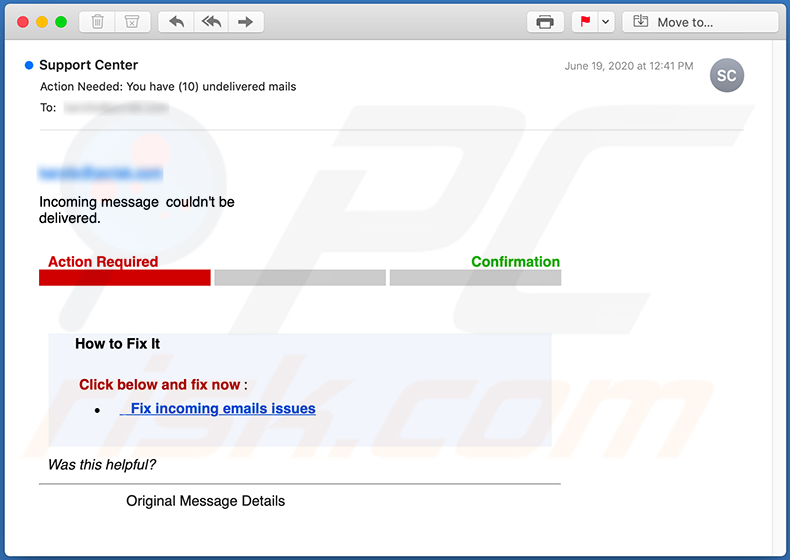

Zrzut ekranu kolejnego e-maila spamowego używanego do promowania witryny phishingowej:

Prezentowany w nim tekst:

Subject: Action Needed: You have (10) undelivered mails

Incoming message couldn't be

delivered.

Action Required Confirmation

How to Fix It

Click below and fix now :

Fix incoming emails issues

Was this helpful?

Original Message Details

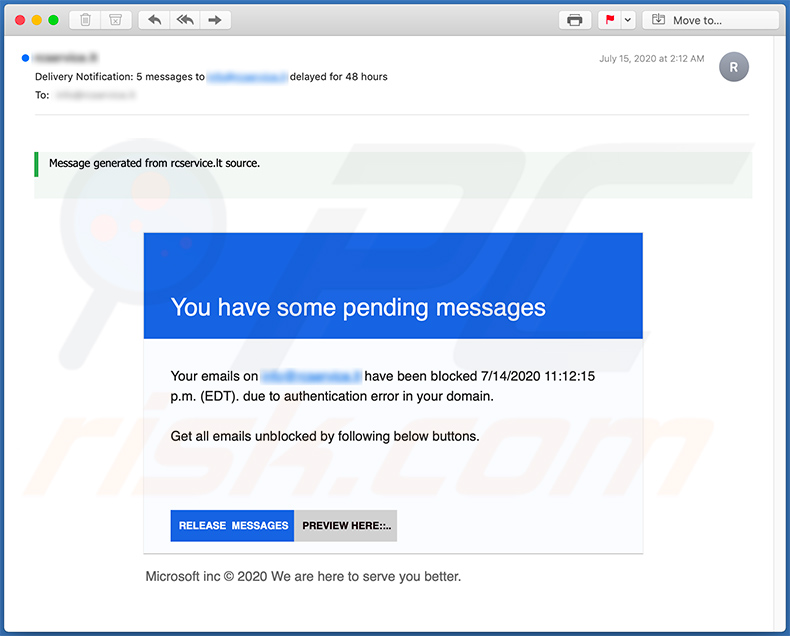

Zrzut ekranu kolejnego e-maila phishingowego, promującego fałszywą stronę logowania Webmail:

Prezentowany w nim tekst:

Subject: Delivery Notification: 5 messages to - delayed for 48 hours

You have some pending messages

Your emails on - have been bIocked 7/14/2020 11:12:15 p.m. (EDT). due to authentication error in your domain.

Get all emails unbIocked by following below buttons.MESSAGES PREVIEW HERE::.

Microsoft inc © 2020 We are here to serve you better.

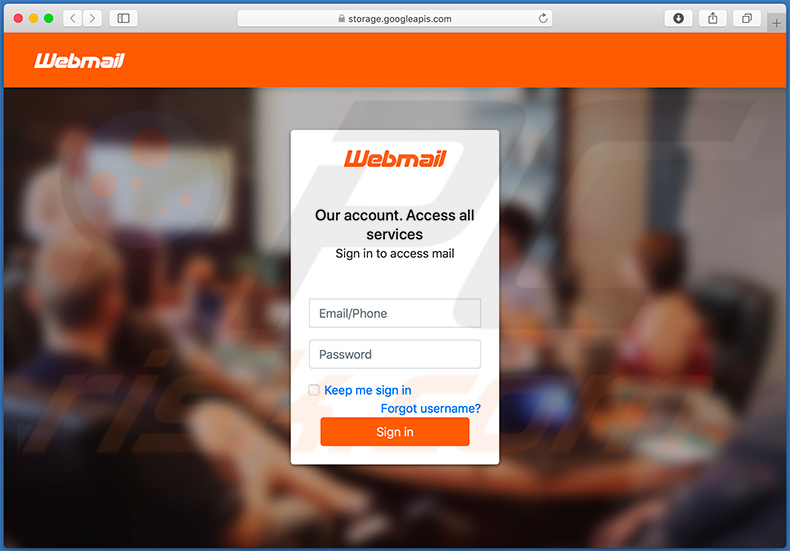

Zrzut ekranu promowanej fałszywej witryny logowania Webmail:

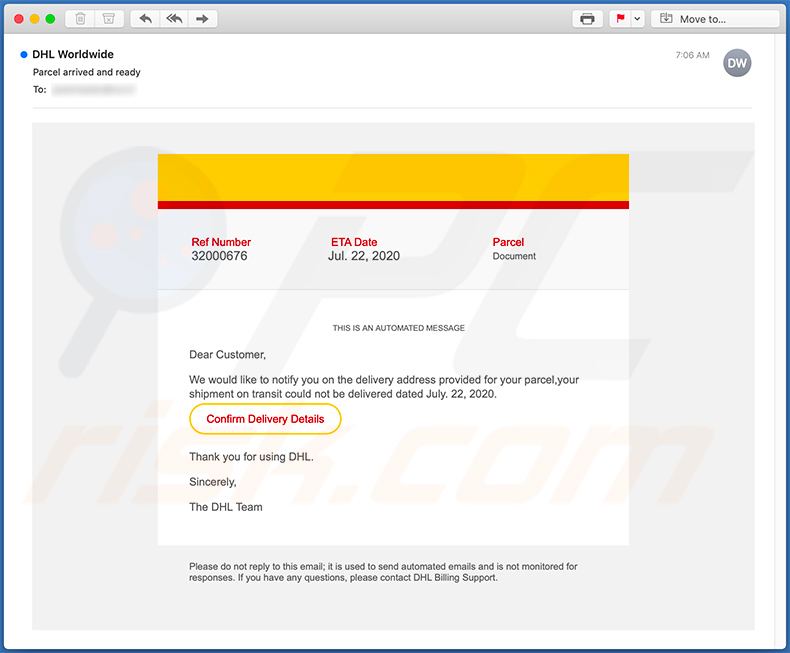

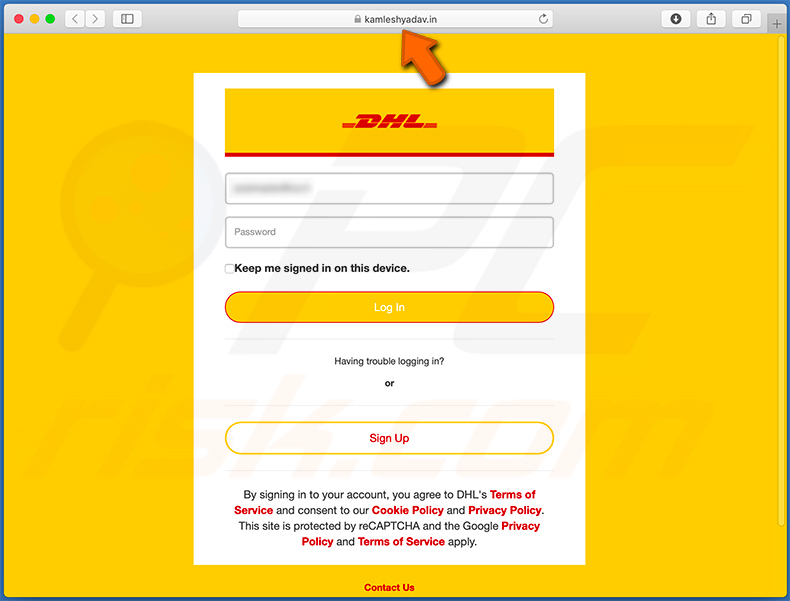

Przykład kolejnego e-maila spamowego o tematyce DHL, używanego do promowania witryny phishingowej (fałszywa strona logowania DHL):

Prezentowany w nim tekst:

Subject: Parcel arrived and ready

Ref Number

32000676

ETA Date

Jul. 22, 2020

Parcel

Document

THIS IS AN AUTOMATED MESSAGE

Dear Customer,We would like to notify you on the delivery address provided for your parcel,your shipment on transit could not be delivered dated July. 22, 2020.

Confirm Delivery Details

Thank you for using DHL.

Sincerely,

The DHL Team

Please do not reply to this email; it is used to send automated emails and is not monitored for responses. If you have any questions, please contact DHL Billing Support.

Zrzut ekranu promowanej witryny phishingowej (kamleshyadav[.]in):

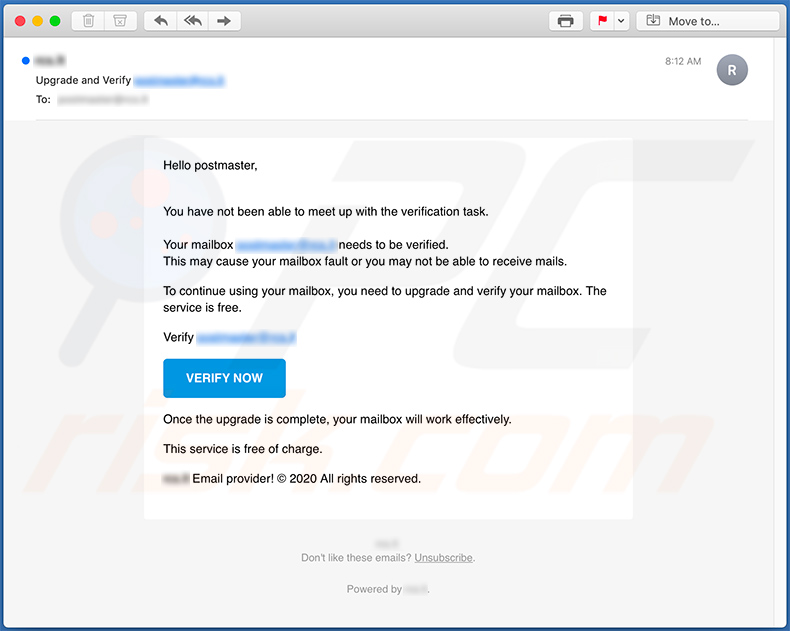

Przykład kolejnego e-maila spamowego, używanego do promowania witryny phishingowej:

Prezentowany w nim tekst:

Subject: Upgrade and Verify

Hello postmaster,You have not been able to meet up with the verification task.

Your mailbox - needs to be verified.

This may cause your mailbox fault or you may not be able to receive mails.To continue using your mailbox, you need to upgrade and verify your mailbox. The service is free.

Verify -

VERIFY NOW

Once the upgrade is complete, your mailbox will work effectively.This service is free of charge.

- Email provider! © 2020 All rights reserved.

-

Don't like these emails? Unsubscribe.

Powered by -.

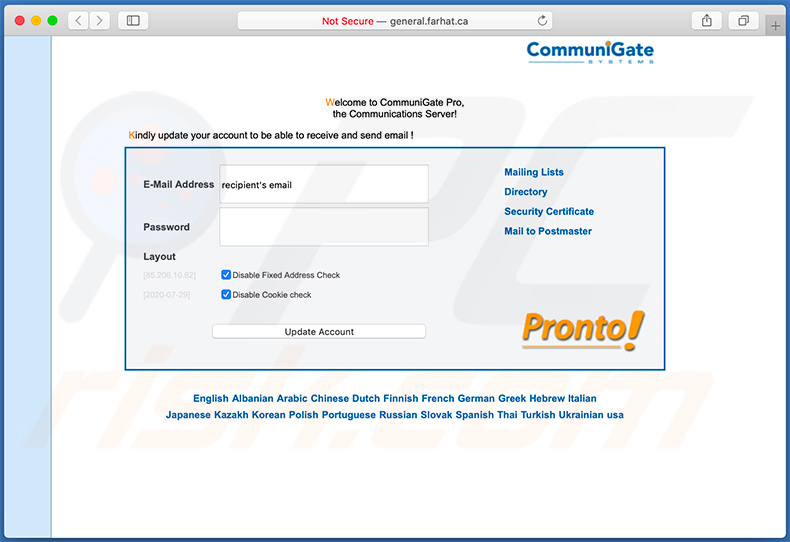

Zrzut ekranu promowanej witryny phishingowej (general.farhat[.]ca):

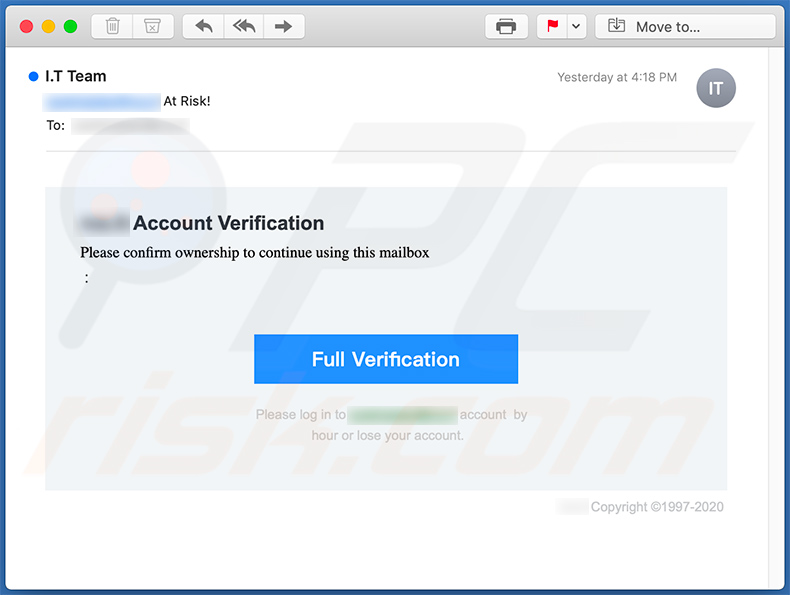

Przykład kolejnego e-maila spamowego, używanego do promowania witryny phishingowej:

Prezentowany w nim tekst:

Subject: - At Risk!

- Account Verification

Please confirm ownership to continue using this mailbox

:

Full Verification

Please log in to - account by hour or lose your account.- Copyright ©1997-2020

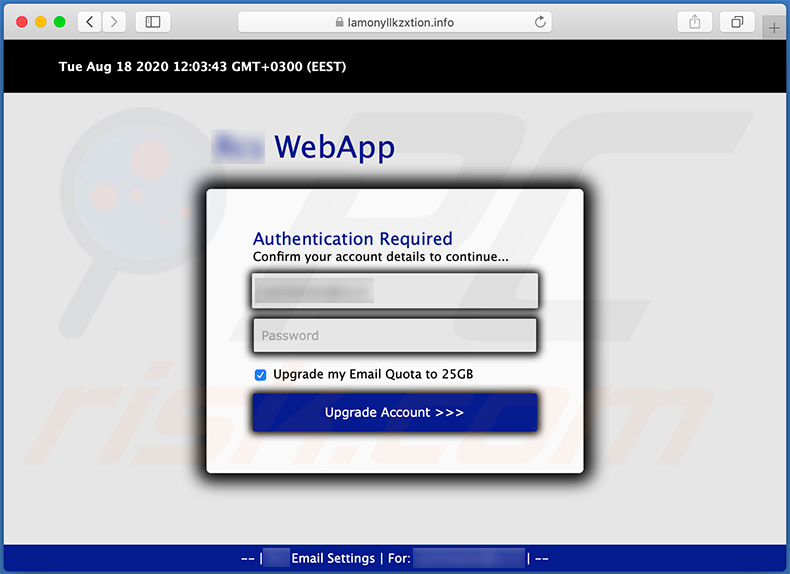

Zrzut ekranu promowanej witryny phishingowej (lamonyllkzxtion.info):

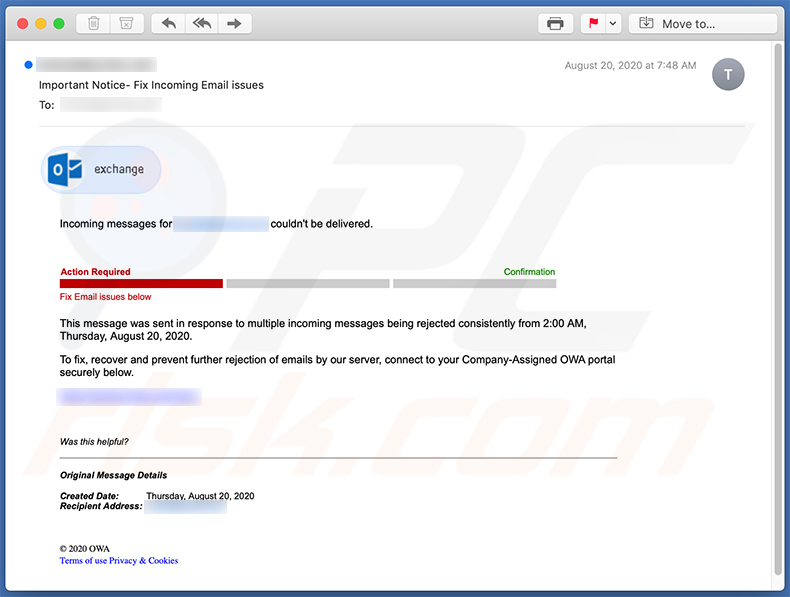

Przykład kolejnego e-maila spamowego, używanego do celów phishingowych:

Prezentowany w nim tekst:

Subject: Important Notice- Fix Incoming Email issues

Incoming messages for - couldn't be delivered.Action Required Confirmation

Fix Email issues belowThis message was sent in response to multiple incoming messages being rejected consistently from 2:00 AM, Thursday, August 20, 2020.

To fix, recover and prevent further rejection of emails by our server, connect to your Company-Assigned OWA portal securely below.

-

Was this helpful?

Original Message Details

Created Date: Thursday, August 20, 2020

Recipient Address: -

© 2020 OWA

Terms of use Privacy & Cookies

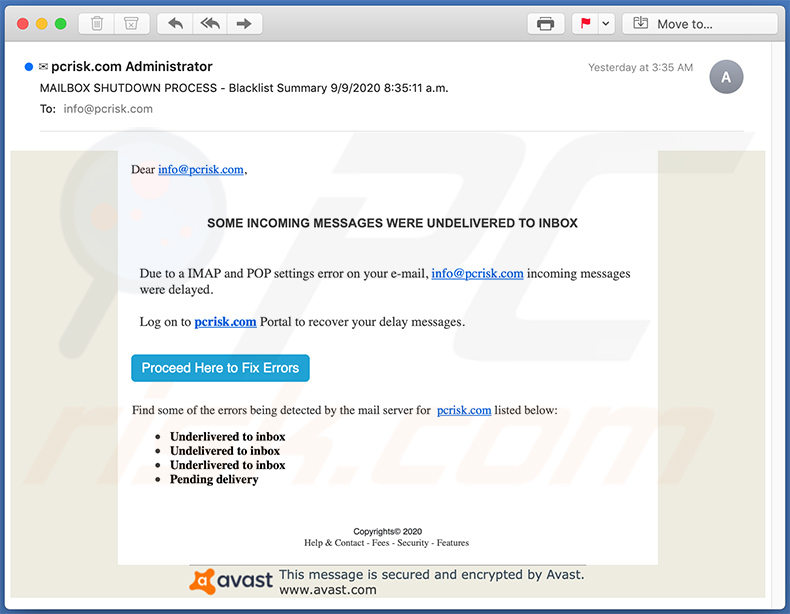

Przykład kolejnego e-maila spamowego, używanego do promowania witryny phishingowej:

Prezentowany w nim tekst:

Subject: MAILBOX SHUTDOWN PROCESS - Blacklist Summary 9/9/2020 8:35:11 a.m.

Dear -,SOME INCOMING MESSAGES WERE UNDELIVERED TO INBOX

Due to a IMAP and POP settings error on your e-mail, - incoming messages were delayed.

Log on to - Portal to recover your delay messages.

Proceed Here to Fix Errors

Find some of the errors being detected by the mail server for - listed below:

Underlivered to inbox

Undelivered to inbox

Underlivered to inbox

Pending deliveryCopyrights© 2020

Help & Contact - Fees - Security - Features

This message is secured and encrypted by Avast.

www.avast.com

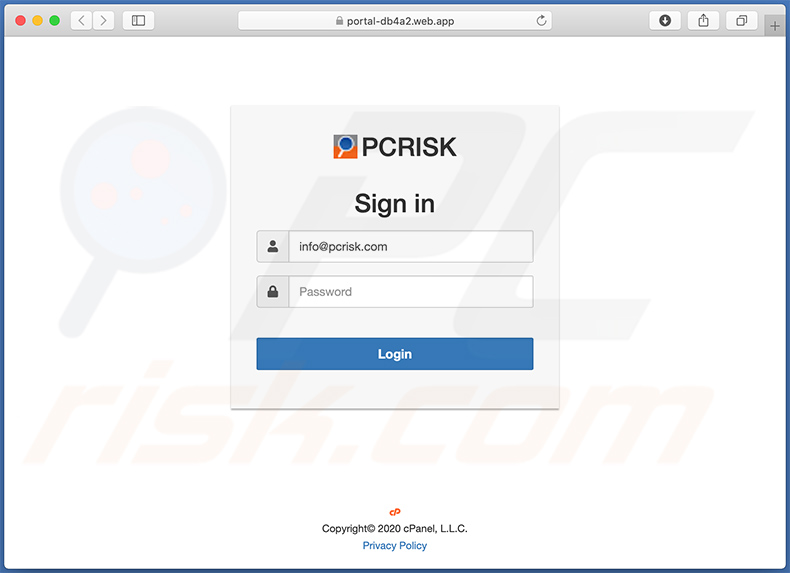

Zrzut ekranu promowanej witryny phishingowej:

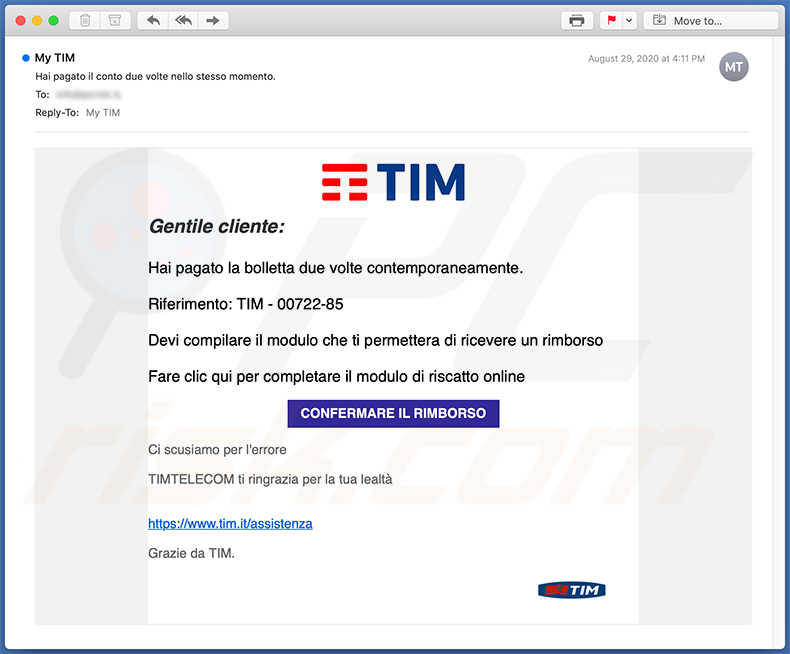

Przykład kolejnego e-maila spamowego (napisanego w języku włoskim), używanego do celów phishingu:

Prezentowany w nim tekst:

Subject: Hai pagato il conto due volte nello stesso momento.

Gentile cliente:

Hai pagato la bolletta due volte contemporaneamente.

Riferimento: TIM - 00722-85

Devi compilare il modulo che ti permettera di ricevere un rimborso

Fare clic qui per completare il modulo di riscatto online

CONFERMARE IL RIMBORSO

Ci scusiamo per l'errore

TIMTELECOM ti ringrazia per la tua lealtà

hxxps://www.tim.it/assistenzaGrazie da TIM.

Przykład kolejnego oszukańczego e-maila, używanego do celów phishingu:

Prezentowany w nim tekst:

Subject: finance@parfumsdorsay.com sent you files via WeTransfer

Click 'Download images' to view images

-

you have received some files

3 items, 8.3 mb in total

Hello,

As Discussed,Here is the product specifications, list of required products and order.Thanks

Get your files

Download link

-

3 items

List of Items.pdf 2.1 mb

Purchase Order.pdf 0.9 mb

Specifications.pdf 5.3 mb

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

About WeTransfer ・ Help ・ Legal ・ Report this transfer as spam

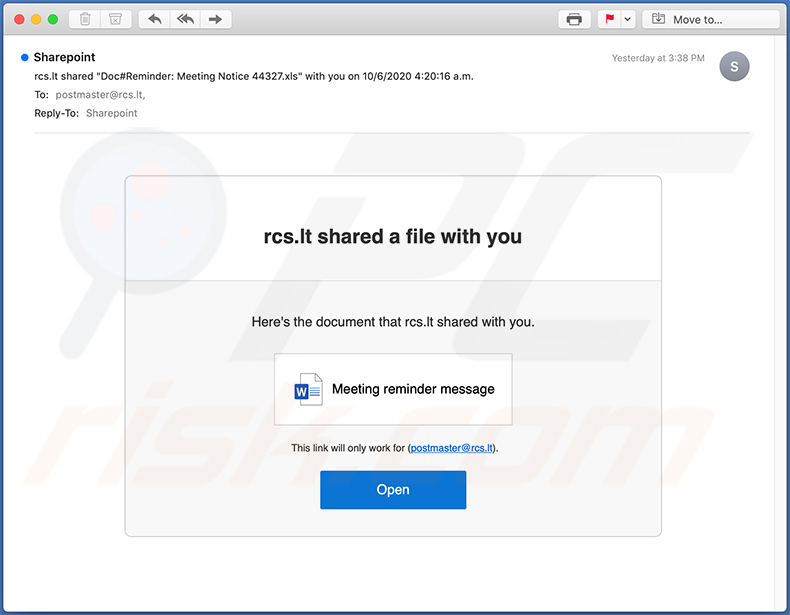

Przykład kolejnego oszukańczego e-maila, używanego do celów phishingu:

Prezentowany w nim tekst:

Subject: - shared "Doc#Reminder: Meeting Notice 44327.xls" with you on 10/6/2020 4:20:16 a.m.

- shared a file with you

Here's the document that - shared with you.

Meeting reminder message

This link will only work for (-).

Open

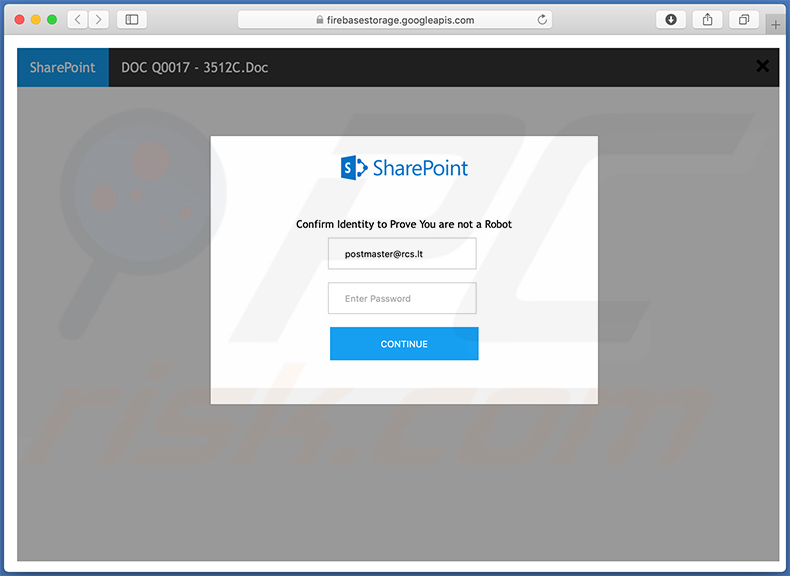

Zrzut ekranu witryny phishingowej promowanej za pośrednictwem tego e-maila:

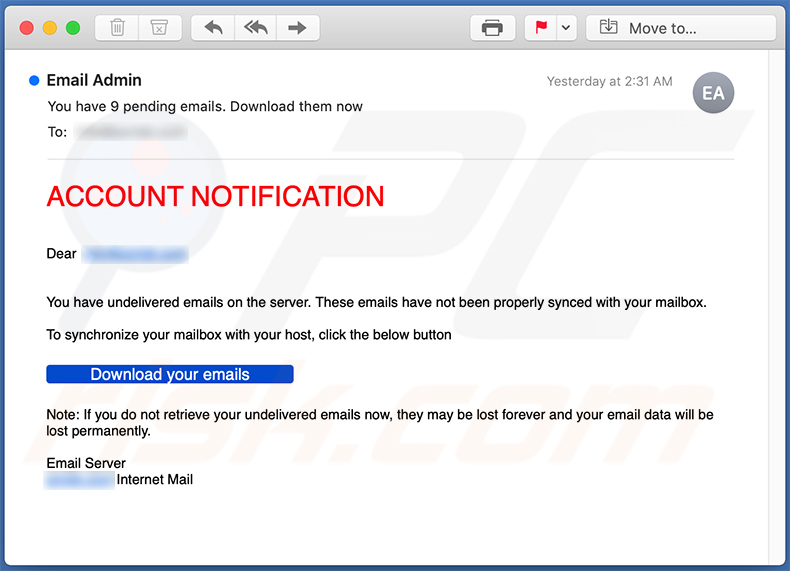

Przykład kolejnego e-maila spamowego, używanego do celów phishingu:

Prezentowany w nim tekst:

Subject: You have 9 pending emails. Download them now

ACCOUNT NOTIFICATION

Dear -

You have undelivered emails on the server. These emails have not been properly synced with your mailbox.

To synchronize your mailbox with your host, click the below button

Download your emailsNote: If you do not retrieve your undelivered emails now, they may be lost forever and your email data will be lost permanently.

Email Server

- Internet Mail

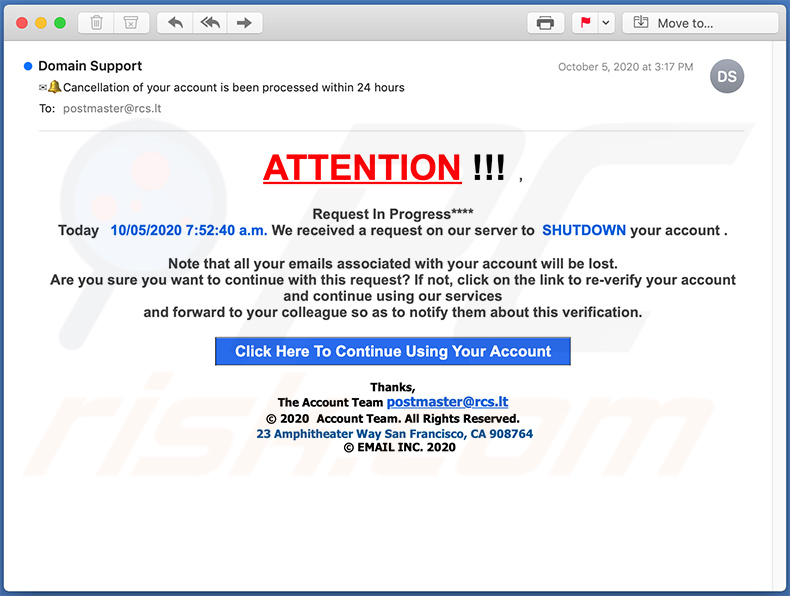

Przykład kolejnego oszukańczego e-maila, używanego do celów phishingu:

Prezentowany w nim tekst:

Subject: Cancellation of your account is been processed within 24 hours

ATTENTION !!! ,

Request In Progress****

Today 10/05/2020 7:52:40 a.m. We received a request on our server to SHUTDOWN your account .

Note that all your emails associated with your account will be lost.

Are you sure you want to continue with this request? If not, click on the link to re-verify your account and continue using our services

and forward to your colleague so as to notify them about this verification.

Click Here To Continue Using Your AccountThanks,

The Account Team -

© 2020 Account Team. All Rights Reserved.

23 Amphitheater Way San Francisco, CA 908764

© EMAIL INC. 2020

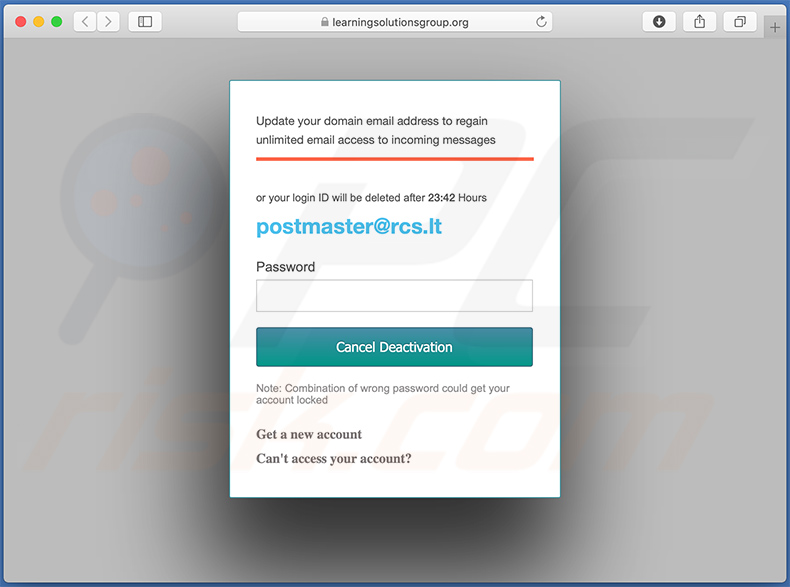

Zrzut ekranu witryny phishingowej (learningsolutionsgroup.org) promowanej za pośrednictwem tego e-maila:

Przykład kolejnego oszukańczego e-maila, używanego do celów phishingu:

Prezentowany w nim tekst:

Subject: Mobile Transaction 3831WT14991

GRUBHUB

Hello -,

Your order #50553536 is scheduled for delivery on Wednesday, September 23, at 8:00pm.

Your payment method will be charged for the amount of this order within the next 24 hours.

Please go to the order details page to manage your order.

View order detailsOrdered from

The Tipsy Taco & Cantina

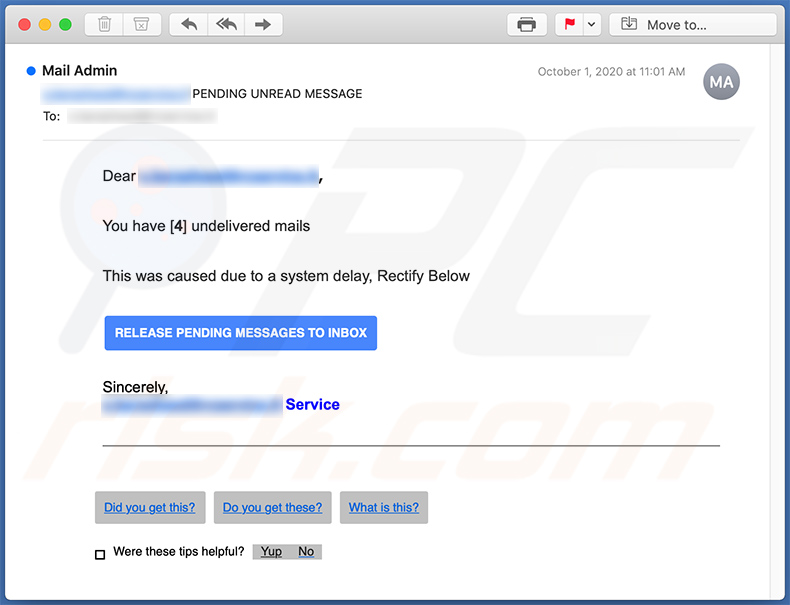

Przykład kolejnego oszukańczego e-maila, używanego do celów phishingu:

Prezentowany w nim tekst:

Subject: - PENDING UNREAD MESSAGE

Dear -,

You have [4] undelivered mails

This was caused due to a system delay, Rectify Below

RELEASE PENDING MESSAGES TO INBOX

Sincerely,

- ServiceDid you get this?

Create an answer with Did you get this?Do you get these?

What is this?

Were these tips helpful?YupNo

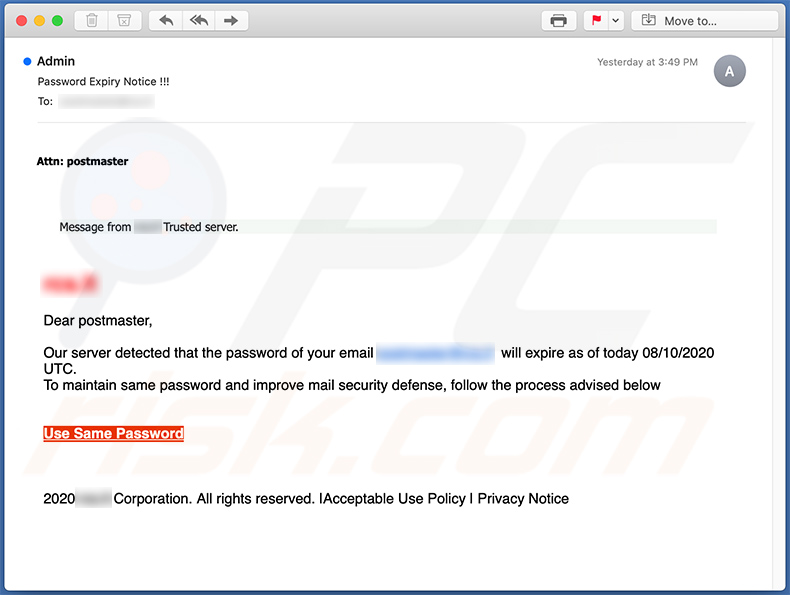

Przykład kolejnego oszukańczego e-maila, używanego do celów phishingu:

Prezentowany w nim tekst:

Subject: Password Expiry Notice !!!

Attn: postmaster

Message from - Trusted server.

-Dear postmaster,

Our server detected that the password of your email p- will expire as of today 08/10/2020 UTC.

To maintain same password and improve mail security defense, follow the process advised belowUse Same Password

2020 - Corporation. All rights reserved. |Acceptable Use Policy | Privacy Notice

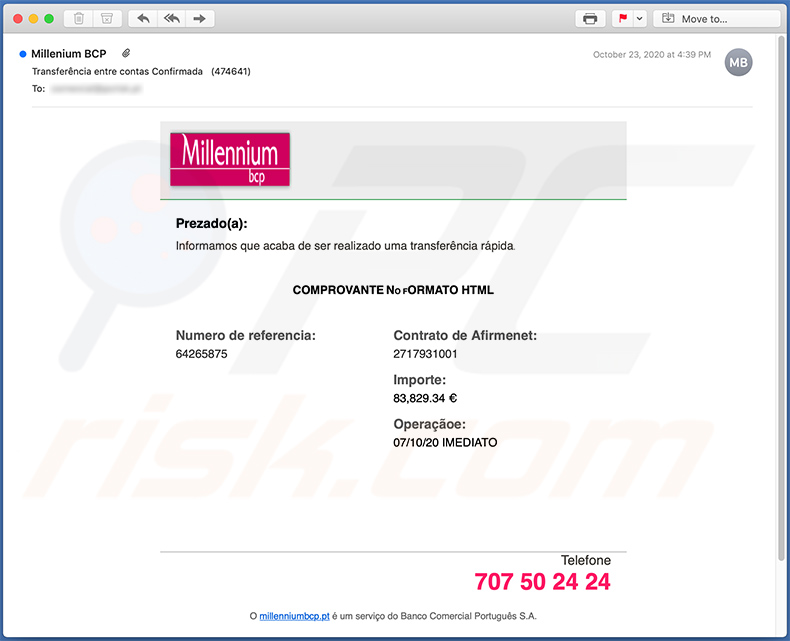

Przykład kolejnego oszukańczego e-maila, używanego do celów phishingu:

Prezentowany w nim tekst:

Subject: Transferência entre contas Confirmada (474641)

Prezado(a):

Informamos que acaba de ser realizado uma transferência rápida.

COMPROVANTE NO FORMATO HTML

Numero de referencia:

64265875

Contrato de Afirmenet:

2717931001Importe:

83,829.34 €Operaçãoe:

07/10/20 IMEDIATOTelefone

707 50 24 24

O millenniumbcp.pt é um serviço do Banco Comercial Português S.A.

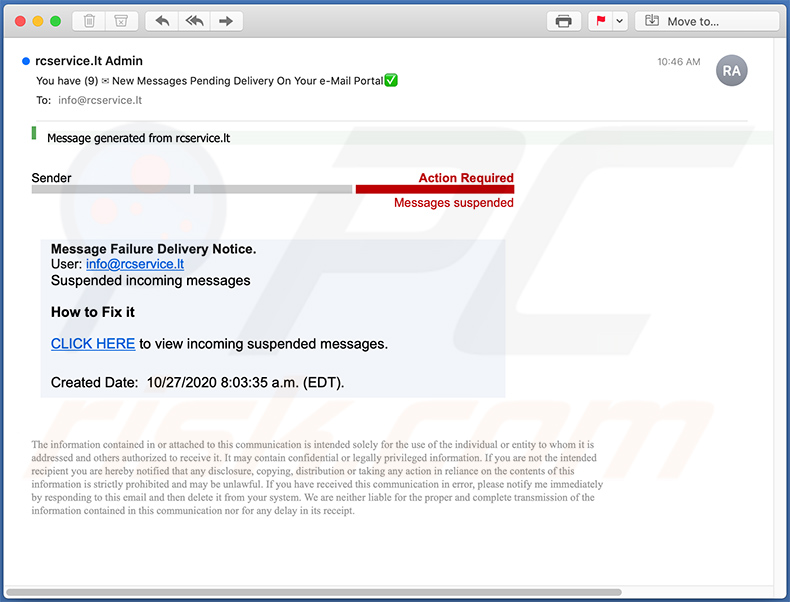

Przykład kolejnego oszukańczego e-maila, używanego do celów phishingu:

Prezentowany w nim tekst:

Subject: You have (9) New Messages Pending Delivery On Your e-Mail Portal

Message generated from -

Action RequiredMessages suspended

Message Failure Delivery Notice.

User: -

Suspended incoming messagesHow to Fix it

CLICK HERE to view incoming suspended messages.

Created Date: 10/27/2020 8:03:35 a.m. (EDT).

The information contained in or attached to this communication is intended solely for the use of the individual or entity to whom it is addressed and others authorized to receive it. It may contain confidential or legally privileged information. If you are not the intended recipient you are hereby notified that any disclosure, copying, distribution or taking any action in reliance on the contents of this information is strictly prohibited and may be unlawful. If you have received this communication in error, please notify me immediately by responding to this email and then delete it from your system. We are neither liable for the proper and complete transmission of the information contained in this communication nor for any delay in its receipt.

Zrzut ekranu promowanej witryny:

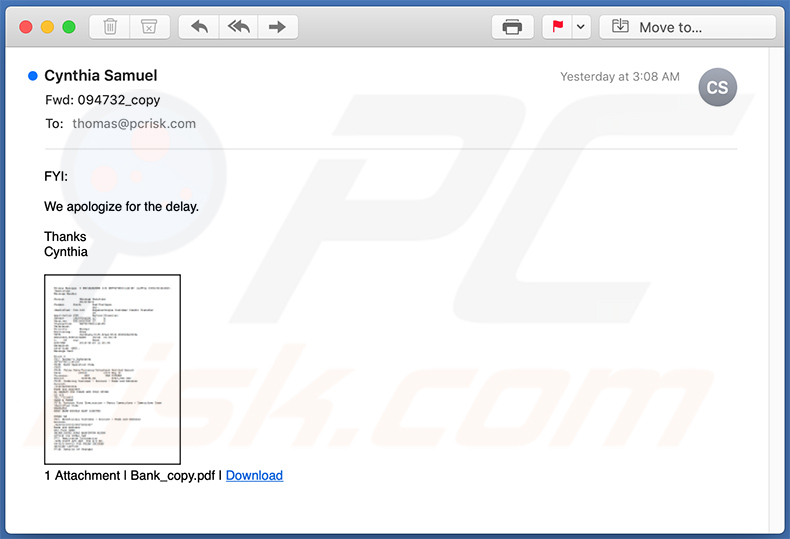

Przykład kolejnego oszukańczego e-maila, używanego do celów phishingu:

Prezentowany w nim tekst:

Subject: Fwd: 094732_copy

FYI:

We apologize for the delay.

Thanks

Cynthia

1 Attachment | Bank_copy.pdf | Download

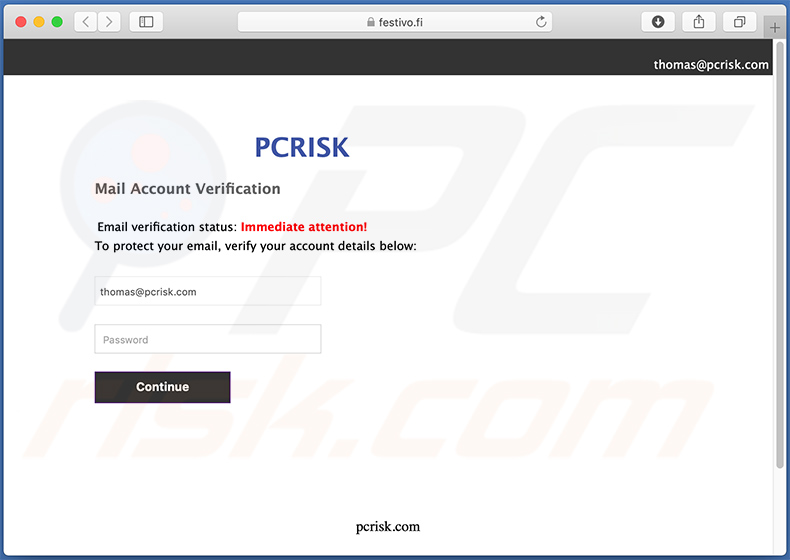

Zrzut ekranu promowanej witryny phishingowej:

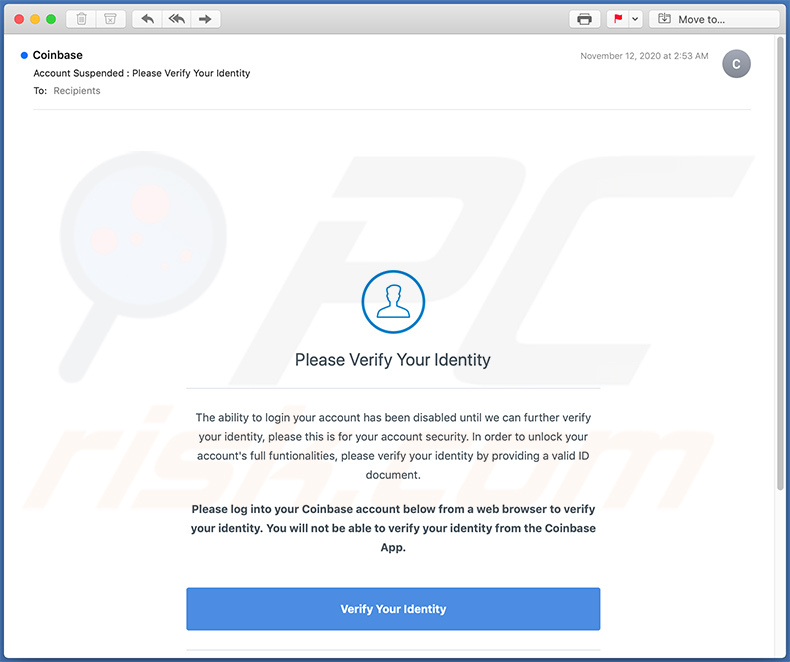

Przykład kolejnego oszukańczego e-maila, używanego do celów phishingu:

Prezentowany w nim tekst:

Subject: Account Suspended : Please Verify Your Identity

Coinbase

Please Verify Your Identity

The ability to login your account has been disabled until we can further verify your identity, please this is for your account security. In order to unlock your account's full funtionalities, please verify your identity by providing a valid ID document.Please log into your Coinbase account below from a web browser to verify your identity. You will not be able to verify your identity from the Coinbase App.

Verify Your Identity

.

Want free Bitcoin? Invite your friends!

Terms of Service

© Coinbase 2020

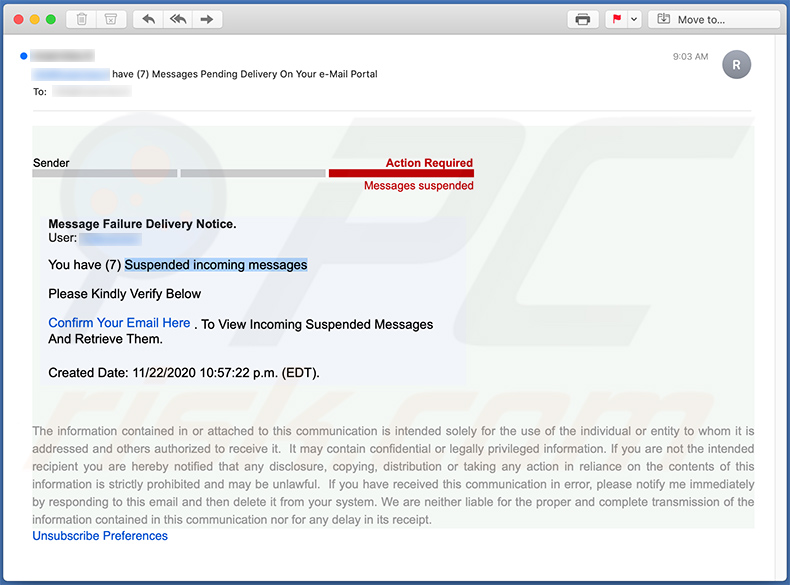

Przykład kolejnego e-maila spamowego, używanego do promowania witryny phishingowej:

Prezentowany w nim tekst:

Subject: ******** have (7) Messages Pending Delivery On Your e-Mail Portal

Sender

Action Required

Messages suspendedMessage Failure Delivery Notice.

User: ********You have (7) Suspended incoming messages

Please Kindly Verify Below

Confirm Your Email Here . To View Incoming Suspended Messages And Retrieve Them.

Created Date: 11/22/2020 10:57:22 p.m. (EDT).

The information contained in or attached to this communication is intended solely for the use of the individual or entity to whom it is addressed and others authorized to receive it. It may contain confidential or legally privileged information. If you are not the intended recipient you are hereby notified that any disclosure, copying, distribution or taking any action in reliance on the contents of this information is strictly prohibited and may be unlawful. If you have received this communication in error, please notify me immediately by responding to this email and then delete it from your system. We are neither liable for the proper and complete transmission of the information contained in this communication nor for any delay in its receipt.

Unsubscribe Preferences

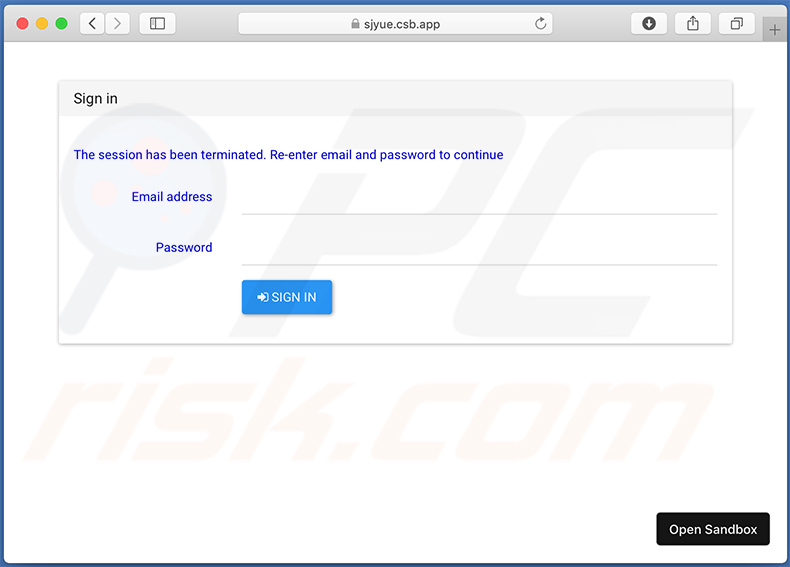

Zrzut ekranu promowanej witryny phishingowej:

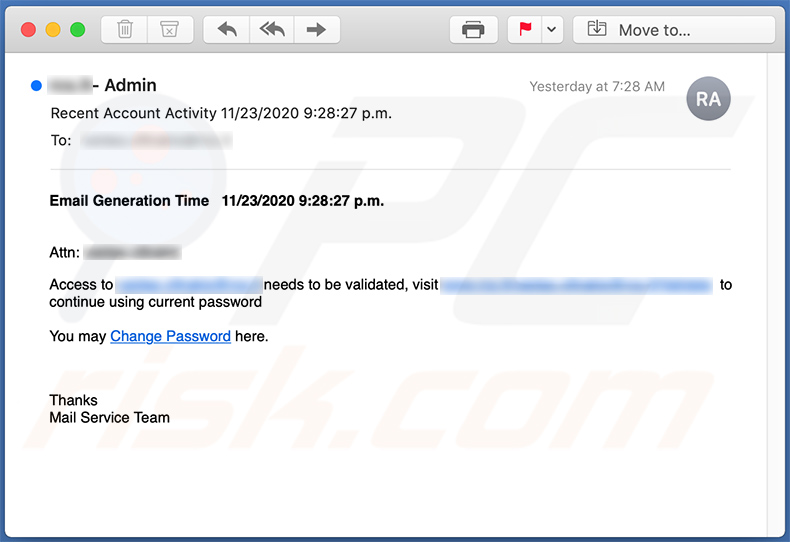

Przykład kolejnego oszukańczego e-maila, używanego do promowania witryny phishingowej (fałszywej strony logowania Microsoft Outlook):

Prezentowany w nim tekst:

Subject: Recent Account Activity 11/23/2020 9:28:27 p.m.

Email Generation Time 11/23/2020 9:28:27 p.m.Attn: ********

Access to ******** needs to be validated, visit ******************************** to continue using current password

You may Change Password here.

Thanks

Mail Service Team

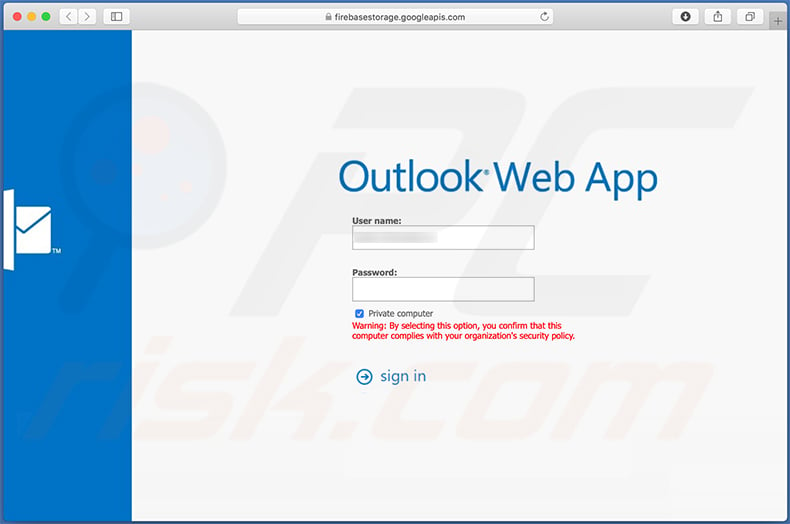

Zrzut ekranu promowanej witryny:

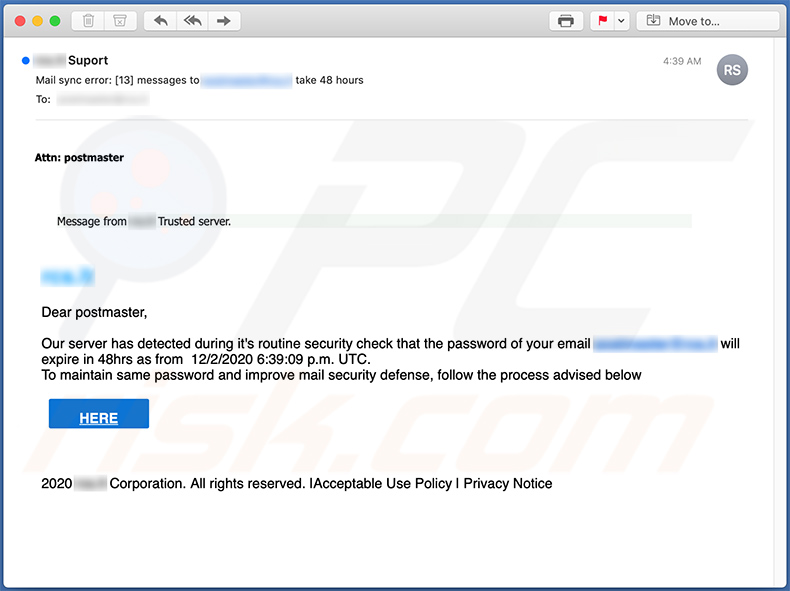

Przykład kolejnego e-maila spamowego, używanego do promowania witryny phishingowej:

Prezentowany w nim tekst:

Subject: Mail sync error: [13] messages to ******** take 48 hours

Attn: postmaster

Message from ******** Trusted server.

********Dear postmaster,

Our server has detected during it's routine security check that the password of your email ******** will expire in 48hrs as from 12/2/2020 6:39:09 p.m. UTC.

To maintain same password and improve mail security defense, follow the process advised belowHERE

2020 ******** Corporation. All rights reserved. |Acceptable Use Policy | Privacy Notice

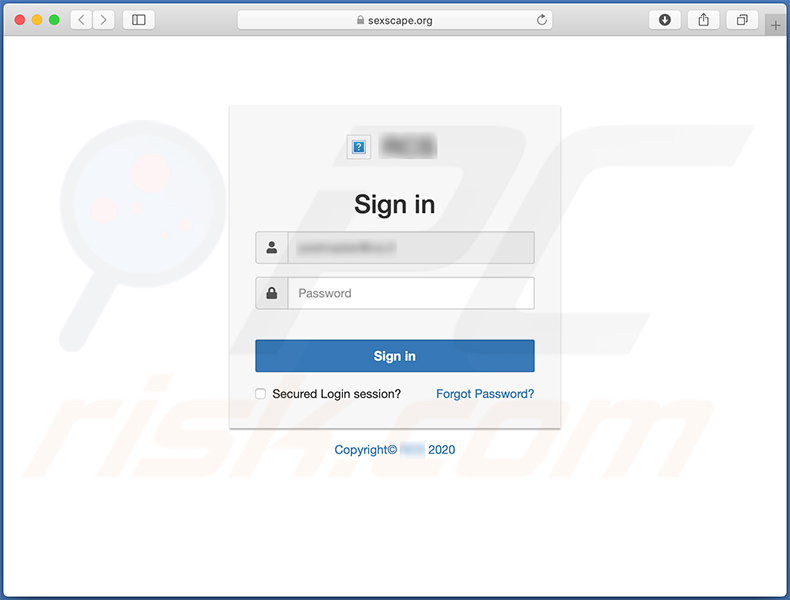

Zrzut ekranu promowanej witryny phishingowej:

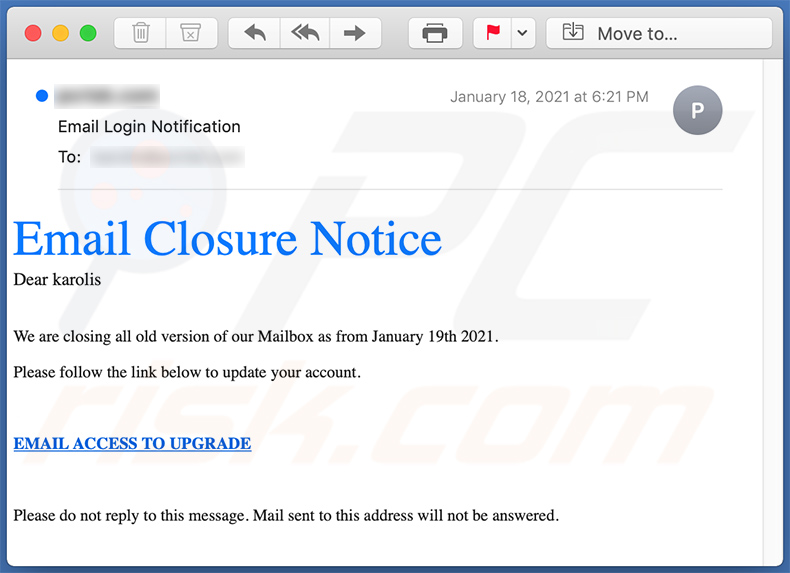

Przykład kolejnego e-maila spamowego, używanego do celów phishingowych:

Prezentowany w nim tekst:

Subject: Email Login Notification

Email Closure Notice

Dear -We are closing all old version of our Mailbox as from January 19th 2021.

Please follow the link below to update your account.

EMAIL ACCESS TO UPGRADE

Please do not reply to this message. Mail sent to this address will not be answered.

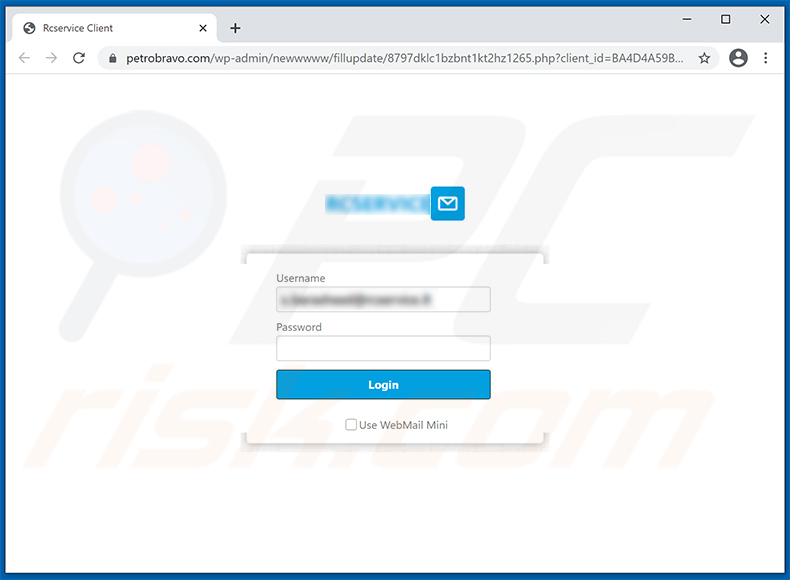

Witryna phishingowa promowana za pośrednictwem tego e-maila:

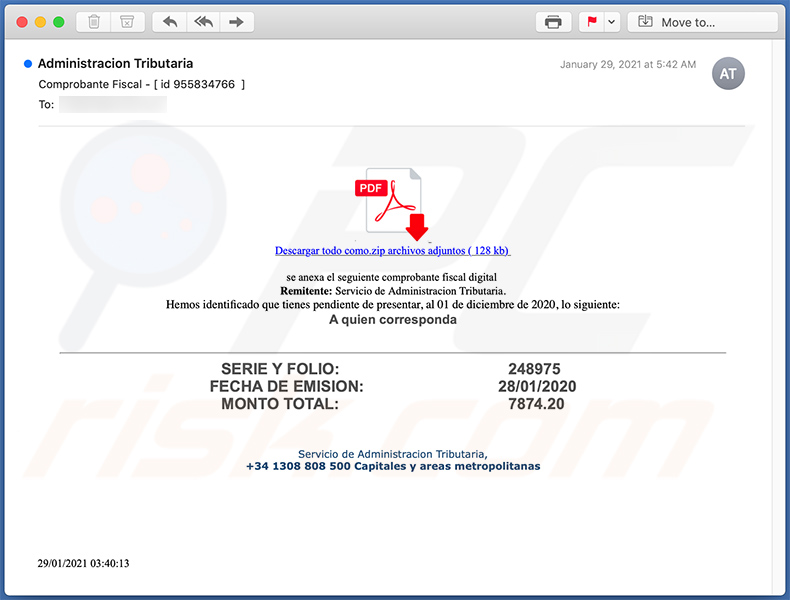

Przykład kolejnego e-maila spamowego, używanego do celów phishingowych:

Prezentowany w nim tekst:

Subject: Comprobante Fiscal - [ id 955834766 ]

01 Resultado de imagem para pdf

Descargar todo como.zip archivos adjuntos ( 128 kb)se anexa el seguiente comprobante fiscal digital

Remitente: Servicio de Administracion Tributaria.

Hemos identificado que tienes pendiente de presentar, al 01 de diciembre de 2020, lo siguiente:

A quien correspondaSERIE Y FOLIO: 248975

FECHA DE EMISION: 28/01/2020

MONTO TOTAL: 7874.20

Servicio de Administracion Tributaria,

+34 1308 808 500 Capitales y areas metropolitanas29/01/2021 03:40:13

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest "e-mail wyłudzający dane logowania"?

- KROK 1. Manualne usuwanie możliwych infekcji malware.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

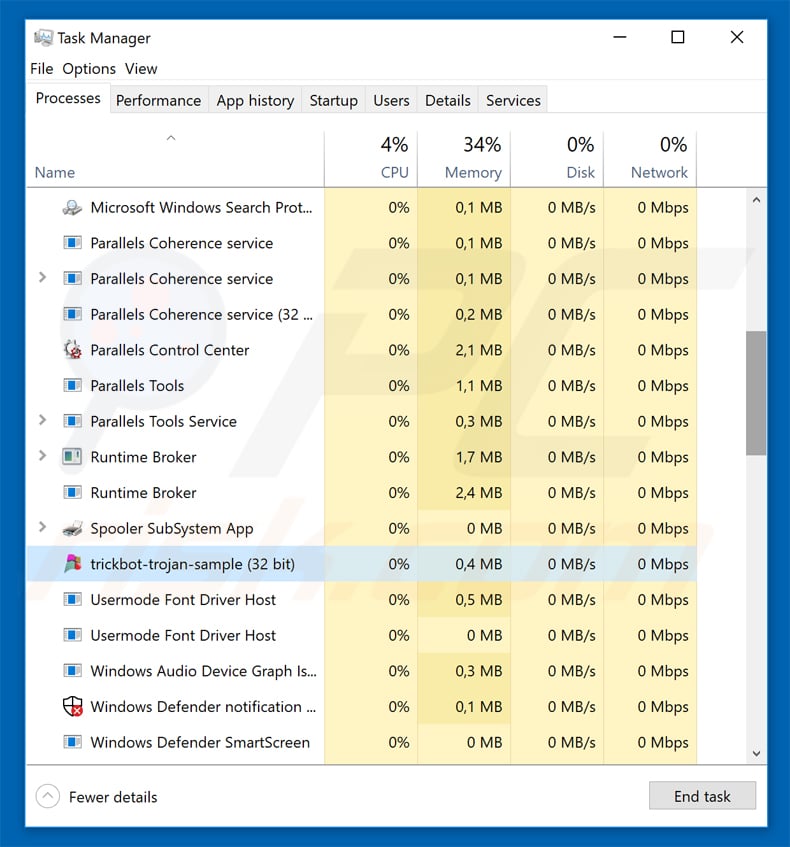

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows. Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli zaznaczyłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

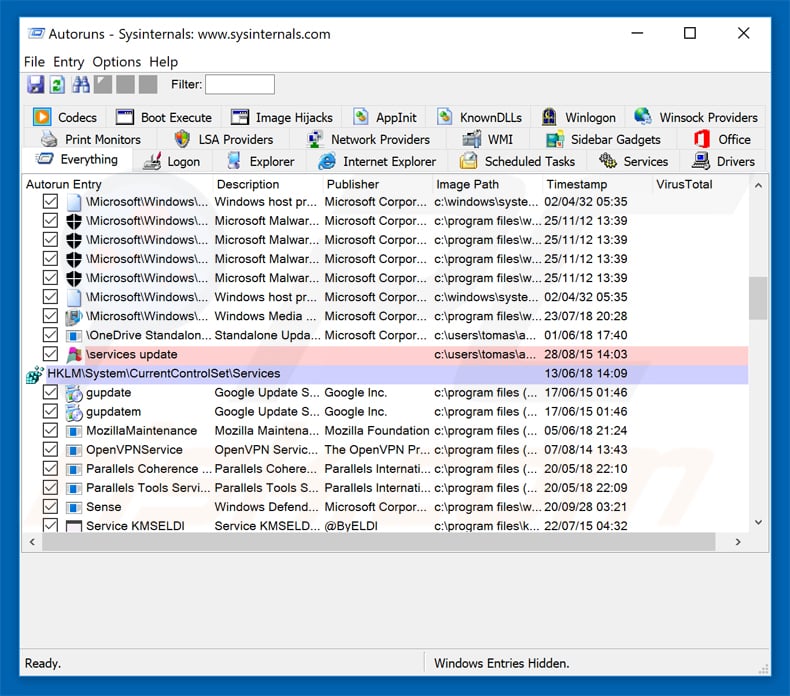

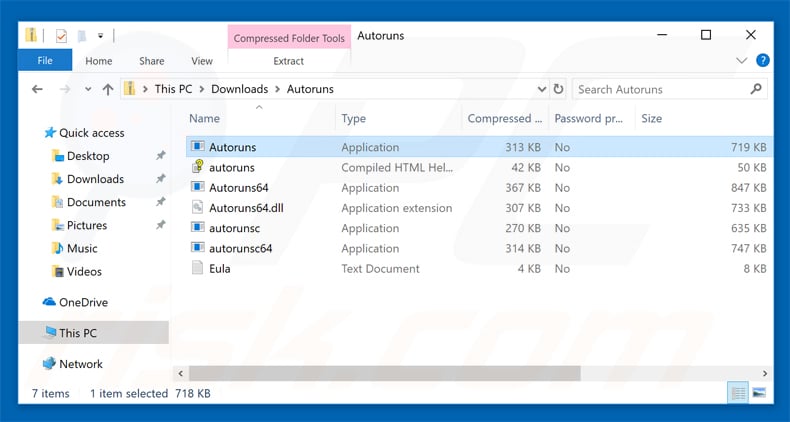

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

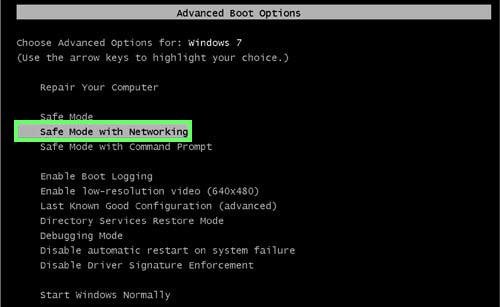

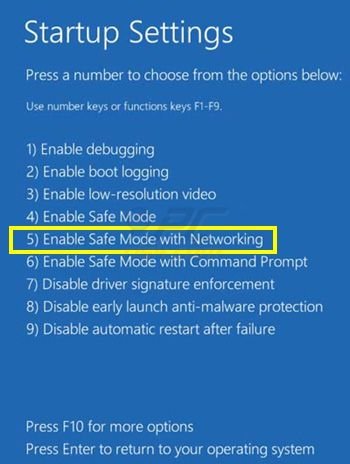

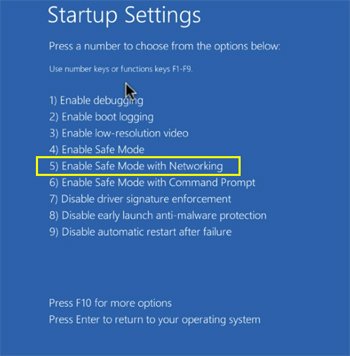

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

Użytkownicy Windows XP i Windows 7: Uruchom swój komputer w Trybie awaryjnym z obsługą sieci: Kliknij przycisk Start, kliknij polecenie Zamknij, kliknij opcję Uruchom ponownie, kliknij przycisk OK. Podczas uruchamiania komputera naciśnij klawisz F8 na klawiaturze tak wiele razy, aż zobaczysz Menu opcji zaawansowanych systemu Windows, a następnie wybierz opcję Tryb awaryjny z obsługą sieci z listy.

Film pokazujący jak uruchomić system Windows 7 w „Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 8: Przejdź do ekranu startowego Windows 8, wpisz Advanced. W wynikach wyszukiwania wybierz opcję Ustawienia. Kliknij na zaawansowane opcje startowe. W otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie. Kliknij przycisk „Uruchom ponownie teraz". Komputer zostanie ponownie uruchomiony w „Menu zaawansowanych opcji uruchamiania." Kliknij przycisk „Rozwiązywanie problemów", a następnie kliknij przycisk „Opcje zaawansowane". Na ekranie zaawansowanych opcji kliknij „Ustawienia uruchamiania." Kliknij przycisk „Uruchom ponownie". Komputer uruchomi się ponownie do ekranu Ustawienia startowe. Naciśnij „5", aby uruchomić w Trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w „Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij „Uruchom ponownie" przytrzymując przycisk „Shift" na klawiaturze. W oknie „Wybierz opcję" kliknij przycisk „Rozwiązywanie problemów", a następnie wybierz opcję „Opcje zaawansowane". W menu zaawansowanych opcji wybierz „Ustawienia uruchamiania" i kliknij przycisk „Uruchom ponownie". W poniższym oknie powinieneś kliknąć przycisk „F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w „Trybie awaryjnym z obsługą sieci":

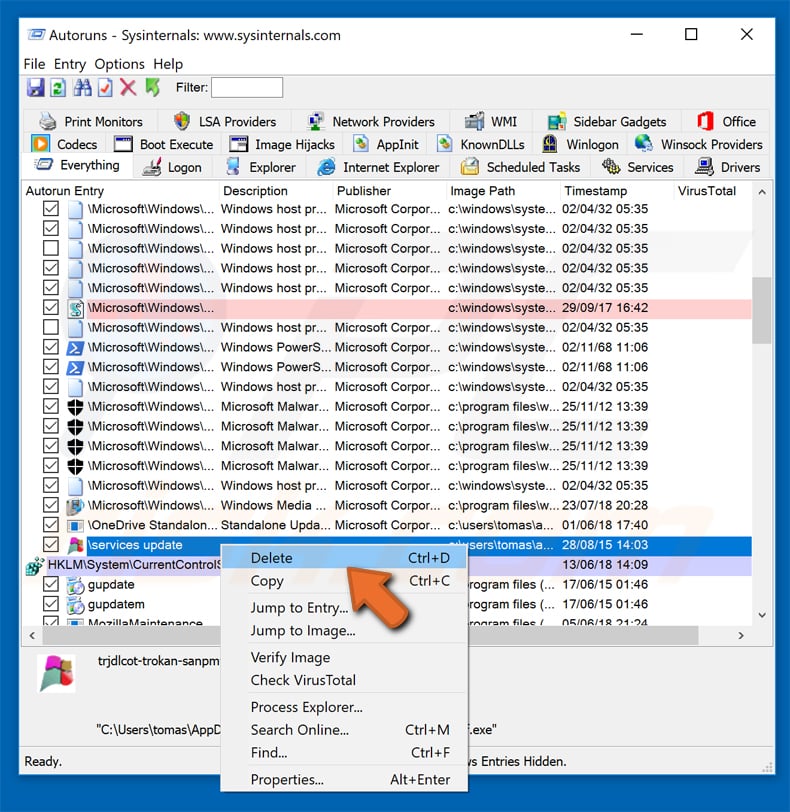

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

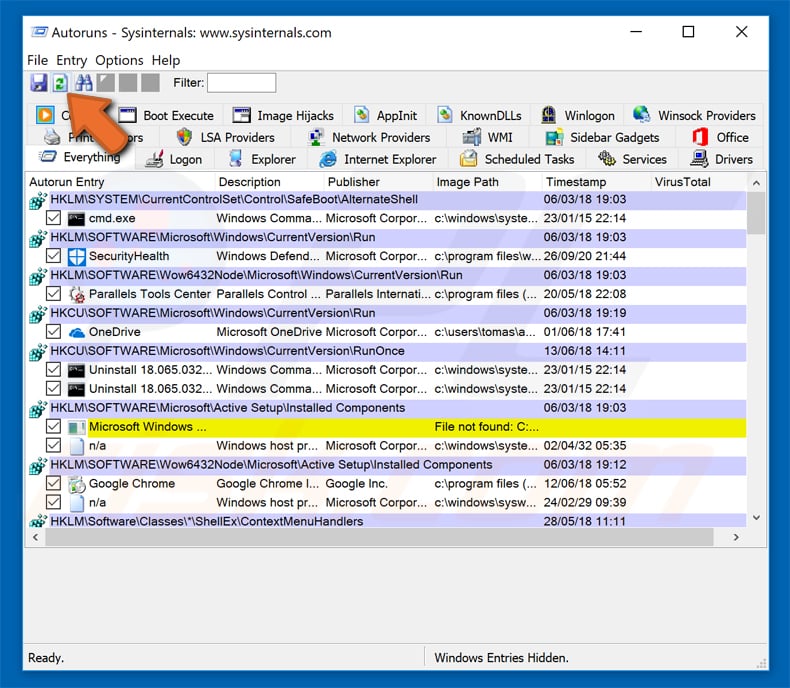

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń".

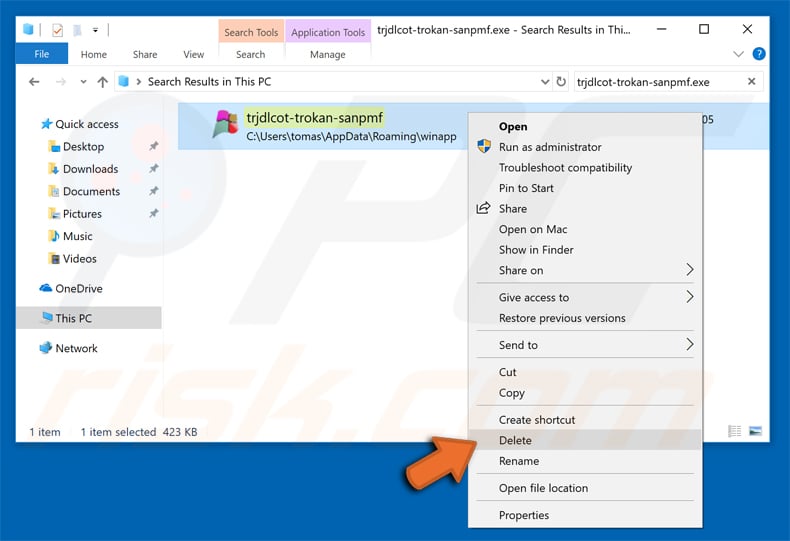

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukrye pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware. Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji, niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego.

Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję