MonsterV2 Malware

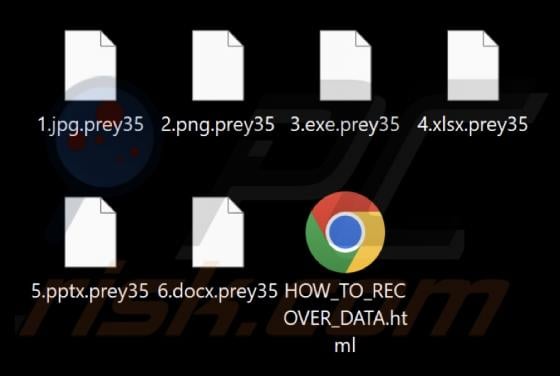

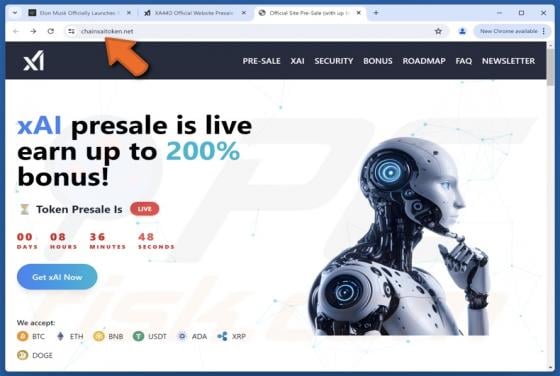

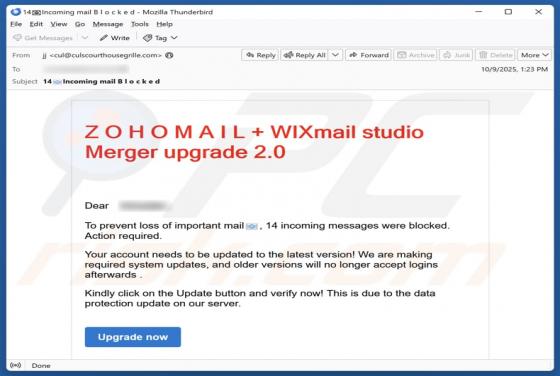

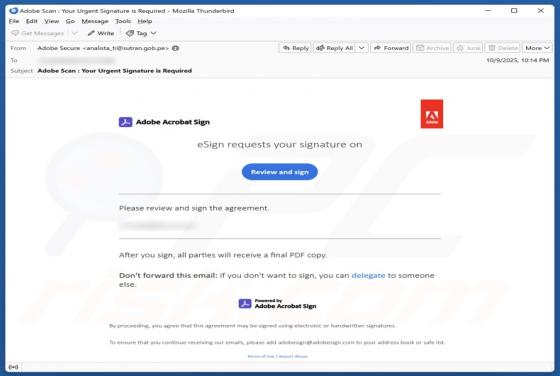

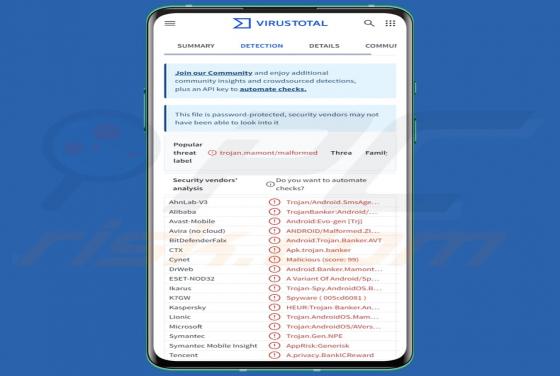

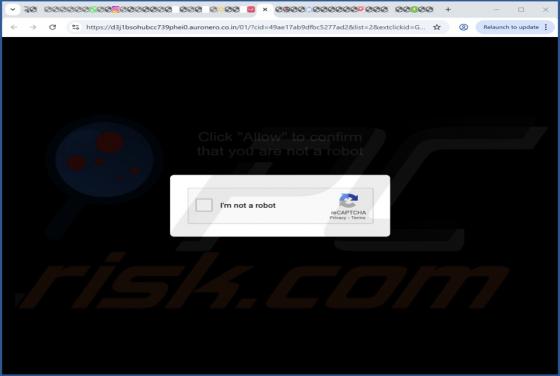

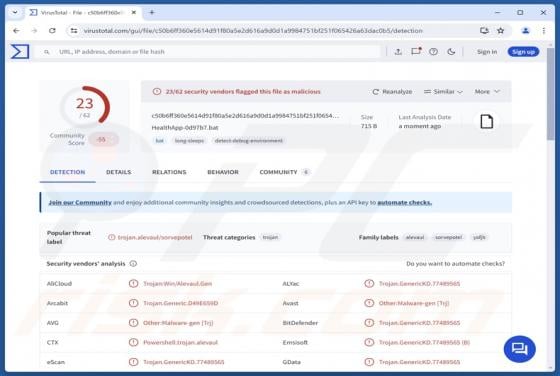

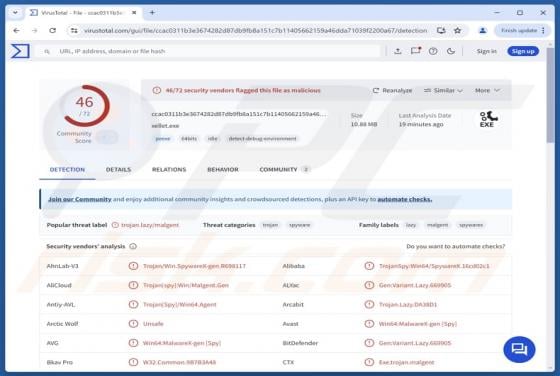

MonsterV2 jest promowane jako trojan zdalnego dostępu (RAT), program do kradzieży informacji i narzędzie do ładowania złośliwego oprogramowania. Zostało opracowane przy użyciu języków C++, Go i TypeScript. Może wykonywać wiele czynności, gdy znajduje się na zainfekowanym urządzeniu. Wiadomo, że Mo