Jak uniknąć instalacji malware poprzez kampanię spamową koronawirusa?

TrojanZnany również jako: Kampania spamowa koronawirusa

Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Poradnik usuwania "Coronavirus Email Virus"

Czym jest "Coronavirus Email Virus"?

Istnieje wiele wariantów kampanii spamowej koronawirusa. Cyberprzestępcy rozpowszechniają ją w celu oszukania odbiorców do zainfekowania ich komputerów złośliwymi programami, takimi jak Agent Tesla, Emotet, LokiBot, Remcos, TrickBot, FormBook, Ave Maria, LimeRAT, CrimsonRAT i innym malware wysokiego ryzyka. Wysyłają e-maile zawierające link do strony internetowej, który jest przeznaczony do pobrania złośliwego pliku/wyświetlania niewiarygodnej treści (np. witryn wyłudzających informacje) lub złośliwego załącznika. Tak czy inaczej, jeśli zostaną otwarte (wykonane), te pliki/załączniki zainstalują określony złośliwy program. Zdecydowanie zalecamy zignorowanie tego e-maila, ponieważ nie ma on nic wspólnego z faktycznym koronawirusem.

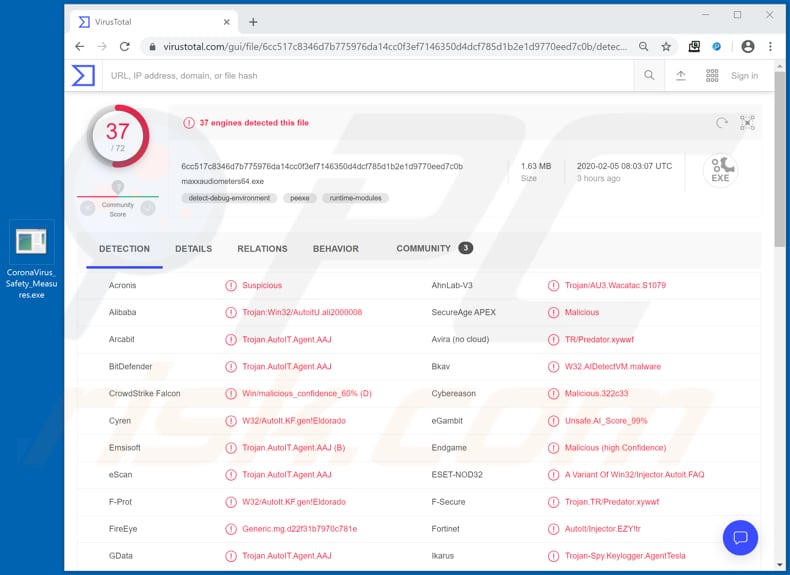

Ten wariant kampanii spamowej jest maskowany jako list Światowej Organizacji Zdrowia (WHO) w sprawie środków ochronnych przeciwko nowemu koronawirusowi. Sugeruje, że załączony plik lub dołączony link do strony internetowej zawiera informacje o tym, jak zapobiec rozprzestrzenianiu się koronawirusa i uniknąć zarażenia się nim. Jednak załączone pliki lub pliki pobierane za pomocą dołączonego linku są zaprojektowane do instalowania takiego lub innego złośliwego programu. Jak wspomnieliśmy na początku, ta kampania spamowa koronawirusa służy do dystrybucji różnych złośliwych programów. Tak czy inaczej, bardzo prawdopodobne jest, że stojący za nią cyberprzestępcy próbują zainfekować komputery trojanem lub ransomware. Niemniej jednak mogą wykorzystywać kampanię koronawirusa do rozsyłania również innego rodzaju malware. Zwykle rozprzestrzeniają trojany zaprojektowane do kradzieży poufnych informacji, takich jak dane logowania, hasła, dane karty kredytowej (lub inne informacje bankowe) itp. lub otwierają tylne drzwi dla innego złośliwego oprogramowania, które mogłoby to zrobić. Ransomware to rodzaj oprogramowania, które szyfruje pliki, aby ofiary nie mogły ich odszyfrować bez narzędzia (lub narzędzi), które zwykle można kupić tylko od jego twórców. Mówiąc wprost, ofiary ransomware często tracą nie tylko dane, ale także pieniądze. Badania pokazują, że plik wykonywalny w pliku "CoronaVirus_Safety_Measures.rar", który jest dołączony do jednego z e-maili tej kampanii spamowej, ma na celu rozsyłanie Agent Tesla. Jeśli zostanie zainstalowane, narzędzie zdalnego dostępu pozwala przejąć kontrolę nad zainfekowanym komputerem. Jedną z jego głównych funkcji jest zapisywanie naciśnięć klawiszy - można go używać do rejestrowania naciśnięć klawiszy systemowych (zapisywania naciśnięć klawiszy). Ta funkcja może być używana do kradzieży kont, danych uwierzytelniających i wielu innych danych osobowych oraz informacji. Niemniej jednak, bez względu na to, jakie malware próbują rozpowszechniać cyberprzestępcy stojące za tą kampanią spamową, załączniki lub linki do stron internetowych nie mogą być otwierane. Otwierając je, odbiorcy ryzykują utratę pieniędzy, utratę danych, problemy związane z prywatnością, bezpieczeństwem przeglądania, kradzieżą tożsamości i inne poważne problemy.

| Nazwa | Kampania spamowa koronawirusa |

| Typ zagrożenia | Trojan, wirus kradnący hasła, malware bankowe, oprogramowanie szpiegujące. |

| Oszustwo | Ta kampania spamowa jest zamaskowana jako wiadomość dotycząca środków bezpieczeństwa wobec koronawirusa |

| Załącznik(i) | CoronaVirus_Safety_Measures.rar |

| Nazwy wykrycia (CoronaVirus_Safety_Measures.rar) | Arcabit (Trojan.AutoIT.Agent.AAJ), Emsisoft (Trojan.AutoIT.Agent.AAJ (B)), ESET-NOD32 (wariant Win32/Injector.Autoit.FAQ), Kaspersky (Trojan-Dropper.Win32.Autit.nlm), Pełna lista wykrycia (VirusTotal) |

| Objawy | Trojany są zaprojektowane, aby podstępnie infiltrować komputer ofiary i pozostawać cichymi, w wyniku czego na zainfekowanej maszynie nie ma jasnow idocznych objawów. |

| Ładunek | Agent Tesla, Emotet, LokiBot, Remcos, TrickBot, FormBook, Ave Maria, LimeRAT, CrimsonRAT i szereg innych złośliwych programów. |

| Metody dystrybucji | Zainfekowane załączniki e-mail, złośliwe ogłoszenia internetowe, inżynieria społeczna, narzędzia "łamania" oprogramowania. |

| Zniszczenie | Skradzione hasła i informacje bankowe, kradzież tożsamości, komputer ofiary dodany do botnetu. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Oto inne przykłady kampanii spamowych, które cyberprzestępcy wykorzystują w celu nakłonienia odbiorców do zainstalowania malware: "Greta Thunberg Email Virus", "Christmas Party Email" i "UPS Email Virus". W większości przypadków te kampanie spamowe są prezentowane jako ważne, oficjalne pisma od legalnych firm. Tak czy inaczej, odbiorcy, którzy otwierają załączniki lub pliki pobrane za pośrednictwem linków do stron internetowych zawartych w takich wiadomościach, infekują swoje systemy malware wysokiego ryzyka, które cyberprzestępcy rozprzestrzeniają w celu wygenerowania przychodów w taki czy inny sposób.

Jak "Coronavirus Email Virus" zainfekował mój komputer?

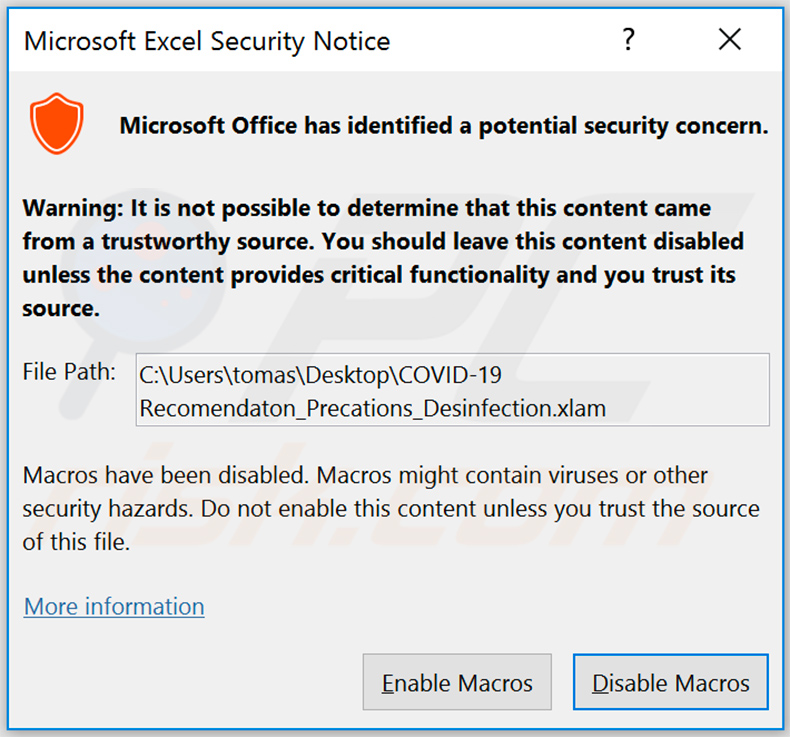

Badania pokazują, że cyberprzestępcy rozsyłają złośliwe oprogramowanie za pośrednictwem tej kampanii spamowej, umieszczając link do strony internetowej lub załączając złośliwy plik do e-maila. Najczęściej stosowanymi formatami plików do rozsyłania malware za pośrednictwem wiadomości e-mail (załączniki i/lub linki do nich) są złośliwe dokumenty Microsoft Office, dokumenty PDF, pliki wykonywalne, takie jak .exe, pliki archiwum, takie jak ZIP, RAR lub pliki JavaScript. Zwykle pliki te infekują systemy, gdy odbiorcy je wykonują (otwierają). Na przykład, jeśli załącznik (lub plik pobrany przez link) jest dokumentem MS Office i jest otwierany za pomocą Microsoft Office 2010 lub nowszego, poprosi o pozwolenie na włączenie poleceń makr (edycję). Otrzymując takie pozwolenie, złośliwy dokument może zainstalować złośliwy program. Warto wspomnieć, że starsze wersje MS Office (które zostały opracowane przed rokiem 2010) nie zawierają trybu widoku chronionego. Oznacza to, że instalują malware bez pytania o zgodę.

Jak uniknąć instalacji złośliwego oprogramowania?

Żadne oprogramowanie nie powinno być pobierane (ani instalowane) za pośrednictwem narzędzi pobierania (lub instalacji) stron trzecich, nieoficjalnych stron internetowych, sieci peer-to-peer (np. klientów torrent, eMule) i innych podobnych narzędzi, źródeł. Należy to wykonywać przy użyciu oficjalnych stron internetowych i bezpośrednich linków. Zainstalowanego oprogramowania nie należy aktualizować za pomocą nieoficjalnych narzędzi innych firm. Jedynym bezpiecznym sposobem na osiągnięcie tego jest użycie wbudowanych funkcji i/lub narzędzi udostępnianych przez oficjalnych programistów. To samo dotyczy aktywacji licencjonowanego (płatnego) oprogramowania. Poza tym używanie do tego celu różnych nieoficjalnych narzędzi aktywacyjnych („łamania" oprogramowania) jest nielegalne i często powodują instalację malware. Załączniki zawarte w nieistotnych wiadomościach otrzymanych z nieznanych podejrzanych adresów nie powinny być otwierane. Warto wspomnieć, że cyberprzestępcy zwykle prezentują swoje wiadomości e-mail jako oficjalne, ważne, uzasadnione itp. Załączniki i/lub linki do stron internetowych w wiadomościach e-mail powinny być otwierane wyłącznie wtedy, gdy nie ma powodu, aby sądzić, że może to być niebezpieczne. Ostatecznie bardzo ważne jest regularne skanowanie systemu operacyjnego za pomocą zainstalowanego renomowanego oprogramowania antyszpiegowskiego lub antywirusowego oraz usuwanie wykrytych zagrożeń tak szybko, jak to możliwe. Jeśli już otworzyłeś załącznik „Coronavirus Email Virus", zalecamy wykonanie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie wyeliminować to zainstalowane malware.

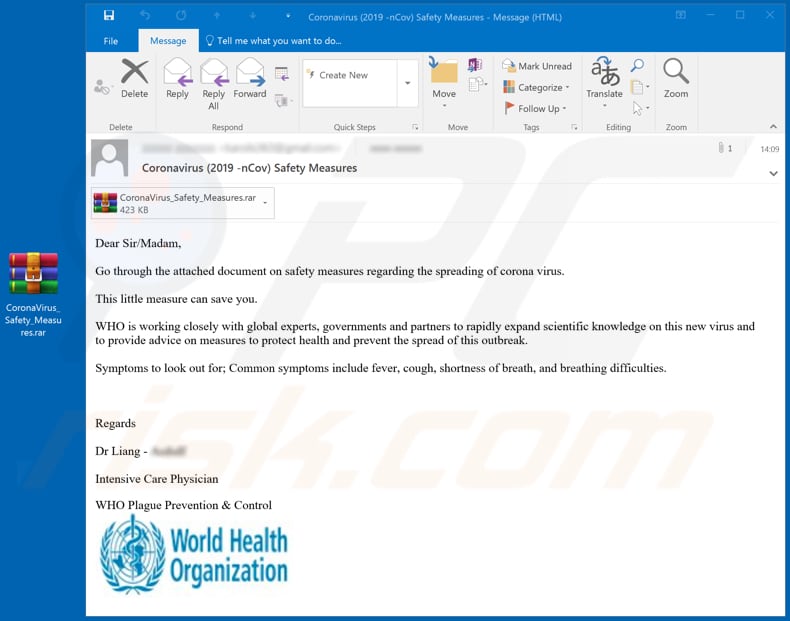

Tekst prezentowany w jednym wariancie wiadomości e-mail „Coronavirus Email Virus":

Temat: Środki bezpieczeństwa wobec koronawirusa (2019-nCov)

Szanowni Państwo,

Prosimy o przejrzenie załączonego dokumentu dotyczącego środków bezpieczeństwa związanych z rozprzestrzenianiem się koronawirusa.

Ten mały środek może Was uratować.

WHO ściśle współpracuje ze światowymi ekspertami, rządami i partnerami, aby szybko poszerzyć wiedzę naukową na temat tego nowego wirusa i zapewnić porady dotyczące środków ochrony zdrowia i zapobiegania rozprzestrzenianiu się tej epidemii.

Objawy, na które należy uważać. Typowe objawy to gorączka, kaszel, duszność i trudności w oddychaniu.

Pozdrawiam,

Dr Liang -

Lekarz intensywnej terapii

Zapobieganie i kontrola zarazy WHO

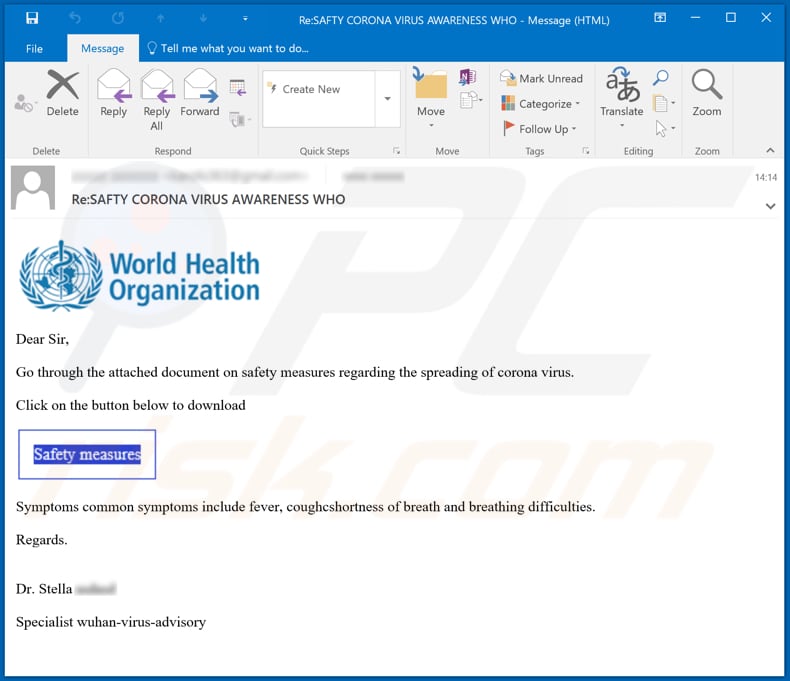

Zrzut ekranu innego wariantu wiadomości e-mail "Coronavirus Email Virus":

Tekst w tej wiadomości:

Temat: Re: ŚWIADOMOŚĆ BEZPIECZEŃSTWA, KORONAWIRUS

Szanowni Państwo,

Prosimy o przejrzenie załączonego dokumentu dotyczącego środków bezpieczeństwa związanych z rozprzestrzenianiem się koronawirusa.

Kliknij przycisk poniżej, aby pobrać

Typowymi objawami są gorączka, kaszel, duszność i trudności w oddychaniu.

Pozdrowienia.

Dr Stella

Specjalista w zakresie doradztwa dotyczącego wirusów, Wuhan

Zrzut ekranu złośliwego pliku, który jest dystrybuowany przez kampanię spamową „Coronavirus Email Virus" i jest wykrywany jako zagrożenie przez wiele silników wykrywających wirusy w VirusTotal:

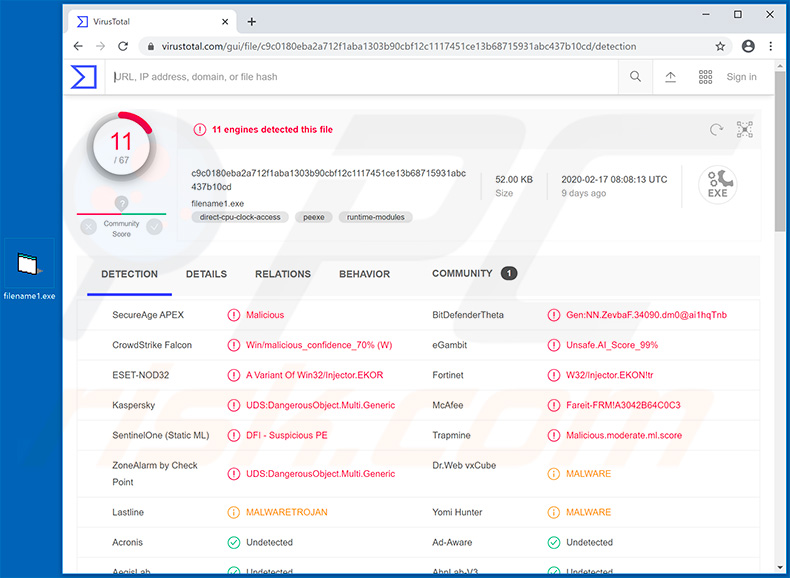

Kolejny złośliwy załącznik (plik VBS) rozpowszechniany za pośrednictwem kampanii spamowych związanych z koronawirusem. Ten załącznik jest przeznaczony do wprowadzania RAT Remcos do systemów:

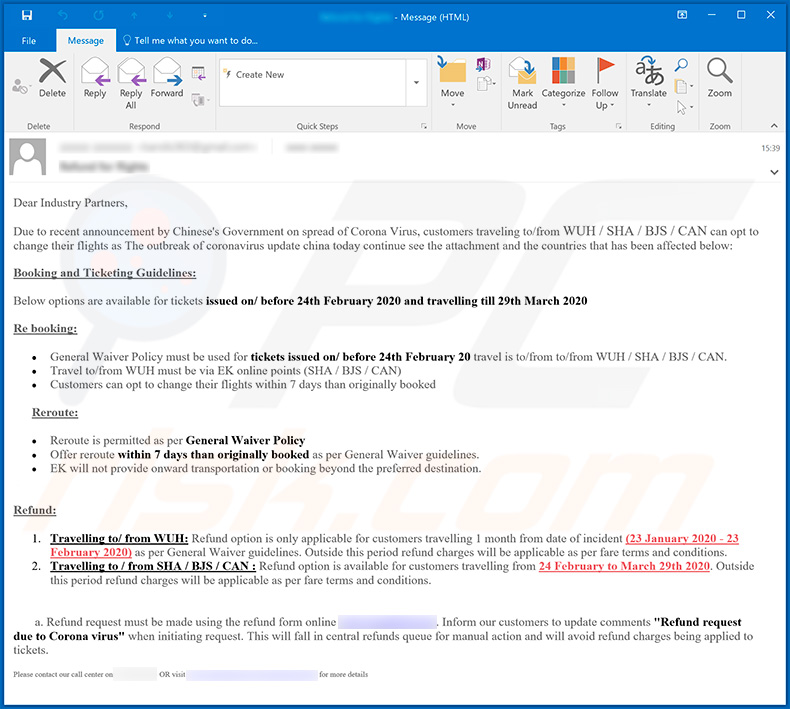

Oszuści niedawno wydali kolejną odmianę kampanii spamowej związanej z koronawirusem, która promuje RAT Remcos, trojana Ave Maria i RAT Lime:

Tekst prezentowany w tej wiadomości:

Drodzy partnerzy branżowi.

W związku z niedawnym ogłoszeniem rządu chińskiego w sprawie rozprzestrzeniania się koronawirusa, klienci podróżujący do/z WUH/SHA/BJS/CAN mogą zdecydować się na zmianę lotu, ponieważ wybuch chińskiej aktualizacji koronawirusa nadal widzi załącznik i kraje, które zostały dotknięte poniżej:

Wskazówki dotyczące rezerwacji i biletów:

Poniższe opcje są dostępne dla biletów wydanych 24. lutego 2020 r. lub później i podróżujących do 29. marca 2020 roku.

Ponowna rezerwacja:

Należy stosować ogólne zasady dotyczące rezygnacji z biletów wydanych w dniu/przed 24. lutego z podróżą do/z WUH/SHA/BJS/CAN.

Podróż do/z WUH musi odbywać się za pośrednictwem punktów internetowych EK (SHA/BJS/CAN)

Klienci mogą zdecydować się na zmianę lotu w ciągu 7 dni niż pierwotnie zarezerwowano

Przekierowanie:

Zmiana trasy jest dozwolona zgodnie z ogólnymi zasadami odstąpienia od umowy

Oferta przekierowania w ciągu 7 dni niż pierwotnie zarezerwowana zgodnie z wytycznymi ogólnego zrzeczenia się.

EK nie zapewni dalszego transportu ani rezerwacji poza preferowanym miejscem docelowym.

Zwrot:

1. Podróż do/z WUH: Opcja zwrotu dotyczy tylko klientów podróżujących 1 miesiąc od daty zdarzenia (23. stycznia 2020 roku – 23. lutego 2020 roku) zgodnie z wytycznymi dotyczącymi ogólnego zwolnienia. Poza tym okresem obowiązują opłaty za zwrot zgodnie z warunkami taryfy.

2. Podróż do/z SHA/BJS/CAN: Opcja zwrotu jest dostępna dla klientów podróżujących od 24. lutego do 29. marca 2020 roku. Poza tym okresem będą obowiązywać opłaty zwrotne zgodnie z warunkami taryfy.

a. Wniosek o zwrot środków należy złożyć za pomocą formularza zwrotu online ******* Poinformuj naszych klientów, aby podczas inicjowania żądania aktualizowali komentarze „Żądanie zwrotu pieniędzy z powodu koronawirusa". Spowoduje to skok w centralnej kolejce zwrotów dla ręcznego działania i pozwoli uniknąć naliczania opłat za bilety.

Skontaktuj się z naszym call center ******* LUB odwiedź *******, aby uzyskać więcej informacji

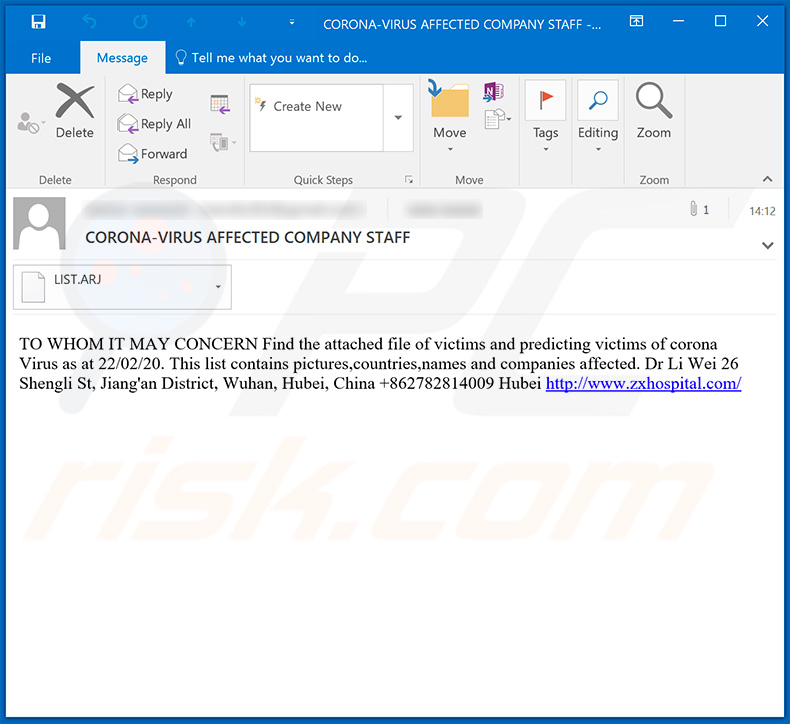

Kolejny wariant kampanii spamowej związanej z koronawirusem, który służy do rozsyłania wirusa FormBook:

Tekst prezentowany w tym e-mailu:

Temat: PRACOWNIK FIRMY ZAINFEKOWANEJ KORONAWIRUSEM

DO TEGO, KOGO MOŻE TO ZAINTERESOWAĆ W załączeniu znajduje się plik ofiar i przewidywanych ofiar koronawirusa na dzień 22.02.20. Ta lista zawiera zdjęcia, kraje, nazwiska i firmy, których dotyczy problem. Dr Li Wei 26 Shengli St, Jiang'an District, Wuhan, Hubei, Chiny +862782814009 Hubei hxxp://www.zxhospital.com/

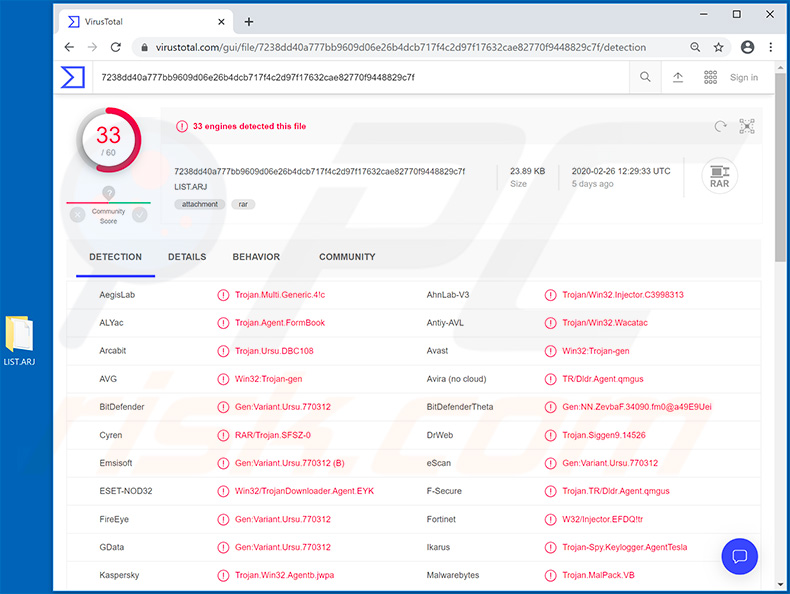

Zrzut ekranu z wykryciami złośliwego załącznika ("LIST.ARJ") w VirusTotal:

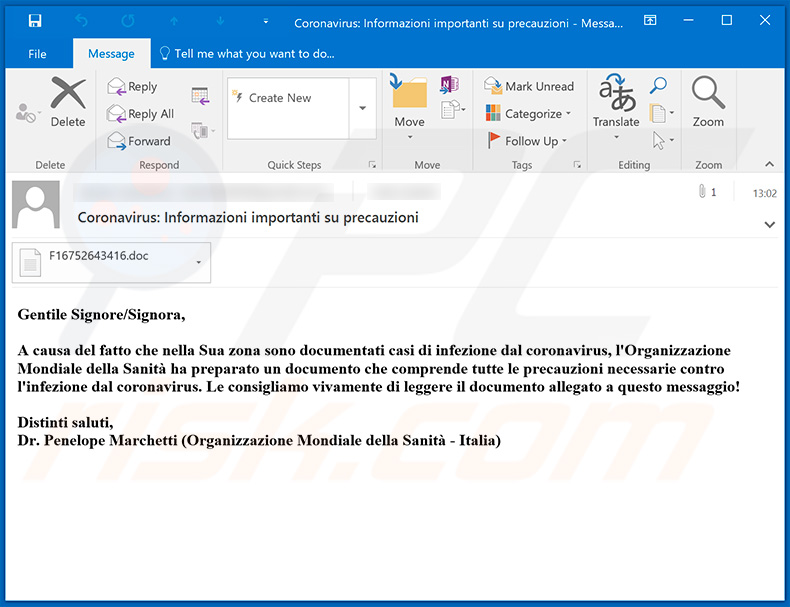

Kolejny spam spamowy związany z koronawirusem (napisany w języku włoskim), który rozpowszechnia trojana TrickBot:

Tekst prezentowany w tym e-mailu:

Subject: Coronavirus: Informazioni importanti su precauzioni

Gentile Signore/Signora,

A causa del fatto che nella Sua zona sono documentati casi di infezione dal coronavirus, l'Organizzazione Mondiale della Sanità ha preparato un documento che comprende tutte le precauzioni necessarie contro l'infezione dal coronavirus. Le consigliamo vivamente di leggere il documento allegato a questo messaggio!

Distinti saluti,

Dr. Penelope Marchetti (Organizzazione Mondiale della Sanità - Italia)

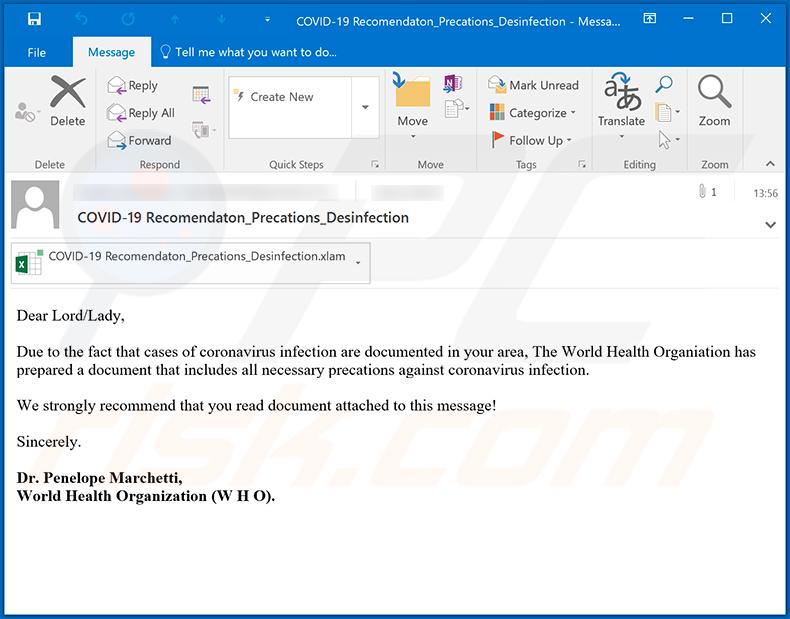

Kolejny wariant spamu związanego z koronawirusem. Wiadomość e-mail zawiera złośliwy dokument MS Excel ("COVID-19 Recomendaton_Precations_Desinfection.xlam"), który wstrzykuje do systemu RAT Skidware:

Tekst prezentowany w tym e-mailu:

Drogi Panie/Pani,

Ze względu na fakt, że przypadki zakażenia koronawirusem są udokumentowane w Państwa okolicy, Światowa Organizacja Zdrowia przygotowała dokument, który zawiera wszystkie niezbędne środki zapobiegające zakażeniu koronawirusem.

Zdecydowanie zalecamy przeczytanie dokumentu dołączonego do tej wiadomości!

Z poważaniem.

Dr Penelope Marchetti,

Światowa Organizacja Zdrowia (W H O).

Okno pop-up proszące o włączenie makropoleceń po otwarciu złośliwego załącznika:

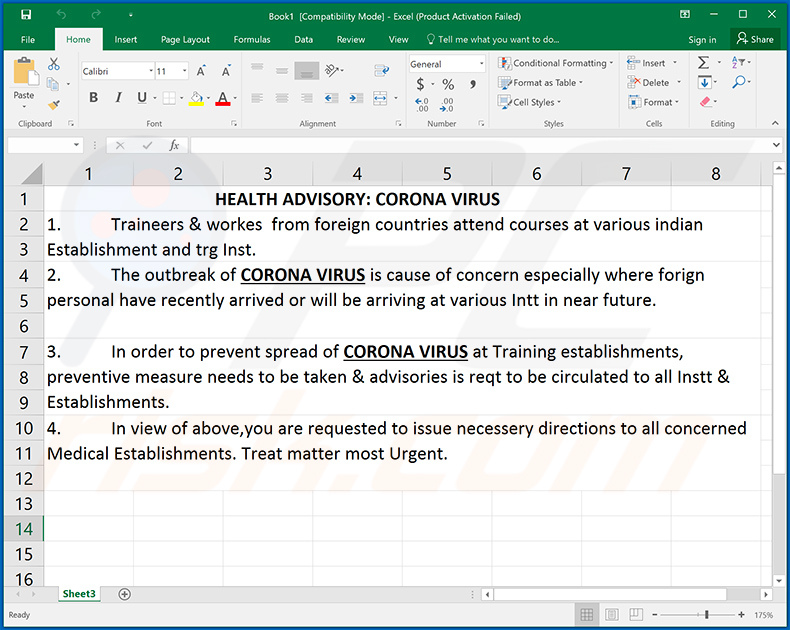

Jeszcze inny złośliwy dokument Microsoft Excel ("36978_1582552996_NHQEncl1.xls1") rozpowszechniany za pomocą kampanii spamowych związanych z koronawirusem. Ten złośliwy dokument wstrzykuje CrimsonRAT do systemu za pomocą makropoleceń:

Tekst prezentowany w dokumencie:

DORADZTWO ZDROWOTNE: KORONAWIRUS

1. Stażyści i pracownicy z innych krajów uczęszczają na kursy w różnych indyjskich placówkach i instytutach.

2. Wybuch KORONAWIRUSA jest powodem do niepokoju, szczególnie tam, gdzie niedawno przybyli lub przybędą do różnych instytutów w najbliższej przyszłości.

3. Aby zapobiec rozprzestrzenianiu się KORONAWIRUSA w placówkach szkoleniowych, należy podjąć środki zapobiegawcze, a do wszystkich instytucji i placówek zwrócić się o poradę.

4. W związku z powyższym prosimy o wydanie niezbędnych wskazówek do wszystkich zainteresowanych placówek medycznych. Prosimy o uważne potraktowanie tej prośby.

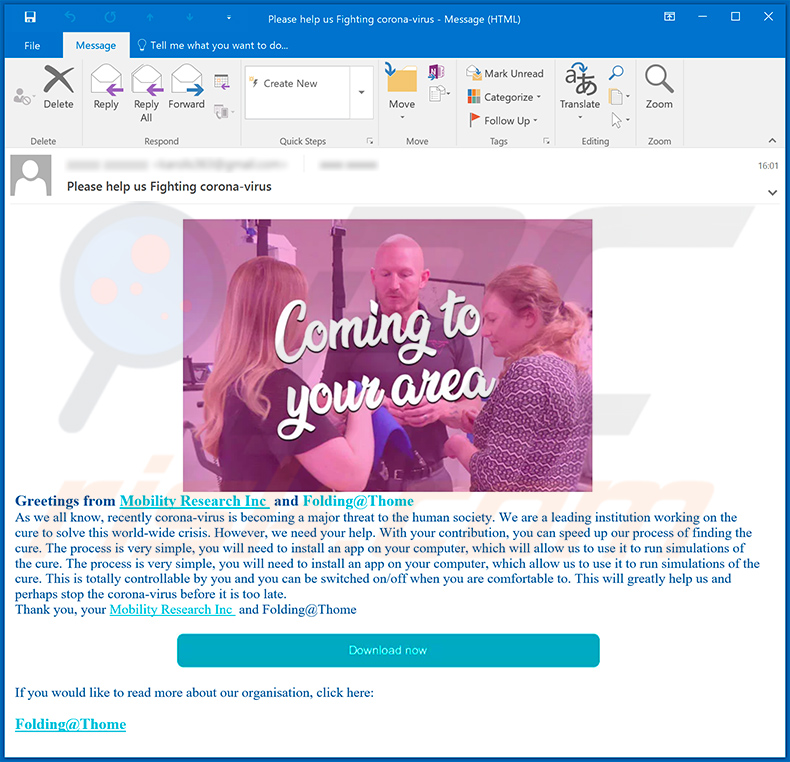

Aktualizacja 20. marca 2020 roku - Cyberprzestępcy rozpoczęli niedawno nową kampanię spamową w celu dystrybucji RedLineStealer. Wysyłają tysiące zwodniczych wiadomości e-mail z prośbą o pomoc w przeprowadzeniu badań medycznych dotyczących koronawirusa. Proszą użytkowników o zainstalowanie określonego oprogramowania, które rzekomo wykorzysta komputer odbiorcy do wykonywania różnych obliczeń, a tym samym pomoże badaczom. Aplikacja, do której zainstalowania zachęcają, nosi nazwę Folding@home. Teraz pamiętaj, że ta aplikacja faktycznie istnieje i jest całkowicie uzasadniona. Jednak ta kampania spamowa jest jedynie przebraniem - zamiast instalować wspomnianą aplikację, oszuści wprowadzają do systemu RedLineStealer. Więcej szczegółów znajdziesz w artykule artykule Lawrence'a Abrama opublikowanym w Bleeping Computer.

Wygląd e-maila ze spamem używanego do rozpowszechniania RedLineStealer poprzez zamaskowanie go jako aplikacji Folding@home:

Tekst prezentowany w tym e-mailu:

Temat: Pomóż nam w walce z koronawirusem

Pozdrowienia z Mobility Research Inc i Folding@Thome Jak wszyscy wiemy, koronawirus staje się ostatnio poważnym zagrożeniem dla ludzkiego społeczeństwa. Jesteśmy wiodącą instytucją pracującą nad lekarstwem na rozwiązanie tego światowego kryzysu. Potrzebujemy jednak Twojej pomocy. Dzięki Twojemu wkładowi możesz przyspieszyć proces znalezienia lekarstwa. Proces jest bardzo prosty, musisz zainstalować aplikację na swoim komputerze, co pozwoli nam użyć go do przeprowadzenia symulacji leczenia. Jest to całkowicie kontrolowane przez ciebie i możesz ją włączyć/wyłączyć, kiedy czujesz się komfortowo. To nam bardzo pomoże i być może zatrzyma koronawirusa, zanim będzie za późno.

Dziękujemy, Mobility Research Inc i Folding@Thome

Jeśli chcesz przeczytać więcej o naszej organizacji, kliknij tutaj:

Folding@Thome

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest "Coronavirus Email Virus"?

- KROK 1. Manualne usuwanie malware.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

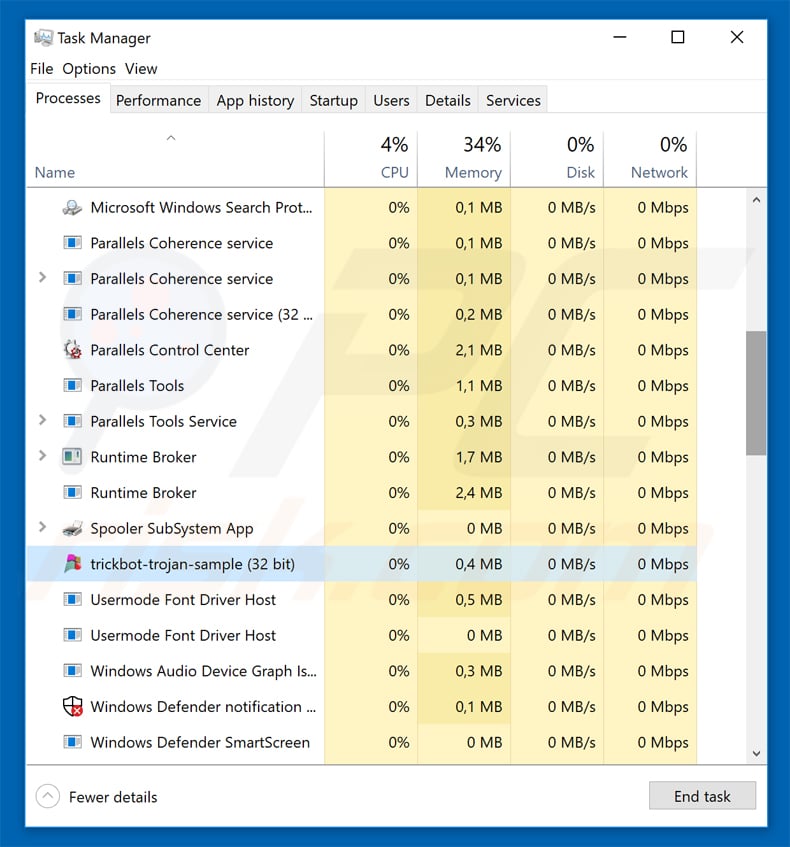

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows. Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli zaznaczyłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

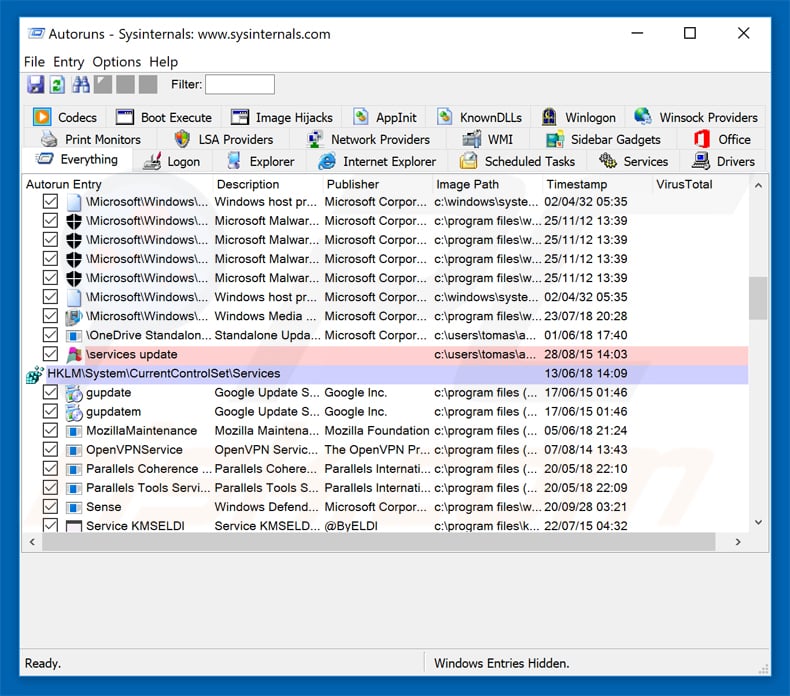

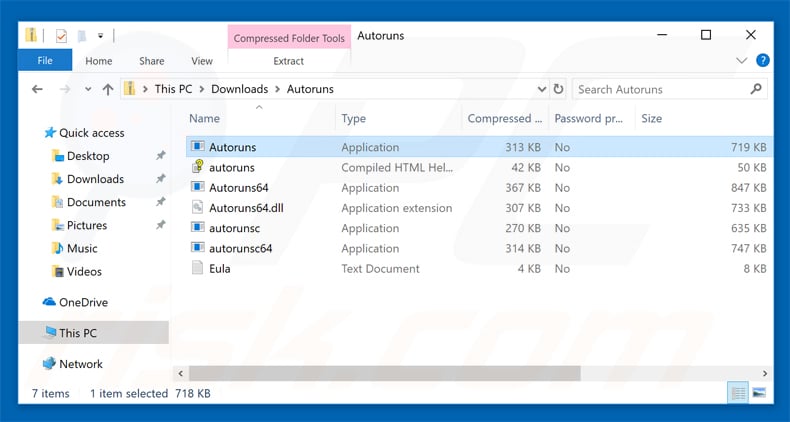

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

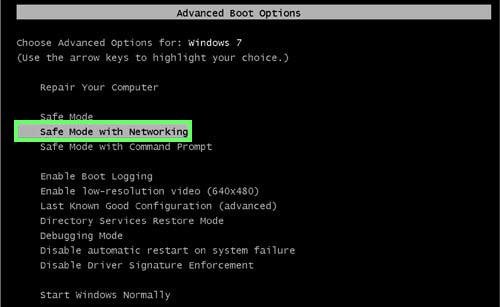

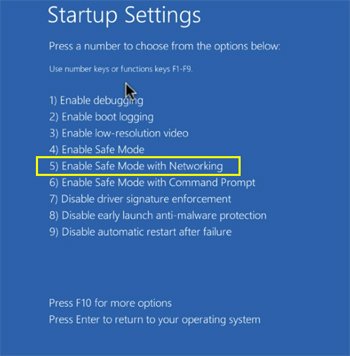

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

Użytkownicy Windows XP i Windows 7: Uruchom swój komputer w Trybie awaryjnym z obsługą sieci: Kliknij przycisk Start, kliknij polecenie Zamknij, kliknij opcję Uruchom ponownie, kliknij przycisk OK. Podczas uruchamiania komputera naciśnij klawisz F8 na klawiaturze tak wiele razy, aż zobaczysz Menu opcji zaawansowanych systemu Windows, a następnie wybierz opcję Tryb awaryjny z obsługą sieci z listy.

Film pokazujący jak uruchomić system Windows 7 w „Trybie awaryjnym z obsługą sieci":

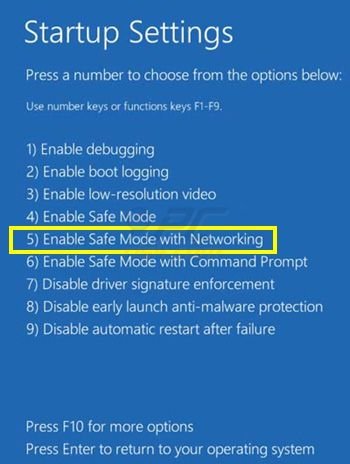

Użytkownicy Windows 8: Przejdź do ekranu startowego Windows 8, wpisz Advanced. W wynikach wyszukiwania wybierz opcję Ustawienia. Kliknij na zaawansowane opcje startowe. W otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie. Kliknij przycisk „Uruchom ponownie teraz". Komputer zostanie ponownie uruchomiony w „Menu zaawansowanych opcji uruchamiania." Kliknij przycisk „Rozwiązywanie problemów", a następnie kliknij przycisk „Opcje zaawansowane". Na ekranie zaawansowanych opcji kliknij „Ustawienia uruchamiania." Kliknij przycisk „Uruchom ponownie". Komputer uruchomi się ponownie do ekranu Ustawienia startowe. Naciśnij „5", aby uruchomić w Trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w „Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij „Uruchom ponownie" przytrzymując przycisk „Shift" na klawiaturze. W oknie „Wybierz opcję" kliknij przycisk „Rozwiązywanie problemów", a następnie wybierz opcję „Opcje zaawansowane". W menu zaawansowanych opcji wybierz „Ustawienia uruchamiania" i kliknij przycisk „Uruchom ponownie". W poniższym oknie powinieneś kliknąć przycisk „F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w „Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

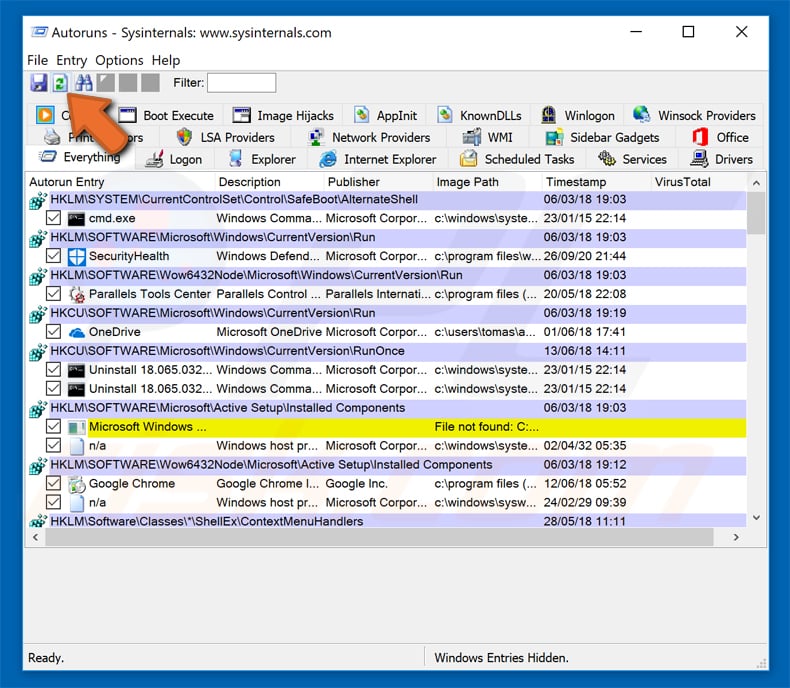

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

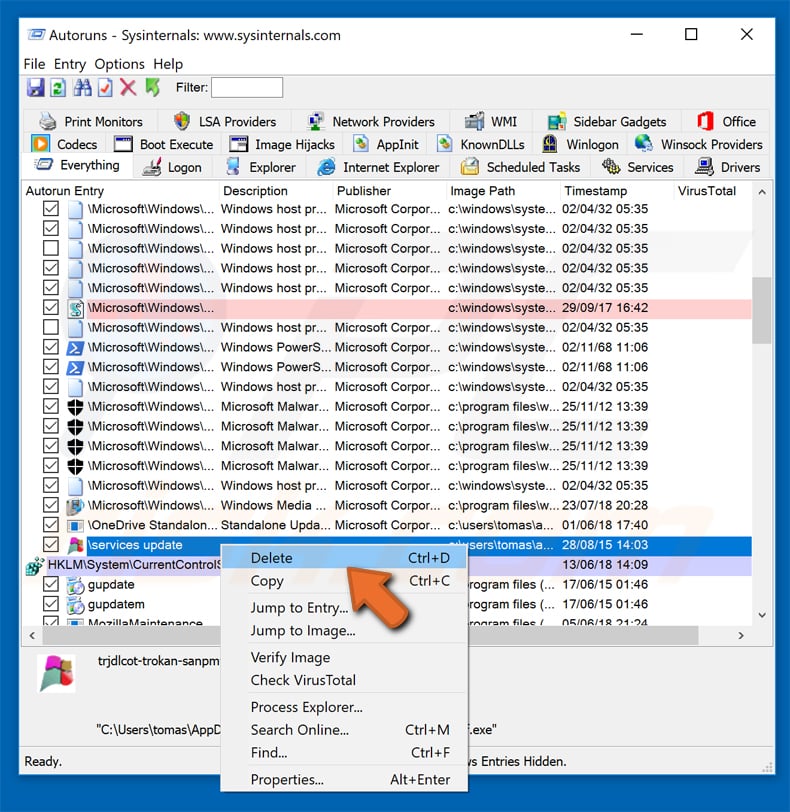

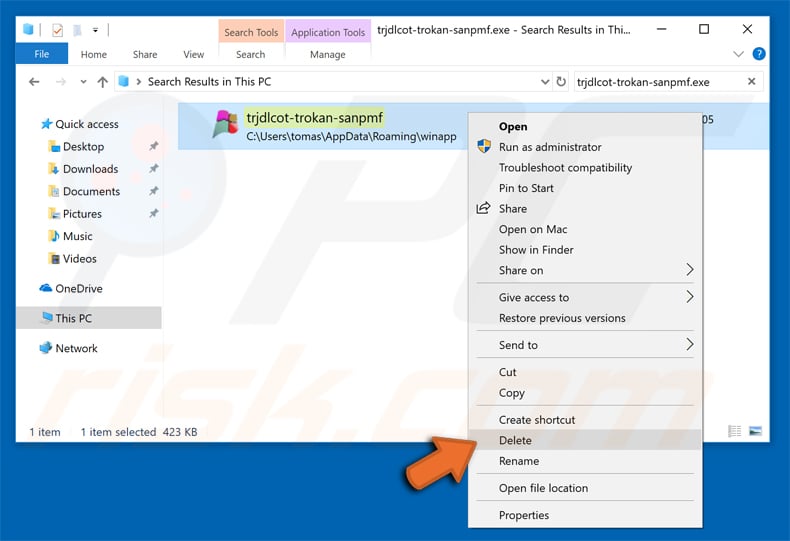

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń".

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware. Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji, niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego.

Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję