Malware Electron Bot

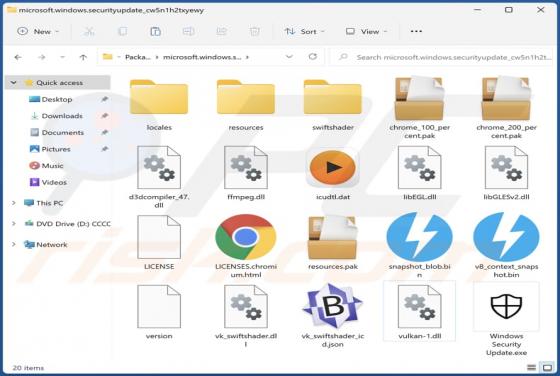

Electron Bot to nazwa złośliwego oprogramowania wykrytego przez Check Point Research. Dowiedzieliśmy się, że Electron Bot służy do uzyskiwania zdalnego dostępu do komputerów i wykonywania różnych poleceń. Jest dystrybuowany za pośrednictwem różnych aplikacji w Microsoft Store (Elektron Bot jest pr