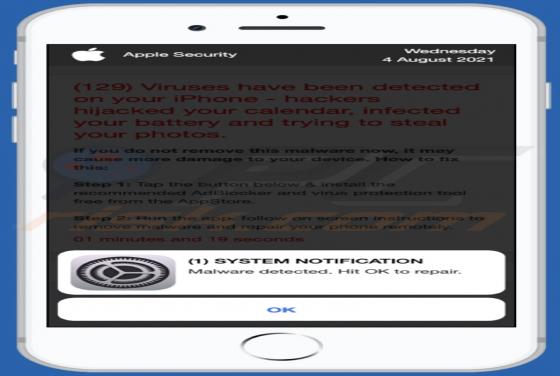

Oszustwo POP-UP Hackers Hijacked Your Calendar, Infected Your Battery (Mac)

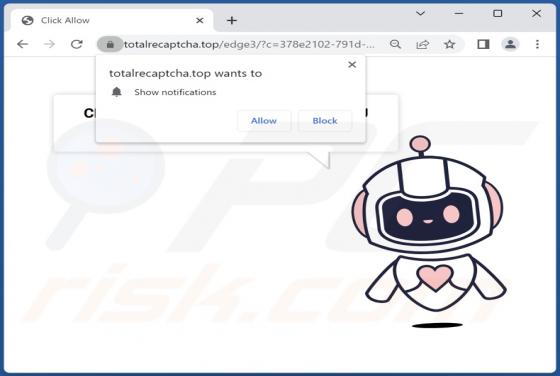

Jest to zwodnicza wiadomość wyświetlana przez podejrzaną stronę. Użytkownicy nie odwiedzają celowo oszukańczych witryn, takich jak ta. Większość z tych stron wyświetla fałszywe powiadomienia sugerujące, że urządzenie jest zainfekowane wirusami. Są one tworzone w celu nakłonienia odwiedzających d