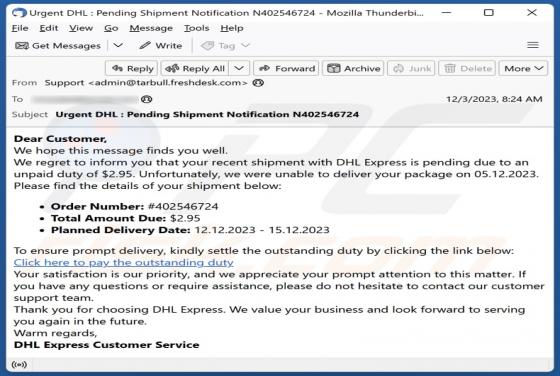

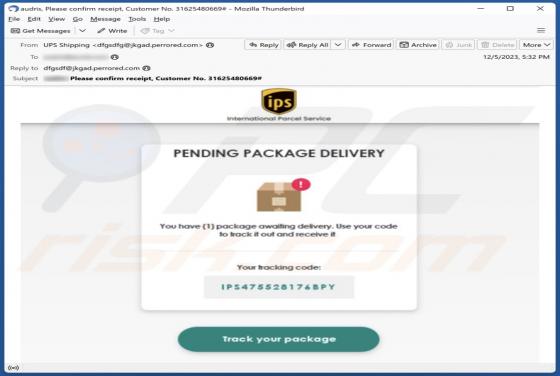

Oszustwo e-mailowe IPS Pending Package Delivery

Po sprawdzeniu okazało się, że jest to wiadomość phishingowa udająca powiadomienie od IPS dotyczące oczekującej dostawy paczki. Sprawcy stojący za tym oszustwem stworzyli tę wiadomość z zamiarem oszukania odbiorców do ujawnienia ich wrażliwych danych osobowych. Ten e-mail prawdopodobnie po