Ransomware MIRROR

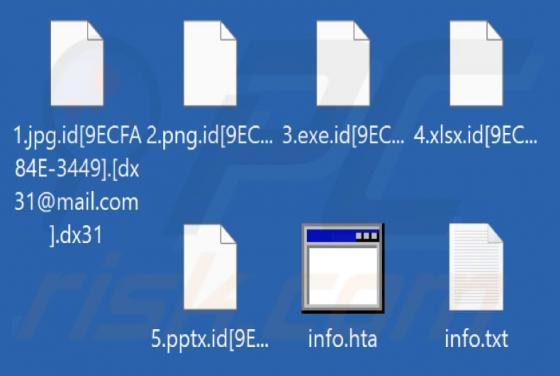

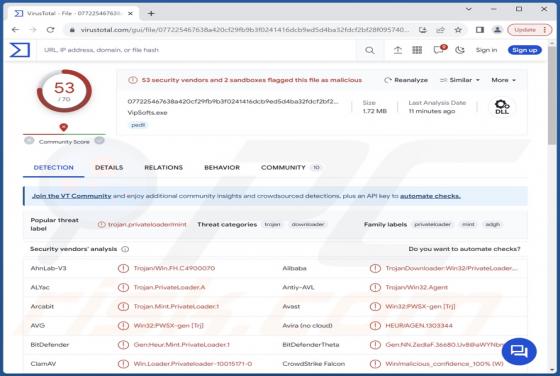

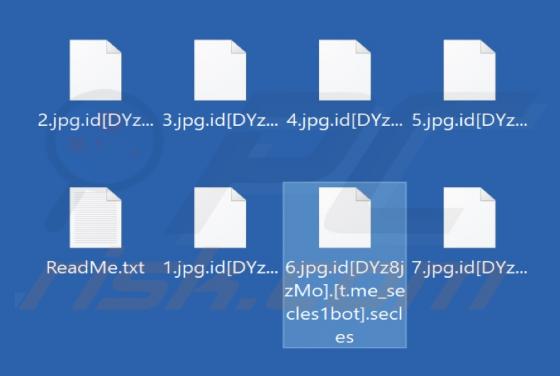

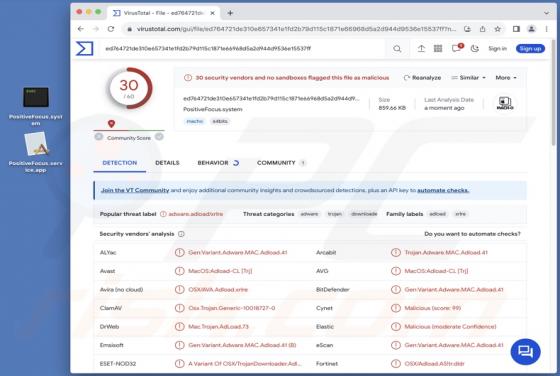

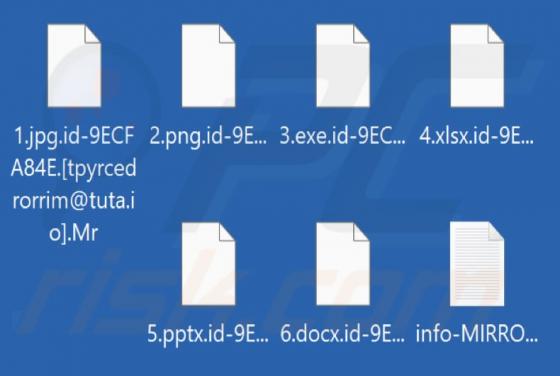

Dzięki naszej analizie próbek malware przesłanych do VirusTotal, ustaliliśmy, że MIRROR to wariant ransomware należący do rodziny Dharma. Celem MIRROR jest szyfrowanie plików. Ponadto zmienia ono nazwy plików i dostarcza dwie notatki z żądaniem okupu (wyświetla okienko pop-up i tworzy plik „info-M