Ransomware Lockxx

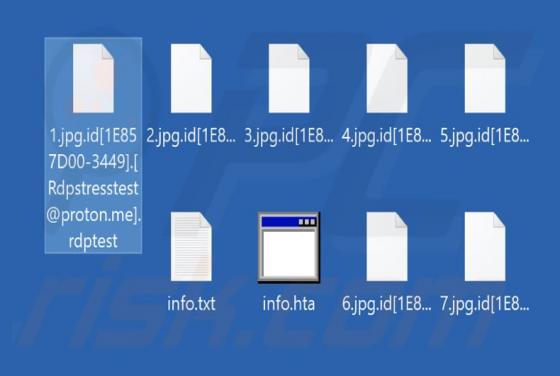

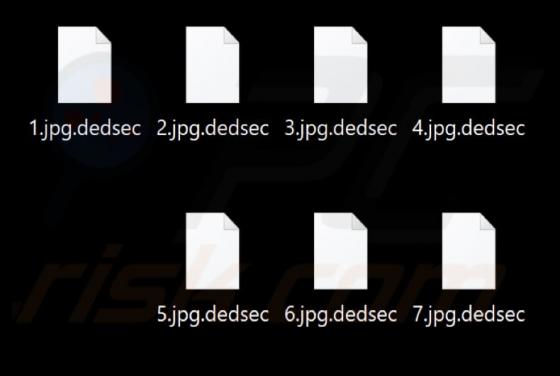

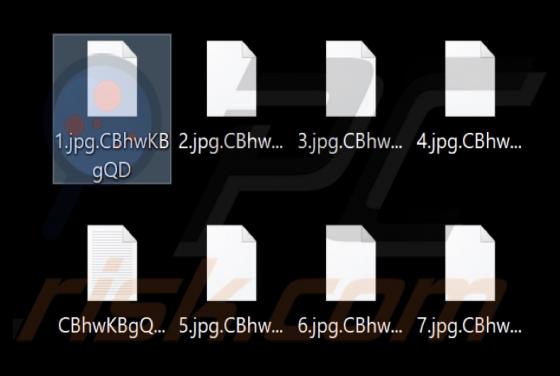

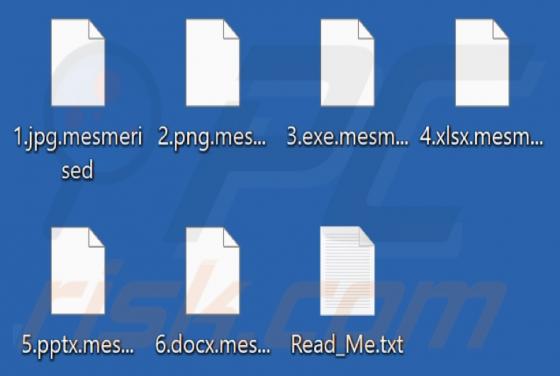

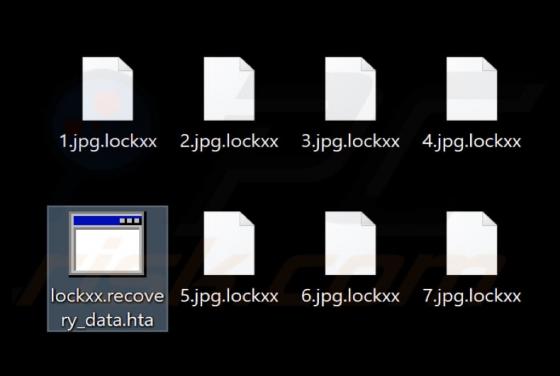

Podczas badania malware zaobserwowaliśmy, że Lockxx działa jak ransomware: szyfruje pliki, dodaje rozszerzenie „.lockxx" do nazw plików i dostarcza notatkę z żądaniem okupu („lockxx.recovery_data.hta"). Dodatkowo Lockxx zmienia tapetę pulpitu ofiary. Przykład tego, jak Lockxx zmienia nazwy plików