Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Instrukcje usuwania ransomware Odin

Czym jest Odin?

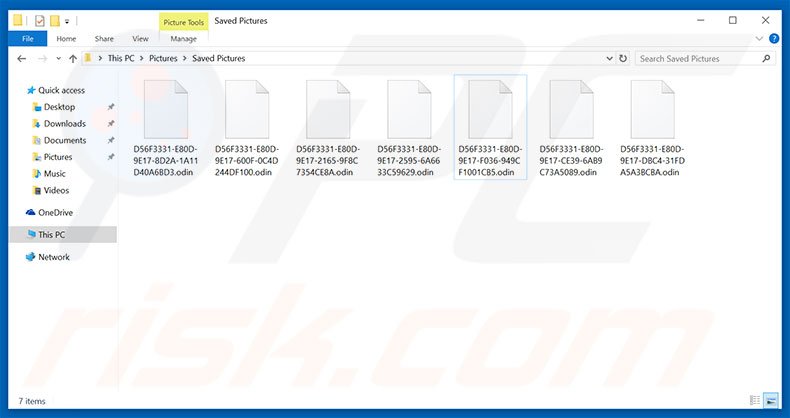

Odin to nowa wersja ransomware Locky Cyberprzestępcy dystrybuują Odin poprzez złośliwe skrypty dołączone do Spamu. Gdy ofiara uruchamia skrypt, pobrany zostaje złośliwy plik. Następnie zostanie on zaszyfrowany i uruchomiony przy użyciu programu Windows (Rundll32.exe). Następnie ransomware rozpocznie szyfrowanie i zmianę nazw różnych typów plików (na przykład .doc, .ppt, .php, .html etc.) zapisanych na komputerze ofiary. Odin zachowuje się dokładnie tak samo jak jego poprzednia wersja (Locky). Jednak zamiast dodawania rozszerzenia ".locky" lub ".zepto", ta wersja dołącza rozszerzenie ".odin". Pliki są zmieniane za pomocą wzoru "[Victims ID]-[4 znaki]-[12 znaków].odin" (np. zaszyfrowana nazwa "przykład.jpg" zostanie zmieniona na coś w stylu "D56F3331-E80D-9E17-8D2A-1A11D40A6BD3.odin"). Po udanym szyfrowaniu, Odin tworzy trzy pliki ("_5_HOWDO_text.html", "_HOWDO_text.bmp" (ustawione jako tapeta pulpitu ofiary) oraz "_HOWDO_text.html") i umieszcza je na pulpicie ofiary.

Wszystkie trzy pliki zawierają dokładnie tę samą wiadomość z żądaniem okupu. Ofiary są informowane, że pliki są zaszyfrowane przy użyciu szyfrowania asymetrycznego. Oznacza to, że podczas szyfrowania generowane są dwa klucze (publiczny - szyfrowania i prywatny - deszyfrowania). Wiadomość stwierdza, że klucz prywatny jest przechowywany na zdalnych serwerach kontrolowanych przez programistów Odin. Dlatego też w celu otrzymania tego klucza ofiary muszą odwiedzić jeden z podanych linków do Projektu Tor. Ofiary następnie otrzymają szczegółowe informacje dotyczące płatności. Należy pamiętać, że deszyfrowanie bez klucza prywatnego jest niemożliwe. Dlatego cyberprzestępcy próbują sprzedać narzędzia deszyfrowania (z wbudowanym kluczem prywatnym) za 3 Bitcoiny (obecnie warte ~ 1 811$). Wysokość okupu jest dość wysoka, ponieważ większość deweloperów ransomware żąda .5-1.5 Bitcoina. Niemniej jednak zdecydowanie radzimy ignorować wszystkie zachęty do zapłacenia okupu i skontaktowania się z tymi osobami. Wyniki badań pokazują, że cyberprzestępcy często ignorują ofiary, nawet jeśli one zapłacą. Z tego powodu istnieje wysokie prawdopodobieństwo, że zostaniesz oszukany. Płacenie jest równoznaczne z wysłaniem pieniędzy dla cyberprzestępców - po prostu wspiera ich szkodliwą działalność. Niestety, obecnie nie ma żadnych narzędzi zdolnych do złamania szyfrowania Odin, dlatego jedynym rozwiązaniem tego problemu jest przywrócenie plików/systemu z kopii zapasowej.

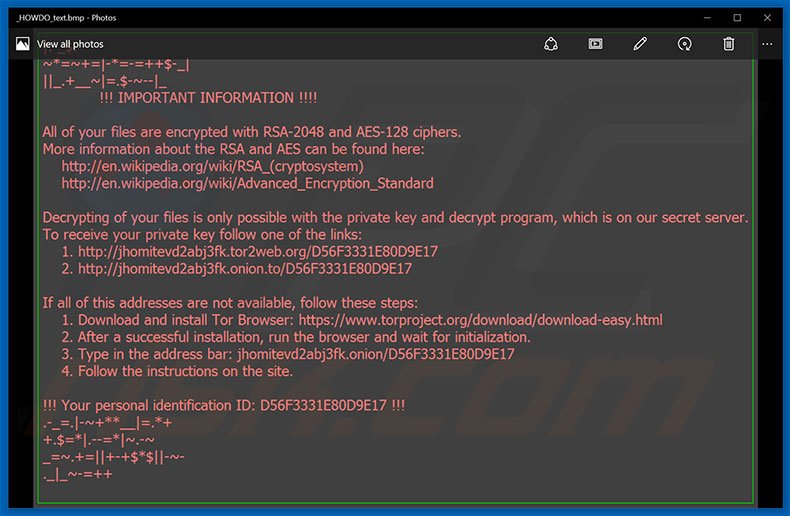

Zrzut ekranu z wiadomością zachęcającą użytkowników do kontaktu z twórcami ransomware Odin w celu odszyfrowania ich zaatakowanych danych:

Odin ma bardzo podobne właściwości do setek innych wirusów typu ransomware, takich jak CrypMIC, Cry, Cerber i Philadelphia. W rzeczywistości, wszystkie wirusy tego typu są praktycznie identyczne. Są one przeznaczone do szyfrowania plików ofiary i żądania okupu. Większość używa algorytmu szyfrowania asymetrycznego, a więc jedyną zauważalną różnicą jest wysokość okupu. Najprawdopodobniej wirusy te są dystrybuowane za pośrednictwem poczty elektronicznej (Spam), szkodliwych załączników, sieci peer-to-peer (P2P), fałszywych narzędzi aktualizacji oprogramowania i koni trojańskich. Z tego powodu, użytkownicy powinni być bardzo ostrożni podczas otwierania plików otrzymanych od nierozpoznanych/podejrzanych adresów e-mail, a także podczas pobierania plików ze źródeł zewnętrznych (np. stron internetowych z freeware do pobrania). Bieżące aktualizowanie zainstalowanych aplikacji i korzystanie z uzasadnionych programów antywirusowych/antyspyware jest również bardzo ważne. Nieostrożne zachowanie i brak wiedzy są często główną przyczyną infekcji. Zatem kluczem do bezpieczeństwa komputerowego jest ostrożność.

Tekst prezentowany w plikach "_5_HOWDO_text.html", "_HOWDO_text.bmp" i "_HOWDO_text.html" Odin:

d=*-|==** __$$|$

.+.|.

|.=_=$-*$|-$|=|++-|+

!!! WAŻNA INFORMACJA!!!!Wszystkie pliki są zaszyfrowane przy użyciu szyfrowania RSA-2048 i AES-128.

Więcej informacji o RSA i AES możesz znaleźć tutaj:

hxxp://en.wikipedia.org/wiki/RSA (system szyfrowania)

hxxp://en.wikipedia.org/wiki/Advanced Standard szyfrowania

Deszyfrowanie Twoich plików jest możliwe tylko za pomocą klucza prywatnego i programu deszyfrującego, który znajduje się na naszym tajnym serwerze.Aby otrzymać klucz prywatny kliknij jeden z linków:

hxxps://jhomitevd2abj3fk.tor2web.org/D56F3331E80D9E17

hxxp://jhomitevd2abj3fk.onion.to/D56F3331E80D9E17

Jeśli adresy te nie są dostępne, wykonaj następujące kroki:1. Pobierz i zainstaluj przeglądarkę Tor:

hxxps://www.torproject.org/download/download-easy.html2. Po udanej instalacji, uruchom przeglądarkę i zaczekaj na inicjalizację.

3. Wpisz w pasku adresu: jhomitevd2abj3fk.onion/D56F3331E80D9E17

4. Postępuj zgodnie z instrukcjami na stronie.

!!! Twoje osobiste ID: D56F3331E80D9E17 !!!

=+_$ =** +.+

+=*_$.*.=_

=__|+-$|+*.=*$

=-.$

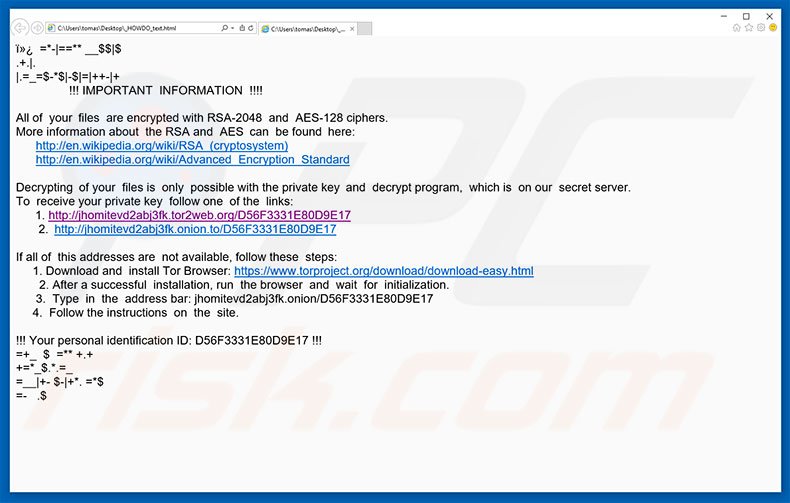

Zrzut ekranu pliku html ransomware Odin (_HOWDO_text.html):

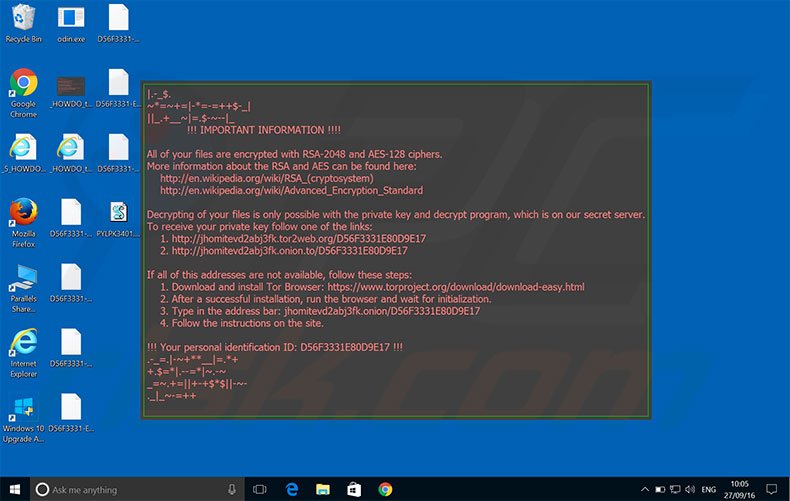

Zrzut ekranu tapety pulpitu ransomware Odin:

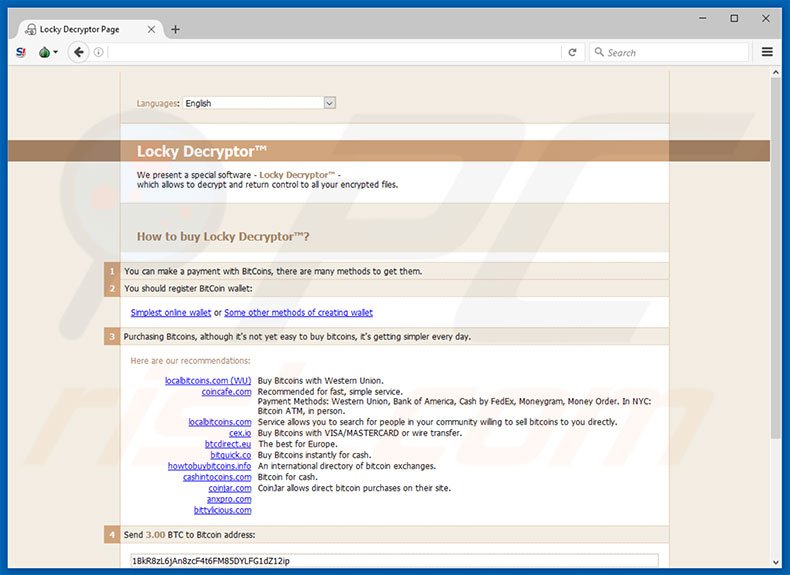

Zrzut ekranu strony internetowej Tor ransomware Odin:

Tekst prezentowany na stronie internetowej Odin:

Locky Decryptor™

Prezentujemy specjalne oprogramowanie - Locky Decryptor™- które pozwala na odszyfrowanie i przywrócenie kontroli nad wszystkimi zaszyfrowanymi plikami.Jak kupić Locky Decryptor™

Możesz dokonać płatności za pomocą Bitcoinów. Istnieje wiele sposobów, aby je zdobyć.

Należy zarejestrować portfel Bitcoin:

Najprostszy portfel online lub wybrane inne metody tworzenia portfela

Kup Bitcoiny. Choć kupienie ich nie jest jeszcze łatwe, to z każdym dniem staje się prostsze.

Oto nasze rekomendacje:

localbitcoins.com (WU) Kup Bitcoiny z Western Union.

coincafe.com Zalecane do szybkiej, łatwej obsługi.

Metody płatności: Western Union, Bank of America, Gotówka przez FedEx, Moneygram, Money Order. W Nowym Jorku: bankomat Bitcoin, osobiście.

localbitcoins.com Usługa pozwalająca na wyszukiwanie osób w danej społeczności, które są gotowe sprzedać ci Bitcoiny bezpośrednio.

cex.io Kup Bitcoiny poprzez VISA/MasterCard lub przelewem.

btcdirect.eu Najlepszy dla Europy.

bitquick.co Kup Bitcoiny od razu za gotówkę.

howtobuybitcoins.info Katalog międzynarodowej wymiany Bitcoin.

cashintocoins.com Bitcoiny za gotówkę.

coinjar.com CoinJar umożliwia bezpośredni zakup Bitcoinów na ich stronie.

anxpro.com

bittylicious.com

Wyślij 3.00 BTC na adres Bitcoin: 1BkR8zL6jAn8zcF4t6FM85DYLFG1dZ12ip

Uwaga: Płatność może potrwać do 30 minut lub więcej dla potwierdzenia transakcji, prosimy o cierpliwość...

Odśwież stronę i pobierz deszyfrator.

Gdy transakcje Bitcoin otrzyma jedno potwierdzenie, użytkownik zostanie przekierowany do strony w celu pobrania deszyfratora.

Zrzut ekranu plików zaszyfrowanych przez ransomware Odin (wzór "[Victims ID]-[4 znaki]-[12 znaków].odin"):

Przykład wiadomości dystrybuującej ransomware Odin:

Od: "Melody"

Do: ******

Temat: Wymagane dokumenty

Data: Środa, 28. września 2016 14:04:22

Drogi ******,

W załączeniu przesyłamy wymagane dokumenty.

Pozrawiamy,

Melody

Załącznik. Dok.(553).zip

Typy pików obierane za cel przez ransomware Odin:

.7zip, .aac, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .aes, .agdl, .aiff, .ait, .aoi, .apj, .apk, .ARC, .arw, .asc, .asf, .asm, .asp, .aspx, .asset, .asx, .avi, .awg, .back, .backup, .backupdb, .bak, .bank, .bat, .bay, .bdb, .bgt, .bik, .bin, .bkp, .blend, .bmp, .bpw, .brd, .bsa, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .cer, .cfg, .cgm, .cib, .class, .cls, .cmd, .cmt, .config, .contact, .cpi, .cpp, .craw, .crt, .crw, .csh, .csl, .csr, .css, .csv, .CSV, .d3dbsp, .dac, .das, .dat, .db_journal, .dbf, .dbx, .dch, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .der, .des, .design, .dgc, .dif, .dip, .dit, .djv, .djvu, .dng, .doc, .DOC, .docb, .docm, .docx, .dot, .DOT, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .edb, .eml, .eps, .erbsql, .erf, .exf, .fdb, .ffd, .fff, .fhd, .fla, .flac, .flf, .flv, .flvv, .forge, .fpx, .frm, .fxg, .gif, .gpg, .gray, .grey, .groups, .gry, .hbk, .hdd, .hpp, .html, .hwp, .ibank, .ibd, .ibz, .idx, .iif, .iiq, .incpas, .indd, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .kdbx, .kdc, .key .kpdx, .kwm, .laccdb, .lay, .lay6, .lbf, .ldf, .lit, .litemod, .litesql, .log, .ltx, .lua, .m2ts, .mapimail, .max, .mbx, .mdb, .mdc, .mdf, .mef, .mfw, .mid, .mkv, .mlb, .mml, .mmw, .mny, .moneywell, .mos, .mov, .mpeg, .mpg, .mrw, .ms11 (Security copy), .msg, .myd, .MYD, .MYI, .ndd, .ndf, .nef, .NEF, .nop, .nrw, .nsd, .nsf, .nsg, .nsh, .nvram, .nwb, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .onetoc2, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .pab, .pages, .PAQ, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .plc, .plus_muhd, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .PPT, .pptm, .pptx, .prf, .psafe3, .psd, .pspimage, .pst, .ptx, .pwm, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qed, .raf, .rar, .rat, .raw, .rdb, .rtf, .RTF, .rvt, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sch, .sda, .sdf, .sldm, .sldx, .slk, .sql, .sqlite, .sqlite3, .SQLITE3, .sqlitedb, .SQLITEDB, .srf, .srt, .srw, .stc, .std, .sti, .stm, .stw, .stx, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .tar, .tar.bz2, .tbk, .tex, .tga, .tgz, .thm, .tif, .tiff, .tlg, .txt, .uop, .uot, .upk, .vbox, .vbs, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .wab, .wad, .wallet, .wav, .wks, .wma, .wmv, .wpd, .wps, .xis, .xla, .xlam, .xlc, .xlk, .xlm, .xlr, .xls, .XLS, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .ycbcra, .yuv, .zip

Usuwanie ransomware Odin:

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Film sugerujący, jakie kroki należy podjąć w przypadku infekcji ransomware:

Szybkie menu:

- Czym jest Odin (wirus)?

- KROK 1. Zgłaszanie ransomware władzom.

- KROK 2. Izolowanie zainfekowanego urządzenia.

- KROK 3. Identyfikacja infekcji ransomware.

- KROK 4. Szukanie narzędzi do odszyfrowania ransomware.

- KROK 5. Przywracanie plików za pomocą narzędzi odzyskiwania danych.

- KROK 6. Tworzenie kopii zapasowych danych.

Jeśli jesteś ofiarą ataku ransomware, zalecamy zgłoszenie tego incydentu władzom. Przekazując informacje organom ścigania, pomożesz w śledzeniu cyberprzestępczości i potencjalnie w ściganiu napastników. Oto lista organów władzy, do których należy zgłosić atak ransomware. Pełną listę lokalnych centrów cyberbezpieczeństwa oraz informacje o tym, dlaczego należy zgłaszać ataki ransomware, możesz przeczytać w tym artykule.

Lista władz lokalnych, do których należy zgłaszać ataki ransomware (wybierz jedną w zależności od swojego adresu zamieszkania):

USA - Internet Crime Complaint Centre IC3

Wielka Brytania - Action Fraud

Hiszpania - Policía Nacional

Francja - Ministère de l'Intérieur

Niemcy - Polizei

Włochy - Polizia di Stato

Holandia - Politie

Polska - Policja

Portugalia - Polícia Judiciária

Izolowanie zainfekowanego urządzenia:

Niektóre infekcje typu ransomware są zaprojektowane do szyfrowania plików na zewnętrznych urządzeniach pamięci masowej, infekowania ich, a nawet rozsyłania w całej sieci lokalnej. Z tego powodu bardzo ważne jest jak najszybsze odizolowanie zainfekowanego urządzenia (komputera).

Krok 1: Odłącz się od internetu.

Najłatwiejszym sposobem odłączenia komputera od internetu jest odłączenie kabla Ethernet od płyty głównej. Jednak niektóre urządzenia są połączone przez sieć bezprzewodową, a dla niektórych użytkowników (szczególnie tych, którzy nie są szczególnie obeznani z technologią), odłączenie kabli może się wydawać kłopotliwe. Dlatego możesz również odłączyć system ręcznie za pomocą Panelu sterowania:

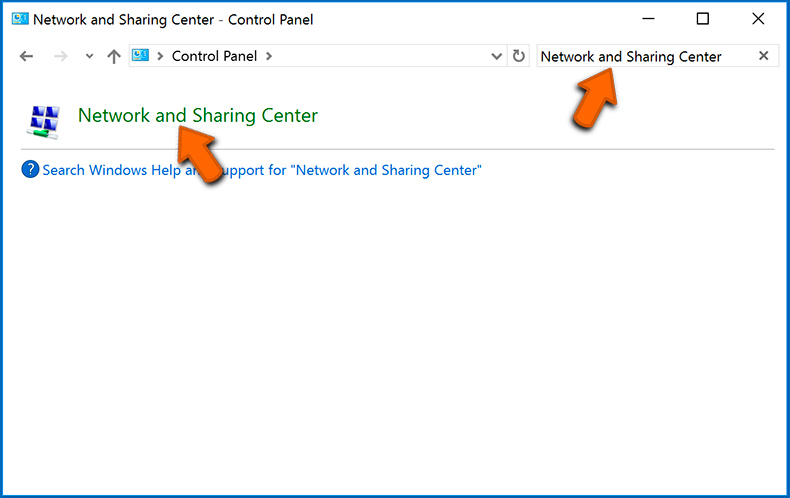

Przejdź do „Panelu sterowania", kliknij pasek wyszukiwania w prawym górnym rogu ekranu, wpisz „Centrum sieci i udostępniania" i wybierz wynik wyszukiwania::

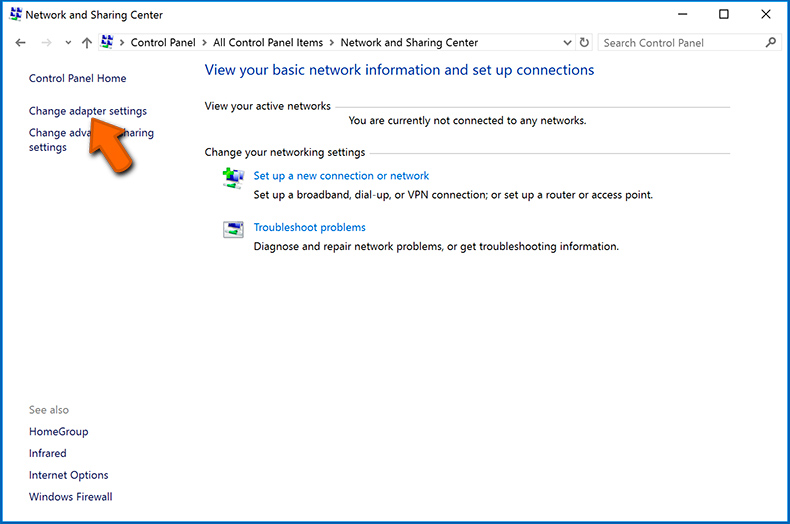

W lewym górnym rogu okna kliknij opcję „Zmień ustawienia adaptera":

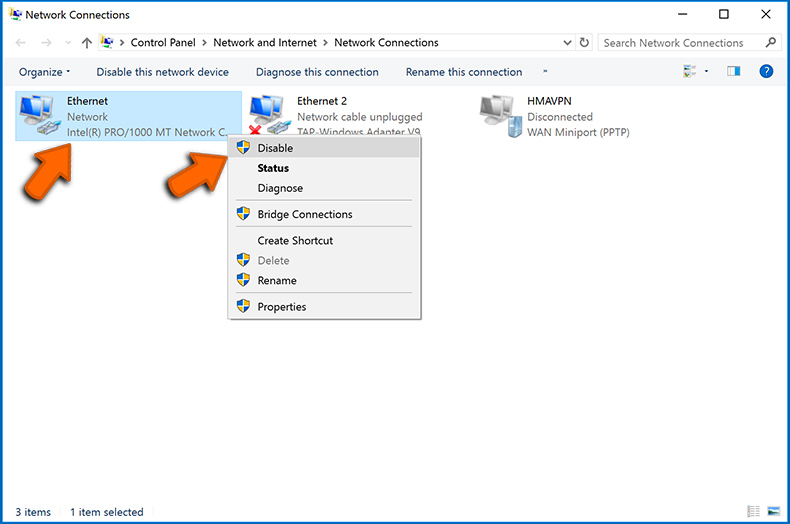

Kliknij prawym przyciskiem myszy każdy punkt połączenia i wybierz „Wyłącz". Po wyłączeniu system nie będzie już połączony z internetem. Aby ponownie włączyć punkty połączeń, po prostu kliknij ponownie prawym przyciskiem myszy i wybierz opcję „Włącz".

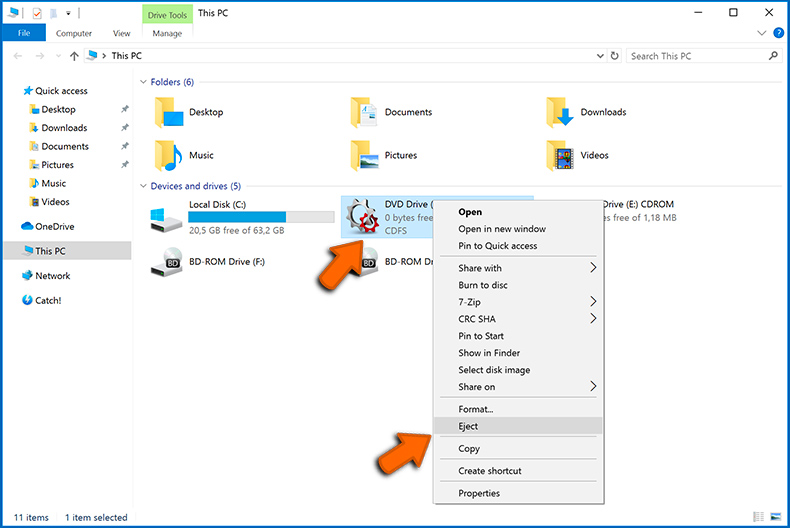

Krok 2: Odłącz wszystkie urządzenia pamięci masowej.

Jak wspomniano powyżej, ransomware może szyfrować dane i infiltrować wszystkie urządzenia pamięci podłączone do komputera. Z tego powodu wszystkie zewnętrzne urządzenia pamięci masowej (dyski flash, przenośne dyski twarde itp.) należy natychmiast odłączyć. Jednak zdecydowanie zalecamy wysunięcie każdego urządzenia przed odłączeniem, aby zapobiec uszkodzeniu danych:

Przejdź do „Mój komputer", kliknij prawym przyciskiem myszy każde podłączone urządzenie i wybierz „Wysuń":

Krok 3: Wyloguj się z kont pamięci w chmurze.

Niektóre programy typu ransomware mogą porywać oprogramowanie, które obsługuje dane przechowywane w "Chmurze". Dlatego dane mogą zostać uszkodzone/zaszyfrowane. Z tego powodu należy wylogować się ze wszystkich kont pamięci w chmurze w przeglądarkach i innego powiązanego oprogramowania. Należy również rozważyć tymczasowe odinstalowanie oprogramowania do zarządzania chmurą, aż infekcja zostanie całkowicie usunięta.

Identyfikacja infekcji ransomware:

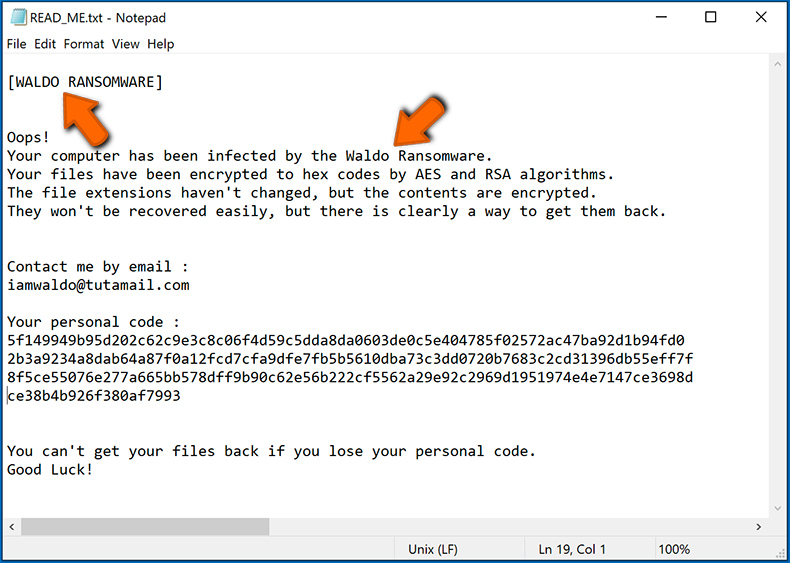

Aby właściwie poradzić sobie z infekcją, należy ją najpierw zidentyfikować. Niektóre infekcje ransomware wykorzystują notatki z żądaniem okupu jako wprowadzenie (zobacz poniższy plik tekstowy ransomware WALDO).

Jest to jednak rzadkie. W większości przypadków infekcje ransomware dostarczają bardziej bezpośrednie wiadomości stwierdzające, że dane są zaszyfrowane, a ofiary muszą zapłacić jakiś okup. Należy pamiętać, że infekcje ransomware generują zwykle wiadomości o różnych nazwach plików (na przykład "_readme.txt", "READ-ME.txt", "DECRYPTION_INSTRUCTIONS.txt", "DECRYPT_FILES.html" itp.). Dlatego użycie nazwy notatki z żądaniem okupu może wydawać się dobrym sposobem na zidentyfikowanie infekcji. Problem polega na tym, że większość z tych nazw ma charakter ogólny, a niektóre infekcje używają tych samych nazw, mimo że dostarczane wiadomości są różne, a same infekcje nie są ze sobą powiązane. Dlatego używanie samej nazwy pliku wiadomości może być nieskuteczne, a nawet prowadzić do trwałej utraty danych (na przykład próbując odszyfrować dane za pomocą narzędzi zaprojektowanych do różnych infekcji ransomware, użytkownicy prawdopodobnie trwale uszkodzą pliki, a odszyfrowanie nie będzie już możliwe nawet z odpowiednim narzędziem).

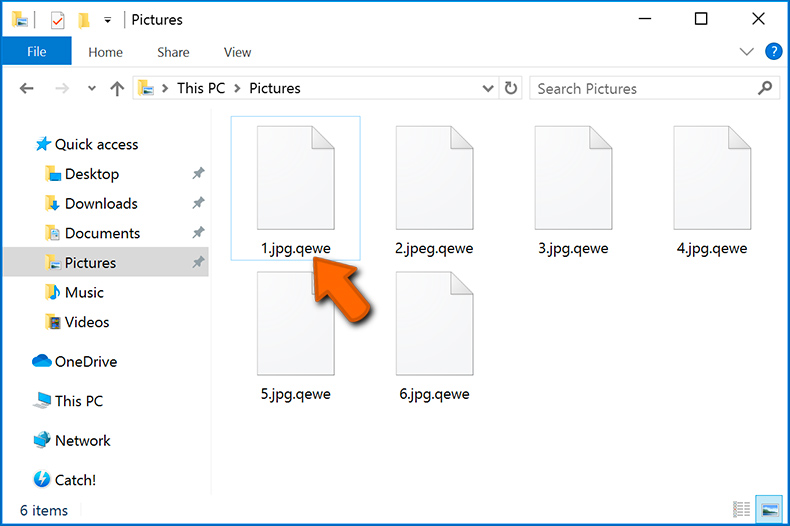

Innym sposobem identyfikacji infekcji ransomware jest sprawdzenie rozszerzenia pliku, które jest dołączane do każdego zaszyfrowanego pliku. Infekcje ransomware są często nazwane na podstawie dołączanych przez nie rozszerzeń (zobacz poniżej pliki zaszyfrowane przez ransomware Qewe).

Ta metoda jest jednak skuteczna tylko wtedy, gdy dołączone rozszerzenie jest unikalne - wiele infekcji ransomware dołącza ogólne rozszerzenie (na przykład ".encrypted", ".enc", ".crypted", ".locked" itp.). W takich przypadkach identyfikacja ransomware po dołączonym rozszerzeniu staje się niemożliwa.

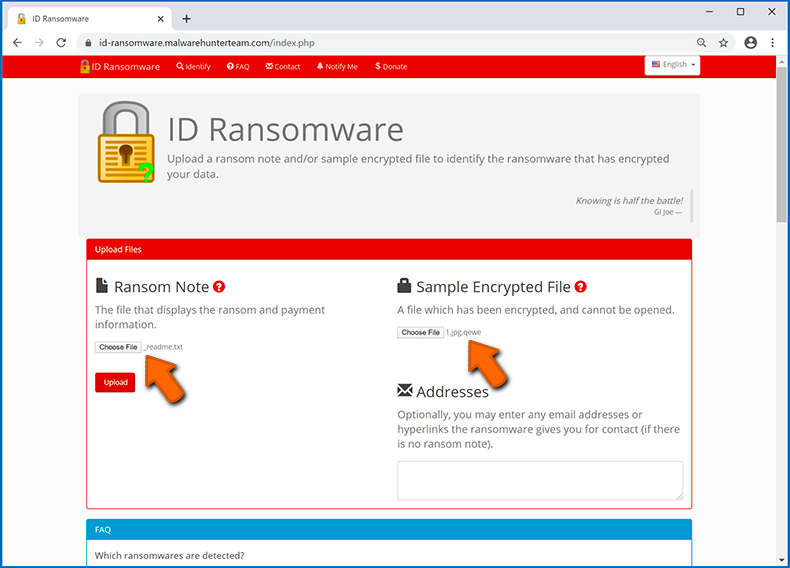

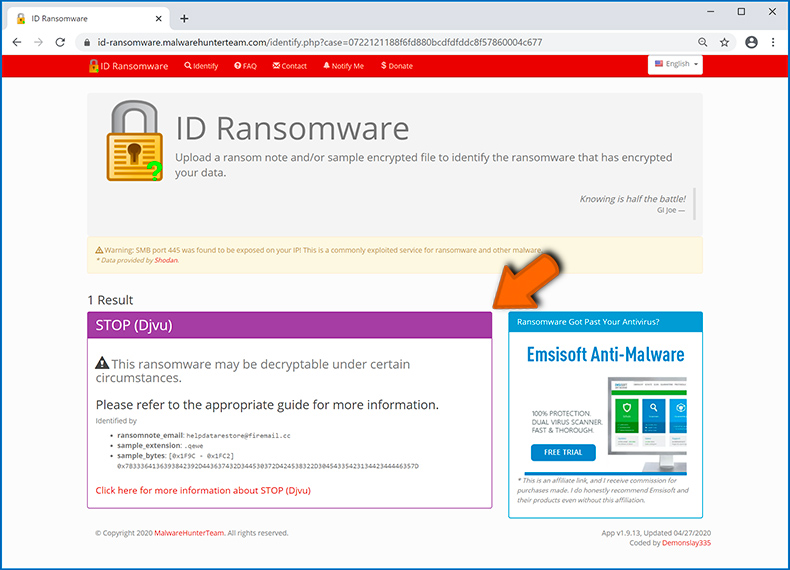

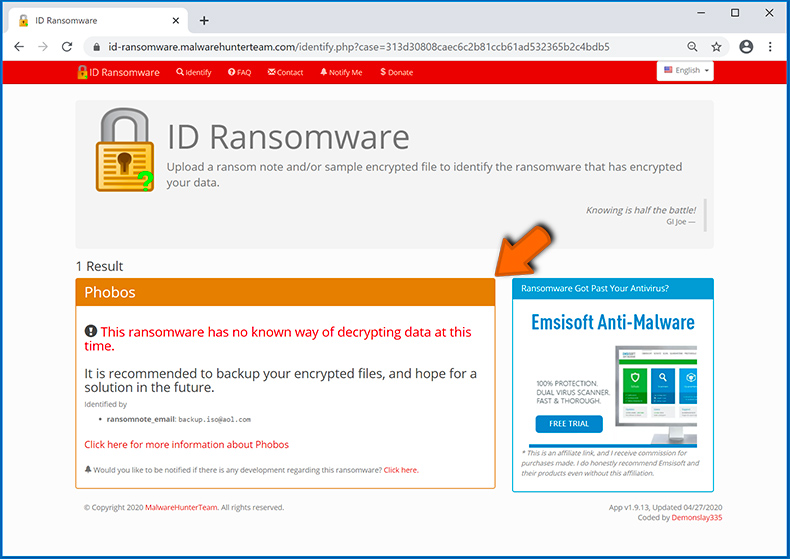

Jednym z najłatwiejszych i najszybszych sposobów zidentyfikowania infekcji ransomware jest skorzystanie z witryny ID Ransomware. Ta usługa obsługuje większość istniejących infekcji ransomware. Ofiary po prostu przesyłają wiadomość z żądaniem okupu i/lub jeden zaszyfrowany plik (radzimy przesłać oba, jeśli to możliwe).

Ransomware zostanie zidentyfikowane w ciągu kilku sekund, a użytkownik otrzyma różne informacje, takie jak nazwę rodziny malware, do której należy infekcja, czy można ją odszyfrować itd.

Przykład 1 (ransomware Qewe [Stop/Djvu]):

Przykład 2 (ransomware .iso [Phobos]):

Jeśli zdarzy się, że twoje dane zostaną zaszyfrowane przez ransomware, które nie jest obsługiwane przez ID Ransomware, zawsze możesz spróbować przeszukać internet, używając określonych słów kluczowych (na przykład tytułu wiadomości z żądaniem okupu, rozszerzenia pliku, podanych adresów e-mail do kontaktu, adresów portfeli kryptowalutowych itp.).

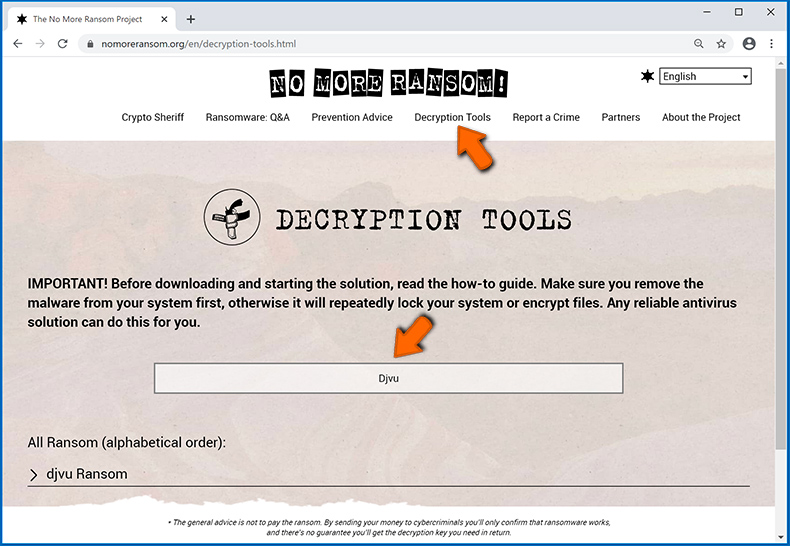

Szukanie narzędzi do odszyfrowania ransomware:

Algorytmy szyfrowania używane przez większość infekcji ransomware są niezwykle wyrafinowane i jeśli szyfrowanie jest wykonane prawidłowo, tylko programista może odzyskać dane. Dzieje się tak, ponieważ odszyfrowanie wymaga określonego klucza, który jest generowany podczas szyfrowania. Przywrócenie danych bez klucza jest niemożliwe. W większości przypadków cyberprzestępcy przechowują klucze na zdalnym serwerze, zamiast używać zainfekowanej maszyny jako hosta. Dharma (CrySis), Phobos i inne rodziny infekcji ransomware high-end są praktycznie bezbłędne, a zatem przywrócenie zaszyfrowanych danych bez udziału ich programistów jest po prostu niemożliwe. Mimo to istnieją dziesiątki infekcji typu ransomware, które są słabo rozwinięte i zawierają szereg wad (na przykład używają identycznych kluczy szyfrowania/odszyfrowania dla każdej ofiary, klucze są przechowywane lokalnie itp.). Dlatego zawsze sprawdzaj dostępne narzędzia odszyfrowujące pod kątem ransomware, które zainfekowało twój komputer.

Szukanie odpowiedniego narzędzia odszyfrowującego w internecie może być bardzo frustrujące. Dlatego zalecamy skorzystanie z projektu No More Ransom Project, a tutaj znajdują się informacje przydatne do zidentyfikowania infekcji ransomware. Witryna projektu No More Ransom Project zawiera sekcję "Narzędzia odszyfrowywania" z paskiem wyszukiwania. Wprowadź nazwę zidentyfikowanego ransomware, a wyświetlone zostaną wszystkie dostępne narzędzia odszyfrowujące (jeśli takie istnieją).

Przywracanie plików za pomocą narzędzi odzyskiwania danych.

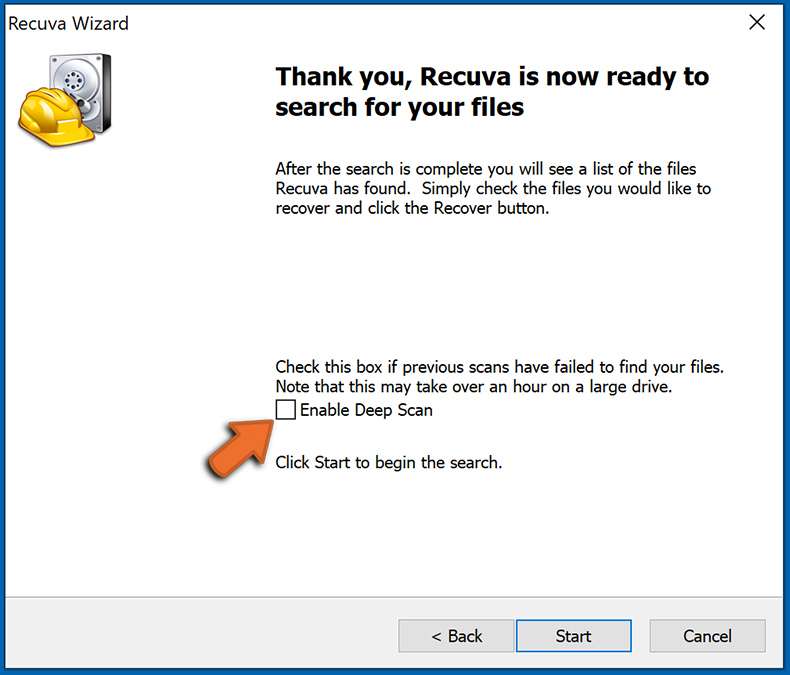

W zależności od sytuacji (jakości infekcji ransomware, typu zastosowanego algorytmu szyfrowania itp.) może być możliwe odzyskanie danych za pomocą narzędzi innych firm. Dlatego radzimy, aby skorzystać z narzędzia Recuva opracowanego przez CCleaner. Narzędzie to obsługuje ponad tysiąc typów danych (grafikę, wideo, audio, dokumenty itp.) i jest bardzo intuicyjne (do odzyskania danych potrzeba niewielkiej wiedzy). Ponadto, funkcja odzyskiwania jest całkowicie bezpłatna.

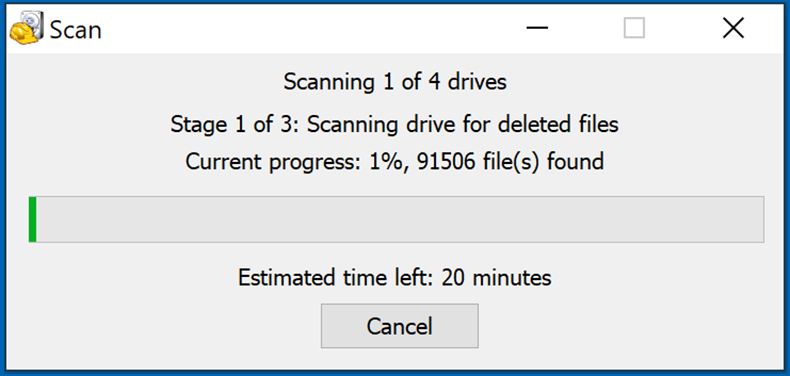

Krok 1: Wykonaj skanowanie.

Uruchom aplikację Recuva i postępuj zgodnie z instrukcjami kreatora. Zostaniesz poproszony o wyświetlenie kilku okien, w których możesz wybrać typy plików do wyszukania, lokalizacje do przeskanowania itp. Wszystko, co musisz zrobić, to wybrać żądane opcje i rozpocząć skanowanie. Zalecamy włączenie "Głębokiego skanu" przed rozpoczęciem. W przeciwnym razie możliwości skanowania aplikacji będą ograniczone.

Poczekaj, aż Recuva zakończy skanowanie. Czas skanowania zależy od ilości plików (zarówno pod względem liczby, jak i rozmiaru), które skanujesz (na przykład skanowanie kilkuset gigabajtów może zająć ponad godzinę). Dlatego zachowaj cierpliwość podczas procesu skanowania. Odradzamy również zmianę lub usuwanie istniejących plików, ponieważ może to zakłócać skanowanie. Jeśli dodasz dodatkowe dane (na przykład pobieranie plików/materiałów) podczas skanowania, wydłuży to proces:

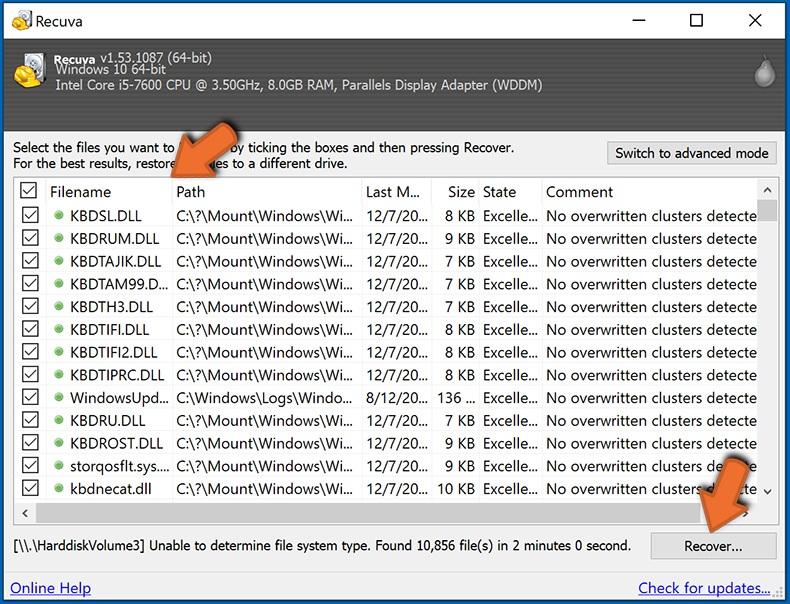

Krok 2: Odzyskaj dane.

Po zakończeniu procesu wybierz foldery/pliki, które chcesz odzyskać, i po prostu kliknij „Odzyskaj". Pamiętaj, że do przywrócenia danych potrzeba trochę wolnego miejsca na dysku:

Tworzenie kopii zapasowych danych.

Właściwe zarządzanie plikami i tworzenie kopii zapasowych jest niezbędne dla bezpieczeństwa danych. Dlatego zawsze bądź bardzo ostrożny i myśl z wyprzedzeniem.

Zarządzanie partycjami: Zalecamy przechowywanie danych na wielu partycjach i unikanie przechowywania ważnych plików na partycji zawierającej cały system operacyjny. Jeśli będziesz w sytuacji, w której nie możesz uruchomić systemu i będziesz zmuszony sformatować dysk, na którym jest zainstalowany system operacyjny (w większości przypadków jest to miejsce, w którym ukrywają się infekcje malware), utracisz wszystkie dane przechowywane na tym dysku. Jest to zaleta posiadania wielu partycji: jeśli masz całe urządzenie pamięci przypisane do jednej partycji, będziesz zmuszony usunąć wszystko, jednak utworzenie wielu partycji i prawidłowe przydzielenie danych pozwala zapobiec takim problemom. Możesz łatwo sformatować jedną partycję bez wpływu na pozostałe - dzięki temu jedna zostanie wyczyszczona, a pozostałe pozostaną nietknięte, a twoje dane zostaną zapisane. Zarządzanie partycjami jest dość proste, a wszystkie niezbędne informacje można znaleźć na stronie dokumentacji Microsoft.

Kopie zapasowe danych: Jedną z najbardziej niezawodnych metod tworzenia kopii zapasowych jest korzystanie z zewnętrznego urządzenia pamięci masowej i odłączenie go. Skopiuj swoje dane na zewnętrzny dysk twardy, pendrive, dysk SSD, HDD lub inne urządzenie pamięci zdalnej, odłącz je oraz przechowuj w suchym miejscu, z dala od słońca i ekstremalnych temperatur. Ta metoda jest jednak dość nieefektywna, ponieważ kopie zapasowe danych i aktualizacje muszą być wykonywane regularnie. Możesz także skorzystać z usługi w chmurze lub serwera zdalnego. Tutaj wymagane jest połączenie internetowe i zawsze istnieje ryzyko naruszenia bezpieczeństwa, chociaż jest to naprawdę rzadkie.

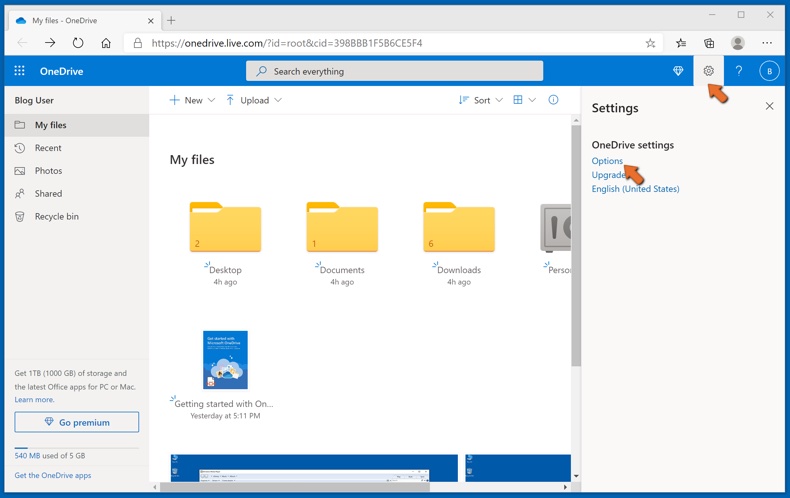

Zalecamy używanie Microsoft OneDrive do tworzenia kopii zapasowych plików. OneDrive umożliwia przechowywanie osobistych plików i danych w chmurze, synchronizowanie plików między komputerami i urządzeniami mobilnymi, umożliwiając dostęp do plików i ich edycję na wszystkich urządzeniach z systemem Windows. OneDrive pozwala zapisywać, udostępniać i wyświetlać podgląd plików, uzyskiwać dostęp do historii pobierania, przenosić, usuwać i zmieniać nazwy plików, a także tworzyć nowe foldery i wiele więcej.

Możesz tworzyć kopie zapasowe najważniejszych folderów i plików na komputerze (foldery Pulpit, Dokumenty i Obrazy). Niektóre z bardziej znaczących funkcji OneDrive obejmują przechowywanie wersji plików, dzięki czemu starsze wersje plików są przechowywane do 30 dni. OneDrive zawiera kosz do recyklingu, w którym wszystkie usunięte pliki są przechowywane przez ograniczony czas. Usunięte pliki nie są liczone jako część przydziału użytkownika.

Usługa jest zbudowana w technologii HTML5 i umożliwia przesyłanie plików do 300 MB poprzez przeciąganie i upuszczanie do przeglądarki internetowej lub do 10 GB za pośrednictwem aplikacji OneDrive na komputer. Dzięki OneDrive możesz pobierać całe foldery jako pojedynczy plik ZIP zawierający do 10 000 plików, chociaż jedno pobranie nie może przekraczać 15 GB.

OneDrive oferuje 5 GB bezpłatnej przestrzeni dyskowej, a dodatkowe opcje 100 GB, 1 TB i 6 TB są dostępne za opłatą opartą na subskrypcji. Możesz uzyskać jeden z tych planów przestrzeni dyskowej, kupując dodatkową przestrzeń dyskową osobno lub w ramach subskrypcji Office 365.

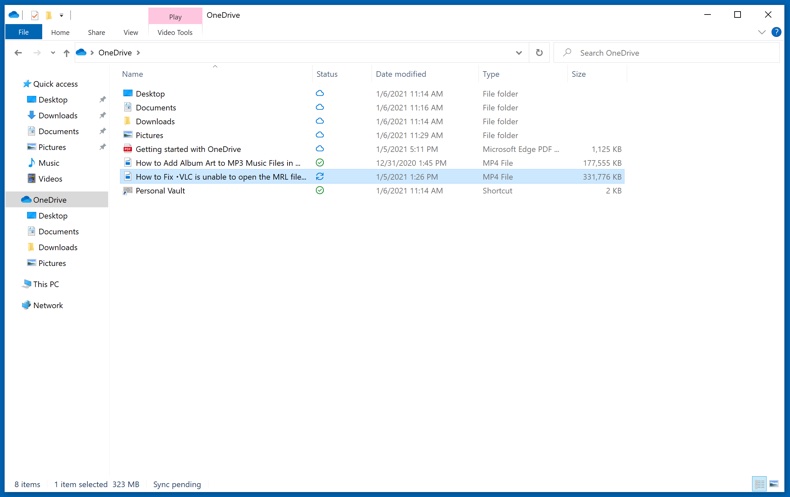

Tworzenie kopii zapasowej danych:

Proces tworzenia kopii zapasowej jest taki sam dla wszystkich typów plików i folderów. Oto jak utworzyć kopię zapasową plików za pomocą Microsoft OneDrive

Krok 1: Wybierz pliki/foldery, których kopie zapasowe chcesz wykonać.

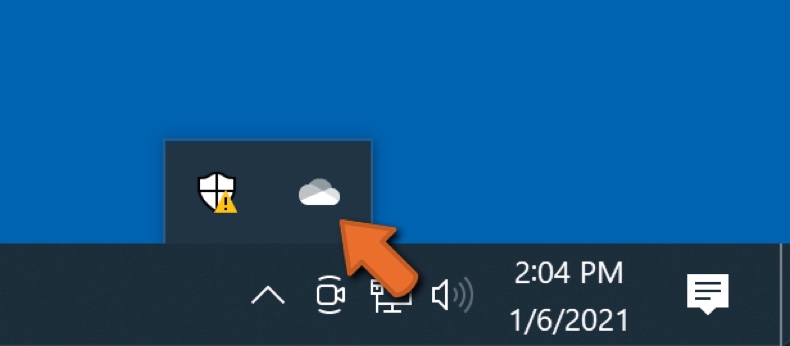

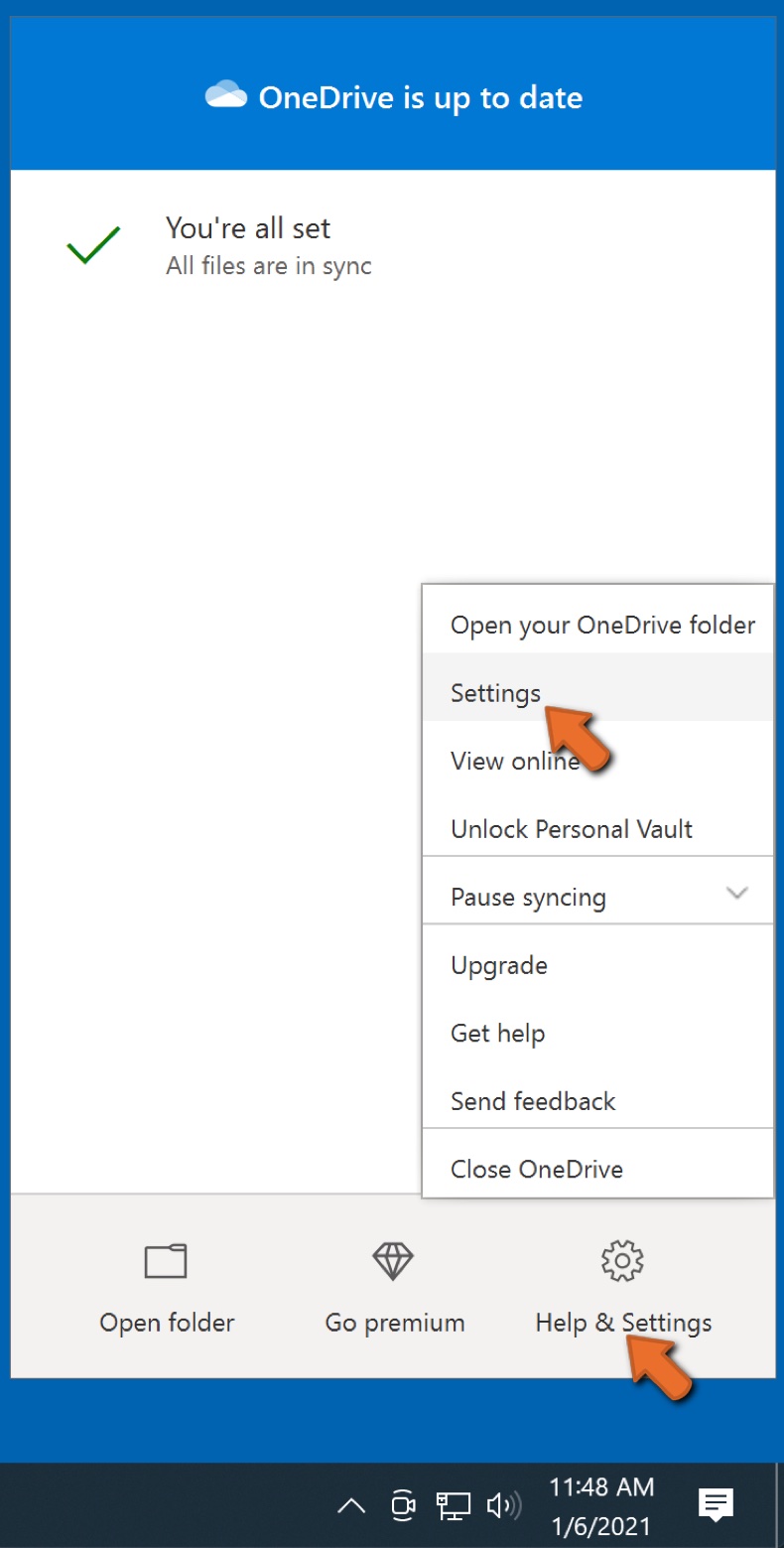

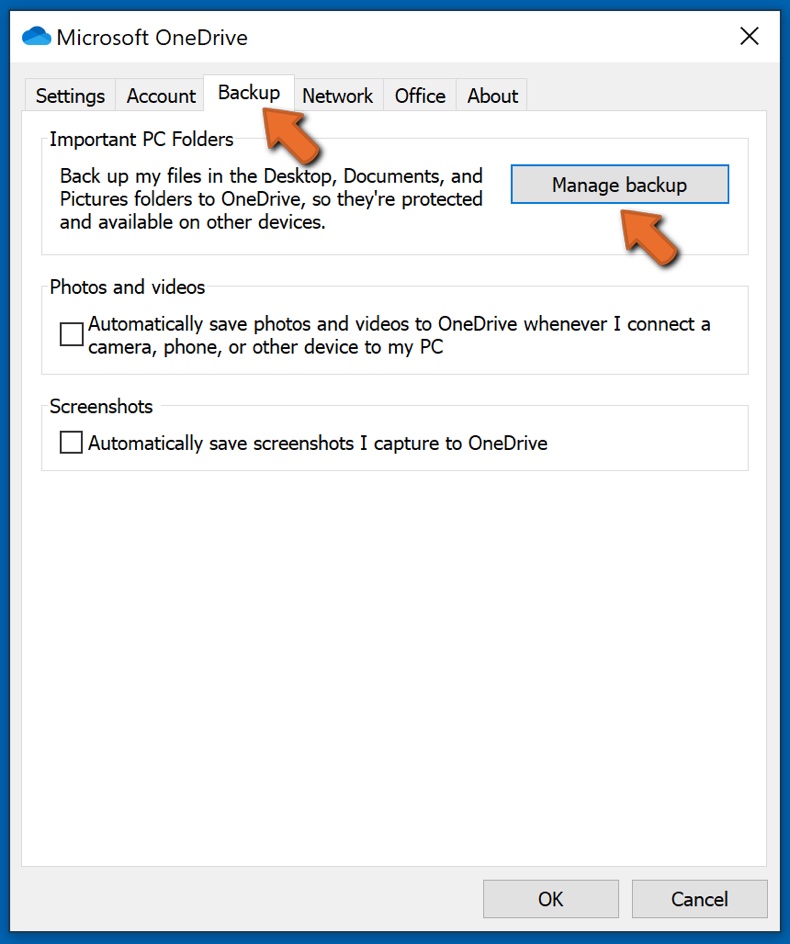

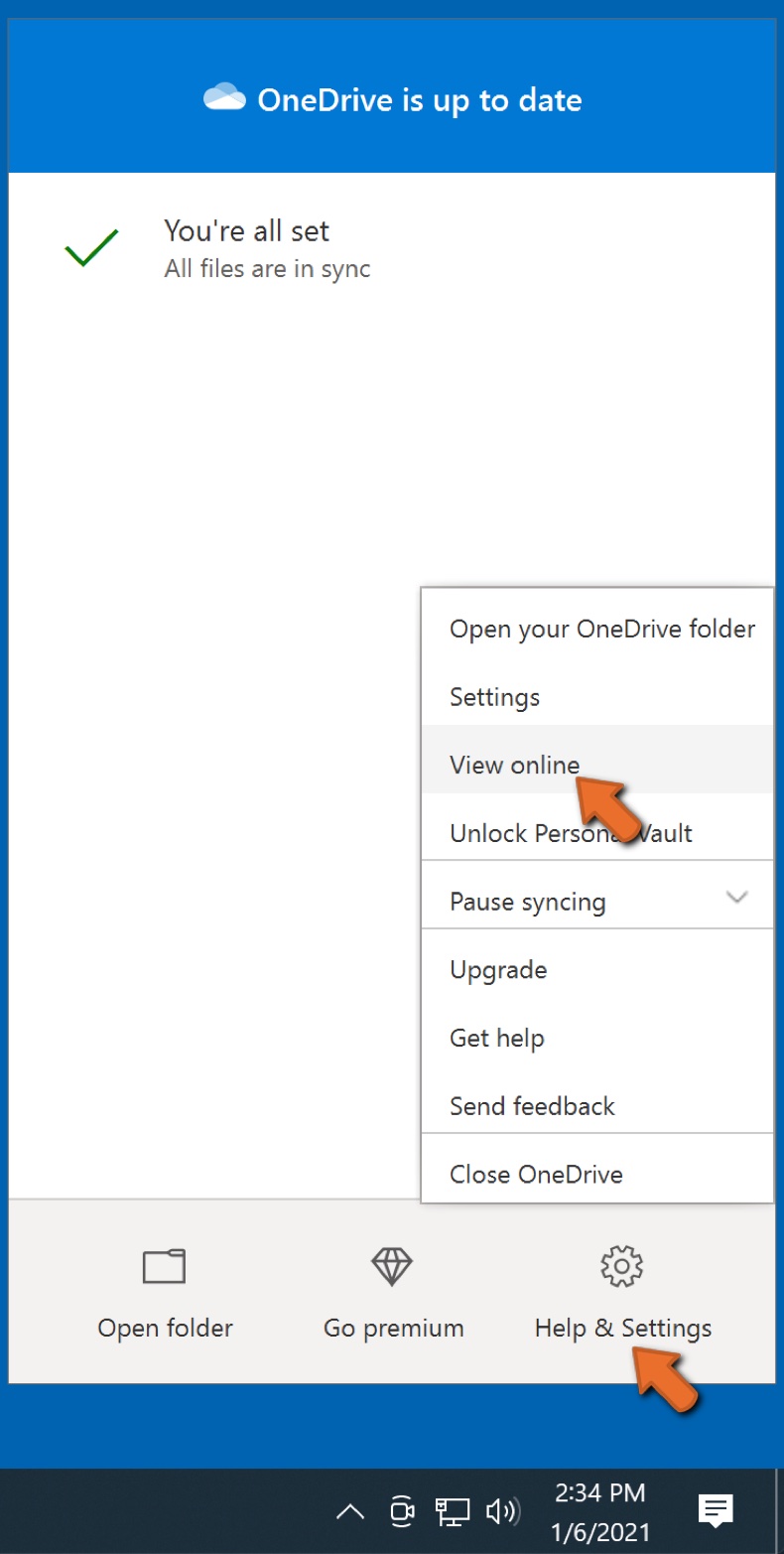

Kliknij ikonę chmury OneDrive, aby otworzyć menu OneDrive. W tym menu możesz dostosować ustawienia kopii zapasowej plików.

Kliknij Pomoc i ustawienia, a następnie z menu rozwijanego wybierz Ustawienia.

Przejdź do zakładki Kopia zapasowa i kliknij Zarządzaj kopią zapasową.

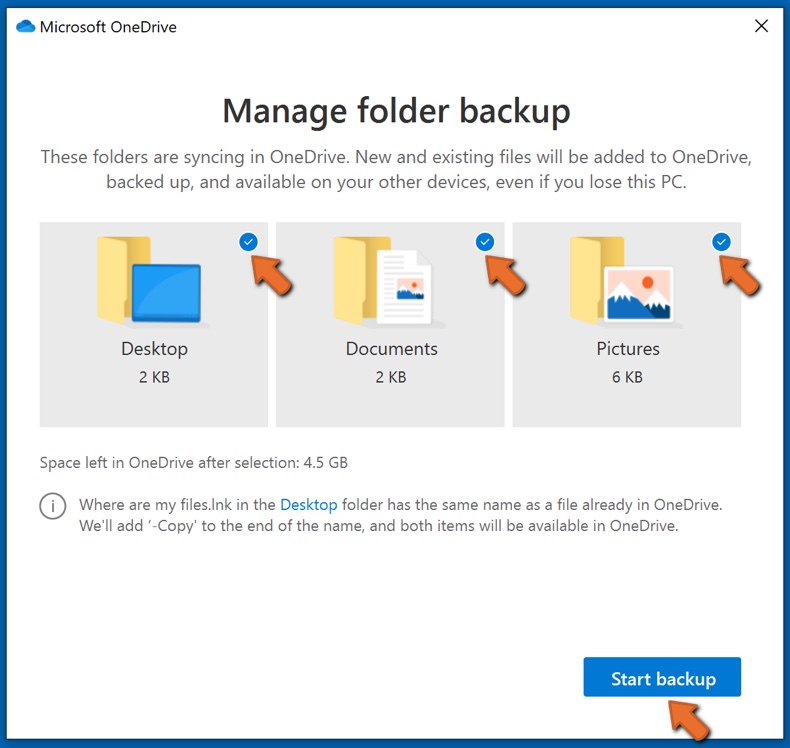

W tym menu możesz wybrać kopię zapasową Pulpitu i całego znajdującego się na nim pliku, a także folderów Dokumenty i Obrazy, ponownie ze wszystkimi plikami w nich. Kliknij Rozpocznij tworzenie kopii zapasowej.

Teraz, gdy dodasz plik lub folder w folderach Pulpit oraz Dokumenty i Obrazy, ich kopia zapasowa zostanie automatycznie utworzona w OneDrive.

Aby dodać foldery i pliki poza lokalizacjami przedstawionymi powyżej, musisz dodać je ręcznie.

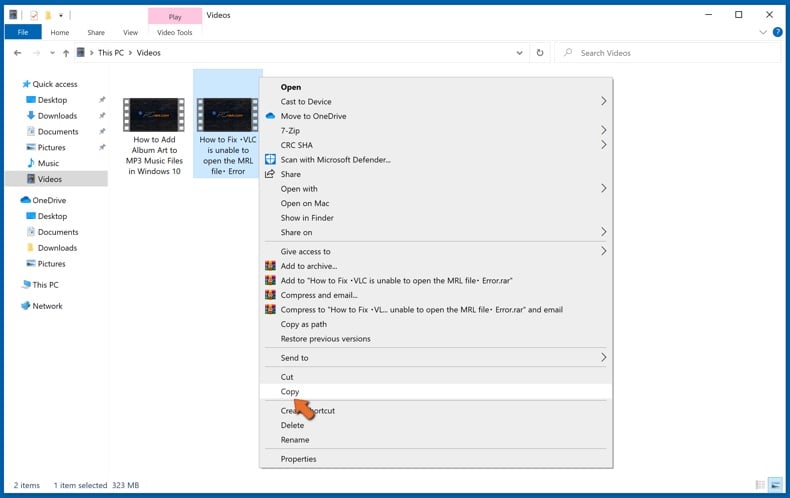

Otwórz Eksplorator plików i przejdź do lokalizacji folderu/pliku, którego kopię zapasową chcesz utworzyć. Wybierz element, kliknij go prawym przyciskiem myszy i kliknij Kopiuj.

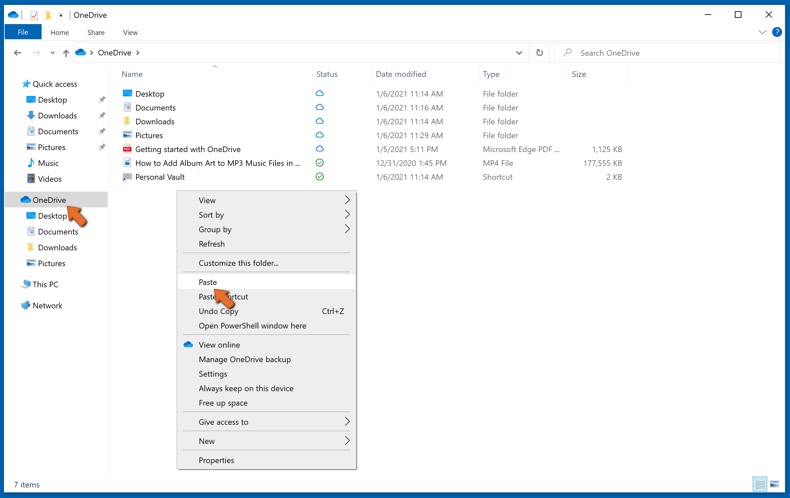

Następnie przejdź do OneDrive, kliknij prawym przyciskiem myszy w dowolnym miejscu w oknie i kliknij Wklej. Alternatywnie możesz po prostu przeciągnąć i upuścić plik do OneDrive. OneDrive automatycznie utworzy kopię zapasową folderu/pliku.

Wszystkie pliki dodane do folderu OneDrive są automatycznie archiwizowane w chmurze. Zielone kółko ze znacznikiem wyboru wskazuje, że plik jest dostępny zarówno lokalnie, jak i w usłudze OneDrive oraz że wersja pliku jest taka sama w obu. Niebieska ikona chmury wskazuje, że plik nie został zsynchronizowany i jest dostępny tylko w usłudze OneDrive. Ikona synchronizacji wskazuje, że plik jest obecnie synchronizowany.

Aby uzyskać dostęp do plików znajdujących się tylko w usłudze OneDrive w trybie online, przejdź do menu rozwijanego Pomoc i ustawienia oraz wybierz opcję Wyświetl online.

Krok 2: Przywróć uszkodzone pliki.

OneDrive zapewnia synchronizację plików, więc wersja pliku na komputerze jest tą samą wersją w chmurze. Jeśli jednak ransomware zaszyfrowało twoje pliki, możesz skorzystać z funkcji historii wersji OneDrive, która pozwoli ci przywrócić wersje plików sprzed zaszyfrowania.

Microsoft 365 ma funkcję wykrywania ransomware, która powiadamia użytkownika o zaatakowaniu plików OneDrive i prowadzi przez proces przywracania plików. Należy jednak zauważyć, że jeśli nie masz płatnej subskrypcji Microsoft 365, otrzymasz bezpłatnie tylko jedno wykrycie i odzyskanie pliku.

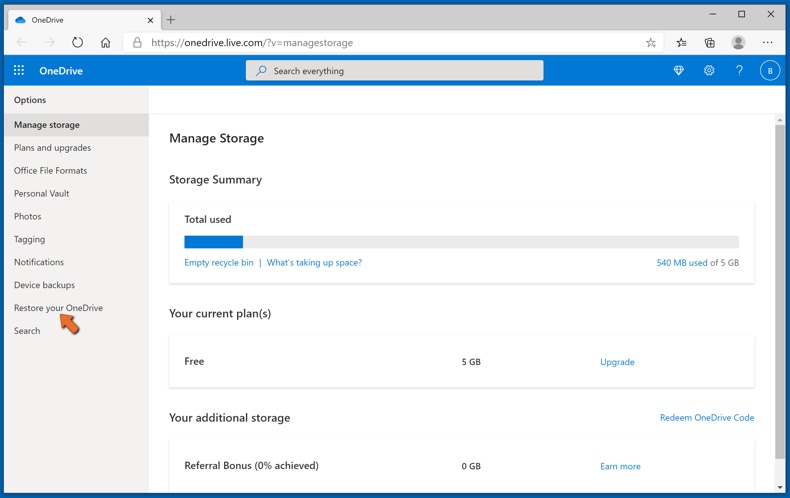

Jeśli pliki OneDrive zostaną usunięte, uszkodzone lub zainfekowane przez malware, możesz przywrócić całą usługę OneDrive do poprzedniego stanu. Oto, jak możesz przywrócić cały OneDrive:

1. Jeśli jesteś zalogowany za pomocą konta osobistego, kliknij ikonę zębatki Ustawienia u góry strony. Następnie kliknij Opcje i wybierz Przywróć OneDrive.

Jeśli jesteś zalogowany na konto służbowe lub szkolne, kliknij ikonę Ustawień u góry strony. Następnie kliknij Przywróć OneDrive.

2. Na stronie Przywróć OneDrive wybierz datę z listy rozwijanej. Pamiętaj, że jeśli przywracasz pliki po automatycznym wykryciu ransomware, zostanie dla ciebie wybrana data przywrócenia.

3. Po skonfigurowaniu wszystkich opcji przywracania plików, kliknij Przywróć, aby cofnąć wszystkie wybrane działania.

Najlepszym sposobem uniknięcia szkód spowodowanych infekcjami ransomware jest regularne tworzenie kopii zapasowych.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję