Jak wykryć e-mail zawierający wirusa?

Spis treści

1. Wstęp

2. Rozumienie, jak hakerzy tworzą e-maile

3. Phishing

4. Klasyka nigdy się nie starzeje

5. Skanuj wszystkie załączniki

6. Unikaj otwierania plików z rozszerzeniem wykonywalnym (.exe)

7. Wniosek

Wstęp

Wiadomości e-mail i e-mailing stały się podstawowym narzędziem komunikacji i prowadzenia działalności. Pomimo ich ważności, firmy z całego świata walczą o to, aby stały się bezpieczną platformą wolną od wirusów i malware (dla celów tego artykułu słowa "wirus" i "malware" są używane zamiennie oraz do opisywania złośliwego kodu). Pomimo swojej długiej historii używania w branży technologii, e-mail jest nadal najskuteczniejszą metodą realizacji ataków. Ataki te mogą wyssać cenne dane z serwerów korporacji, żądać okupu za dostęp do danych, ukraść informacje bankowe lub odmówić użytkownikom dostępu do ich danych. Badacze z Verizon odkryli w 2017 w raporcie dotyczącym kradzieży danych Data Breach Investigation Report, że 66% wszystkich ataków malware analizowanych w tym okresie zostało zainstalowanych poprzez e-mail. Jest to ogromna większość, biorąc pod uwagę ogromną liczbę ataków dostępnych dla hakerów. Pomimo liczby wektorów ataku, dostępna poczta e-mail jest łatwo używana zarówno przez doświadczonego, jak i niedoświadczonego hakera.

Niestety, wśród większości użytkowników dominuje przekonanie, że hakerzy to doświadczeni technologicznie naukowcy, którzy potrafią włamać się do najbardziej złożonych obiektów obronnych. Dlaczego tacy technicy traciliby czas na używanie e-maili, aby zemścić się na firmach i rządach? Podczas gdy ten stereotyp jest preferowany przez Hollywood, prawda jest taka, że każdy, kto ma dostęp do połączenia internetowego, ma na wyciągnięcie ręki potencjał do kradzieży i staje się tym mało rozumianym stworzeniem znanym jako haker. Hakerzy chcą ukraść dane, często z jakiegoś moralnego przywileju niż chęci szybkiego zarobku. Do dzisiaj wiadomość e-mail jest najlepiej sprawdzonym punktem początkowym do szybkiego zarobku.

Ponieważ e-maile są wykorzystywane do dystrybucji różnych złośliwych programów, bez względu na to, czy są to trojany bankowe, ransomware, adware, spyware czy jakikolwiek inny złośliwy kod, który ma przysporzyć ból niektórym osobom, obrona tego frontu jest priorytetem. Jest nim nie tylko dla firm, ale także dla każdego, kto ma dostęp do urządzenia z dostępem do Internetu. Na szczęście, pomimo tego, że jest to ważny obszar wymagający obrony, można to dość łatwo zrobić. Polega on na zrozumieniu, w jaki sposób hakerzy używają wiadomości e-mail, aby wykorzystać nieuwagę użytkowników i zainstalować malware. Po zrozumieniu tego łatwo jest wykryć i poradzić sobie ze złośliwymi wiadomościami e-mail.

Reszta artykułu poświęcona jest właśnie temu. Wykonanie tych względnie prostych czynności pomoże zapobiec znacznej większości infekcji malware.

Rozumienie, jak hakerzy tworzą e-maile

Hakerzy komponują swoje e-maile tak, by przyciągać uwagę lub zwracać uwagę w środowisku pracy. Jest to często określane mianem inżynierii społecznej i można to zdefiniować jako sztukę manipulowania ludźmi, dzięki której udostępniają oni poufne informacje. Rodzaje informacji, jakich poszukują przestępcy, mogą być różne, ale gdy celem są osoby, przestępcy zwykle próbują nakłonić je do podania haseł lub informacji bankowych bądź udzielenia dostępu do komputera w celu potajemnej instalacji. Hakerzy wykorzystują takie taktyki, ponieważ są one niewiarygodnie skuteczne. Taka taktyka jest skuteczna, ponieważ wykorzystuje naszą naturalną skłonność do zaufania.

To wykorzystanie naszego zaufania może się zdarzyć na wiele sposobów, a sposób jego działania zależy od celów hakera. Jeśli haker chce ukraść dane bankowe, utworzy wiadomość e-mail, która będzie wyglądała jakby została wysłana z banku, przykładowo z prośbą o podanie danych logowania. Poniżej znajduje się więcej przykładów na to, jak hakerzy utworzą e-maila, aby cię oszukać:

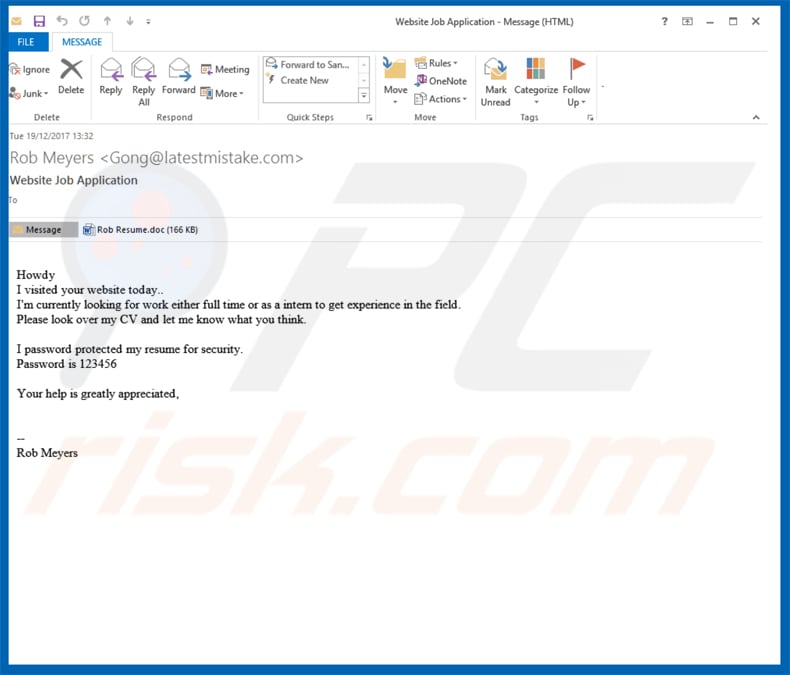

E-maile, które wydają się być życiorysem. Te e-maile są tworzone z zamiarem nakłonienia użytkownika do otwarcia załącznika. Załącznik zawiera szkodliwą funkcję, która po otwarciu może zostać zainstalowana. Metoda ta była widoczna w kampaniach ransomware, takich jak CryptoWall, GoldenEye i Cerber.

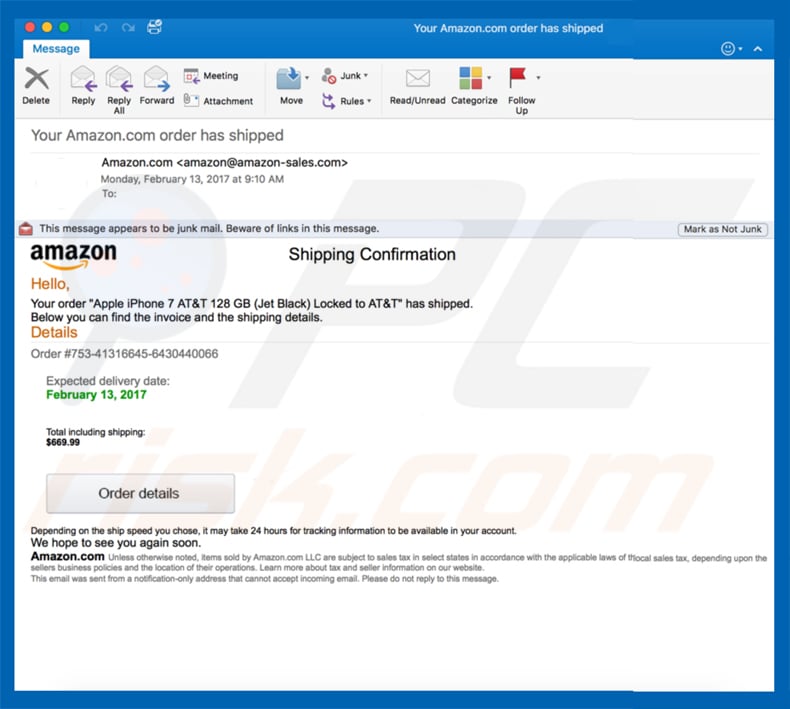

E-maile podające się za giganta e-commerce Amazon. Ta metoda została użyta do dystrybucji ransomware Locky i na pierwszy rzut oka wydaje się być prawdziwa.

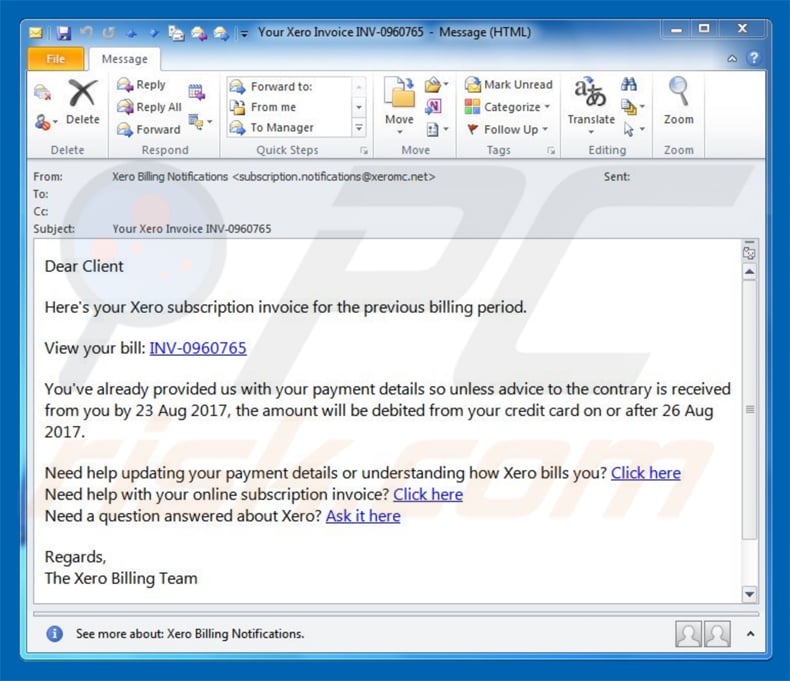

E-maile zawierające faktury. Ta metoda często polega na wysłaniu wiadomości z nagłówkiem tematu “Faktura XXXXX” a także kilkoma linii tekstu zaprojektowanymi tak, aby skłonić użytkownika do pobrania załącznika. Załącznik jest często przedstawiany jako dokument Microsoft Word, ale w rzeczywistości zawiera malware. Locky było dystrybuowane przy użyciu tej metody w trakcie innej kampanii.

Wiadomości e-mail odnoszące się do wydarzeń sportowych lub innych wydarzeń globalnych. Przykładowo, mogą one być skomponowane w taki sposób, aby zwrócić uwagę użytkowników i działać w taki sam sposób, jak metody opisane powyżej.

Aby stworzyć wyczerpującą listę wszystkich rodzajów złośliwych wiadomości e-mail, można napisać książkę, a hakerzy nie używają w kółko tej samej metody. Jednym ze sposobów rozpoznania oszustwa jest szukanie pewnych cech w wiadomościach e-mail, o których wiadomo, że są używane, tak jak teksty często napisane słabym językiem angielskim. Ważne jest również na pierwszym miejscu przed otworzeniem wiadomości e-mail sprawdzenie, kto jest nadawcą. W przypadku wysłania z adresu, z którym nie masz regularnego kontaktu, zaleca się, aby nie otwierać wiadomości e-mail. Powinieneś również uważać na linki do adresów URL. Możesz sprawdzić ich prawdziwość umieszczając kursor myszy nad linkiem, a następnie patrząc na lewy dolny róg przeglądarki. Powinieneś zobaczyć prawdziwy adres URL, do którego będziesz przekierowany. Jeśli wygląda podejrzanie lub kończy się na .exe, .js lub .zip, nie klikaj go. Proste wyszukiwanie w Internecie również spowoduje wyświetlenie prawidłowego adresu URL.

Phishing

Phishing może być postrzegany jako termin używany w społeczności infosec do opisania metody, którą hakerzy próbują zmusić cię do ujawnienia ważnych informacji. Stał się on podstawowym narzędziem atakujących za pośrednictwem poczty e-mail. E-mailowe oszustwa phishingowe nakłaniają ofiary do zrobienia czegoś, czego nie powinny. Mogą być wysyłane masowo w zwodzeniu ofiar lub być dostosowane do konkretnych celów, często poprzez zbadanie struktury organizacyjnej firmy w celu uzyskania informacji, które sprawią, że będą bardziej uzasadnione.

Oto kilka przykładów phishingowych e-maili:

Początkowo skupiony niemal wyłącznie na konsumentach, phishing stał się jednym z największych zagrożeń dla bezpieczeństwa poczty e-mail w firmie. Zwłaszcza gdy są zainicjowane przez napastników sponsorowanych przez państwo, e-maile phishingowe są często wykorzystywane jako przyczółek w celu uzyskania dostępu do sieci firmy. Stamtąd atakujący może grać w długą grę, po cichu eksplorując całą infrastrukturę i wysysając informacje. Phishing może być dobrze ugruntowaną działalnością, ale ludzie wciąż dają się zwieść. Według Verizon, 23% odbiorców wciąż otwiera wiadomości phishingowe. Kiedy to zrobią, prawie połowa z nich otwiera e-maile w ciągu pierwszej godziny. Ataki phishingowe wykorzystują wiele wymienionych powyżej technik. Pamiętaj, że banki nigdy nie proszą cię o podanie danych do konta na niezabezpieczonej platformie, takiej jak e-mail, a takich informacji nigdy nie należy ujawniać w wiadomości e-mail.

Klasyka nigdy się nie starzeje

W ciągu ostatnich kilku lat oszustwa związane z phishingiem poczty e-mail ewoluowały, aby objąć instalację malware jako drugiego etapu ataku. Niepokojące jest zatem odnotowanie, że 11% odbiorców poczty phishingowej wydaje się klikać załączniki dostarczone wraz z pocztą. Wystarczy jeden pracownik, by dać się zwieść. Jeśli robi to więcej niż jeden na dziesięciu, atakujący wygrywają. O ile statystyki modyfikują trendy, infekcje malware są grą o sumie zerowej, ponieważ wystarczy jeden użytkownik, aby otworzyć załącznik. Malware dostarczane pocztą e-mail również się zmienia. Zagrożenia związane z pocztą elektroniczną są jak choroby, ponieważ możemy się przed nimi przez jakiś czas uchronić, ale nigdy naprawdę się ich nie pozbędziemy. Wcześniej czy później znowu się pojawią i zaczną ponownie infekować.

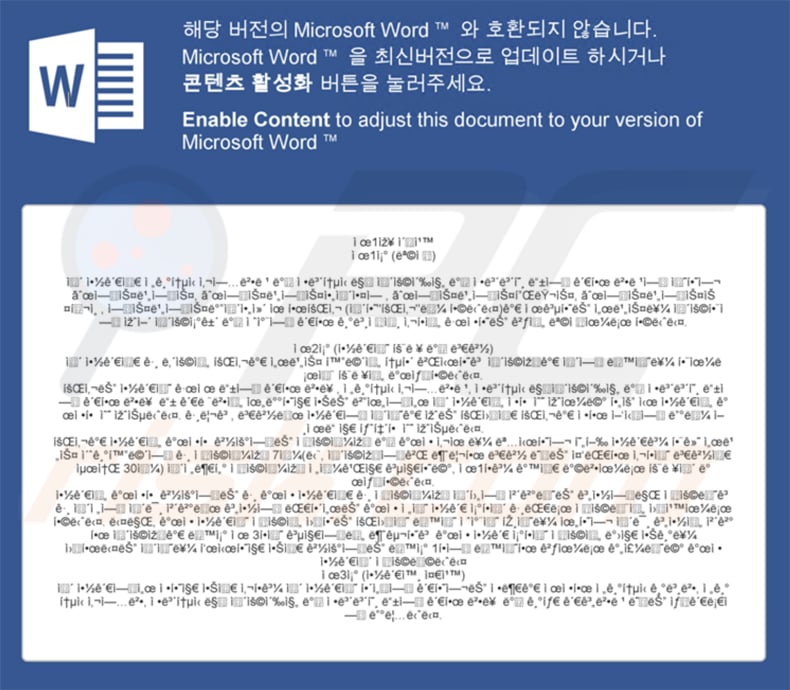

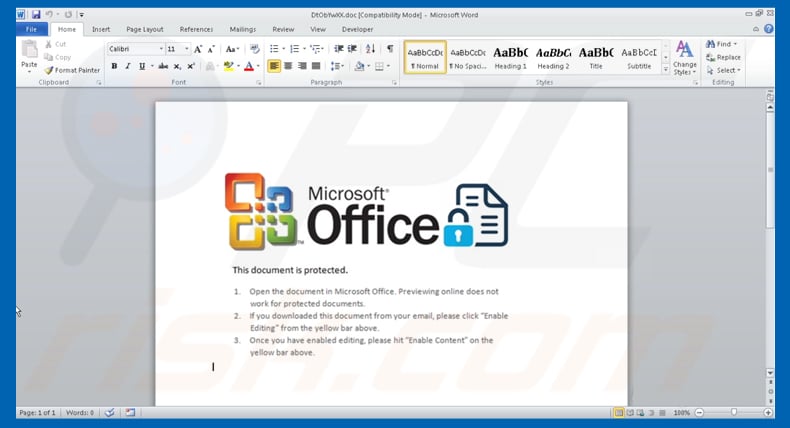

Tak samo jest z makrami malware. Wirus makro to wirus napisany w tym samym języku makr używanym dla oprogramowania, w tym Microsoft Excel lub edytorach tekstów, takich jak Microsoft Word. Kiedy wirus makr infekuje aplikację, uruchamia automatyczną sekwencję akcji po otwarciu aplikacji. Oznacza to, że użytkownik nie musi instalować pliku, a jedynie otworzyć zainfekowany dokument Word. Wektor popularny pod koniec lat '90 ponownie staje się popularnym wektorem ataku, prowadząc do takich ataków, jak naruszenie wymiany bitcoin Bitstamp. Wiadomości e-mail dostarczane są wraz z załącznikami, które twierdzą, że są powiadomieniami kurierskimi, życiorysami i fakturami sprzedaży, o których mowa powyżej.

Po otwarciu dokument prosi ofiarę o włączenie makr, aby mógł działać, dając mu możliwość zaatakowania hosta. Istnieje jednak zasadnicza różnica: w dawnych czasach komputery były infekowane przez same makra. Obecnie są one narzędziami pobierania, otwierającymi drzwi dla oceanu innego malware, dostarczanego ze szkodliwych serwerów. Oczywiście, bezpieczne załączniki e-mail to coś, do czego powinniśmy dążyć.

Skanuj wszystkie załączniki

Częścią sprawnej nawigacji po niebezpiecznych wodach Internetu i domyślnie usług pocztowych jest wiedza, komu zaufać i kiedy. Obejmuje to również ostrożność, ponieważ członek rodziny może wysłać złośliwego wirusa, nie wiedząc o tym. Zaleca się, aby traktować wszystkie e-maile z ostrożnością i skanować wszystkie załączniki. Wiele antywirusów ma taką możliwość i powinno być używane tam, gdzie to tylko możliwe. Jednym z najbardziej szkodliwych programów wykrytych w 2014 r. był trojan, który wyglądał jak strona HTML z usługami bankowości online, mająca na celu skłonienie użytkowników do klikania złych linków i ujawniania danych osobowych. Aby uniknąć podobnych stylizowanych ataków, nie klikaj linków finansowych w e-mailach. Zamiast tego wpisz prawidłowy adres URL w przeglądarce, aby przejść bezpośrednio do prawdziwej strony internetowej w przypadku ważnych transakcji, takich jak bankowość.

Nawet podczas skanowania załączników, wiedza, jaki typ rozszerzeń plików jest zwykle używany przez hakerów, pomoże uniknąć nieprzyjemnej infekcji. Rozszerzenia można rozpoznać po literach następujących po kropce w nazwie pliku: .GIF (format obrazu), .JPG lub .JPEG (inny format obrazu), .TIF lub .TIFF (format pliku obrazu) .MPG lub .MPEG4 (film) i .MP3 (plik muzyczny lub dźwiękowy). Unikaj otwierania rozszerzeń, których nie znasz, nawet jeśli są zeskanowane i uznane za bezpieczne, ponieważ twój program antywirusowy może nie wykryć malware jako takiego.

Unikaj otwierania plików z wykonywalnym rozszerzeniem (.exe)

Jako domyślna pozycja nigdy nie klikaj pliku wykonywalnego, który jest plikiem z rozszerzeniem .exe. Często takie pliki zawierają malware i wirusy oraz były wielokrotnie wykorzystywane przez hakerów. Hakerzy czasami próbują ukryć te pliki, nazywając je dwoma rozszerzeniami, na przykład image.gif.exe. Pod względem języków programowania liczy się zawsze ostatnie rozszerzenie. Należy zauważyć, że .exe jest znakiem pliku wykonywalnego, który zostanie automatycznie uruchomiony podczas pobierania. Legalne programy, takie jak Adobe Photoshop, Microsoft Word lub dowolna przeglądarka internetowa, również używają plików .exe do instalowania i uruchamiania swoich programów. Jeśli nie masz pewności, czy pliki są prawdziwe, czy nie, wpisz pełną nazwę w bieżącej przeglądarce lub wyszukiwarce, na przykład firefox.exe i zobacz, jakie wyniki wyszukiwania otrzymasz.

Inne typy plików programów, które powinny być podejrzane i mogą szkodzić komputerowi, to te, które kończą się na .scr, .reg, .js, .msi, .hta, .bat, .cmd, .scr, .pif, .vbs , .wsf, .cpl, .jar i więcej. Jak wspomniano powyżej, unikaj ich otwierania, jeśli nie jesteś świadomy rodzaju pliku. Jednak wszystkie te mają uzasadnione zastosowania, więc sprawdź pełną nazwę pliku, aby zobaczyć, czy jest to rzeczywiście uzasadnione rozszerzenie.

Wniosek

Hakerzy są bardzo sprytni i nieustannie opracowują nowe metody oszukiwania użytkowników, aby stali się ofiarami. Jedną z rzeczy, które pozostały dość stałe, jest wykorzystanie e-maili jako wektora ataku. Wszystkie powyższe informacje mogą się początkowo wydawać przytłaczające, ale jedynie wprowadzając proste zmiany w sposobie odpowiadania i obsługi e-maili, możesz przejść długą drogę, aby nie stać się ofiarą. Mamy nadzieję, że ten artykuł opisał w pewien sposób trendy, które wykorzystują hakerzy podczas tworzenia i dystrybuowania malware za pośrednictwem e-mail.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę