Jak ransomware zainfekowało mój komputer?

Wprowadzenie

Przez lata hakerzy wykorzystywali wiele różnych i innowacyjnych sposobów infekowania użytkowników odmianami złośliwego oprogramowania. Ransomware używa wielu takich samych metod, jak inne ataki malware. Nadal w dużej mierze korzysta z tych samych zasad i metod infekowania komputerów. Nie oznacza to, że zagrożenie ze strony ransomware jest nieco zmniejszone, ponieważ jego operatorzy polegają na podobnej taktyce, a raczej te same taktyki w dalszym ciągu działają, mimo że społeczność InfoSec o nich wie, a wiele osób nie ma wystarczających nawyków dotyczących bezpieczeństwa.

Przed głębszą analizą tego, jak ransomware faktycznie infekuje komputer, potrzebna jest krótka definicja ransomware. Ransomware można zdefiniować jako rodzinę malware, która uniemożliwia lub ogranicza użytkownikom dostęp do zainfekowanego komputera i korzystanie z niego. Zwykle odbywa się to na dwa sposoby, blokując ekran lub szyfrując pliki, co z kolei uniemożliwia dostęp do odszyfrowania. Blokowanie ekranu, a tym samym uniemożliwienie interakcji użytkownika, nie sprzyjało hakerom. Wynika to z faktu, że narzędzia, które szyfrują dane i pliki, są o wiele bardziej skuteczne i trudniejsze do zwalczenia. Oba rodzaje ransomware będą żądały od ofiary zapłaty okupu w celu uzyskania dostępu do zaszyfrowanych plików lub usunięcia blokady ekranu.

Spośród wszystkich omówionych poniżej metod infekcji zostanie również uwzględniona lista sposobów zapobiegania im. Środki te nie wymagają posiadania stopnia naukowego z zakresu informatyki i zostały ustalone przez naukowców w celu wypracowania przyjętych najlepszych praktyk w zakresie zabezpieczania twoich urządzeń.

Spis treści

- Wprowadzenie

- Załączniki e-mail

- Protokół zdalnego pulpitu (RDP)

- Złośliwe adresy URL

- Złośliwe kampanie reklamowe

- Drive-by Downloads

- Obieranie za cel dostawców usług zarządzanych (MSP)

- Boczne infekcje sieci

- Wektory infekcji fizycznej

- Pobieranie pirackich materiałów

- Wniosek

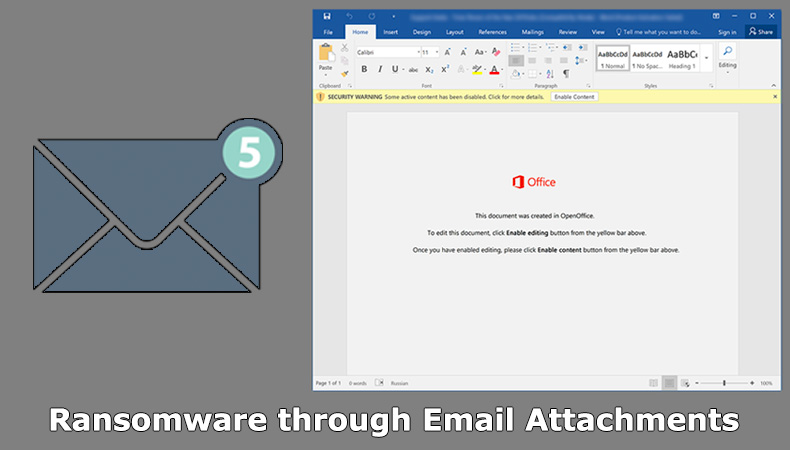

Załączniki e-mail

Najpopularniejsza i wykorzystywana metoda próby infekcji nie tylko ransomware, ale także większości form złośliwego oprogramowania. W wielu przypadkach sfałszowane wiadomości e-mail są pierwszym portem wejścia dla użytkowników indywidualnych i sieci firmowych. Podczas korzystania ze spamowej poczty e-mail hakerzy używają kombinacji taktyk socjotechniki, aby nakłonić użytkownika końcowego do otwarcia złośliwego pliku.

Szkodliwy plik może mieć różne formaty, zarówno pliku ZIP, PDF, dokumentu Word, jak i arkusza kalkulacyjnego Excel. Nie jest to wyczerpująca lista. Nawet pliki obrazów mogą zostać uszkodzone, aby zainstalować trojany, które mogą później pobrać i zainstalować ransomware. Tym, co sprawia, że e-maile są nadal ważnym i niewiarygodnie skutecznym zagrożeniem, jest zakres, w jakim hakerzy tworzą fałszywe e-maile, które wyglądają prawie dokładnie tak, jakby zostały wysłane przez legalną firmę. Ponadto, nowocześni operatorzy ransomware starannie badają swoje cele, aby zwiększyć prawdopodobieństwo, że użytkownik końcowy kliknie złośliwy plik.

Jak zapobiegać infekcjom ransomware e-mail:

- Nie otwieraj załączników z podejrzanych adresów.

- Zawsze sprawdzaj adres nadawcy pod kątem subtelnych błędów ortograficznych. Może to sugerować, że e-mail został sfałszowany.

- Preferowaną taktyką dla operatorów ransomware jest wysyłanie zainfekowanych plików, które wymagają włączenia makr. Zaleca się, aby użytkownicy końcowi nie włączali makr, ponieważ może to pozwolić na częste uruchamianie złośliwych skryptów bez wiedzy użytkownika końcowego.

- Ponadto zaleca się, aby osoby i firmy zainstalowały oprogramowanie do filtrowania antyspamowego, aby uniemożliwić otrzymywanie spamowych wiadomości e-mail przez użytkownika lub pracownika.

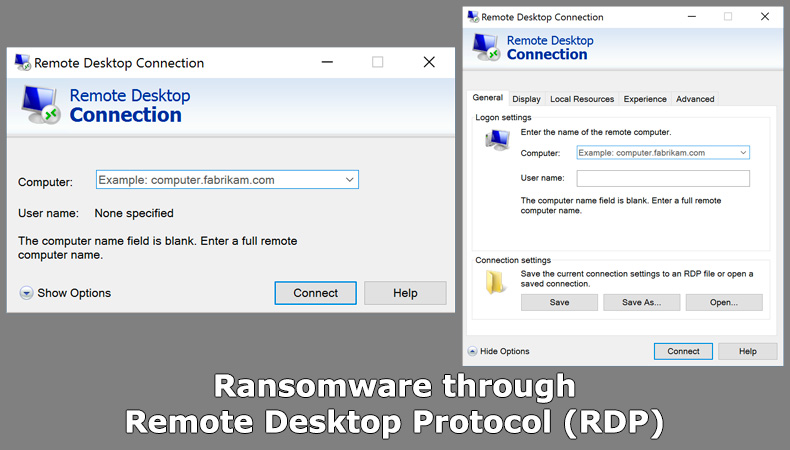

Protokół zdalnego pulpitu (RDP)

Jest to niezwykle popularna opcja wykorzystana przez operatorów ransomware. Warianty ransomware, takie jak Dharma i GandCrab są dobrze znanymi zwolennikami tej metody ataku. Protokół zdalnego pulpitu lub RDP umożliwia podłączenie jednego lub więcej komputerów w sieci. Dzięki temu połączeniu można pobierać i instalować aplikacje. Jeśli haker jest w stanie wykorzystać to połączenie, może uruchomić złośliwy kod, co na potrzeby tego artykułu oznaczałoby pobranie i instalację ransomware.

RDP powstał z potrzeby administratorów IT na wykonywanie zadań na duże odległości i jest to wygodne narzędzie. Niestety hakerzy szybko zdali sobie sprawę z potencjału protokołu. Normalnie żądania RDP są obsługiwane przez port 3389, co oznacza, że hakerzy mogą używać narzędzia znanego jako skanera portów do wykrywania odsłoniętych portów. Następna faza rozpoczyna się, gdy haker próbuje albo wykorzystać znane luki w zabezpieczeniach, aby uzyskać dostęp, albo brutalnie wymusić listę znanych danych uwierzytelniających. Po wykonaniu tej czynności oprogramowanie antywirusowe można wyłączyć, zainstalować ransomware i otworzyć tylne drzwi dla przyszłych ataków.

Można zabezpieczyć swój RDP postępując zgodnie z następującymi środkami bezpieczeństwa:

- Zawsze używaj silnych haseł do logowania do RDP.

- Ponadto zaleca się stosowanie uwierzytelniania dwuskładnikowego w sesjach RDP.

- Korzystanie z VPN znacznie utrudnia hakerom znajdowanie otwartych portów.

- Zmień domyślny port RDP 3389.

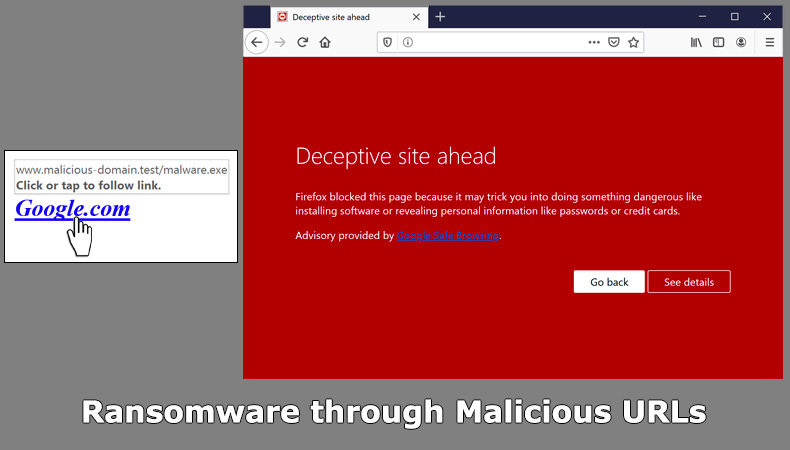

Złośliwe adresy URL

Ta metoda infekcji jest ściśle związana z wiadomościami e-mail, ponieważ często zamiast złośliwego pliku, takiego jak dokument Word, hakerzy dołączają złośliwy link. Link przekieruje następnie do pliku do pobrania, który następnie instaluje ransomware. Oprócz e-maili, podatne na media społecznościowe są również komunikatory internetowe, które mogą być wykorzystywane do rozpowszechniania złośliwego linku. W takim przypadku hakerzy ponownie wykorzystują taktykę inżynierii społecznej, aby zachęcić lub przestraszyć odbiorcę do kliknięcia linku.

Zabezpieczyć się przed złośliwymi linkami można na następujące sposoby:

- Najedź kursorem na link w e-mailu i bezpośredniej wiadomości, aby sprawdzić miejsce docelowe przed kliknięciem. Jeśli wygląda podejrzanie, nie klikaj go.

- Nie ufaj żadnym osadzonym linkom wysłanym za pośrednictwem poczty elektronicznej lub wiadomości błyskawicznych, dopóki nie zostaną dokładnie sprawdzone.

- Zamiast klikać link, użytkownik może wprowadzić adres internetowy ręcznie lub najpierw wyszukać adres w wyszukiwarce. Może to również pomóc w zapobieganiu atakom phishingowym.

Złośliwe kampanie reklamowe

Dawniej Sodinokibi był dystrybuowany wraz ze złośliwymi kampaniami reklamowymi. Malvertising lub złośliwe reklamy to atak polegający na tym, że hakerzy zwykle wstrzykują złośliwy kod do legalnych sieci reklamowych online. Kod zwykle przekierowuje użytkowników na złośliwe witryny internetowe. Złośliwa witryna jest z kolei połączona z zestawem eksploitów, który został zaprojektowany w celu wykorzystania wielu znanych luk w Internet Explorer lub Flash w celu uzyskania dostępu do komputera użytkownika. Z tamtego miejsca na komputerze ofiary można zainstalować ransomware lub cały szereg innych rodzajów malware.

Zestawy eksploitów były niezwykle popularnymi metodami infekowania użytkowników malware, gdy Internet Explorer i Flash zdominowały krajobraz Internetu. Użycie ich spadło wraz z popularnością tych produktów. Jednak zestawy eksploitów ostatnio odradzają się, ponieważ wykwalifikowani operatorzy ransomware atakują teraz duże organizacje, które często korzystają ze starszego oprogramowania.

Jak zapobiec zostaniu ofiarą złośliwej kampanii reklamowej:

- Pamiętaj, aby regularnie aktualizować system operacyjny i pakiety oprogramowania, regularnie instalując aktualizacje, jeśli nie zostaną wykonane automatycznie.

- Dostępne są różne świetne programy blokujące reklamy, które mogą znacznie przyczynić się do zapobiegania zostaniu ofiarą złośliwych kampanii reklamowych.

- Upewnij się, że wtyczki takie jak Flash i Java są ustawione na funkcję „kliknij, aby odtworzyć", co zapobiega ich automatycznemu uruchamianiu, czego potrzebuje wielu hakerów, aby uzyskać dostęp do systemu.

- Upewnij się, aby zainstalować i używać zweryfikowanych lub zaufanych wtyczek. Wyłącz wtyczki, które nie są regularnie używane.

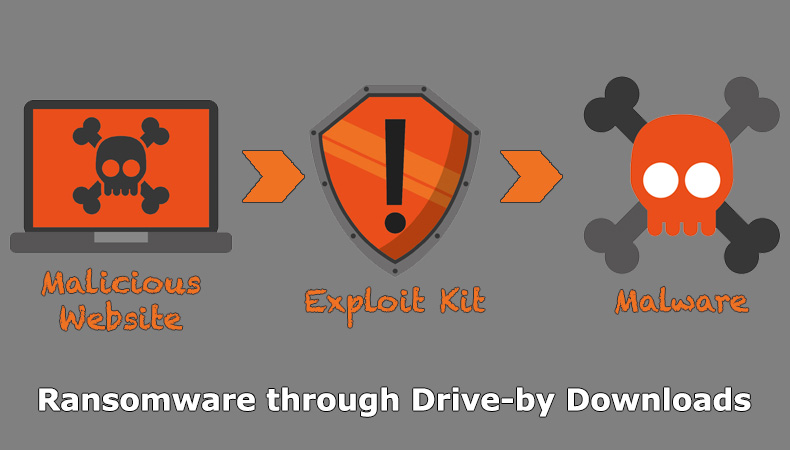

Drive-by Downloads

Drive-by downloads są zwykle postrzegane jako złośliwe pobieranie, które odbywa się bez wiedzy użytkownika końcowego. Można to zrobić w podobny sposób, jak w przypadku niektórych złośliwych kampanii reklamowych, ponieważ haker może hostować witrynę ze złośliwymi plikami do pobrania i nakłonić ofiary do pobrania z hostowanej witryny. Inną metodą, którą można wykonać przy pobieraniu danych, jest wstrzyknięcie złośliwego kodu do legalnych witryn internetowych, a następnie użycie zestawu eksploitów do naruszenia bezpieczeństwa komputerów.

To, co powoduje, że pobrania typu drive-by downloads stanowią takie zagrożenie, polega na tym, że nie potrzebują one użytkownika końcowego do żadnych danych wejściowych (w przeciwieństwie do włączania makr w dokumentach Word). Infekcja może wystąpić po prostu podczas odwiedzania witryny internetowej, ponieważ złośliwy materiał analizuje urządzenie pod kątem określonych luk i automatycznie uruchamia oprogramowanie ransomware w tle.

Nie oznacza to, że nie możesz się bronić przed drive-by downloads. Poniższe środki zapobiegają występowaniu problemu drive-by downloads:

- Podobnie jak w przypadku obrony przed złośliwymi kampaniami reklamowymi, ważne jest, aby systemy operacyjne i oprogramowanie były aktualne.

- Odinstaluj niepotrzebne wtyczki.

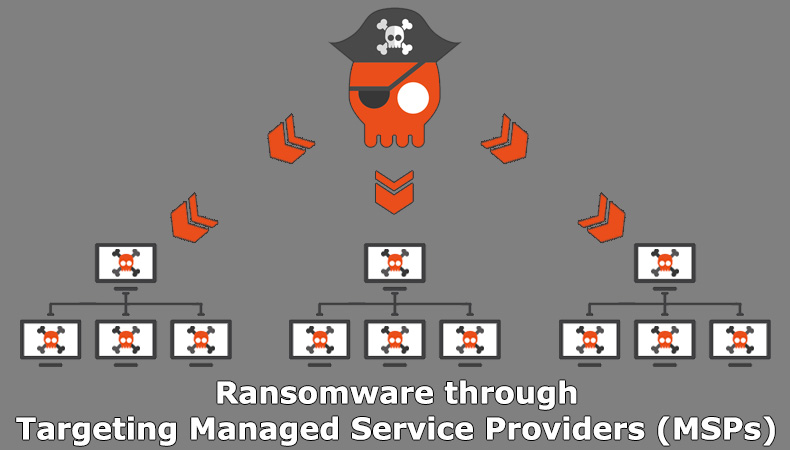

Obieranie za cel dostawców usług zarządzanych (MSP)

Dostawcy usług zarządzanych pozwolili wielu firmom, niezależnie od wielkości, pomóc konkurować w niewiarygodnie napędzanej technologicznie globalnej gospodarce. W celu zapewnienia konkurencyjnej usługi dostawcy usług często wymagają niezrównanego dostępu do sieci firmowych. Dało to hakerom możliwość złamania zabezpieczeń MSP, a następnie klientów MSP. Hakerowi trudniej jest to zrobić, ale poślizgnięcie się po stronie MSP może być tragiczne nie tylko dla MSP, ale i dla całej bazy klientów. Wiele miast w Teksasie, w tym Keene w pobliżu Fort Work, padło ofiarą tego wektora infekcji, gdy MSP zostało po raz pierwszy skompromitowane. Łączny żądany okup wynosił 2,5 miliona $.

Zasadniczo MSP i MSSP (dostawcy usług zarządzanych) mają szerokie oraz niezawodne zasady i środki bezpieczeństwa. Klienci mogą dalej nalegać na wdrożenie uwierzytelniania dwuskładnikowego tam, gdzie to możliwe. Ponadto MSP i jego pracownicy powinni zdawać sobie sprawę z najnowszych kampanii phishingowych, ponieważ jest to nadal ulubiona metoda infekcji wielu hakerów.

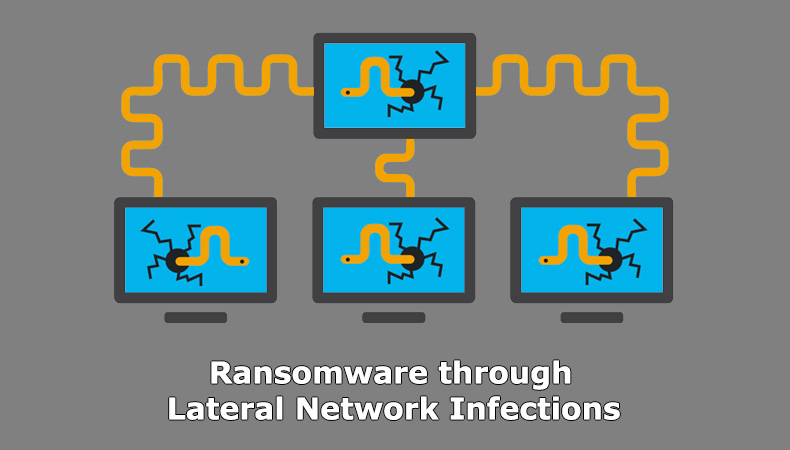

Boczne infekcje sieci

Często w filmach wirusy komputerowe, obecnie powszechnie nazywane złośliwym oprogramowaniem, są prezentowane jako zdolne do replikacji i infekowania maszyny za maszyną, jak plaga cyfrowa. Podczas gdy filmy są podatne na przesadę w celu uzyskania dramatycznego efektu, jest w tym pomyśle ziarno prawdy. Robaki, rodzaj złośliwego oprogramowania niezwykle popularnego na początku 2000 roku, który osiągnął najwyższy poziom dzięki Stuxnet, mogą się replikować i rozsyłać na inne maszyny bez ludzkiej interakcji.

Dopóki WannaCry nie pojawiło się w międzynarodowych gazetach, oprogramowanie ransomware miało cechy robaków. Wykorzystując niesławny eksploit EternalBlue ransomware po raz pierwszy pojawiło się masowo w sieci. Przykładowo, ta zdolność rozprzestrzeniani się przez sieć korporacyjną na inne podatne na ataki maszyny, może zatrzymać operacje. Od czasu WannaCry wiele bardziej niebezpiecznych i kompetentnych szczepów oprogramowania ransomware ma pewne funkcje pozwalające na ten boczny ruch.

Udowodniono, że następujące dwa środki są najbardziej niezawodnymi sposobami zapobiegania takim ruchom w sieci:

- Segmentuj sieci oraz mocno ograniczaj uprawnienia administracyjne tylko do tych, którzy ich potrzebują.

- Wdroż kompleksową strategię i praktyki tworzenia kopii zapasowych.

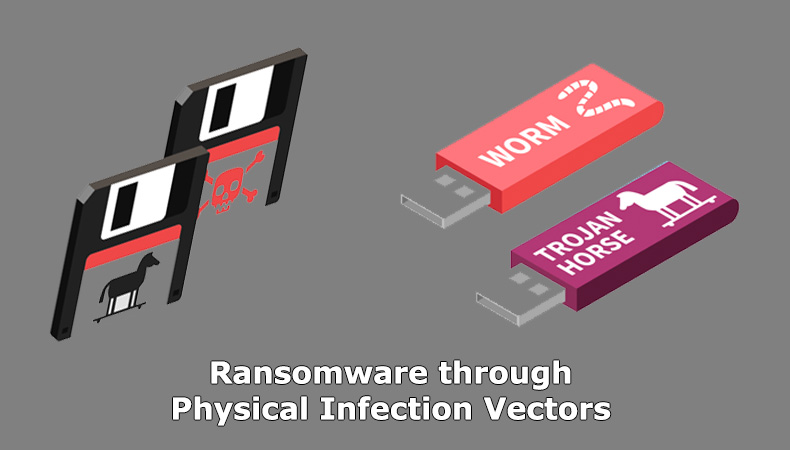

Wektory infekcji fizycznej

Do tej pory zajmowaliśmy się jedynie metodami infekcji zależnymi od atakującego polegającego na pewnej formie połączenia internetowego w celu zainfekowania maszyny. Ten fizyczny transfer danych, mianowicie USB i innych przenośnych urządzeń pamięci masowej, stanowi dla hakerów kolejną okazję do rozsyłania ransomware. Malware mogło zainfekować urządzenie bez wiedzy właściciela, a po wprowadzeniu do komputera malware może rozpocząć szyfrowanie zainfekowanego komputera.

Poniższe wskazówki bezpieczeństwa dotyczą także innych form malware dystrybuowanego za pośrednictwem urządzeń fizycznych:

- Firmy powinny mieć surowe zasady dotyczące pracowników korzystających z własnych urządzeń.

- Nigdy nie podłączaj nieznanego urządzenia do komputera.

- Upewnij się, że na komputerze jest zainstalowane renomowane oprogramowanie antywirusowe.

- Unikaj używania urządzeń publicznych, takich jak kioski do drukowania zdjęć, ponieważ w przeszłości były one celem hakerów.

Pobieranie pirackich materiałów

Dla tych, którzy chcą otrzymać programowanie lub ulubiony serial telewizyjny za darmo, pobieranie pirackich wersji zawsze było opcją. Taką, która bez wątpienia wiąże się z wyborem moralnym. Niezależnie od implikacji moralnych istnieje bardzo dobry powód, dla którego jest to zła opcja. Hakerzy od dawna dołączają złośliwe oprogramowanie do tych plików do pobrania. Podążają również za trendami. Gdy miała zostać wydana Gra o Tron, hakerzy wykorzystali rzekome pirackie wersje do rozsyłania ransomware Bad Rabbit.

Nawet witryny internetowe wykorzystywane do ułatwienia pirackich pobrań były bardziej podatne na wykorzystywanie przez hakerów, którzy chcieli zainicjować pobieranie pobranych plików. Często pirackie oprogramowanie nie pozwala na otrzymywanie ważnych aktualizacji bezpieczeństwa, które pozwalają hakerom na dowolne wykorzystanie już załatanych luk. Niezależnie od tego, gdzie stoi etyczna debata na temat pirackiego oprogramowania, fakt, że jest ono aktywnym celem hakerów, powinien wystarczyć, aby nie uzasadniać pobierania pirackich wersji.

Zapobieganie infekcjom w ten sposób polega po prostu na nie odwiedzaniu ani nie pobieraniu niczego ze stron promujących pirackie treści. Ponadto, jeśli okazja na oprogramowanie jest zbyt dobra, aby mogła być prawdziwa, najlepiej z niej nie korzystać.

Wniosek

Ransomware nadal stanowi poważne zagrożenie dla każdego, kto korzysta z komputera lub urządzenia mobilnego. Hakerzy opracują nowe i nowe sposoby rozsyłania wariantów ransomware, jednak często polegają na powyższych przykładach. Przedstawione wskazówki nie tylko chronią przed ransomware, ale także przed zdecydowaną większością innych wariantów malware. Dobre praktyki bezpieczeństwa często obejmują rozwijanie dobrych nawyków bezpieczeństwa, które uzupełniają oprogramowanie bezpieczeństwa. Na początku może to być trudne, ale na dłuższą metę może zaoszczędzić ogromne kwoty, nie mówiąc już o życiu rodzinnych wspomnień, jeśli zostaną zaszyfrowane twoje zdjęcia rodzinne.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę