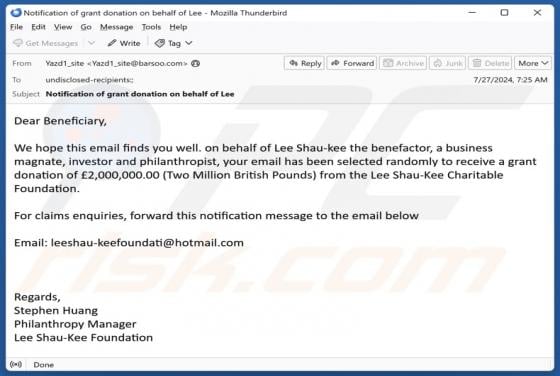

Oszustwo e-mailowe Coinbase Device Registration

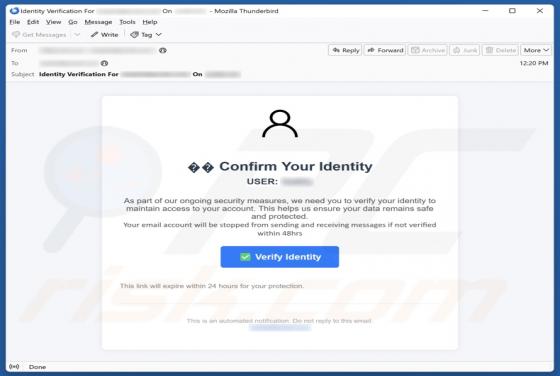

Po przeanalizowaniu wiadomości e-mail „Rejestracja urządzenia Coinbase” stwierdziliśmy, że jest ona fałszywa. Ta wiadomość spamowa jest przedstawiana jako powiadomienie od Coinbase dotyczące podejrzanego logowania na konto. Celem tej kampanii spamowej jest nakłonienie odbiorców do zadzwonienia na