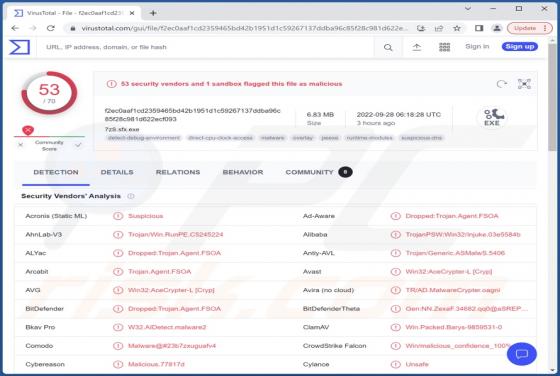

Malware NullMixer

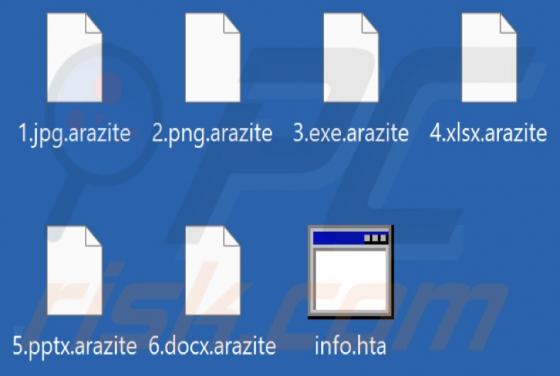

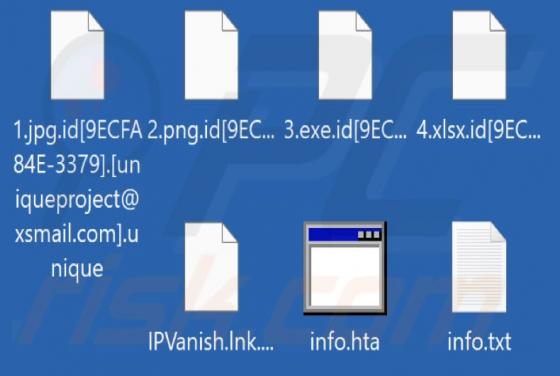

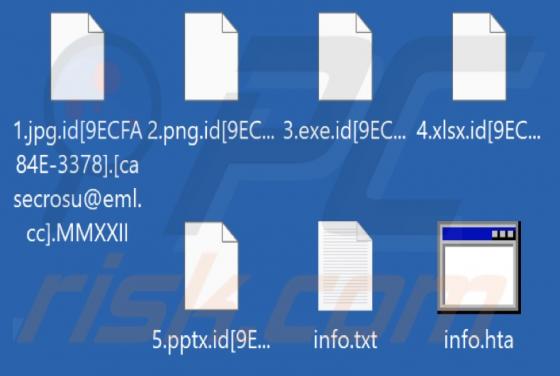

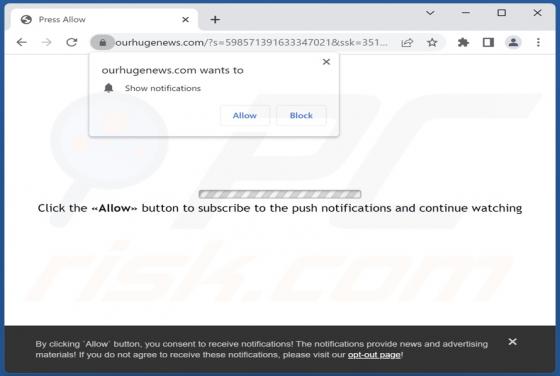

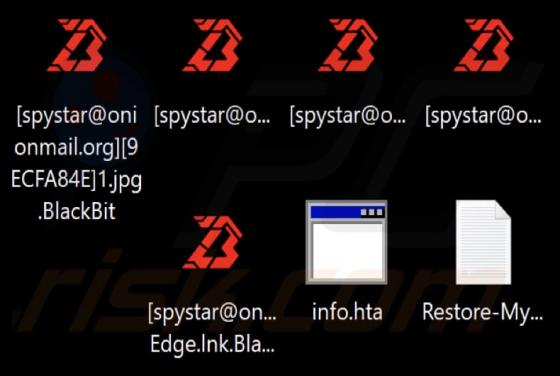

NullMixer to złośliwy program zaprojektowany do wywoływania infekcji łańcuchowych i jako taki jest sklasyfikowany jako dropper. Zaobserwowano, że program ten infiltruje do zainfekowanych urządzeń szeroką gamę malware, od złodziei informacji po programy ładujące. Warto zauważyć, że NullMixer jest a