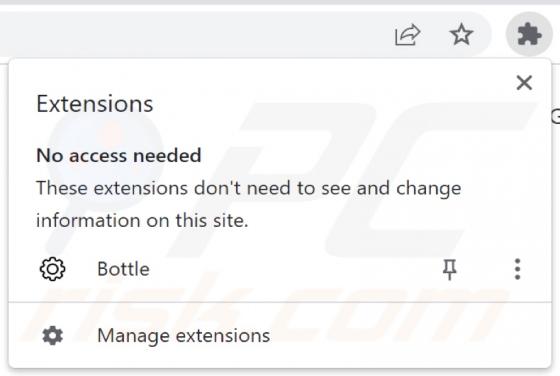

Porywacz przeglądarki Bottle

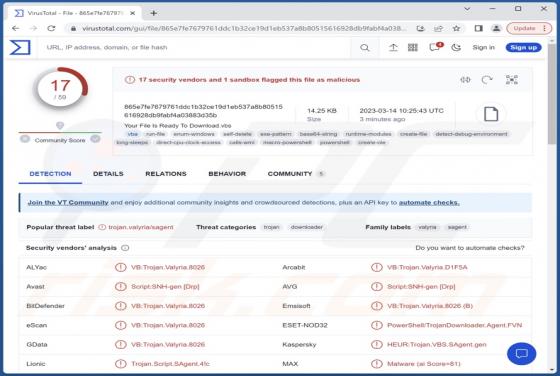

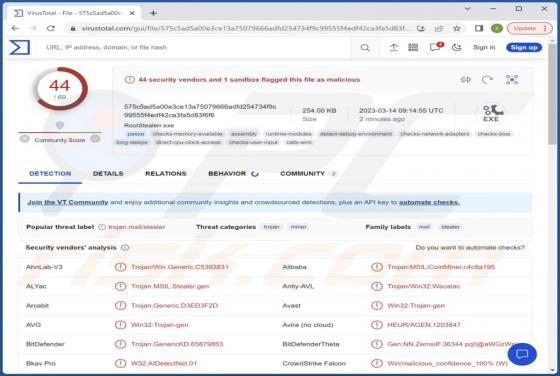

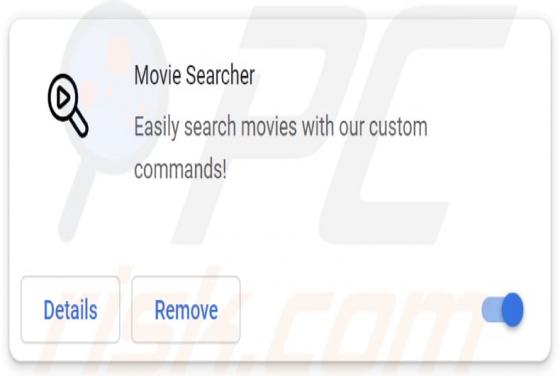

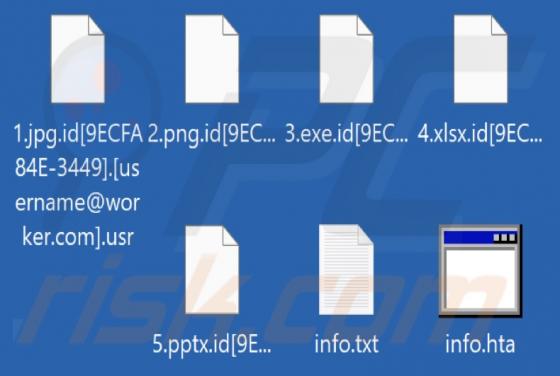

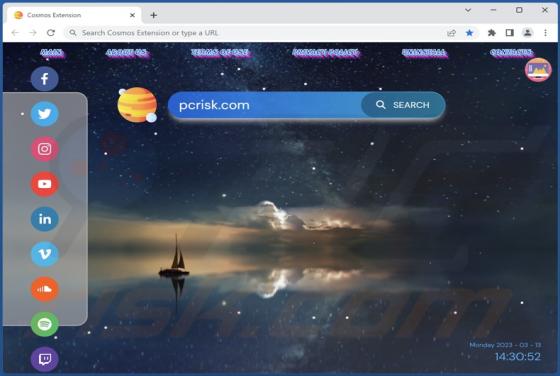

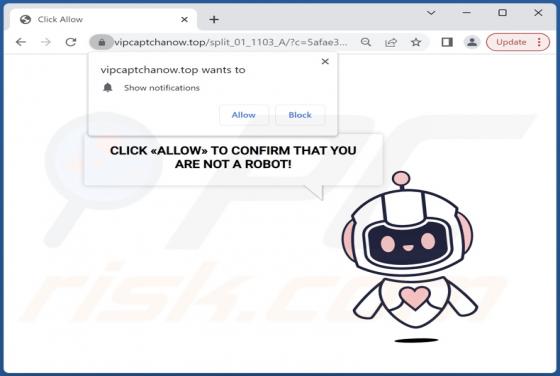

Nasi badacze odkryli instalator (powszechnie wykrywany jako Valyria), który zawierał porywacza przeglądarki. Bottle podczas badania podejrzanych witryn. W przeciwieństwie do większości programów należących do tej klasyfikacji, nie zmienia on ustawień przeglądarki w celu promowania swojej fałszywej