Złodziej Bandit

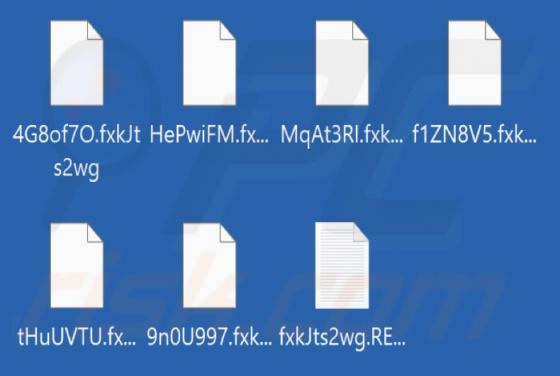

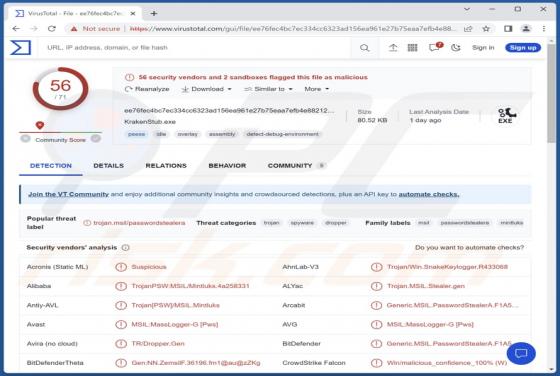

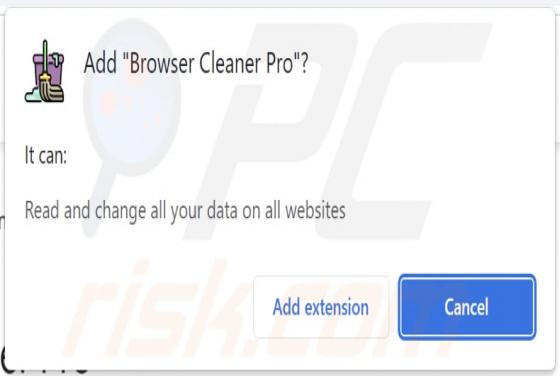

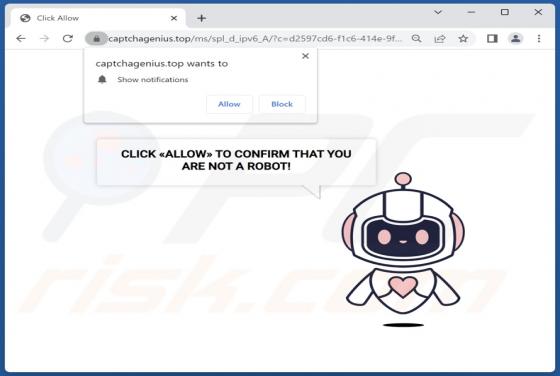

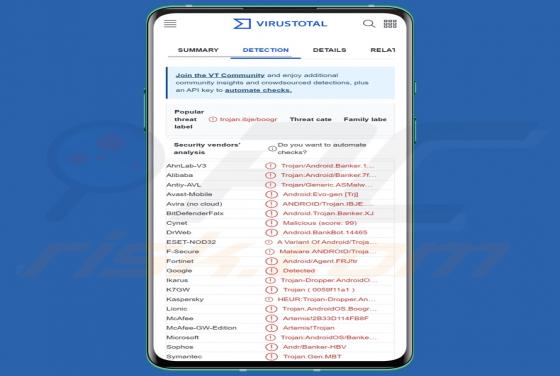

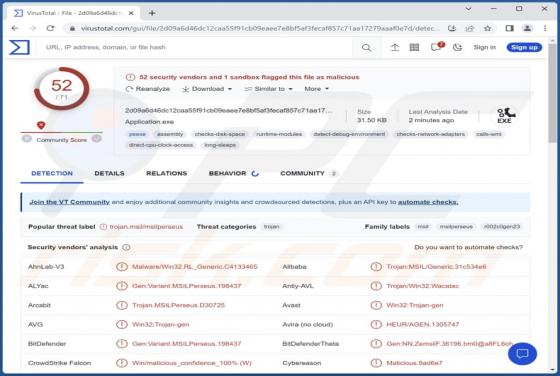

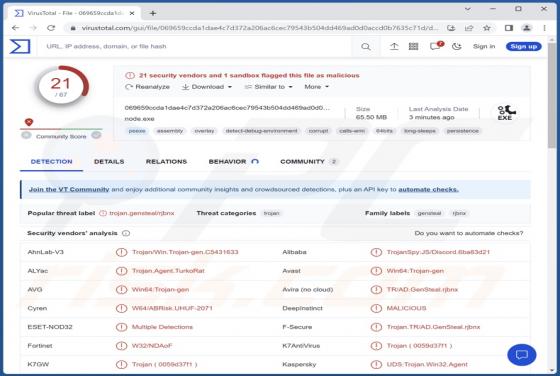

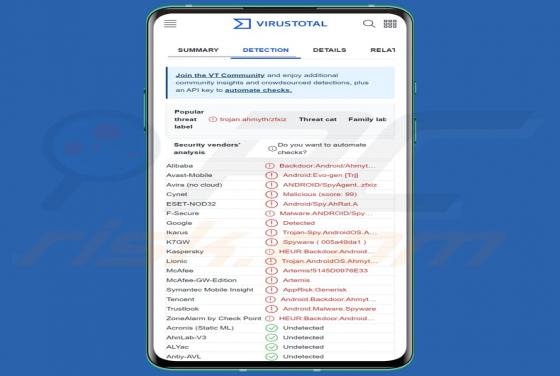

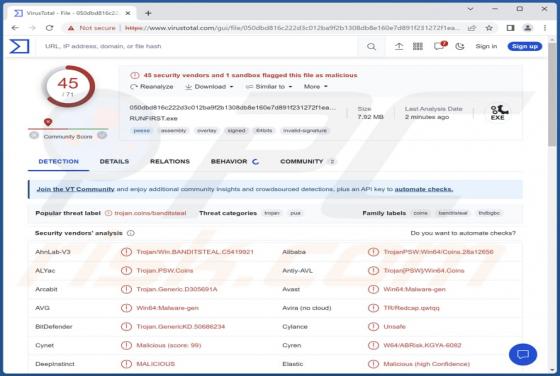

Bandit to rodzaj złośliwego oprogramowania kradnącego informacje, napisanego w języku programowania Go. Ma na celu ominięcie mechanizmów wykrywania i atakuje różne przeglądarki internetowe i portfele kryptowalutowe. Bandit atakuje systemy operacyjne Windows, ale w przyszłości może zostać zaprojekt