Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Poradnik usuwania wirusa Neshta

Czym jest Neshta?

Neshta to malware, które infekuje pliki systemowe wykonywalne (.exe) i wykorzystuje je do zbierania informacji o systemie. Może również obierać za cel wymienne urządzenia pamięci masowej i sieci udostępniania. Neshta wysyła te informacje do serwera sieciowego kontrolowanego przez cyberprzestępców. Badania pokazują, że to złośliwe oprogramowanie jest wykorzystywane głównie do atakowania firm specjalizujących się w finansach, towarach konsumpcyjnych i energii. Służy również do atakowania przemysłu produkcyjnego. W każdym razie należy usunąć Neshta z systemów operacyjnych.

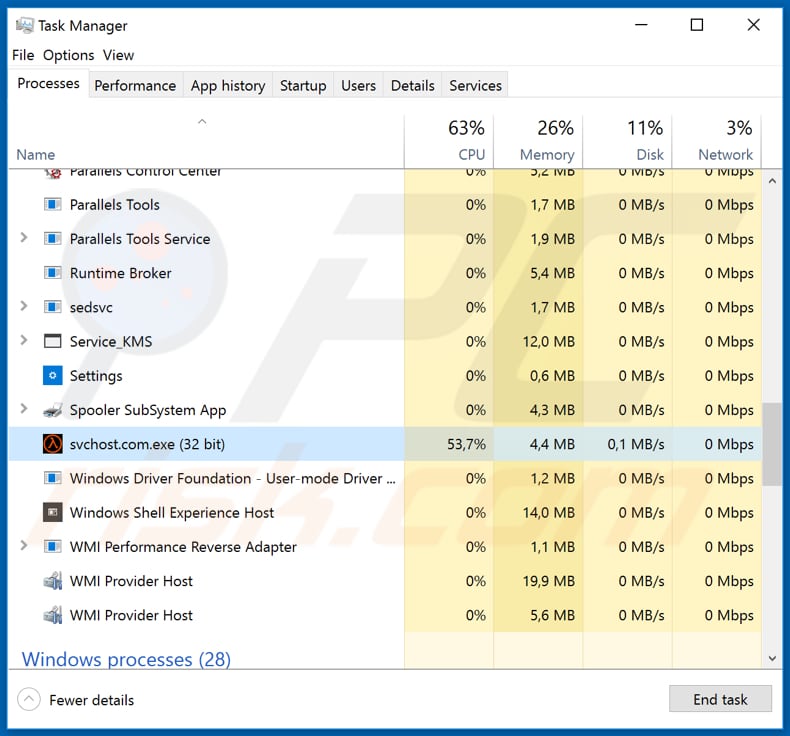

Neshta infekuje pliki wykonywalne systemu Windows, dołączając do nich złośliwy kod. Nazywa siebie również "svchost.com" - ofiary Neshty mogą znaleźć ten proces w Menedżerze zadań, a jego plik wykonywalny w "C:\Windows\". To malware zmienia rejestr systemu Windows, więc uruchamia ten proces przy każdym uruchomieniu zainfekowanego pliku wykonywalnego (.exe). Oznacza to, że Neshta tworzy mechanizm trwałości. Pamiętaj, że nie obiera za cel plików .exe, które zawierają w swoich ścieżkach "%SystemRoot%", "%Temp%" lub "\PROGRA~1\". Ponadto malware generuje dwa inne pliki ("directx.sys" i "tmp5023.tmp"), przechowując je odpowiednio w katalogach "%SystemRoot%\" i "%Temp%\". Plik "directx.sys" to plik tekstowy, który zawiera ścieżkę ostatniego zainfekowanego pliku do uruchomienia. Ten plik tekstowy jest aktualizowany przy każdym uruchomieniu zainfekowanego pliku. Neshta wykorzystuje zainfekowane pliki do zbierania różnych informacji systemowych dotyczących systemu operacyjnego, sprzętu i zainstalowanego oprogramowania. Zebrane dane są następnie wysyłane na zdalny serwer, a przestępcy mogą z łatwością wykorzystywać je do generowania przychodów w złośliwy sposób, powodując różne problemy związane z prywatnością.

| Nazwa | Wirus Neshta |

| Typ zagrożenia | Spyware, złodziej informacji o systemie. |

| Nazwy wykrycia (wykonywalny plik svchost[.]com) | Avast (Win32:Crypt-SKC [Trj]), BitDefender (Win32.Neshta.A), ESET-NOD32 (Win32/Neshta.A), Kaspersky (Virus.Win32.Neshta.a), Pełna lista (VirusTotal) |

| Nazwa(y) złośliwego procesu | svchost.com.exe |

| Objawy | Złośliwe programy, jak Neshta są zaprojektowane do podstępnej infiltracji komputera ofiay i pozostawania cichymi, w wyniku czego na zainfekowanej maszynie nie ma jasno widocznych objawów. |

| Metody dystrybucji | Zainfekowane załączniki e-mail, złośliwe ogłoszenia internetowe, inżynieria społeczna, narzędzia "łamania" oprogramowania, poderjzane źrodła pobierania. |

| Zniszczenie | Skradzione informacje systemowe. |

| Usuwanie |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Cyberprzestępcy dystrybuują to malware za pośrednictwem innego złośliwego oprogramowania lub zainfekowanych plików, które ludzie pobierają z podejrzanych źródeł pobierania. Przykłady złośliwych programów zaprojektowanych do rozsyłania innego oprogramowania tego typu obejmują Tortoiseshell, Torpig i Nymeria. Zwykle ludzie nie są świadomi, że ich komputery są zainfekowane tymi programami.

Jak zainstalowano Neshta na moim komputerze?

Szkodliwe oprogramowanie jest zwykle dystrybuowane za pośrednictwem kampanii spamowych, trojanów, narzędzi nieoficjalnej aktualizacji i aktywacji oprogramowania oraz podejrzanych kanałów pobierania oprogramowania. W celu rozsyłania szkodliwych programów za pośrednictwem kampanii spamowych cyberprzestępcy wysyłają wiadomości zawierające złośliwe pliki/załączniki (lub prowadzące do nich linki internetowe). Zwykle załączniki te to dokumenty Microsoft Office, pliki archiwów (RAR, ZIP), dokumenty PDF, pliki wykonywalne (.exe), pliki JavaScript itp. Po otwarciu pliki instalują malware. Trojany są złośliwymi programami, które, jeśli zostaną zainstalowane, powodują infekcje łańcuchowe - większość z nich dystrybuuje inne programy tego rodzaju. Jednak dzieje się tak tylko wtedy, gdy ludzie mają już komputery zainfekowane trojanem. Fałszywe narzędzia do aktualizacji oprogramowania mogą służyć do rozsyłania malware. Instalują złośliwe programy zamiast aktualizacji lub poprawek lub wykorzystują błędy/wady nieaktualnego oprogramowania zainstalowanego w systemie operacyjnym. Narzędzia do łamania oprogramowania to programy, które podobno omijają aktywację płatnego oprogramowania, jednak często instalują złośliwe programy. Malware rozprzestrzenia się również za pośrednictwem podejrzanych źródeł pobierania, takich jak na przykład stron z bezpłatnym hostingiem plików, witryn z bezpłatnymi plikami do pobrania, sieci peer-to-peer (klientów torrent, eMule itd.), nieoficjalnych witryn itp. Zwykle cyberprzestępcy przesyłają złośliwe oprogramowanie pliki i maskują je jako uzasadnione. Ludzie, którzy otwierają pliki pobrane z tych źródeł, często powodują instalację malware wysokiego ryzyka.

Jak uniknąć instalacji złośliwego oprogramowania?

Otwieranie załączników lub linków internetowych prezentowanych w różnych nieistotnych e-mailach nie jest bezpieczne, zwłaszcza jeśli są wysłane z nieznanych i podejrzanych adresów. Tym wiadomościom i załączonym do nich plikom nie powinno się ufać i nie powinno się ich otwierać. Pobieraj każde oprogramowanie korzystając z bezpośrednich linków do pobrania i wiarygodnych, oficjalnych stron internetowych. Nie należy ufać żadnym innym narzędziom (przykłady wspomniano powyżej). Aktualizuj zainstalowane oprogramowanie i systemy operacyjne za pomocą narzędzi lub wbudowanych funkcji zaprojektowanych przez oficjalnych twórców oprogramowania. Nie należy używać do tego celu innych narzędzi. To samo dotyczy narzędzi aktywacji („łamania" oprogramowania) stron trzecich - korzystanie z nich jest nielegalne i często infekuje komputery malware. Zainstaluj sprawdzone oprogramowanie antywirusowe lub antyspyware oraz regularnie skanuj swój komputer. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy przeprowadzenie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie wyeliminować zainstalowane malware.

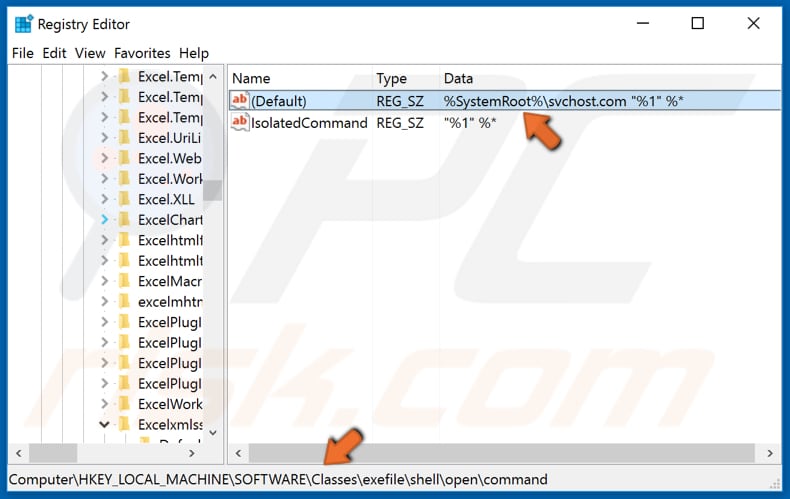

Neshta edytuje rejestr Windows (edytuje klucz "HKLM\SOFTWARE\Classes\exefile\shell\open\command" ustawiając wartość na "%SystemRoot%\svchost.com "%1" %*"):

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest Neshta?

- KROK 1. Manual ne usuwanie malware Neshta.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

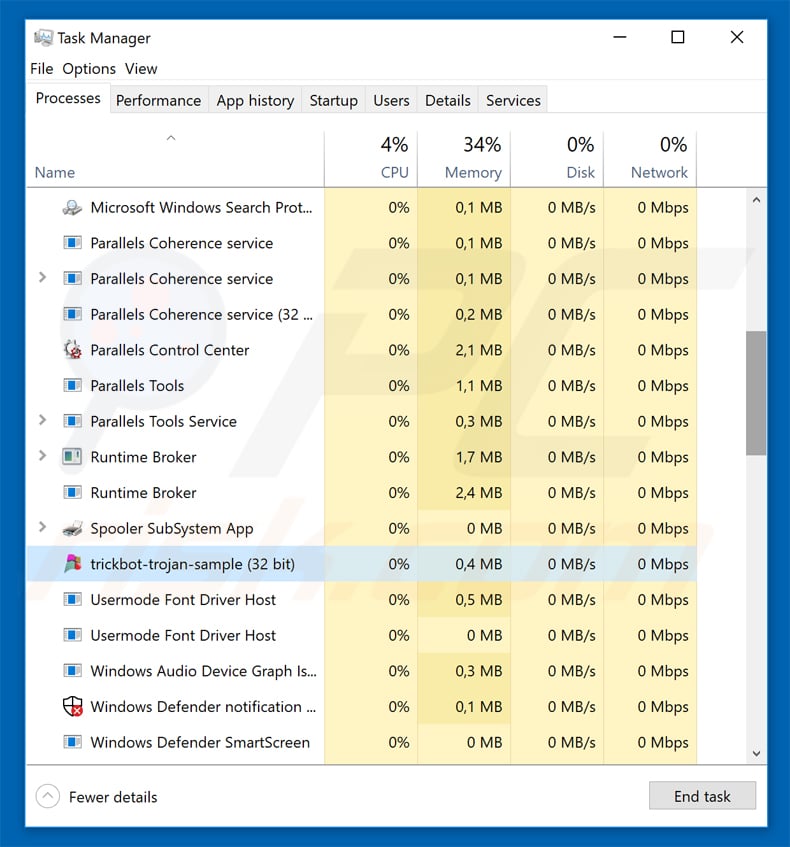

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows. Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli zaznaczyłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

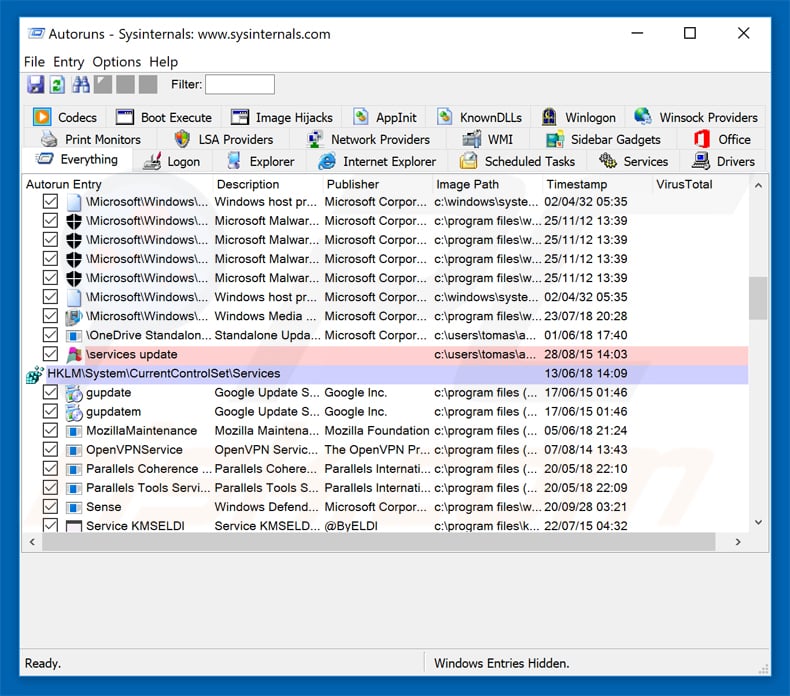

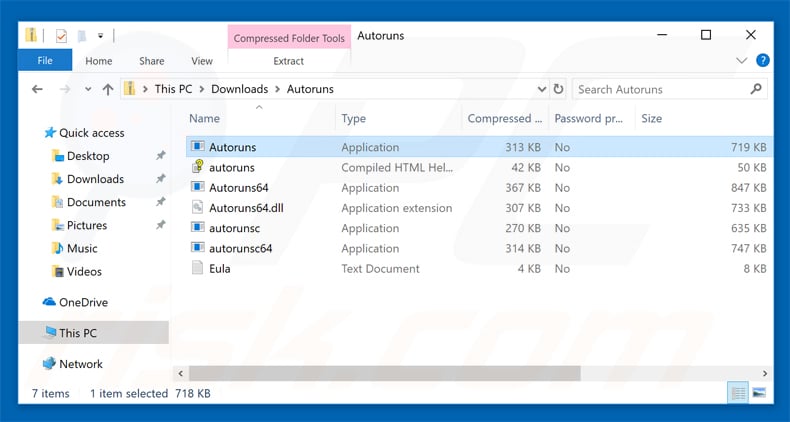

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

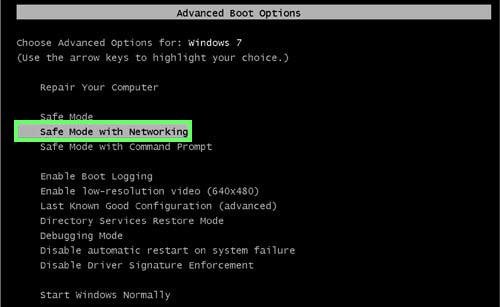

Użytkownicy Windows XP i Windows 7: Uruchom swój komputer w Trybie awaryjnym z obsługą sieci: Kliknij przycisk Start, kliknij polecenie Zamknij, kliknij opcję Uruchom ponownie, kliknij przycisk OK. Podczas uruchamiania komputera naciśnij klawisz F8 na klawiaturze tak wiele razy, aż zobaczysz Menu opcji zaawansowanych systemu Windows, a następnie wybierz opcję Tryb awaryjny z obsługą sieci z listy.

Film pokazujący jak uruchomić system Windows 7 w „Trybie awaryjnym z obsługą sieci":

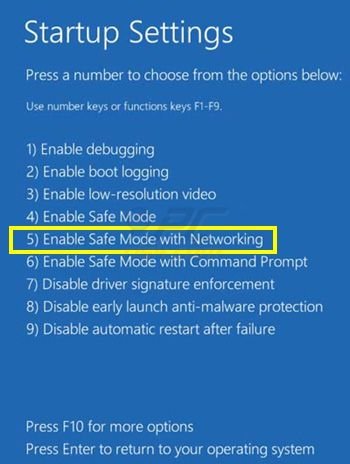

Użytkownicy Windows 8: Przejdź do ekranu startowego Windows 8, wpisz Advanced. W wynikach wyszukiwania wybierz opcję Ustawienia. Kliknij na zaawansowane opcje startowe. W otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie. Kliknij przycisk „Uruchom ponownie teraz". Komputer zostanie ponownie uruchomiony w „Menu zaawansowanych opcji uruchamiania." Kliknij przycisk „Rozwiązywanie problemów", a następnie kliknij przycisk „Opcje zaawansowane". Na ekranie zaawansowanych opcji kliknij „Ustawienia uruchamiania." Kliknij przycisk „Uruchom ponownie". Komputer uruchomi się ponownie do ekranu Ustawienia startowe. Naciśnij „5", aby uruchomić w Trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w „Trybie awaryjnym z obsługą sieci":

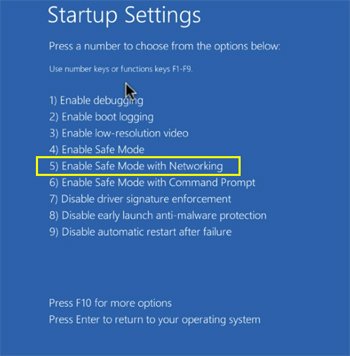

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij „Uruchom ponownie" przytrzymując przycisk „Shift" na klawiaturze. W oknie „Wybierz opcję" kliknij przycisk „Rozwiązywanie problemów", a następnie wybierz opcję „Opcje zaawansowane". W menu zaawansowanych opcji wybierz „Ustawienia uruchamiania" i kliknij przycisk „Uruchom ponownie". W poniższym oknie powinieneś kliknąć przycisk „F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w „Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

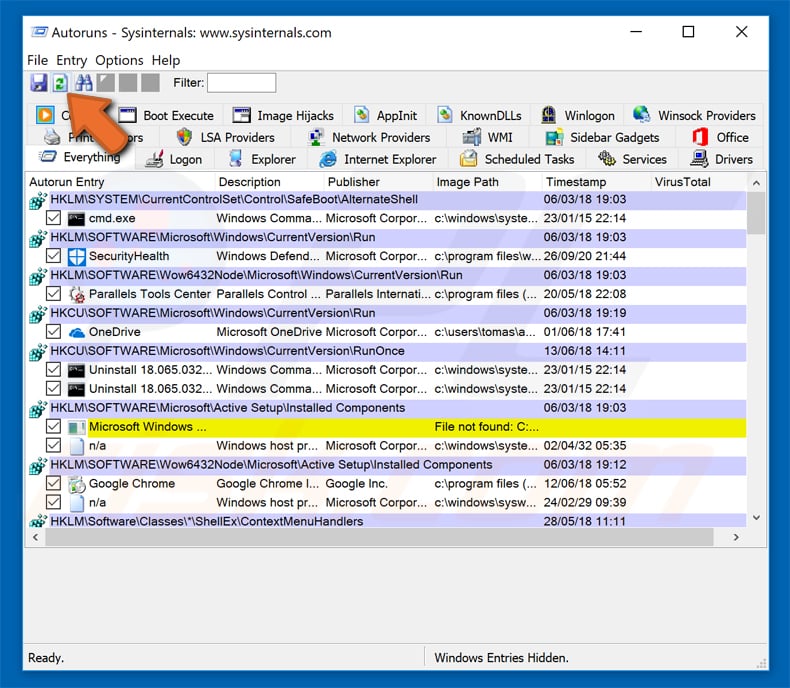

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

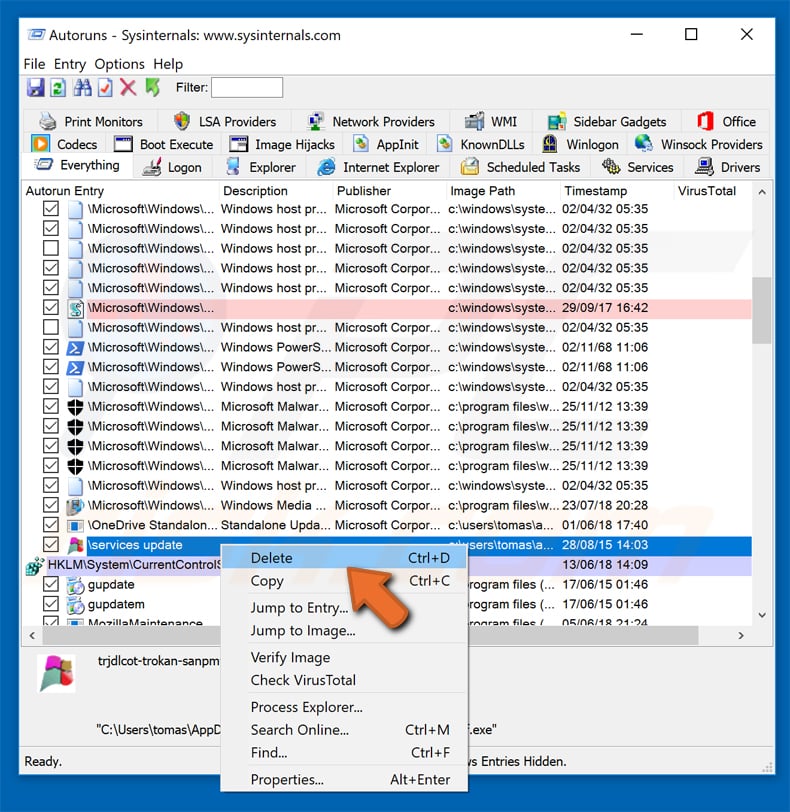

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń"

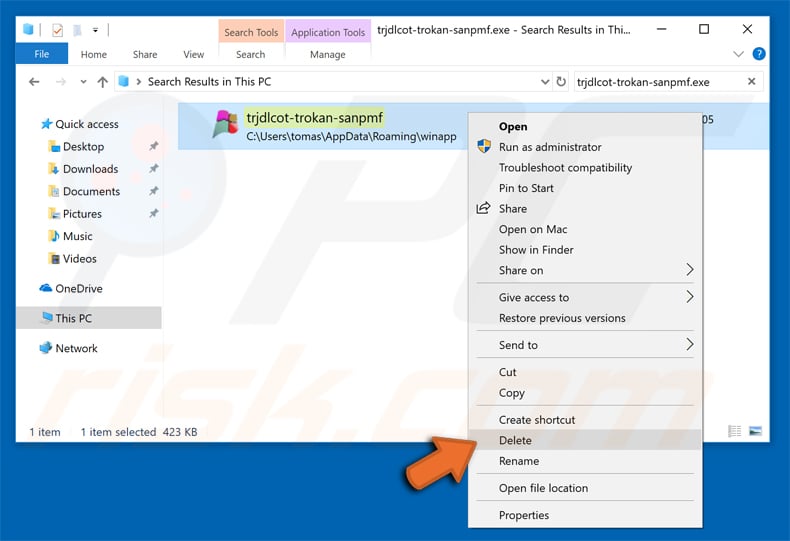

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware. Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji, niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego.

Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję