Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Poradnik usuwania wirusa Astaroth

Czym jest Astaroth?

Astaroth jest wirusem trojańskim wysokiego ryzyka. Zazwyczaj jest dystrybuowany za pomocą kampanii spamowych. Przestępcy wysyłają setki tysięcy e-maili zawierających zwodnicze komunikaty zachęcające użytkowników do otworzenia załączonych plików (dokumentów Microsoft Office). Po otwarciu pliki te uruchamiają polecenia, które wprowadzają Astaroth do systemu. Po infiltracji Astaroth wstrzykuje inne złośliwe aplikacje. W czasie badań wykorzystano go do rozsyłania keyloggera zaprojektowanego do kradzieży danych osobowych, jednak Astaroth jest również wykorzystywany do rozprzestrzeniania innego malware.

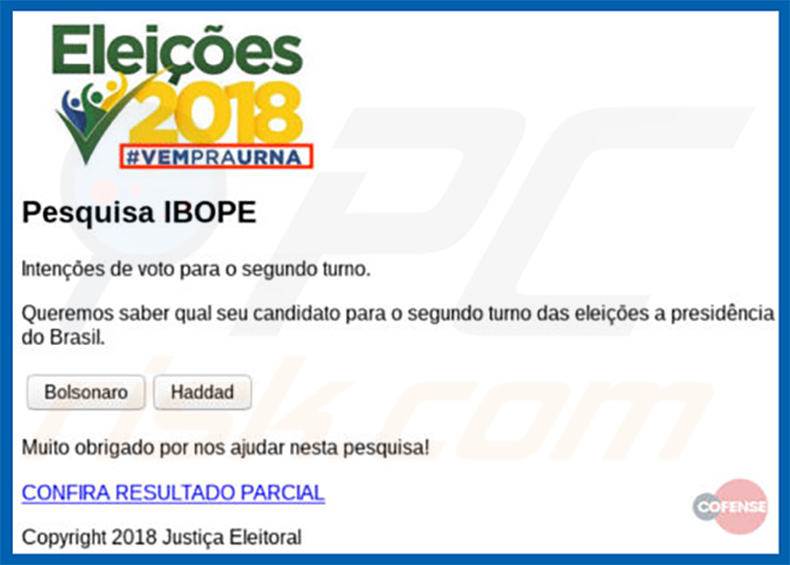

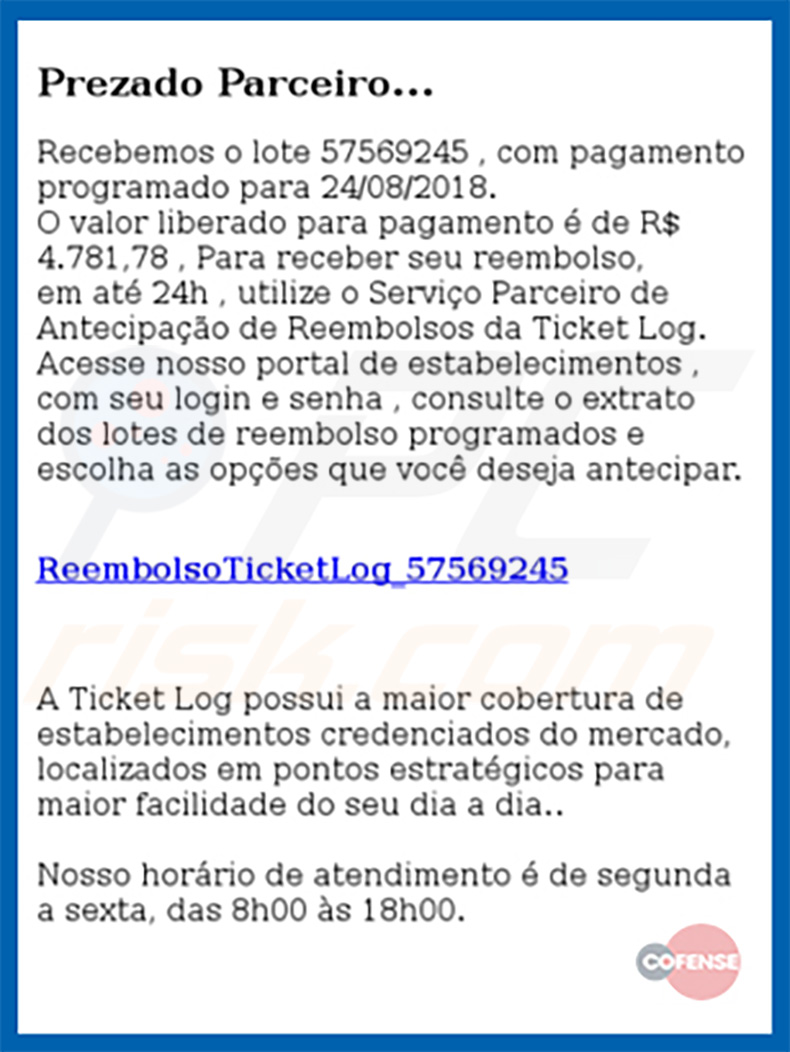

Po udanej infiltracji systemu, Astaroth wykonuje szereg działań mających na celu wstrzyknięcie malware, jednak ostateczny rezultat jest identyczny: infiltracja innego malware. W czasie badań Astaroth obierał za cel głównie użytkowników z Ameryki Południowej. Keylogger rozprzestrzeniał się za pośrednictwem Astaroth zapisując aktywność przeglądania za pomocą przeglądarki internetowej Internet Explorer. Aby zapewnić, że ludzie będą korzystać z tej przeglądarki, malware kończy procesy Google Chrome i Mozilla Firefox (najpopularniejsze przeglądarki), jeśli zostaną one uruchomione. W ten sposób keylogger próbuje nakłonić użytkowników do uwierzenia, że te przeglądarki nie działają prawidłowo. Ponieważ nie są dostępne żadne inne przeglądarki, zachęca się użytkowników do uruchamiania przeglądarki Internet Explorer. Keylogger obiera za cel brazylijskie banki i firmy. Szkodliwe oprogramowanie zapisuje tylko naciśnięcia klawiszy po otwarciu określonej strony internetowej. Jednak jeśli cyberprzestępcy uzyskają dostęp do kont bankowych, z pewnością będą próbowali ukraść zgromadzone na nich fundusze. Cyberprzestępcy mają na celu generowanie jak największego dochodu. W niektórych przypadkach jednak osoby te rozsyłają wirusy w celach destrukcyjnych (próbują spowodować straty danych i finansowe). Należy pamiętać, że twórcy keyloggera atakują również strony internetowe firm. Jeśli przestępcy uzyskają dostęp do panelu administracyjnego witryny, mogą powodować różne problemy. Przykładowo, mogą usuwać istniejące treści, dodawać złośliwe treści, usuwać konta użytkowników itp. Ponadto osoby te mogą wstrzykiwać na porwane strony internetowe skrypty służące do wydobywania kryptowaluty. W tym przypadku po otworzeniu witryny każdy komputer odwiedzającego jest używany jako narzędzie wydobywania kryptowaluty. Wiele usług zapewnia te funkcje legalnie (np. GRIDCASH, CoinImp, Coinhive itp.), jednak przestępcy niewłaściwie wykorzystują techniki kryptograficzne do generowania przychodów. Ponadto wielu zwykłych użytkowników (nie znających się na cyberbezpieczeństwie) używa identycznego hasła do wielu kont. Zatem po uzyskaniu dostępu do jednego konta przestępcy często mają dostęp do innych (np. e-maili, sieci społecznościowych itp.). W każdym przypadku keylogger dystrybuowany za pomocą Astaroth może powodować poważne problemy finansowe/utratę danych i prywatności. Chociaż Astaroth obecnie dystrybuuje malware do zapisywania naciśnięć klawiszy, w przyszłości przestępcy mogą wykorzystywać tego trojana do rozsyłania innych wirusów, takich jak ransomware, górnicy kryptowaluty itd. Dlatego Astaroth stanowi poważne zagrożenie dla każdego użytkownika.

| Nazwa | Wirus Astaroth |

| Typ zagrożenia | Trojan, wirus kradnący hasła, malware bankowe, spyware |

| Objawy | Trojany są zaprojektowane, aby podstępnie infiltrować komputer ofiary i pozostać cichymi, w wyniku czego na zainfekowanej maszynie nie ma widocznych jasnych objawów. |

| Metody dystrybucji | Zainfekowane załączniki e-mail, złośliwe ogłoszenia online, inżynieria społeczna, narzędzia łamania oprogramowania. |

| Zniszczenie | Skradzione informacje bankowe, hasła, kradzież tożsamości, komputer ofiary dodany do botnetu. |

| Usuwanie |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Istnieje wiele wirusów trojańskich dystrybuowanych za pomocą kampanii spamowych (np. Qakbot, ExileRat, Ave Maria, TrickBot, FormBook itp.). Twórcy tych wirusów są inni i dlatego ich funkcjonalności mogą się różnić (niektóre zbierają informacje, inne wstrzykują inne wirusy itd.), jednak wszystkie stanowią poważne zagrożenie dla prywatności i bezpieczeństwa komputera. Dlatego najważniejsze jest usunięcie tego malware.

Jak Astaroth przeniknął do mojego komputera?

Jak wspomniano powyżej, Astaroth jest rozsyłany za pomocą kampanii spamowych. Przestępcy wysyłają wiadomości e-mail ze szkodliwymi załącznikami - dokumentami Microsoft Office (Excel, Word itp.). Po otwarciu pliki te proszą użytkowników o włączenie makropoleceń. W ten sposób użytkownicy nadają im uprawnienia do uruchamiania makr, które pobierają i instalują Astaroth w systemie. Jednak to dopiero początek. Po udanej infiltracji Astaroth wykonuje wiele działań, aby wprowadzić dodatkowe malware do systemu. Astaroth pobiera i uruchamia plik .lnk prowadzący do zewnętrznego adresu URL (pliki .lnk są zwykle używane jako skróty dostępu do treści przechowywanych w systemie). Astaroth następnie pobiera plik .php z adresu URL. Ten pobrany plik .php zawiera arkusz stylów z wbudowanym kodem JavaScript. Kod JavaScript generuje losową liczbę, aby wybrać adres URL CloudFlare, z którego pobierany jest następny ładunek (inny arkusz stylów z JavaScript). Drugi JavaScript umieszcza malware (w czasie badania był to keylogger). Losowo wybiera również adres URL pobierania, a następnie kopiuje dwa pliki wykonywalne systemu operacyjnego Windows ("certutil" [nazwa zostaje zmieniona na "certix"] i "regsvr32") do folderu "%TEMP%". Są one później wykorzystywane do zakończenia pobierania malware. Ostatnim krokiem jest sprawdzenie folderu Plików programowych, aby ustalić, czy zainstalowane jest oprogramowanie antywirusowe Avast. Jeśli nie, skrypt uruchamia plik .dll i sam się kończy. Po wykonaniu wszystkich tych kroków Astaroth ostatecznie uruchamia pobrane malware (keylogger). Ponownie pamiętaj, że zachowanie Astaroth (lista działań) może się zmienić, w zależności od tego, czy przestępcy wykorzystują tego trojana do rozsyłania innego malware.

Jak uniknąć instalacji malware?

Aby zapobiec tym infekcjom komputerowym, zachowaj ostrożność podczas przeglądania Internetu. Pomyśl dwa razy przed otwarciem załączników do wiadomości e-mail. Pliki, które wydają się nieistotne i zostały otrzymane z podejrzanych/nierozpoznawalnych adresów e-mail, nigdy nie powinny być otwierane. Powinny zostać usunięte bez czytania. Ponadto należy pamiętać, że przestępcy często wysyłają zwodnicze wiadomości, twierdząc, że odbiorca otrzyma coś za darmo (np. wygrał loterię, otrzymał paczkę, ktoś przekazał pieniądze na jego konto itp.). Mają nadzieję, że odbiorca zostanie oszukany, aby otworzyć załącznik. Nie daj się zwieść temu oszustwu. Najważniejsze jest posiadanie zainstalowanego i uruchomionego renomowanego oprogramowania antywirusowego/antyspyware. Narzędzia te często wykrywają i eliminują malware, zanim może ono uszkodzić system. Głównymi przyczynami infekcji komputerowych są niewielka wiedza i nieostrożne zachowanie. Kluczem do bezpieczeństwa jest ostrożność. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy przeprowadzenie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie wyeliminować infiltrujące malware.

Inny zwodniczy e-mail promujący trojana Astaroth:

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest Astaroth?

- KROK 1. Manualne usuwanie malware Astaroth.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

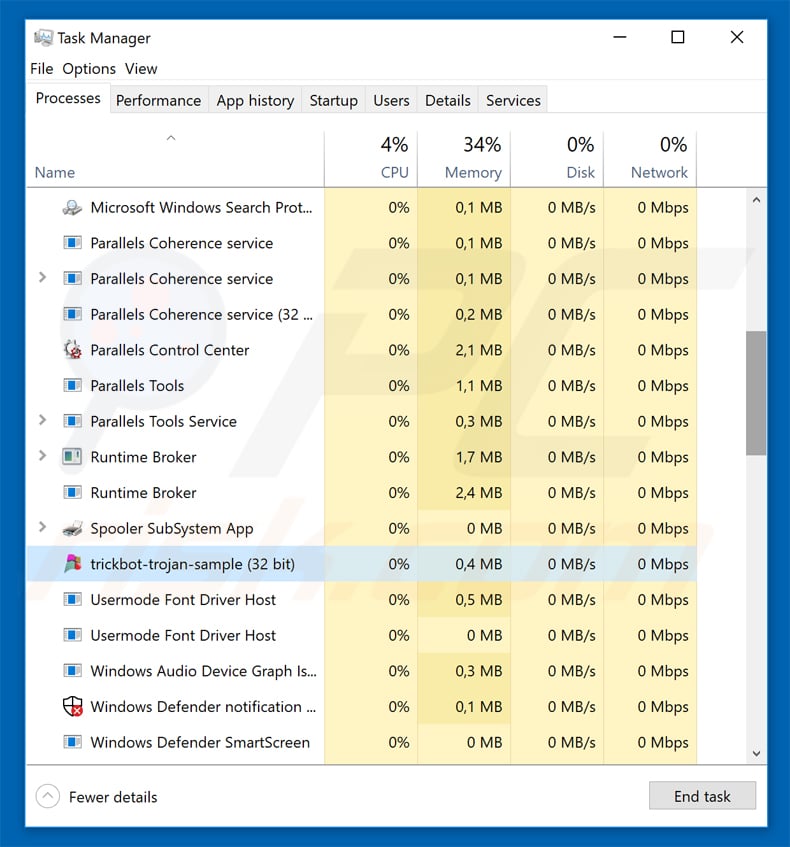

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows. Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli zaznaczyłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

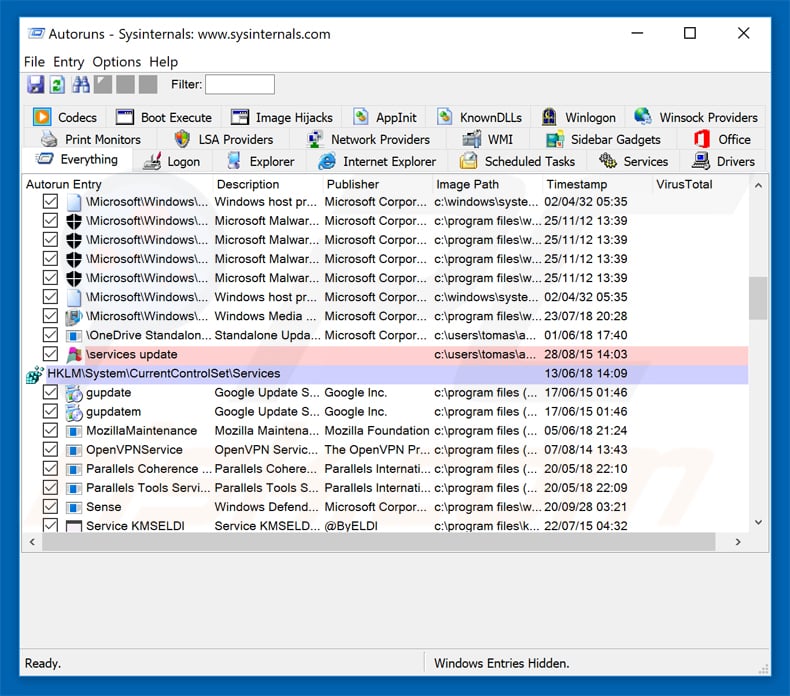

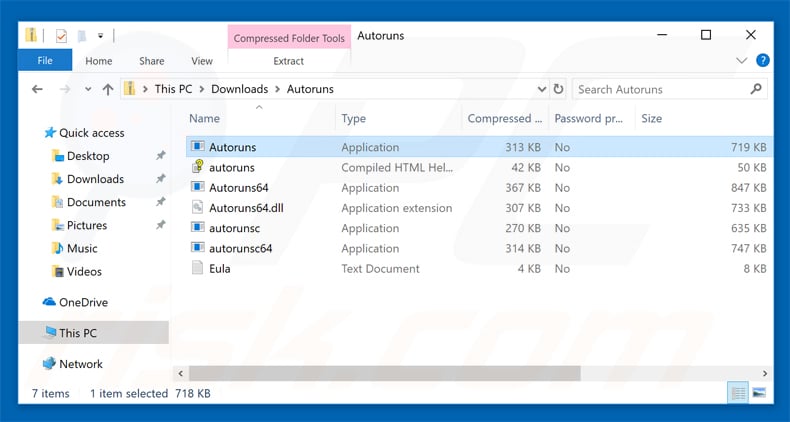

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

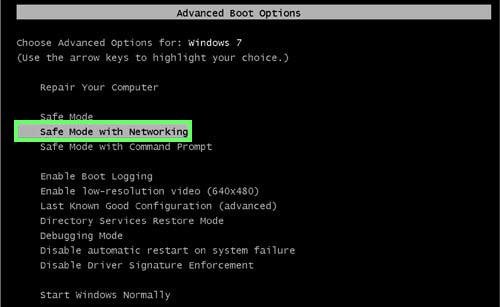

Użytkownicy Windows XP i Windows 7: Uruchom swój komputer w Trybie awaryjnym z obsługą sieci: Kliknij przycisk Start, kliknij polecenie Zamknij, kliknij opcję Uruchom ponownie, kliknij przycisk OK. Podczas uruchamiania komputera naciśnij klawisz F8 na klawiaturze tak wiele razy, aż zobaczysz Menu opcji zaawansowanych systemu Windows, a następnie wybierz opcję Tryb awaryjny z obsługą sieci z listy.

Film pokazujący jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

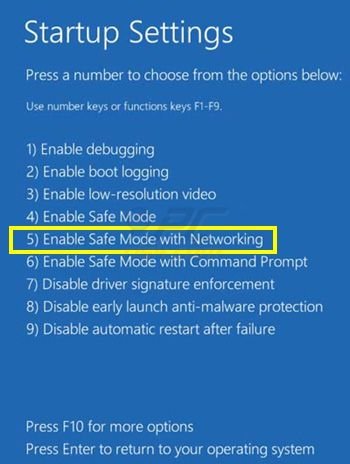

Użytkownicy Windows 8: Przejdź do ekranu startowego Windows 8, wpisz Advanced. W wynikach wyszukiwania wybierz opcję Ustawienia. Kliknij na zaawansowane opcje startowe. W otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie. Kliknij przycisk "Uruchom ponownie teraz". Komputer zostanie ponownie uruchomiony w "Menu zaawansowanych opcji uruchamiania." Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie zaawansowanych opcji kliknij "Ustawienia uruchamiania." Kliknij przycisk "Restart". Komputer uruchomi się ponownie do ekranu Ustawienia startowe. Naciśnij "5", aby uruchomić w Trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w "Trybie awaryjnym z obsługą sieci":

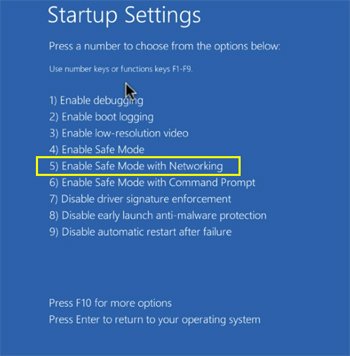

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij "Uruchom ponownie" przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij przycisk "Rozwiązywanie problemów", a następnie wybierz opcję "Opcje zaawansowane". W menu zaawansowanych opcji wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie". W poniższym oknie powinieneś kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w "Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

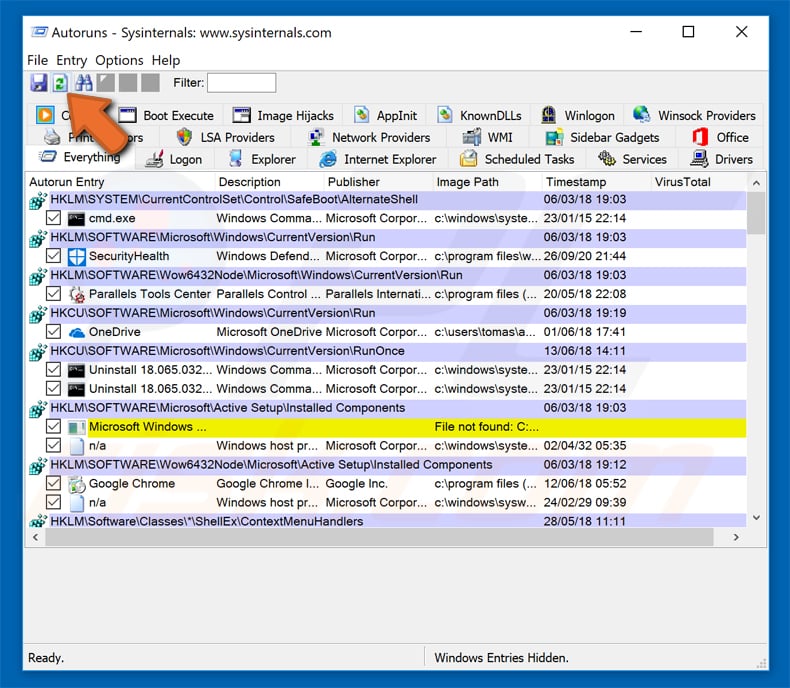

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

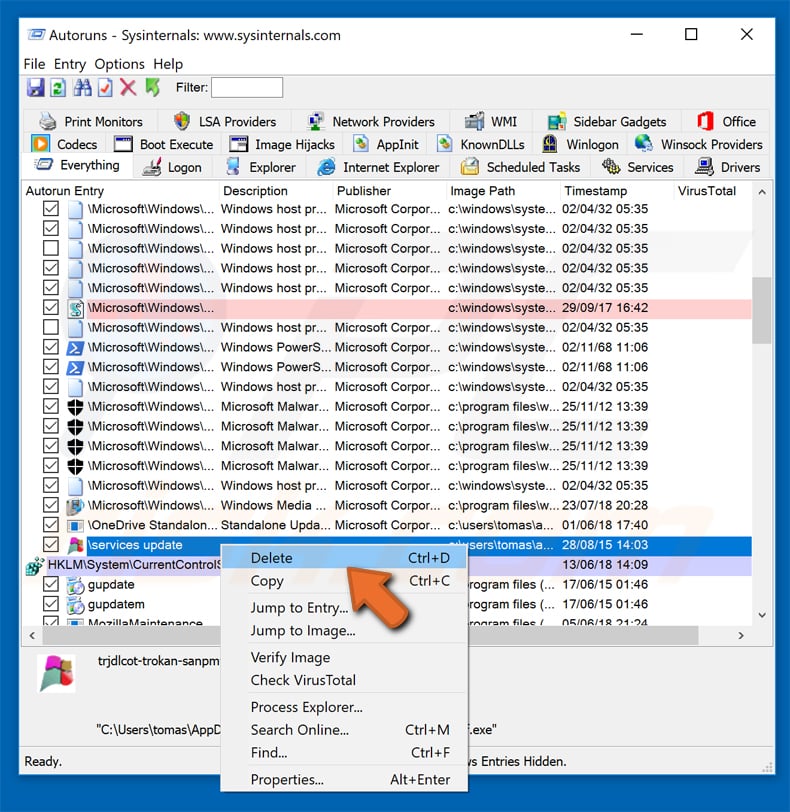

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń".

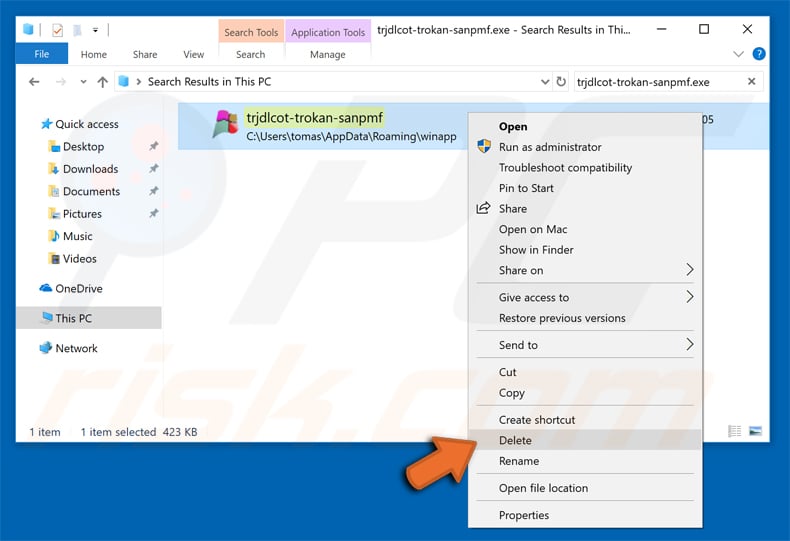

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware. Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji, niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego.

Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję