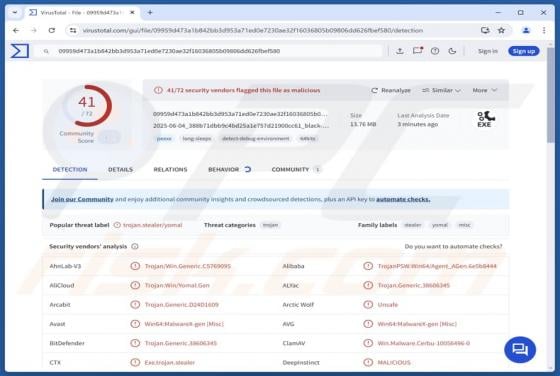

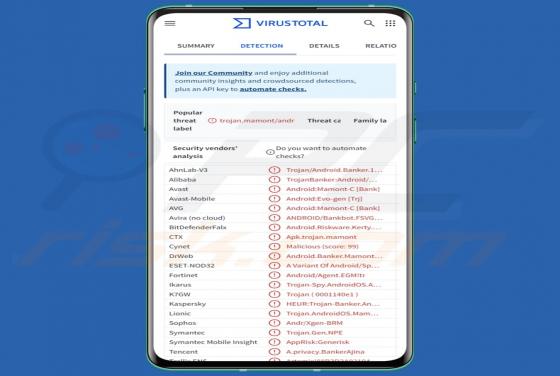

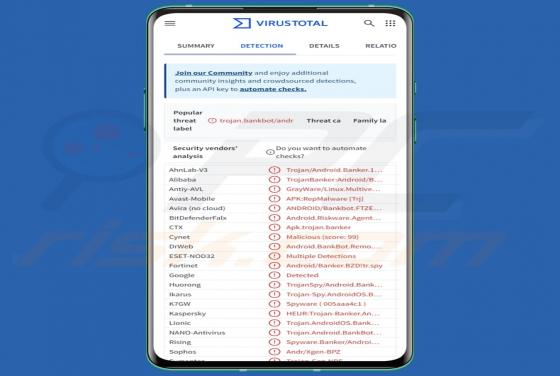

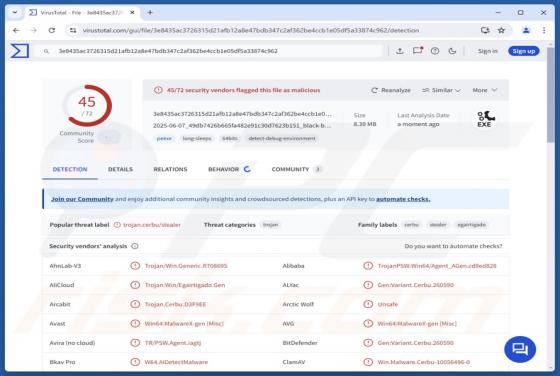

STD RAT

STD to trojan zdalnego dostępu (RAT). Złośliwe oprogramowanie tego typu umożliwia zdalny dostęp i kontrolę nad zainfekowanymi urządzeniami. Pierwszy wykryty egzemplarz tego trojana został skompilowany 14 lutego 2025 r. Program STD jest używany przez osoby zajmujące się zagrożeniami śledzonymi jak