DHL - Shipment Registered To Your Email Oszustwo

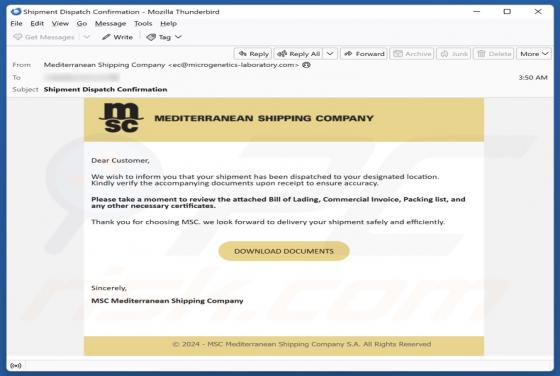

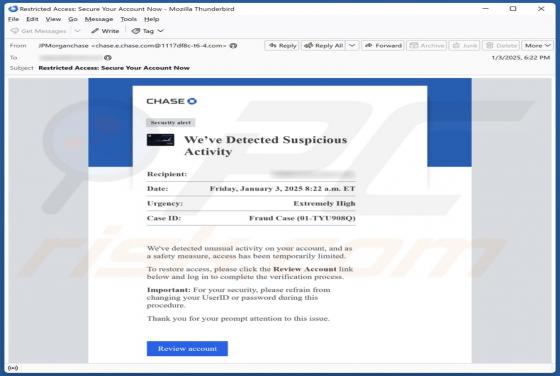

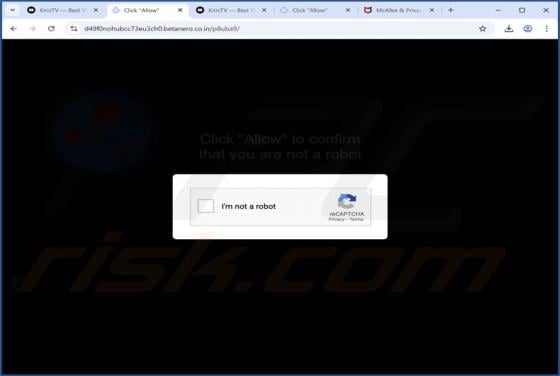

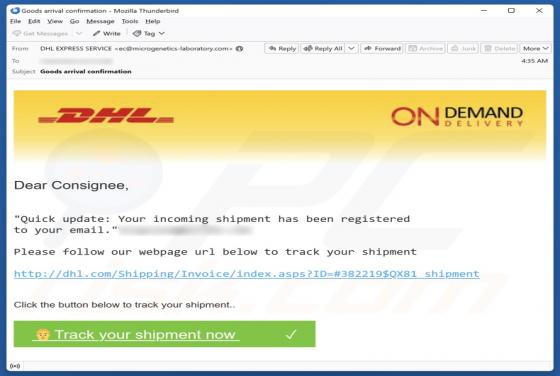

Nasza analiza wiadomości „DHL – przesyłka zarejestrowana na Twój adres e-mail” wykazała, że jest to spam. Ta wiadomość e-mail typu phishing ma na celu pozyskanie danych logowania do kont e-mail odbiorców. Należy podkreślić, że wiadomość ta nie ma żadnego związku z prawdziwą firmą logistyczną DHL.