Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Poradnik usuwania "I Hacked Your Device"

Czym jest "I Hacked Your Device"?

"I Hacked Your Device" to oszustwo (kampania spamowa), którego używaj cyberprzestępcy i oszuści, by nakłonić ludzi do dokonania płatności za nierozpowszechnianie materiałów, które rzekomo uzyskali. Wysyłają ten e-mail do wielu ludzi, mając nadzieję, że ktoś uwierzy w to oszustwo. W rzeczywistości groźby i twierdzenia spamu „I Hacked Your Device" są fałszywe i należy je zignorować.

Oszuści stojący za tym oszustwem e-mailowym używają tak zwanej metody „fałszowania" w celu sfałszowania adresu e-mail nadawcy. W takim przypadku używają adresu e-mail odbiorcy, aby sprawić wrażenie, że ta osoba jest również nadawcą. Zgodnie z komunikatem „I Hacked Your Device", twierdzą, że włamali się na komputer i konto e-mail odbiorcy Według tych oszustów zasadzili szkodliwy program na stronie dla dorosłych odwiedzanej przez odbiorcę wiadomości e-mail, co spowodowało instalację narzędzia zdalnego dostępu. Cyberprzestępcy twierdzą, że to narzędzie pozwoliło im uzyskać dostęp do kamery internetowej, której dotyczy problem, i monitorować (nagrywać) wszystkie działania komputerowe. Ponadto twierdzą, że to narzędzie zdalnego dostępu pozwoliło im ukraść listy kontaktów z sieci społecznościowych, konta e-mail i komunikatora. Głównym celem wiadomości e-mail „I Hacked Your Device" jest przekonanie odbiorców, że cyberprzestępcy wykorzystali zainstalowane narzędzie do nagrania kompromitującego (i upokarzającego) wideo z kamery internetowej, podczas gdy użytkownik oglądał wideo na stronie dla dorosłych. Formułują groźby, że udostępnią ten film z kamery internetowej wszystkim kontaktom odbiorcy, chyba że otrzymają 671 $, przesłane na portfel Bitcoin w ciągu 48 godzin. Obiecują również usunąć ten film, gdy tylko zostaną spełnione ich wymagania. Pamiętaj, że jest to tylko oszustwo i nie należy mu ufać. Zdecydowanie zalecamy zignorowanie tego i innych oszustw poprzez usunięcie otrzymanego e-maila.

| Nazwa | I Hacked Your Device Email Scam |

| Typ zagrożenia | Phishing, oszustwo, inżynieria społeczna, oszustwo finansowe |

| Objawy | Nieautoryzowane zakupy internetowe, zmienione hasła do konta internetowego, kradzież tożsamości, nielegalny dostęp do komputera ofiary. |

| Metody dystrybucji | Zwodnicze e-maile, złośliwe reklamy internetowe pop-up, techniki infekowania wyszukiwarki, domeny z błędami w nazwach. |

| Zniszczenie | Utrata wrażliwych informacji osobistych, straty finansowe, kradzież tożsamości. |

| Usuwanie |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

I Am A Spyware Software Developer, So I'm The Hacker Who Broke Your Email i I'm A Programmer Who Cracked Your Email to tylko niektóre przykłady innych podobnych oszustw e-mailowych. Większość z nich jest wykorzystywana do wyłudzania pieniędzy od ludzi poprzez nakłanianie ich do uwierzenia, że będą rozpowszechniane kompromitujące ich materiały (zdjęcia lub filmy), chyba że zostanie zapłacony okup. Inne kampanie spamowe nie próbują wyłudzać pieniędzy (przynajmniej nie bezpośrednio), ale infekują komputery wirusami. Zazwyczaj cyberprzestępcy wysyłają wiadomości e-mail zawierające zainfekowane załączniki przeznaczone do pobierania i instalowania wirusów, takich jak LokiBot, TrickBot, Emotet, AZORult, Adwind oraz innych infekcji komputerowych wysokiego ryzyka. Te e-maile zazwyczaj zawierają załączniki, takie jak dokumenty PDF, pliki wykonywalne, pliki archiwalne, dokumenty pakietu Microsoft Office itp. Głównym celem jest nakłonienie odbiorców do otwarcia złośliwego załącznika, który następnie instaluje wirusa, który może być zaprojektowany do rozsyłania innych infekcji (takich jak ransomware), kradzieży danych logowania, haseł, danych bankowych itd. Tak więc posiadanie komputera zainfekowanego tymi wirusami może spowodować poważne problemy związane z prywatnością, stratami finansowymi, bezpieczeństwem przeglądania itp.

Otrzymujemy dużo wiadomości od użytkowników zaniepokojonych tym oszustwem. Oto najpopularniejsze pytanie, które otrzymujemy:

Pyt.: Witajcie, zespole pcrisk.com. Otrzymałem wiadomość e-mail z informacją, że mój komputer został zhakowany, a oni mają film ze mną. Teraz żądają okupu w Bitcoinach. Myślę, że to musi być prawda, ponieważ podali moje prawdziwe imię i hasło w e-mailu. Co powinienem zrobić?

Odp.: Nie martw się tym e-mailem. Ani hakerzy, ani cyberprzestępcy nie przeniknęli/nie zhakowali twojego komputera i nie mają filmu z tobą oglądającym pornografię. Po prostu zignoruj wiadomość i nie wysyłaj żadnych Bitcoinów. Twój adres e-mail, nazwa i hasło zostały prawdopodobnie skradzione z zaatakowanej witryny, takiej jak Yahoo (naruszenia tych witryn są powszechne). Jeśli jesteś zaniepokojony, możesz sprawdzić, czy twoje konta nie zostały naruszone, odwiedzając witrynę haveibeenpwned.

Jak kampanie spamowe infekują komputery?

Kampanie spamowe nie mogą wyrządzić żadnych szkód bez manualnej interwencji użytkowników, którzy są zachęcani do wykonywania określonych zadań. Niestety, z powodu braku wiedzy o tych zagrożeniach i nieostrożnego zachowania, wielu użytkowników nieumyślnie pomaga oszustom w osiągnięciu ich celów. Jak wspomniano powyżej, e-maile tego typu zawierają złośliwe załączniki, które infekują komputery tylko wtedy, gdy zostaną otworzone. Na przykład, jeśli dołączony plik jest plikiem wykonywalnym (.exe), najpierw należy go uruchomić, aby zainstalować szkodliwe programy. Jeśli załącznik jest dokumentem MS Office, po otwarciu prosi pozwolenie na włączenie makropoleceń. Włączenie tych poleceń pozwala na pobranie złośliwego dokumentu i zainstalowanie wirusa wysokiego ryzyka. Podobne zasady dotyczą plików innych typów.

Jak uniknąć instalacji malware?

Nie otwieraj załączników (ani linków), które są zawarte w wiadomościach e-mail otrzymanych z nieznanych, podejrzanych lub nierzetelnych adresów, bez uważnego ich przestudiowania. Jeśli wiadomość e-mail wydaje się nieistotna (nie dotyczy ciebie), nie otwieraj dołączonego załącznika lub linku – powinieneś ją usunąć bez czytania. Pobieraj oprogramowanie za pomocą oficjalnych, wiarygodnych źródeł (stron internetowych). Unikaj korzystania z programów do pobierania stron trzecich, sieci peer-to-peer i innych takich narzędzi, nieoficjalnych witryn itp. Pamiętaj, że programy do pobierania (lub instalatory) innych firm są używane do dystrybucji fałszywych (potencjalnie szkodliwych) aplikacji. Ostrożnie pobieraj i instaluj oprogramowanie. Sprawdź „Niestandardowe", „Zaawansowane" i inne podobne ustawienia. Odznacz oferty instalacji lub pobierania niechcianych aplikacji, a dopiero potem zakończ proces. Zaleca się aktualizowanie oprogramowania korzystając z wbudowanych funkcji lub narzędzi dostarczanych przez oficjalnych programistów. Fałszywe programy aktualizujące zazwyczaj instalują malware lub niechciane aplikacje, a nie obiecane aktualizacje. Jeśli jesteś użytkownikiem pakietu Microsoft Office, używaj oprogramowania nie starszego niż wersja MS Office 2010. Późniejsze wersje mają tryb „Widoku chronionego", który zapobiega pobieraniu złośliwych załączników i instalowaniu infekcji komputerowych. Jeśli już otworzyłeś szkodliwe załączniki, zalecamy uruchomienie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie wyeliminować zainfekowane malware.

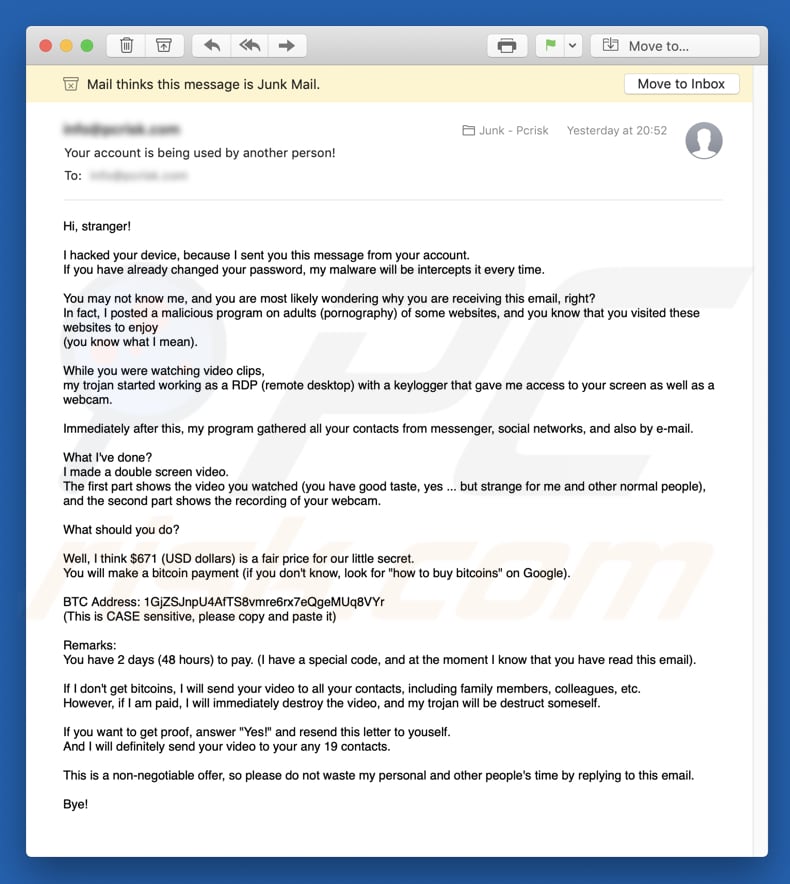

Tekst prezentowany w wiadomości e-mail "I Hacked Your Device":

Temat: Twoje konto jest używane przez inną osobę!

Witaj nieznajomy!

Zhakowałem twoje urządzenie, ponieważ wysłałem ci tę wiadomość z twojego konta.

Jeśli już zmieniłeś hasło, moje złośliwe oprogramowanie za każdym razem je przechwyci.

Możesz mnie nie znać, a najprawdopodobniej zastanawiasz się, dlaczego otrzymujesz ten e-mail, prawda?

W rzeczywistości umieściłem szkodliwy program na dorosłych (pornograficzny) na niektórych witrynach i wiesz, że odwiedziłeś te strony, aby się zabawić (wiesz co mam na myśli).

Podczas oglądania klipów wideo mój trojan zaczął pracować jako RDP (zdalny pulpit) z keyloggerem, który dał mi dostęp do twojego ekranu oraz kamery internetowej.

Zaraz po tym mój program pobrał wszystkie twoje kontakty z komunikatora, sieci społecznościowych, a także e-maila.

Co zrobiłem?

Zrobiłem film z podwójnym ekranem.

Pierwsza część pokazuje film, który oglądałeś (masz dobry gust, tak... ale dziwny dla mnie i innych normalnych ludzi).

Druga część pokazuje nagrywanie twojej kamery internetowej.

Co powinieneś zrobić?

Cóż, myślę, że 671 $ (USD) to uczciwa cena za nasz mały sekret.

Dokonasz płatności w Bitcoinach (jeśli nie wiesz jak, poszukaj w Google „jak kupić bitcoiny").

Adres BTC: 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr, 16xg78KbZSR2TrcY3hR7ViMtJecyyZEoQJ, 13Xp4WMQ4JvNzYfHTzxr6yny1kiQSMRNkn, 13Xp4WMQ4JvNzYfHTzxr6yny1kiQSMRNkn, 18pKQ88ZpatLYmyeKpuCFwvRFcjHjwVB2u, 1ELgYTbMLmw9vaHADfZmMcKVMWCNmRH8S2, 14DvFghvkzQujf5Kd5AL2VKjxaYm5KidxR

(Duże i małe litery mają znaczenie, więc skopiuj i wklej)Uwagi:

Masz 2 dni (48 godzin) na dokonanie płatności. (Mam specjalny kod i obecnie wiem, że przeczytałeś ten e-mail).

Jeśli nie otrzymam Bitcoinów, wyślę twój film do wszystkich twoich kontaktów, w tym członków rodziny, współpracowników itp.

Jeśli jednak otrzymam zapłatę, natychmiast zniszczę wideo, a mój trojan sam się zniszczy.

Jeśli chcesz utrzymać dowód, odpowiedz „Tak!" i ponownie wyślij tę wiadomość do siebie.

Na pewno wyślę twój film do 19 kontaktów.

Jest to oferta nie podlegająca negocjacjom, więc nie marnuj mojego osobistego czasu ani czasu innych osób, odpowiadając na ten e-mail.

PA!

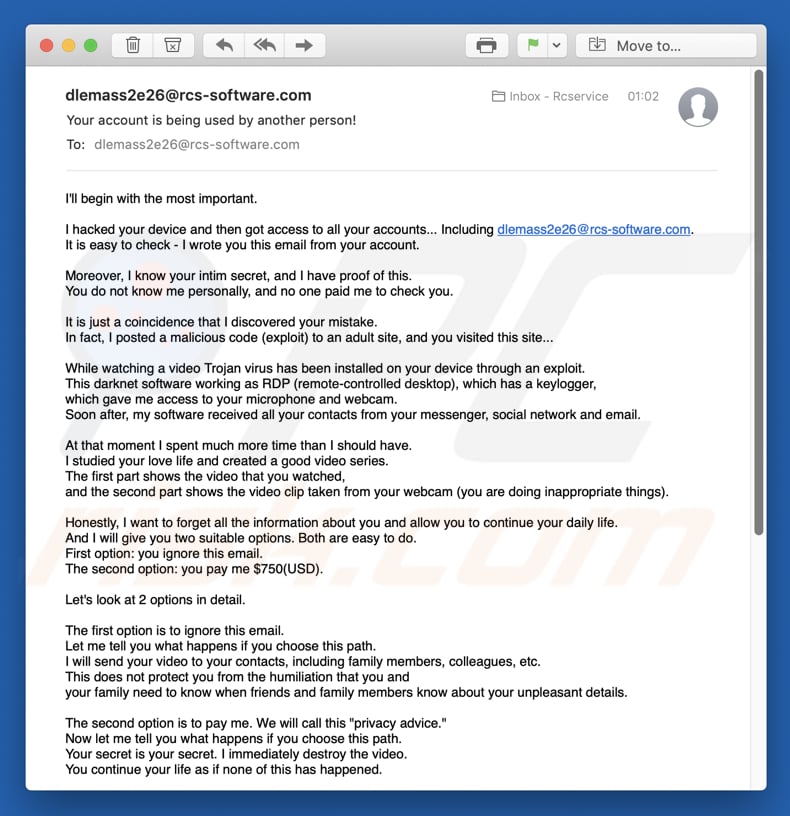

Zrzut ekranu zaktualizowanego wariantu tego oszustwa e-mailowego:

Tekst przedstawiony w tym wariancie:

Temat: Twoje konto jest używane przez inną osobę!

Zacznę od najważniejszego.

Zhakowałem twoje urządzenie, a następnie uzyskałem dostęp do wszystkich twoich kont... W tym [adres e-mail ofiary]

Łatwo to sprawdzić - napisałem do ciebie tego e-maila z twojego konta.

Ponadto znam twoją intymną tajemnicę i mam na to dowód.

Nie znasz mnie osobiście i nikt nie zapłacił mi za ciebie.

To tylko przypadek, że odkryłem twój błąd.

W rzeczywistości wysłałem szkodliwy kod (exploit) na stronę dla dorosłych, a ty ją odwiedziłeś...

Podczas oglądania filmu na twoim urządzeniu, za pośrednictwem exploita, został zainstalowany wirus trojański.

Jest to oprogramowanie ciemnej sieci, działające jako RDP (zdalnie sterowany pulpit), które ma keyloggera. Dało mi ono dostęp do twojego mikrofonu i kamery internetowej.

Wkrótce po tym moje oprogramowanie otrzymało wszystkie twoje kontakty z komunikatora, sieci społecznościowej i poczty e-mail.

W tym momencie spędziłem dużo więcej czasu niż powinienem.

Studiowałem twoje życie miłosne i stworzyłem dobrą serię wideo.

Pierwsza część pokazuje oglądany film, druga klip wideo pobrany z twojej kamery internetowej (robisz nieodpowiednie rzeczy).

Szczerze mówiąc, chcę zapomnieć wszystkie informacje o tobie i pozwolić ci kontynuować twoje codzienne życie.

Dam ci dwie odpowiednie opcje. Obie są łatwe do zrobienia.

Pierwsza opcja: ignorujesz ten e-mail.

Druga opcja: płacisz mi 750 $ (USD).

Przyjrzyjmy się szczegółowo 2 opcjom.

Pierwsza opcja to zignorowanie tego e-maila.

Pozwól, że powiem ci, co się stanie, jeśli wybierzesz tę ścieżkę.

Wyślę twój film do twoich kontaktów, w tym członków rodziny, współpracowników itp.

To nie uchroni przed upokorzeniem, którego doświadczycie ty i twoja rodzina, gdy znajomi i członkowie rodziny dowiedzą o twoich nieprzyjemnych zajęciach.

Drugą opcją jest zapłacenie. Nazywamy to „poradami dotyczącymi prywatności".

Teraz powiem ci, co się stanie, jeśli wybierzesz tę ścieżkę.

Twój sekret jest twoim sekretem. Natychmiast zniszczę wideo.

Kontynuujesz swoje życie, jakby nic się nie stało.

Teraz możesz pomyśleć: „Zadzwonię na policję!"

Niewątpliwie podjąłem kroki, aby upewnić się, że tej wiadomości nie można śledzić i pozostanie z dala od dowodów zniszczenia twojego codziennego życia.

Nie chcę kraść wszystkich twoich oszczędności.

Chcę tylko uzyskać rekompensatę za moje wysiłki, które włożyłem w śledztwo.

Miejmy nadzieję, że zdecydujesz się uiścić opłatę za poufność.

Dokonujesz płatności w Bitcoinach (jeśli nie wiesz jak to zrobić, po prostu wpisz „jak kupić bitcoiny" w wyszukiwarce Google)

Kwota do przesłania: 750 $ (USD).

Adres Bitcoin: 1GF8J1XRaiX2oHM7SQo9VAFAtWZcRgMncg, 18pKQ88ZpatLYmyeKpuCFwvRFcjHjwVB2u(Wielkość liter ma znaczenie, więc go ostrożnie skopiuj i wklej)

Nie mów nikomu, w jakim celu używasz Bitcoinów. Procedura uzyskiwania Bitcoinów może potrwać kilka dni, więc nie czekaj.

Mam trojana w kodzie i wiem już, że przeczytałeś tę wiadomość.

Masz 48 godzin na dokonanie płatności.

Jeśli nie otrzymam Bitcoinów, wyślę twój film do twoich kontaktów, w tym bliskich krewnych, współpracowników itd.

Zacznij szukać najlepszej wymówki dla przyjaciół i rodziny, zanim wszyscy się dowiedzą.

Ale jeśli otrzymam płatność, natychmiast usunę wideo.

Jest to jednorazowa oferta, która nie podlega negocjacjom, więc nie trać mojego czasu.

Czas ucieka.

Pa!

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest "I Hacked Your Device"?

- KROK 1. Manualne usuwanie możliwych infekcji malware.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

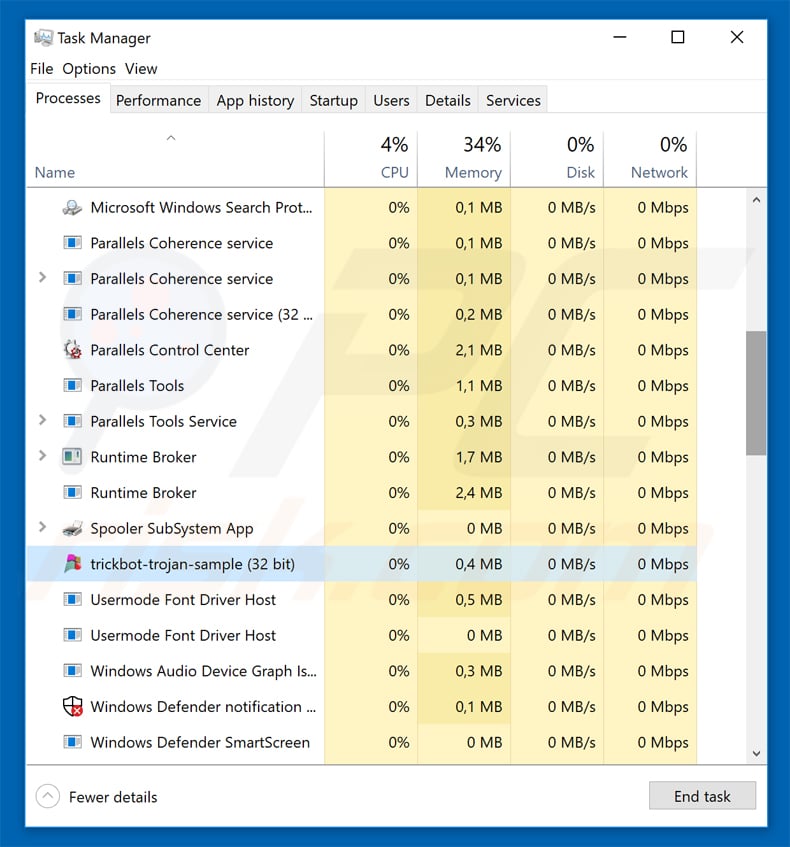

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows. Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli zaznaczyłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

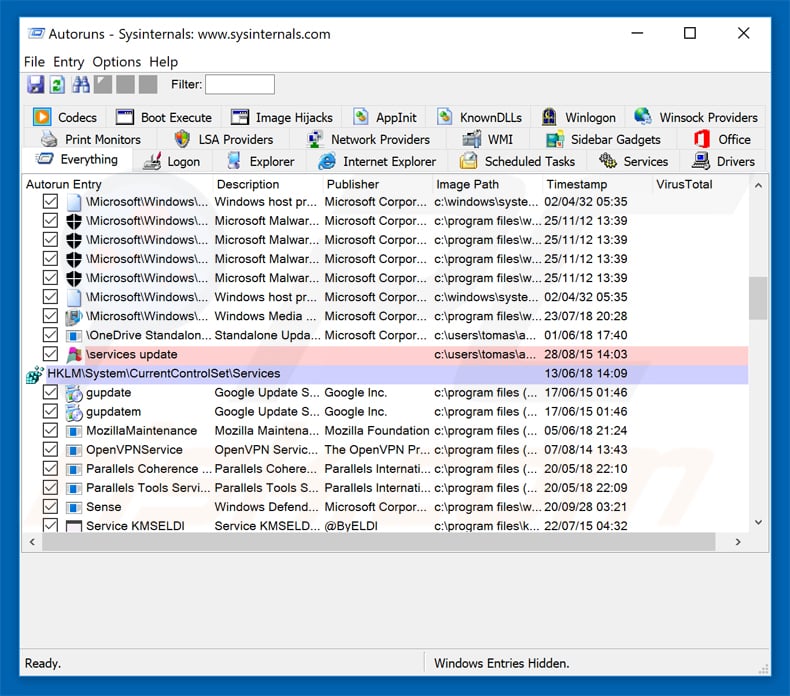

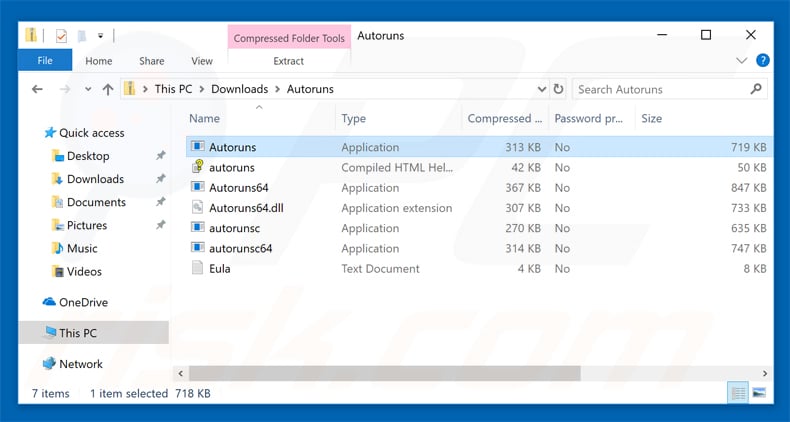

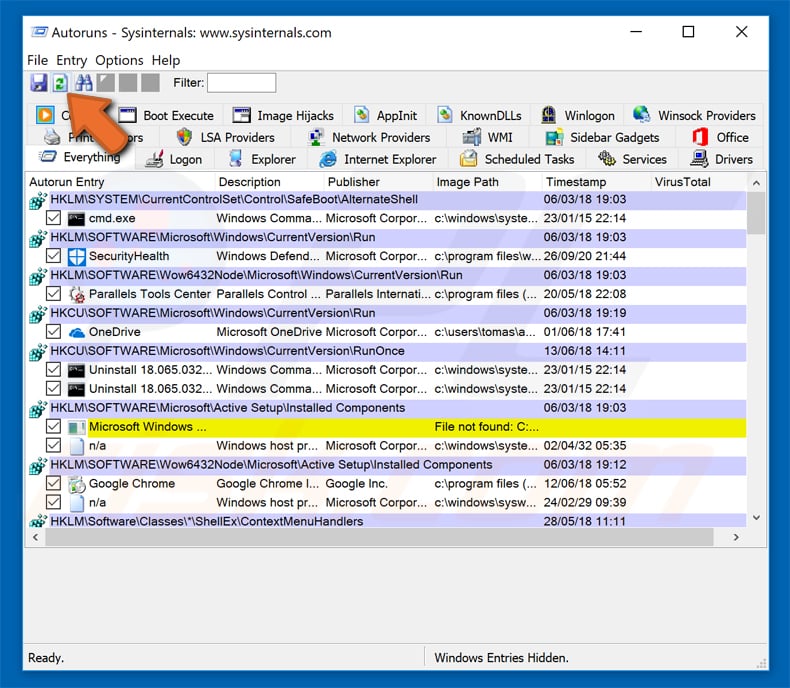

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

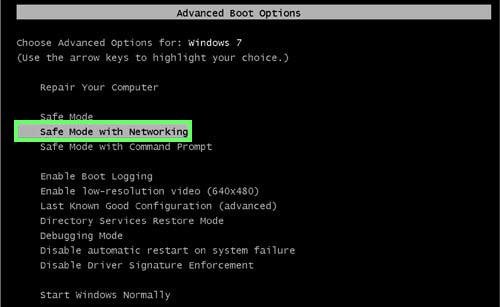

Użytkownicy Windows XP i Windows 7: Uruchom swój komputer w Trybie awaryjnym z obsługą sieci: Kliknij przycisk Start, kliknij polecenie Zamknij, kliknij opcję Uruchom ponownie, kliknij przycisk OK. Podczas uruchamiania komputera naciśnij klawisz F8 na klawiaturze tak wiele razy, aż zobaczysz Menu opcji zaawansowanych systemu Windows, a następnie wybierz opcję Tryb awaryjny z obsługą sieci z listy.

Film pokazujący jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

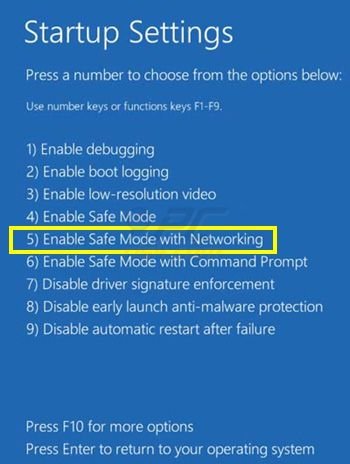

Użytkownicy Windows 8: Przejdź do ekranu startowego Windows 8, wpisz Advanced. W wynikach wyszukiwania wybierz opcję Ustawienia. Kliknij na zaawansowane opcje startowe. W otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie. Kliknij przycisk "Uruchom ponownie teraz". Komputer zostanie ponownie uruchomiony w "Menu zaawansowanych opcji uruchamiania." Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie zaawansowanych opcji kliknij "Ustawienia uruchamiania." Kliknij przycisk "Restart". Komputer uruchomi się ponownie do ekranu Ustawienia startowe. Naciśnij "5", aby uruchomić w Trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w "Trybie awaryjnym z obsługą sieci":

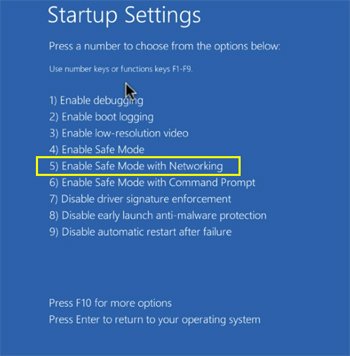

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij "Uruchom ponownie" przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij przycisk "Rozwiązywanie problemów", a następnie wybierz opcję "Opcje zaawansowane". W menu zaawansowanych opcji wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie". W poniższym oknie powinieneś kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w "Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

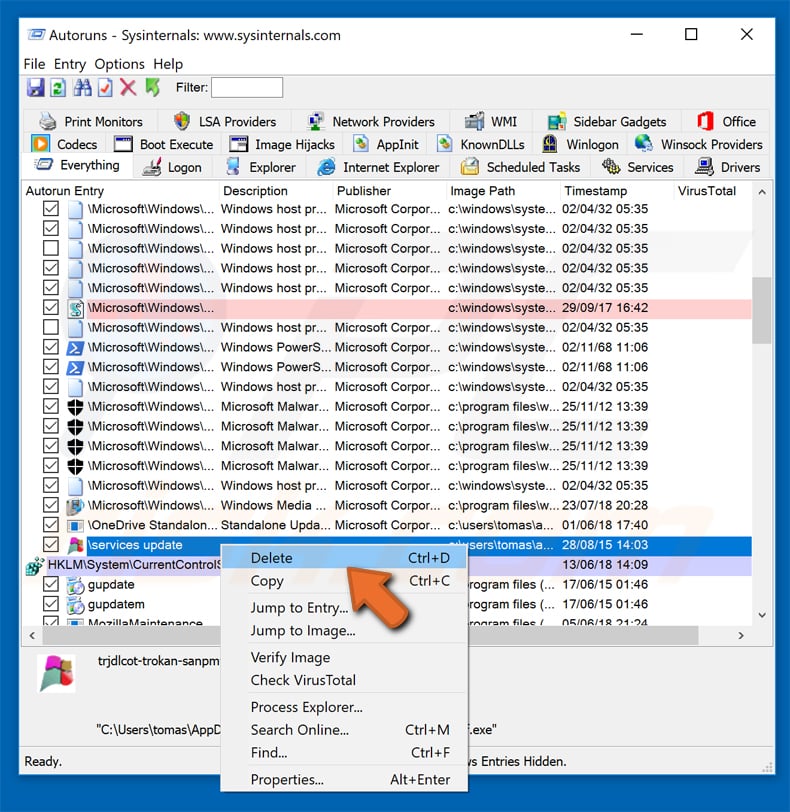

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń".

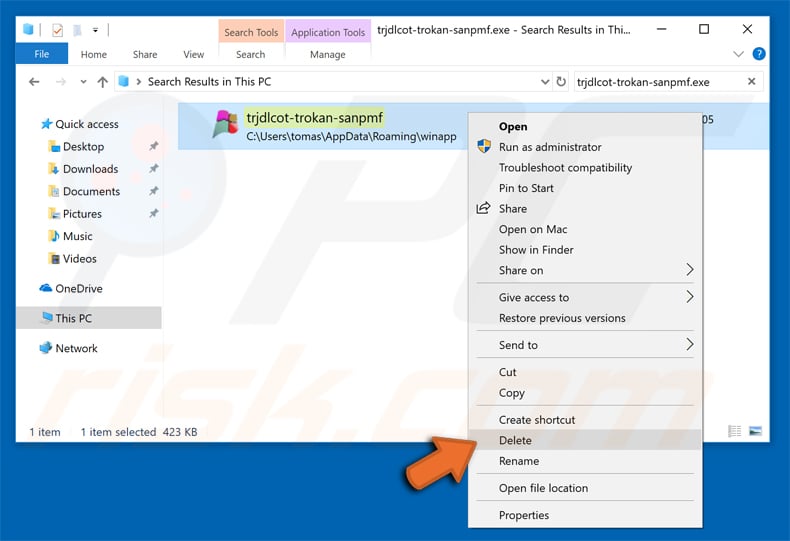

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware. Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji, niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego.

Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję