Jak usunąć złośliwe oprogramowanie PS1Bot z systemu operacyjnego

TrojanZnany również jako: PS1Bot virus

Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Czym jest złośliwe oprogramowanie PS1Bot?

PS1Bot to nazwa złośliwego oprogramowania, które jest zasadniczo wieloetapową platformą złośliwego oprogramowania. Jest to modułowe złośliwe oprogramowanie, które wykorzystuje różne moduły do wykonywania złośliwych działań na zainfekowanych urządzeniach.

PS1Bot jest wykorzystywany do zapewnienia trwałości w systemach, gromadzenia poufnych danych i wykonywania innych szkodliwych działań. To złośliwe oprogramowanie jest aktywnie rozpowszechniane poprzez kampanie malvertisingowe, które rozpoczęły się w 2025 roku.

Omówienie złośliwego oprogramowania PS1Bot

Po pomyślnej infiltracji PS1Bot rozpoczyna od zebrania odpowiednich danych dotyczących urządzenia. Następnie złośliwe oprogramowanie próbuje nawiązać kontakt z serwerem C&C (Command and Control).

Jak wspomniano we wstępie, to złośliwe oprogramowanie jest złośliwym oprogramowaniem modułowym. Z serwera C&C PS1Bot może pobrać moduły rozszerzające jego możliwości. Łączna liczba modułów używanych przez to złośliwe oprogramowanie nie jest znana, ponieważ prawdopodobnie jest większa niż ta znana w momencie pisania tego artykułu. PS1Bot uruchamia swoje moduły w pamięci, zmniejszając w ten sposób ryzyko wykrycia.

Obserwowane moduły PowerShell używane przez PS1Bot obejmują moduły przeznaczone do: wykrywania programów antywirusowych, dodatkowego rozpoznania, zapewnienia trwałości, wykonywania zrzutów ekranu, wycieku plików/danych i rejestrowania klawiszy.

W znanych atakach PS1Bot najpierw wprowadzał moduł sprawdzający urządzenie pod kątem zainstalowanego oprogramowania antywirusowego. Następnie używał innego modułu do pozyskania większej ilości informacji na temat zainfekowanego komputera, potencjalnie w celu ustalenia, czy złośliwe oprogramowanie zainfekowało bardzo wartościowy cel, taki jak podmiot korporacyjny.

Moduły PS1Bot służące do pozyskiwania danych mają możliwość wykonywania zrzutów ekranu, monitorowania danych wprowadzanych za pomocą klawiatury i myszy, rejestrowania naciśnięć klawiszy (keylogging) oraz kradzieży zawartości schowka (bufora kopiowania i wklejania). Złośliwe oprogramowanie wykorzystuje również dodatki do pobierania plików zawierających wrażliwe dane, takie jak hasła, hasła do portfeli kryptowalutowych i podobne.

PS1Bot ma na celu uzyskanie poufnych informacji z przeglądarek, rozszerzeń przeglądarek, portfeli kryptowalutowych na pulpicie i oprogramowania uwierzytelniającego (pełna lista poniżej). Złośliwe oprogramowanie atakuje pliki cookie internetowe, tokeny sesji, dane logowania i inne dane.

Warto zauważyć, że twórcy złośliwego oprogramowania często ulepszają swoje dzieła i metodologię. Ponadto PS1Bot jest modułowym złośliwym oprogramowaniem, które może wykorzystywać różne dodatki w celu uzyskania dodatkowej funkcjonalności. Dlatego też prawdopodobne jest, że możliwości PS1Bot mogą się różnić w zależności od infekcji.

Podsumowując, obecność złośliwego oprogramowania, takiego jak PS1Bot, na urządzeniach może prowadzić do poważnych problemów związanych z prywatnością, strat finansowych i kradzieży tożsamości.

| Nazwa | PS1Bot virus |

| Rodzaj zagrożenia | Trojan, framework złośliwego oprogramowania, wieloetapowy framework złośliwego oprogramowania, modułowe złośliwe oprogramowanie. |

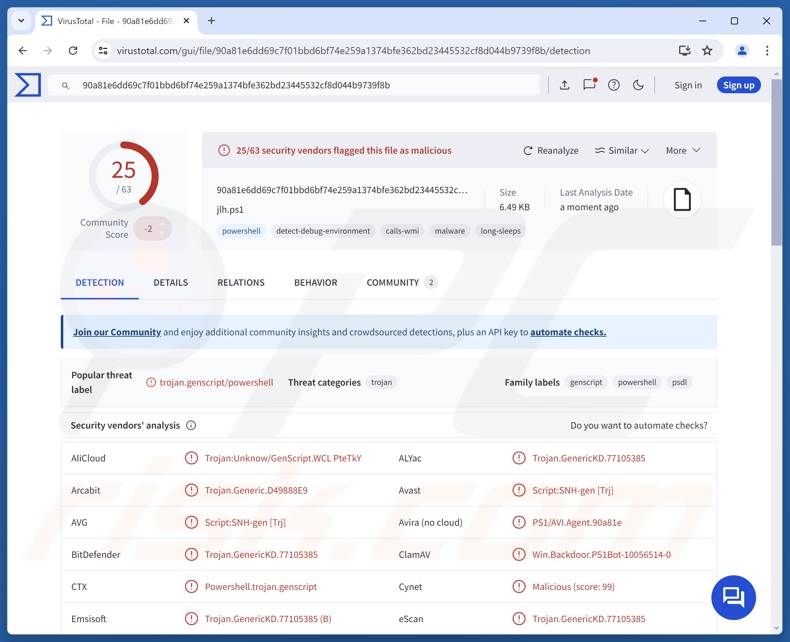

| Nazwy wykrywania | Avast (Script:SNH-gen [Trj]), Combo Cleaner (Trojan.GenericKD.77105385), ESET-NOD32 (GenScript.WUW), Kaspersky (HEUR:Trojan.PowerShell.Generic), Microsoft (Trojan:Win32/Alevaul!rfn), Pełna lista wykryć (VirusTotal) |

| Objawy | Trojany są zaprojektowane tak, aby potajemnie infiltrować komputer ofiary i pozostawać w ukryciu, dlatego na zainfekowanym komputerze nie widać żadnych wyraźnych objawów. |

| Metody dystrybucji | Zainfekowane załączniki do wiadomości e-mail, złośliwe reklamy internetowe, socjotechnika, „crackowane” oprogramowanie. |

| Szkody | Kradzież haseł i danych bankowych, kradzież tożsamości, dodanie komputera ofiary do botnetu. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Przykłady modułowego złośliwego oprogramowania

Pisaliśmy już o niezliczonych złośliwych programach, takich jak PipeMagic, Squidoor, Shadowpad oraz I2PRAT to tylko niektóre z naszych najnowszych artykułów na temat modułowego złośliwego oprogramowania.

Złośliwe oprogramowanie to niezwykle szerokie pojęcie, które obejmuje programy o szerokim zakresie szkodliwych funkcji. Jednak sposób działania złośliwego oprogramowania nie ma znaczenia, ponieważ jego obecność w systemie zagraża integralności urządzenia i bezpieczeństwu użytkownika. Dlatego wszystkie zagrożenia muszą być natychmiast eliminowane po wykryciu.

W jaki sposób PS1Bot przeniknął do mojego komputera?

Kampanie rozprzestrzeniające PS1Bot po raz pierwszy zaobserwowano na początku 2025 roku. Działania te są bardzo intensywne i obejmują złośliwą reklamę (malvertising) oraz techniki social engine poisoning.

Zazwyczaj PS1Bot trafia do systemów w postaci skompresowanego archiwum. Znane nazwy plików związane z popularnymi słowami wyszukiwania, np. „chapter 8 medicare benefit policy manual.zip”, „ Counting Canadian Money Worksheets Pdf.zip.e49”, „kosher food list pdf (1).zip.c9a”, „pambu panchangam 2024-25 pdf.zip.a7a”, „zebra gx430t manual.zip.081” itp.

Jednak inne metody dystrybucji nie są wykluczone. Phishing i taktyki inżynierii społecznej są standardowymi metodami rozprzestrzeniania złośliwego oprogramowania. Złośliwe programy są zazwyczaj ukryte w zwykłych treściach lub dołączone do nich. Zarażone pliki występują w różnych formatach, np. archiwa (ZIP, RAR itp.), pliki wykonywalne (.exe, .run itp.), dokumenty (Microsoft Office, Microsoft OneNote, PDF itp.), JavaScript i tak dalej. Wystarczy otworzyć złośliwy plik, aby zainicjować łańcuch infekcji.

Złośliwe oprogramowanie rozprzestrzenia się głównie poprzez złośliwe reklamy, oszustwa internetowe, potajemne (ukryte/zwodnicze) pobieranie plików, złośliwe załączniki lub linki w spamie (np. wiadomości e-mail, prywatne wiadomości/wiadomości bezpośrednie, posty w mediach społecznościowych itp.), trojany (backdoory/loadery), podejrzane kanały pobierania (np. strony z darmowym oprogramowaniem i darmowymi serwisami hostingowymi plików, sieci wymiany plików peer-to-peer itp.), nielegalne narzędzia do aktywacji oprogramowania („cracki”), pirackie treści i fałszywe aktualizacje.

Co więcej, niektóre złośliwe programy mogą samodzielnie rozprzestrzeniać się poprzez sieci lokalne i przenośne urządzenia pamięci masowej (np. zewnętrzne dyski twarde, pamięci USB itp.).

Jak uniknąć instalacji złośliwego oprogramowania?

Zdecydowanie zalecamy zachowanie czujności podczas przeglądania stron internetowych, ponieważ fałszywe i złośliwe treści online zazwyczaj wyglądają na autentyczne i nieszkodliwe. Należy zachować ostrożność w przypadku przychodzących wiadomości e-mail i innych form komunikacji. Nie wolno otwierać załączników ani linków zawartych w podejrzanych/nieistotnych wiadomościach, ponieważ mogą one być złośliwe.

Kolejną zalecaną praktyką jest pobieranie plików wyłącznie z oficjalnych i zweryfikowanych źródeł. Wszystkie programy muszą być aktywowane i aktualizowane przy użyciu legalnych funkcji/narzędzi, ponieważ te uzyskane od stron trzecich mogą zawierać złośliwe oprogramowanie.

Musimy podkreślić znaczenie posiadania renomowanego programu antywirusowego i jego regularnej aktualizacji. Oprogramowanie zabezpieczające musi być używane do regularnego skanowania systemu i usuwania wykrytych zagrożeń. Jeśli uważasz, że Twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie wyeliminować zainfiltrowane złośliwe oprogramowanie.

Lista przeglądarek, które są celem ataków:

7Star, Amigo, Atom, Avast Secure Browser, AVG Secure Browser, Blisk, Brave, CCleaner Browser, CentBrowser, Chedot, Chrome Beta, Chrome Canary, Chromium, Citrio, Coc Coc, Comodo Dragon, CoolNovo, Coowon, CryptoTab Browser, Elements Browser, Epic Privacy Browser, Google Chrome, Iridium, Kinza, Kometa, Maxthon, Microsoft Edge, Mustang, Naver Whale, Netbox Browser, Opera, Opera GFX, Orbitum, QQ Browser, SalamWeb, Sidekick, Sleipnir, Slimjet, Sputnik, SRWare Iron, Superbird, Swing Browser, Tempest, Torch, UC Browser, Ulaa, UR Browser, Viasat Browser, Vivaldi, Wavebo, Yandex.

Lista docelowych rozszerzeń przeglądarek (głównie tych związanych z kryptowalutami i uwierzytelnianiem):

1inch, Aave, Argent, argent-x-starknet-wallet, Atomic-Wallet, Authenticator, Binance, bitget-wallet-formerly-bi, BitKeep, Blockchain Wallet, Braavos, braavos-starknet-wallet, Coin98, Coinbase, core-crypto-wallet-nft-ex, cryptocom-wallet-extension, Curve, Dapper, desig-wallet, Ellipal, Exodus, fewcha-move-wallet, gate-wallet, Harmoney, KardiaChain, Kepler, kepler-edge, Ledger, manta-wallet, martian-aptos-sui-wallet, MartianAptos, MetaMask, MetaMask-edge, MetaMask-Opera, Mycelium, Nami, okx-wallet, petra-aptos-wallet, Phantom, Ronin, rose-wallet, sender-wallet, subwallet-polkadot-wallet, SushiSwap, TerraStation, TON, Trezor, Tron, Trust-Wallet, TrustWallet, unisat-wallet, Uniswap, wallet-guard-protect-your, Wombat, XDEFI, xdefi-wallet, xverse-wallet, Yoroi, Zerion.

Lista docelowych portfeli kryptowalutowych na komputery stacjonarne:

- Armory

- Atomic

- Binance

- Bitcoin Core

- Bytecoin

- Coinomi

- Daedalus

- Electrum

- Ethereum

- Exodus

- Guarda

- Ledger Live

- TrustWallet

- Zcash

Lista oprogramowania uwierzytelniającego, które było celem ataku:

- Authy Desktop

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest PS1Bot?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania PS1Bot.

- KROK 2. Sprawdź, czy komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem — zazwyczaj najlepiej jest pozwolić programom antywirusowym lub anty-malware wykonać to automatycznie. Aby usunąć to złośliwe oprogramowanie, zalecamy użycie Combo Cleaner Antivirus dla Windows.

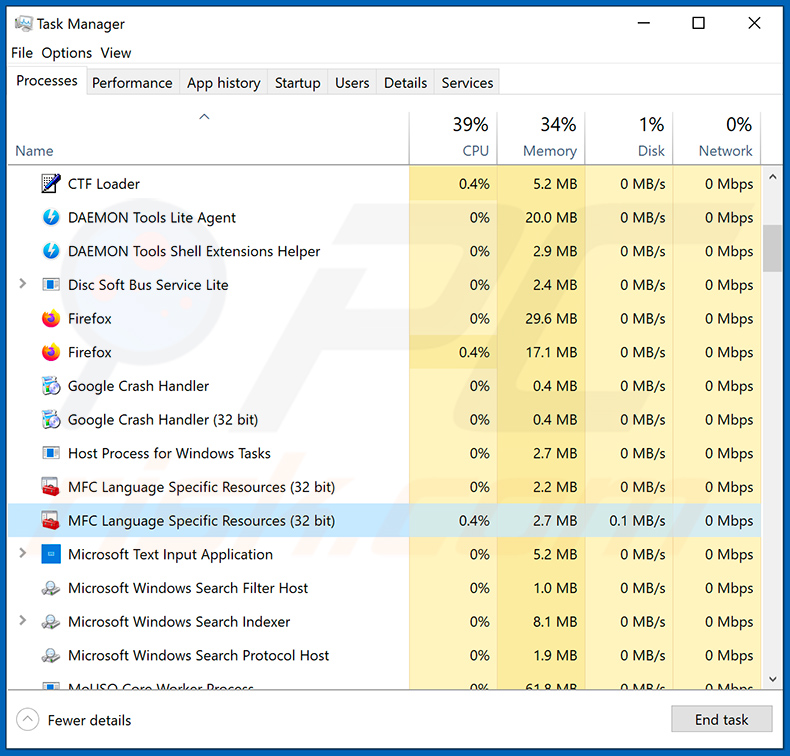

Jeśli chcesz ręcznie usunąć złośliwe oprogramowanie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które chcesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą menedżera zadań, i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś kontynuować następujące kroki:

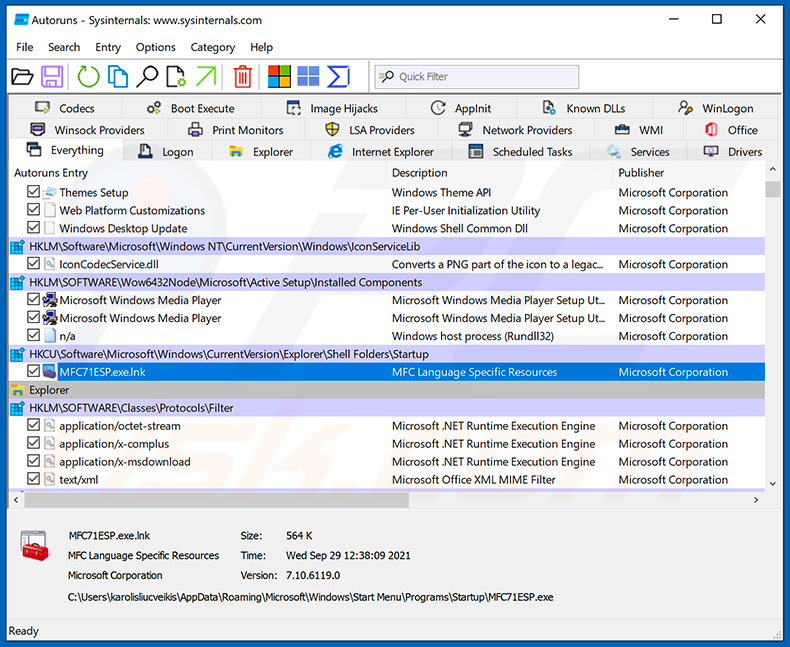

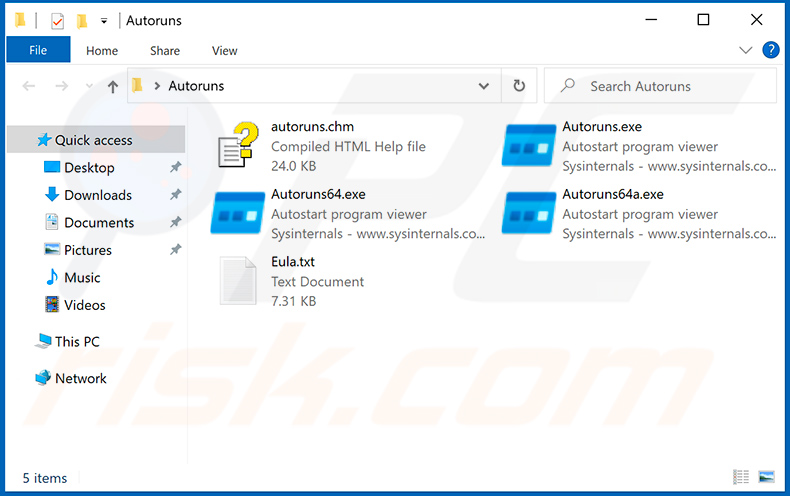

Pobierz program o nazwie Autoruns. Program ten wyświetla aplikacje uruchamiane automatycznie, rejestr i lokalizacje systemu plików:

Pobierz program o nazwie Autoruns. Program ten wyświetla aplikacje uruchamiane automatycznie, rejestr i lokalizacje systemu plików:

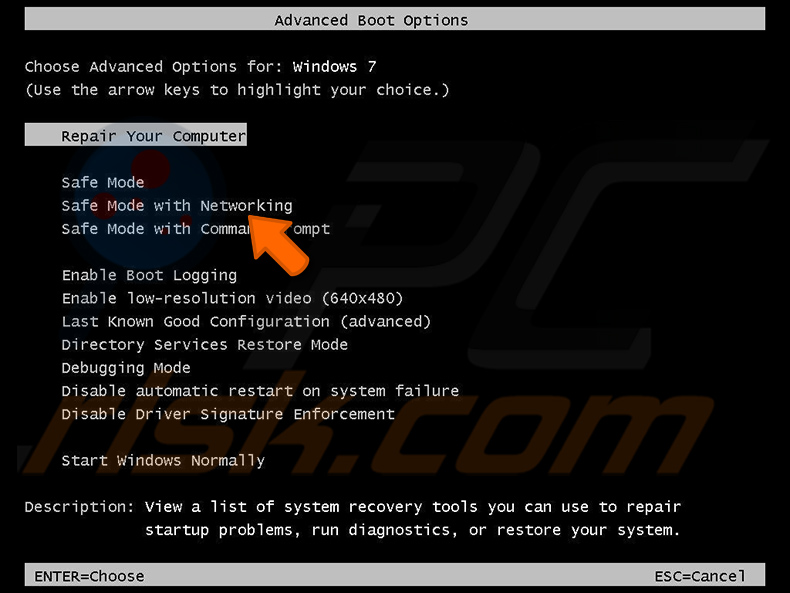

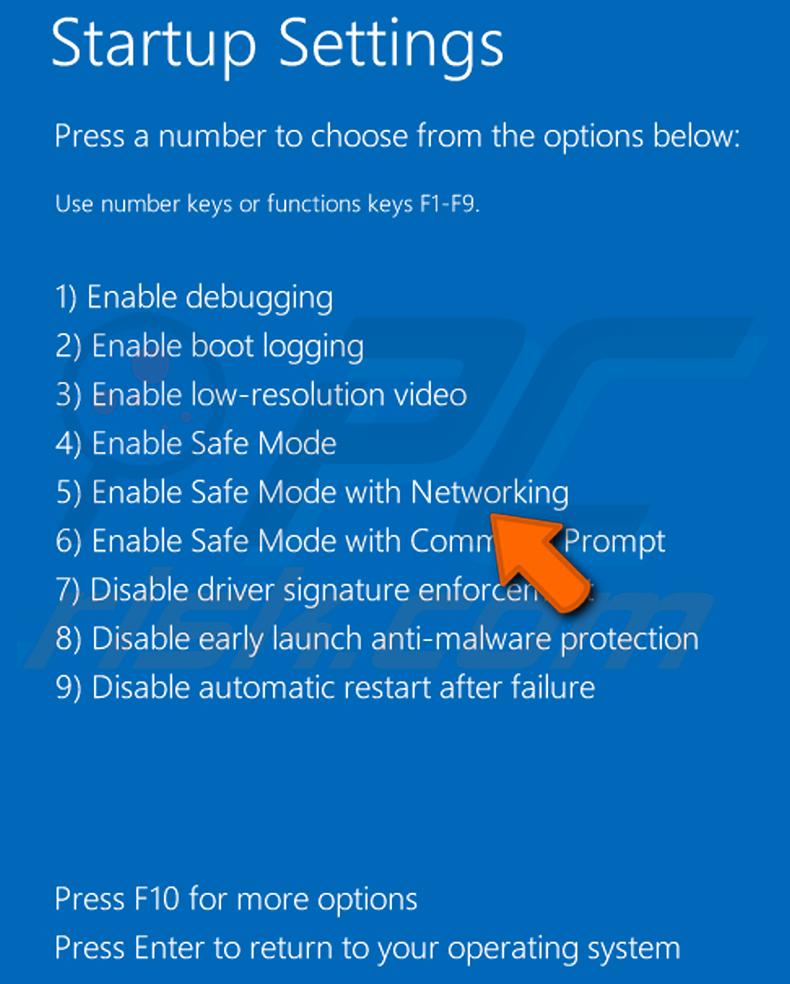

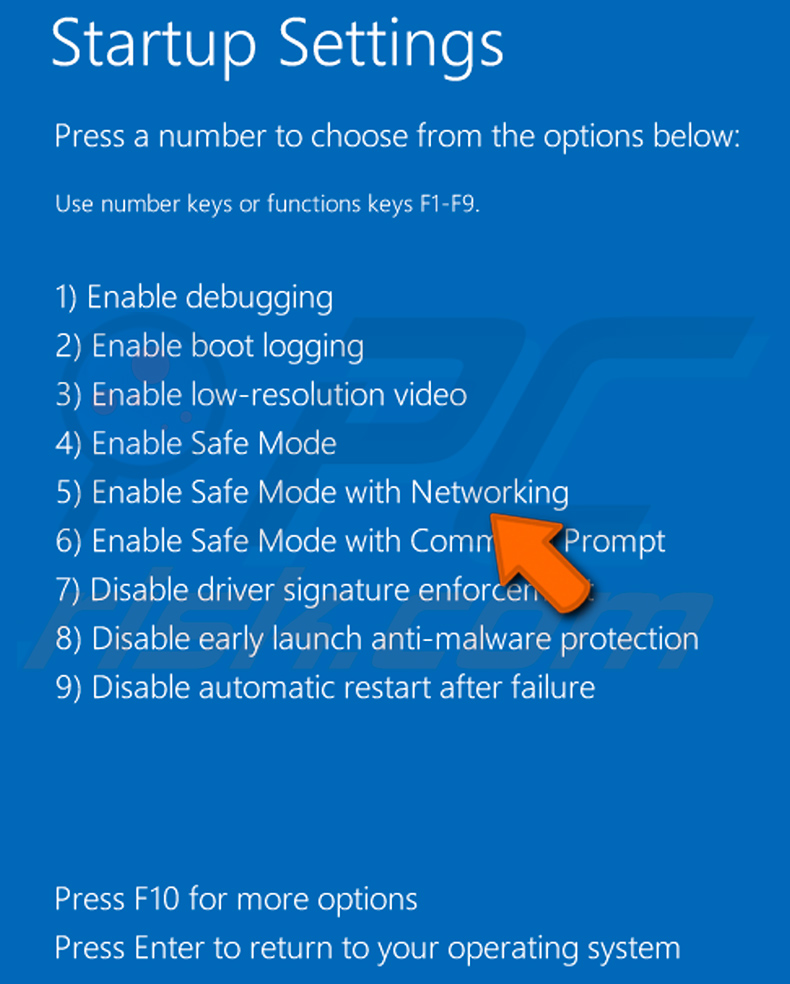

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

Użytkownicy systemów Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij przycisk Start, kliknij opcję Zamknij, kliknij opcję Uruchom ponownie, a następnie kliknij przycisk OK. Podczas uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż pojawi się menu zaawansowanych opcji systemu Windows, a następnie wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 7 w „trybie awaryjnym z obsługą sieci”:

Użytkownicy systemu Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci — przejdź do ekranu startowego systemu Windows 8, wpisz „Zaawansowane”, a następnie wybierz opcję „Ustawienia” z wyników wyszukiwania. Kliknij „Zaawansowane opcje uruchamiania”, a następnie w otwartym oknie „Ogólne ustawienia komputera” wybierz „Zaawansowane uruchamianie”.

Kliknij przycisk „Uruchom ponownie teraz”. Komputer uruchomi się ponownie w menu „Zaawansowane opcje uruchamiania”. Kliknij przycisk „Rozwiązywanie problemów”, a następnie przycisk „Opcje zaawansowane”. Na ekranie opcji zaawansowanych kliknij „Ustawienia uruchamiania”.

Kliknij przycisk „Uruchom ponownie”. Komputer uruchomi się ponownie w ekranie Ustawienia uruchamiania. Naciśnij klawisz F5, aby uruchomić komputer w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 8 w „trybie awaryjnym z obsługą sieci”:

Użytkownicy systemu Windows 10: kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij „Uruchom ponownie”, przytrzymując klawisz „Shift” na klawiaturze. W oknie „Wybierz opcję” kliknij „Rozwiązywanie problemów”, a następnie wybierz „Opcje zaawansowane”.

W menu opcji zaawansowanych wybierz „Ustawienia uruchamiania” i kliknij przycisk „Uruchom ponownie”. W kolejnym oknie kliknij klawisz „F5” na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 10 w „trybie awaryjnym z obsługą sieci”:

Rozpakuj pobrany plik archiwum i uruchom plik Autoruns.exe.

Rozpakuj pobrany plik archiwum i uruchom plik Autoruns.exe.

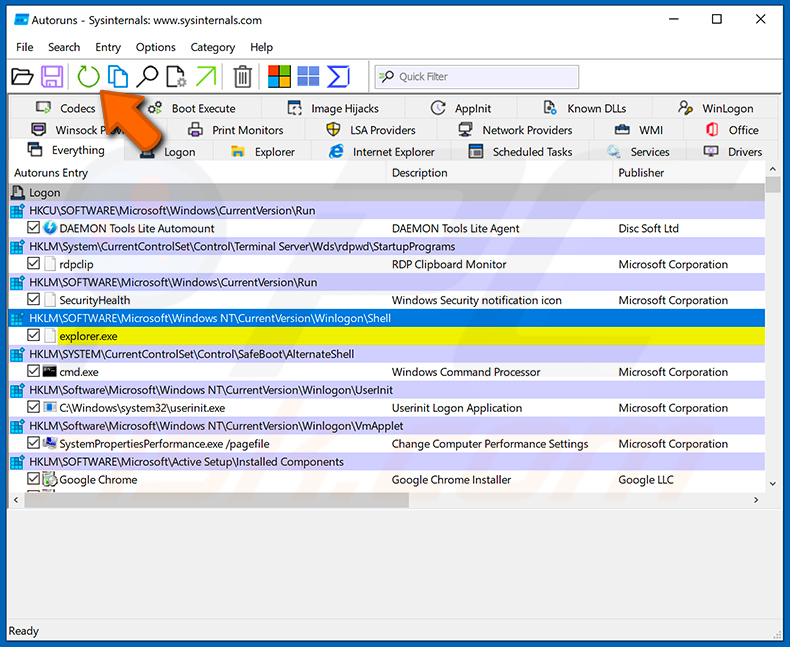

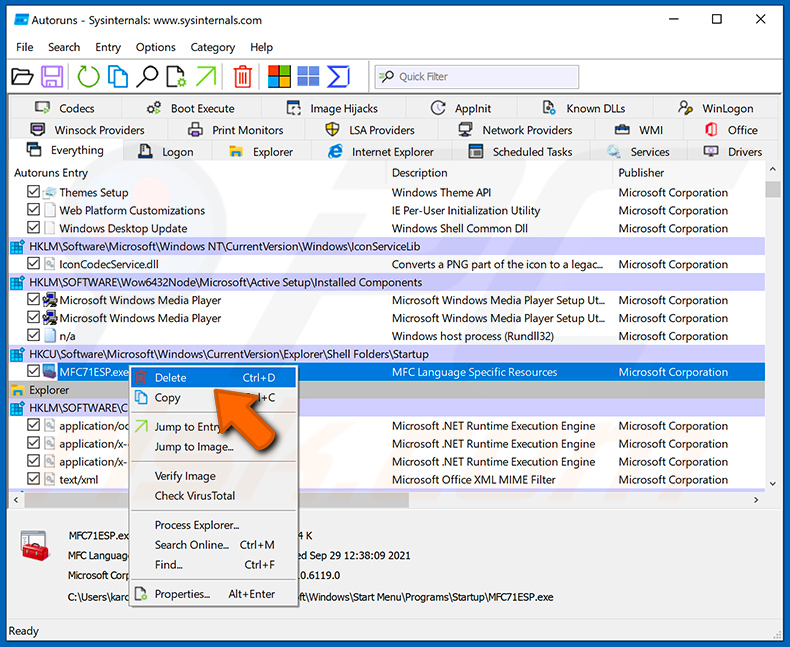

W aplikacji Autoruns kliknij „Opcje” u góry i odznacz opcje „Ukryj puste lokalizacje” i „Ukryj wpisy systemu Windows”. Po wykonaniu tej procedury kliknij ikonę „Odśwież”.

W aplikacji Autoruns kliknij „Opcje” u góry i odznacz opcje „Ukryj puste lokalizacje” i „Ukryj wpisy systemu Windows”. Po wykonaniu tej procedury kliknij ikonę „Odśwież”.

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz usunąć.

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz usunąć.

Należy zapisać jego pełną ścieżkę i nazwę. Należy pamiętać, że niektóre złośliwe oprogramowania ukrywają nazwy procesów pod nazwami legalnych procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy na jego nazwę i wybierz „Usuń”.

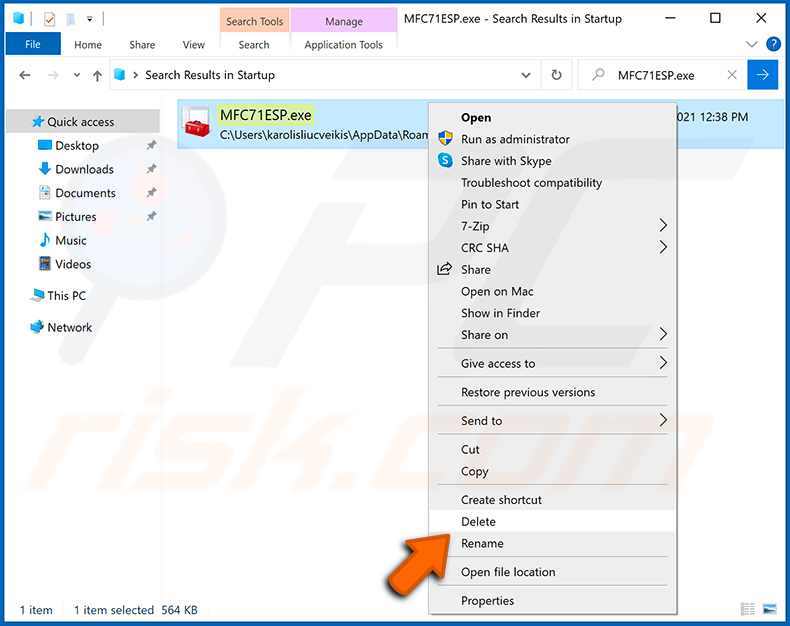

Po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (zapewnia to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Przed kontynuowaniem należy włączyć wyświetlanie ukrytych plików i folderów. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, pamiętaj, aby go usunąć.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych czynności powinno spowodować usunięcie wszelkiego złośliwego oprogramowania z komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Jeśli nie posiadasz takich umiejętności, pozostaw usuwanie złośliwego oprogramowania programom antywirusowym i anty-malware.

Te kroki mogą nie zadziałać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze, lepiej jest zapobiegać infekcji niż próbować później usuwać złośliwe oprogramowanie. Aby zapewnić bezpieczeństwo komputera, zainstaluj najnowsze aktualizacje systemu operacyjnego i używaj oprogramowania antywirusowego. Aby mieć pewność, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy przeskanowanie go za pomocą Combo Cleaner Antivirus dla Windows.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany złośliwym oprogramowaniem PS1Bot. Czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Usunięcie złośliwego oprogramowania rzadko wymaga formatowania.

Jakie są największe problemy, które może spowodować złośliwe oprogramowanie PS1Bot?

Zagrożenia związane z infekcją mogą zależeć od możliwości złośliwego oprogramowania i sposobu działania cyberprzestępców. PS1Bot to modułowe złośliwe oprogramowanie, które może wykorzystywać różne moduły w celu uzyskania dodatkowych możliwości, w tym zapewnienia trwałości i kradzieży danych. Ogólnie rzecz biorąc, infekcje wysokiego ryzyka mogą prowadzić do poważnych problemów związanych z prywatnością, strat finansowych i kradzieży tożsamości.

Jaki jest cel złośliwego oprogramowania PS1Bot?

Złośliwe oprogramowanie służy przede wszystkim do osiągania zysków. Jednak oprócz generowania przychodów, atakujący mogą wykorzystywać złośliwe programy do rozrywki, przeprowadzania osobistych zemst, zakłócania procesów (np. stron internetowych, usług, firm, organizacji itp.), angażowania się w haktywizm oraz przeprowadzania ataków motywowanych politycznie/geopolitycznie.

W jaki sposób złośliwe oprogramowanie PS1Bot dostało się do mojego komputera?

PS1Bot jest aktywnie rozpowszechniany za pośrednictwem kampanii złośliwych reklam. Możliwe są również inne techniki dystrybucji.

Złośliwe oprogramowanie jest najczęściej rozpowszechniane poprzez złośliwe reklamy, pobieranie drive-by, trojany, oszustwa internetowe, spamowe wiadomości e-mail/komunikaty, podejrzane kanały pobierania (np. strony internetowe z darmowym oprogramowaniem i strony internetowe stron trzecich, sieci wymiany plików peer-to-peer, itp.), pirackie programy/nośniki, nielegalne narzędzia do aktywacji oprogramowania („cracki”) oraz fałszywe aktualizacje. Niektóre złośliwe programy mogą samodzielnie rozprzestrzeniać się za pośrednictwem sieci lokalnych i wymiennych nośników danych.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Combo Cleaner został zaprojektowany do skanowania komputerów i usuwania wszelkiego rodzaju zagrożeń. Jest w stanie wykrywać i eliminować większość znanych infekcji złośliwym oprogramowaniem. Należy pamiętać, że przeprowadzenie pełnego skanowania systemu ma ogromne znaczenie, ponieważ zaawansowane złośliwe oprogramowanie zazwyczaj ukrywa się głęboko w systemach.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję