Jak usunąć malware Bobik z systemu operacyjnego

TrojanZnany również jako: RAT Bobik (trojan zdalnego dostępu)

Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Czym jest Bobik?

Bobik to złośliwe oprogramowanie sklasyfikowane jako RAT (trojan zdalnego dostępu). Te trojany mają na celu umożliwienie zdalnego dostępu/kontroli nad zainfekowanymi urządzeniami. Bobik może wykonywać różne złośliwe działania, które obejmują: powodowanie infekcji łańcuchowych, kradzież danych i dodawanie zhakowanych urządzeń do botnetu do przeprowadzania ataków DDoS.

To malware było aktywnie wykorzystywane w geopolitycznych atakach na Ukrainę i jej sojuszników. Ataki DDoS z użyciem Bobika są elementami cyberwojny w wojnie w Ukrainie.

Działalność ta została powiązana z mało znaną prorosyjską grupą hakerską NoName057(16). Dodatkowo zweryfikowane przez dowody zebrane przez badaczy Avast – takie jak chwalenie się grupy na Telegramie zbiegło się z atakami DDoS Bobika. Jednak Avast oszacował również, że wskaźniki sukcesu tej grupy hakerów wahają się od 20-40%.

Przegląd malware Bobik

Bobik to trojan zdalnego dostępu (RAT) — rodzaj malware, które umożliwia atakującym zdalny dostęp do zainfekowanych systemów i kontrolowanie ich. RAT to zwykle wielofunkcyjne programy, które mogą powodować wiele szkód w zależności od celów cyberprzestępców.

Bobik ma możliwości spyware – pobieranie plików, zbieranie danych o systemie/użytkowniku i keyloggera (rejestrowanie naciśnięć klawiszy). Ten program może również zarządzać i kończyć uruchomione procesy.

Ponieważ Bobik może przesyłać i uruchamiać pliki, może powodować infekcje łańcuchowe. Innymi słowy, ten RAT może pobrać/zainstalować dodatkowe malware. Teoretycznie taka możliwość może zostać wykorzystana do wprowadzenia niemal każdego rodzaju malware (np. trojanów, ransomware, koparek kryptowalutowych itp.) do zaatakowanego systemu. Warto jednak zauważyć, że często istnieją pewne ograniczenia dotyczące tego, jakie ładunki można z powodzeniem wstrzykiwać.

Bobik może również przeprowadzać ataki DDoS (Distributed Denial-of-Service) Zasadniczo ataki te polegają na wysyłaniu dużej liczby żądań (przesyłanych przez botnety) w celu zakłócenia działania usługi. Po wdrożeniu ataków DDoS uzasadnione żądania mogą zostać utracone lub sama usługa (np. strona internetowa, urządzenie, sieć itp.) może ulec awarii pod wpływem obciążenia.

Ta złośliwa aktywność może być szczególnie szkodliwa, ponieważ może wyłączyć kluczową usługę (np. zdrowie, finanse, energię, edukację lub inne sektory) i sprawić, że będzie niedostępna przez kluczowe minuty, tygodnie, a nawet dłużej.

Urządzenia dodane do botnetu wykorzystywane do przeprowadzania takich ataków mogą doświadczać zmniejszonej wydajności systemu, a nawet awarii. Infekcje RAT mogą powodować utratę danych, poważne problemy z prywatnością, straty finansowe i kradzież tożsamości.

Bobik używany przeciw Ukrainie i jej sojusznikom

Bobik był używany w wielu atakach na różne sektory w Ukrainie oraz w krajach ją wspierających i otaczających. Ta cyberprzestępczość jest powiązana z prorosyjską grupą NoName057(16). W chwili pisania tego tekstu ta grupa hakerów zajmowała się wyłącznie atakami DDoS.

Aktywność związana z DDoS opiera się na botnetach. Badacze z Avast zweryfikowali liczby w setkach, ale (biorąc pod uwagę niezbędną ilość) prawdopodobnie są narażeni na tysiące zainfekowanych maszyn. Ogromna liczba botów (urządzeń będących ofiarami) znajduje się w Brazylii, Indiach i Azji Południowo-Wschodniej.

W większości analizowanych ataków łańcuch infekcji Bobika zaczynał się od RedLine Stealer. To malware zostawiło Bobika, który z kolei wprowadził moduł DDoS, który następnie skontaktował się z serwerem Zarządzania i kontroli (C&C), aby uzyskać listę celów.

Avast przygotował dokładny i chronologiczny raport na temat wszystkich ataków DDoS Bobik. Podsumowując go: ataki przeprowadzono na strony internetowe następujących sektorów ukraińskich – rządu, wojska, dostawców broni, banków i instytucji finansowych, energetyki (elektryczności, gazu), transportu (kolei, autobusów), serwisów informacyjnych, usług pocztowych, edukacji (szkół, uniwersytetów) itd.

Bobik celował w międzynarodowe korporacje, które również wyraziły poparcie dla Ukrainy, w tym G4S, GKN Ltd i Verizon Communications.

Zaatakowane polskie strony internetowe obejmują te sektory – rządowy (prezydent, Sejm, przestrzeń powietrzna, cyberprzestrzeń itp.), wojskowy (obrona narodowa, produkcja uzbrojenia), wymiar sprawiedliwości/prawo (sądy okręgowe i rejonowe), lotniska itd.

Litewskie strony internetowe – rząd (ministerstwa obrony narodowej, kultury, edukacji, nauki i inne), banki i instytucje finansowe, transport (lotniska, koleje, autobusy) i inne sektory.

Łotwa doświadczyła ataków wymierzonych w jej sektor finansowy. Dodatkowo celem ataków był Bank Centralny Estonii, sektor transportu (lotniska, podróże morskie) oraz największy internetowy portal informacyjny.

Ataki były również wykorzystywane przeciwko fińskim instytucjom rządowym i policji. Zaatakowano norweskie instytucje finansowe, a także serwisy transportowe i pocztowe. Witryna największego banku w Danii również doświadczyła ataków przy użyciu Bobika.

| Nazwa | RAT Bobik (trojan zdalnego dostępu) |

| Typ zagrożenia | RAT (trojan zdalnego dostępu), trojan, wirus kradnący hasła, złośliwe oprogramowanie bankowe, oprogramowanie szpiegujące. |

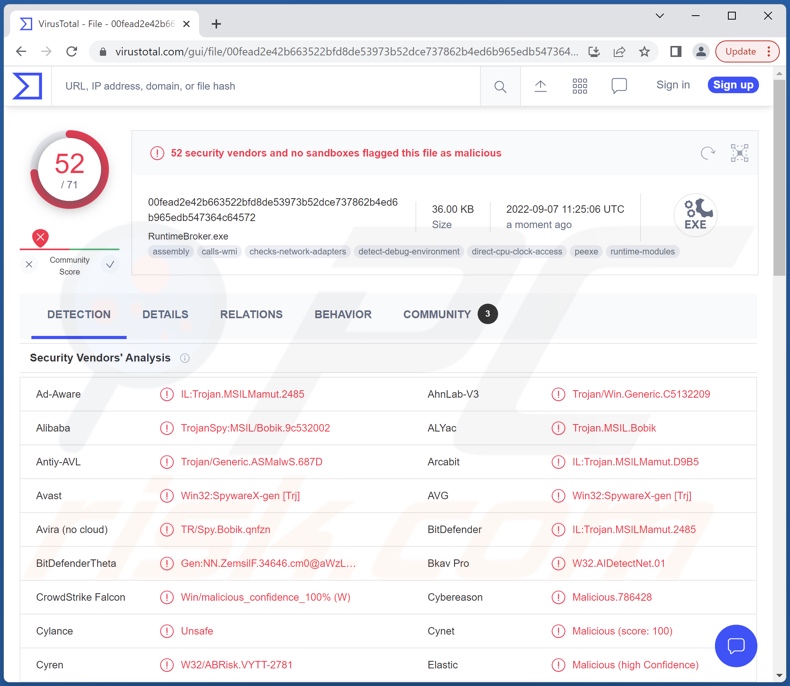

| Nazwy wykrycia | Avast (Win32:SpywareX-gen [Trj]), Combo Cleaner (IL:Trojan.MSILMamut.2485), ESET-NOD32 (wariant MSIL/Small.GW), Kaspersky (HEUR:Trojan-Spy.MSIL.Bobik.gen), Microsoft ( Trojan:MSIL/WizzMonetize.LML!MTB), Pełna lista wykrycia (VirusTotal) |

| Metody dystrybucji | Zainfekowane załączniki do wiadomości e-mail, złośliwe reklamy online, socjotechnika, pirackie oprogramowanie. |

| Zniszczenie | Skradzione hasła i informacje bankowe, kradzież tożsamości, komputer ofiary dodany do botnetu. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Przykłady podobnego malware

Przeanalizowaliśmy tysiące próbek złośliwego oprogramowania, a Aurora, Eternity, NetDooka, Borat - to przykłady programów zdolnych do przeprowadzania ataków DDoS. Natomiast WhisperGate, Cobalt Strike, CONTI, HermeticWiper, Vote2024, CaddyWiper, Pterodo - to te, które były wykorzystywane lub powiązane z geopolitycznymi atakami na Ukrainę.

Jak Bobik dostał się na mój komputer?

Malware jest rozpowszechniane przy użyciu technik phishingu i socjotechniki. Złośliwe oprogramowanie jest zwykle zamaskowane lub dołączone do zwykłych produktów. Zainfekowanymi plikami mogą być pliki wykonywalne (.exe, .run itp.), archiwa (ZIP, RAR itp.), dokumenty Microsoft Office i PDF, JavaScript itd. Proces infekcji jest uruchamiany po wykonaniu, uruchomieniu lub otwarciu szkodliwego pliku w inny sposób.

Najczęściej używane metody dystrybucji obejmują: złośliwe załączniki/linków w e-mailach i wiadomościach spamowych, pobrania drive-by (ukryte/oszukańcze), oszustwa internetowe, podejrzane źródła pobierania (np. witryny z bezpłatnym oprogramowaniem i stron trzecich, peer-to-peer sieci udostępniania itp.), nielegalne narzędzia aktywacji programów („pirackie"), fałszywe aktualizacje i złośliwe reklamy.

Jak uniknąć instalacji malware?

Zdecydowanie zalecamy ostrożność w przypadku poczty przychodzącej. Nie należy otwierać załączników i linków znalezionych w podejrzanych/nieistotnych e-mailach, ponieważ może to spowodować infekcję systemu. Ponadto podczas przeglądania sieci należy również zachować czujność, ponieważ fałszywe i złośliwe materiały zwykle wydają się uzasadnione.

Zalecamy pobieranie produktów wyłącznie z oficjalnych i zweryfikowanych źródeł. Równie ważne jest aktywowanie i aktualizowanie oprogramowania przy użyciu oryginalnych narzędzi, ponieważ nielegalne narzędzia aktywacyjne („pirackie") i fałszywe aktualizacje mogą zawierać malware.

Bardzo ważne jest posiadanie zainstalowanego i regularnie aktualizowanego renomowanego programu antywirusowego. Programy bezpieczeństwa muszą być używane do uruchamiania regularnych skanów systemu i usuwania wykrytych zagrożeń. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy wykonanie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie usunąć obecne malware.

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest Bobik?

- KROK 1. Manualne usuwanie malware Bobik.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows.

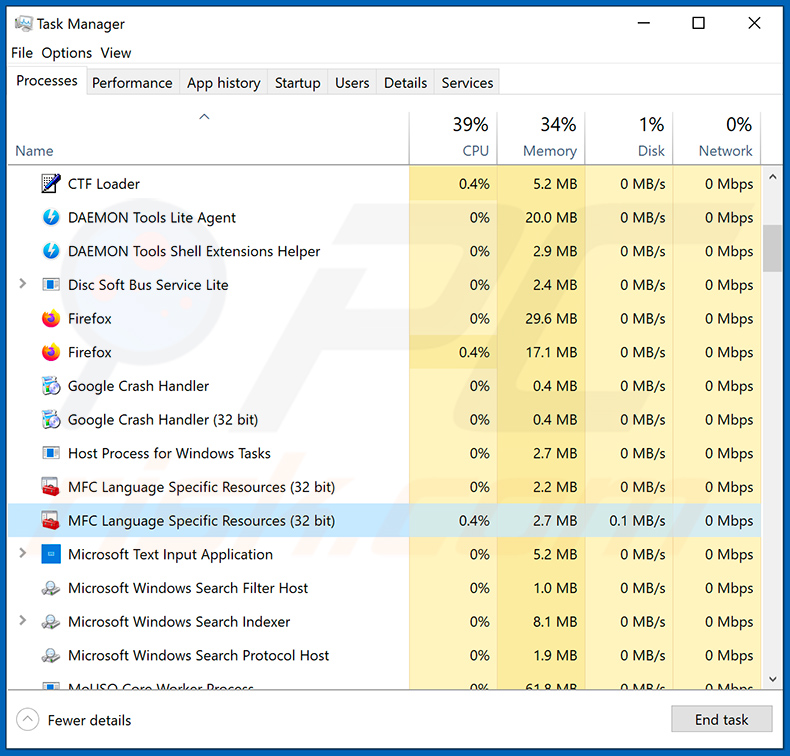

Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

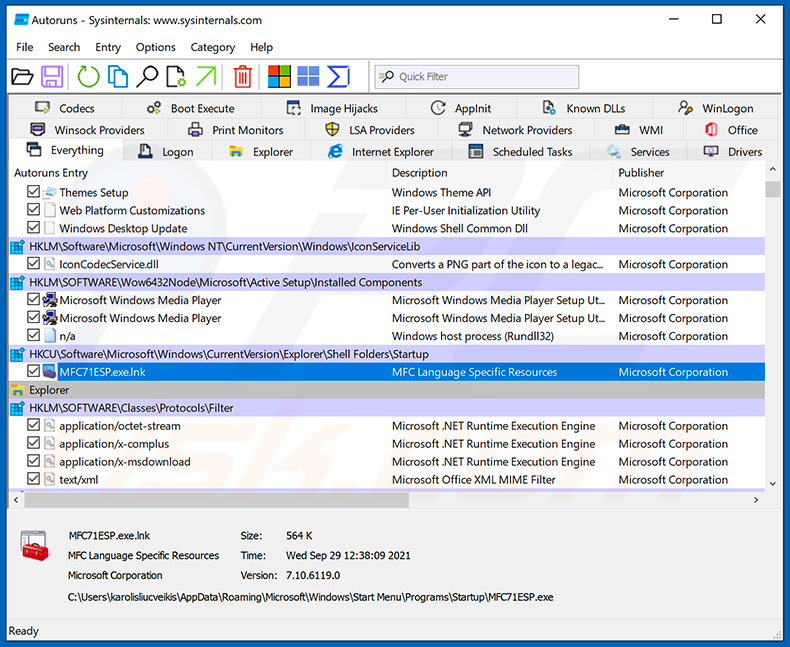

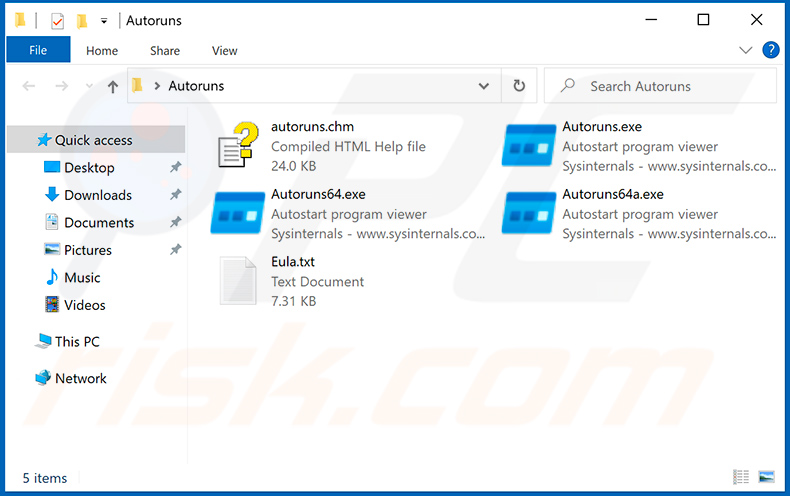

Pobierz program o nazwie Autoruns. Pokazuje on automatycznie uruchamiane aplikacje, rejestr i lokalizacje plików systemowych:

Pobierz program o nazwie Autoruns. Pokazuje on automatycznie uruchamiane aplikacje, rejestr i lokalizacje plików systemowych:

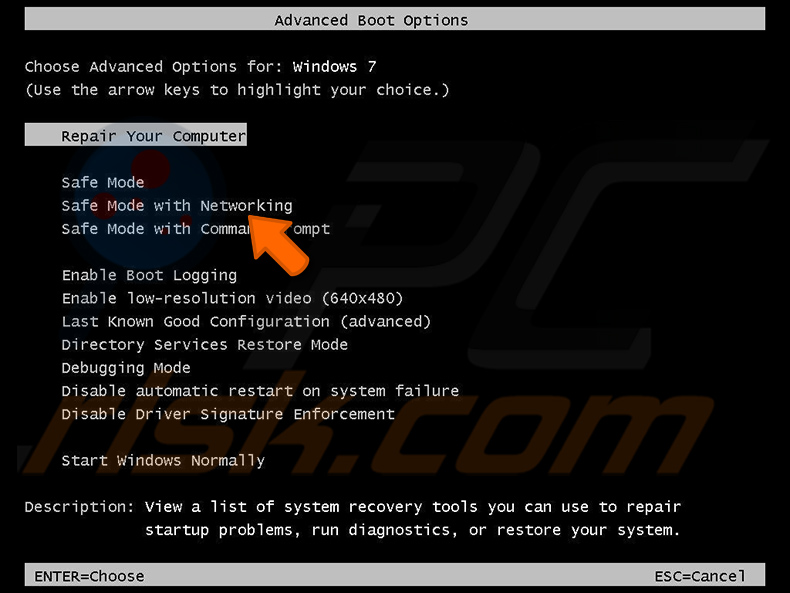

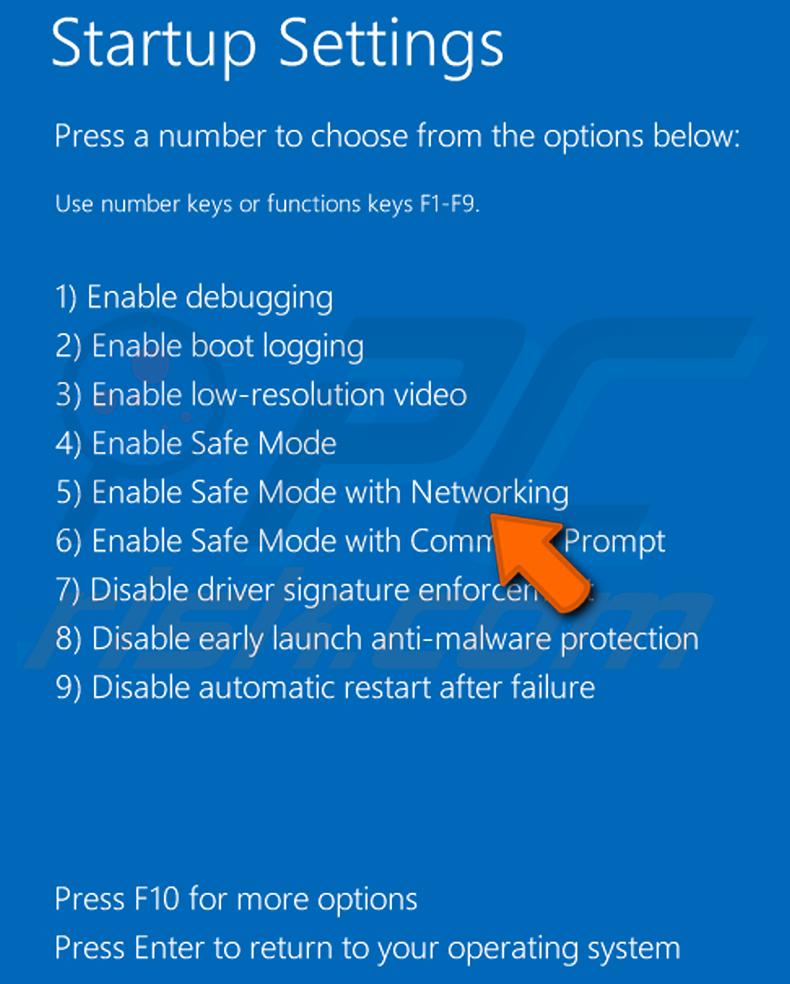

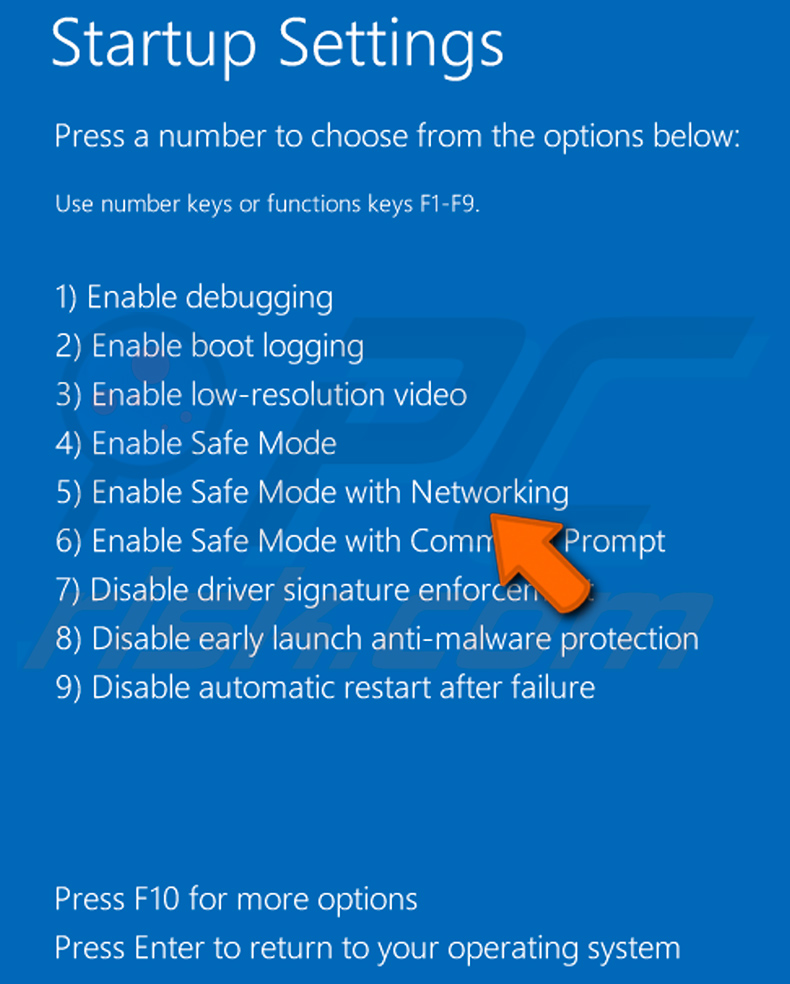

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

Użytkownicy Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcje zaawansowane systemu Windows, a następnie wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Film pokazujący jak uruchomić system Windows 7 w „Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci — przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, a w otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

Kliknij przycisk „Uruchom ponownie teraz". Twój komputer zostanie teraz ponownie uruchomiony w „Zaawansowanym menu opcji uruchamiania". Kliknij przycisk „Rozwiąż problemy", a następnie kliknij przycisk „Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij „Ustawienia uruchamiania".

Kliknij przycisk „Uruchom ponownie". Twój komputer uruchomi się ponownie na ekranie Ustawienia uruchamiania. Naciśnij klawisz F5, aby uruchomić komputer w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w „Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij „Uruchom ponownie" przytrzymując przycisk „Shift" na klawiaturze. W oknie „Wybierz opcję" kliknij przycisk „Rozwiązywanie problemów", a następnie wybierz opcję „Opcje zaawansowane".

W menu opcji zaawansowanych wybierz „Ustawienia uruchamiania" i kliknij przycisk „Uruchom ponownie". W następnym oknie powinieneś kliknąć przycisk „F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w „Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

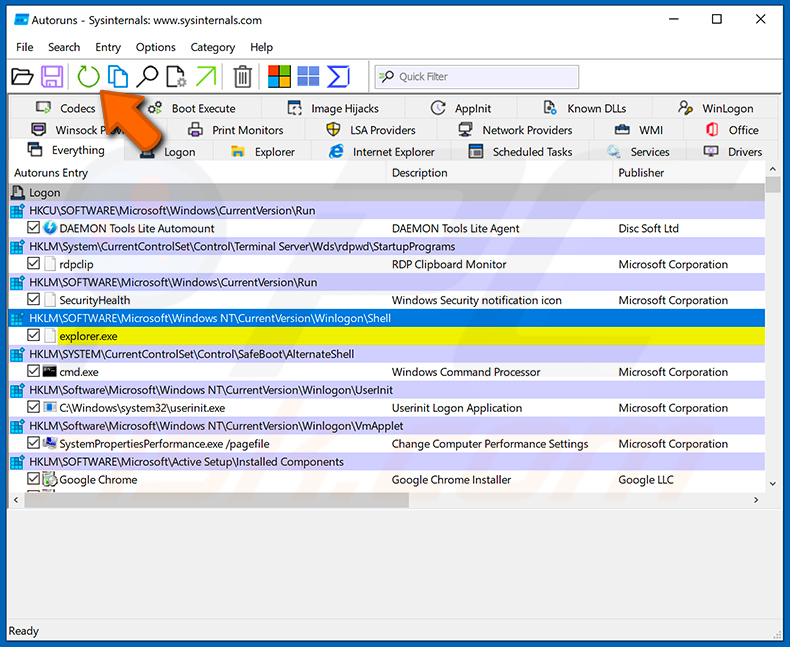

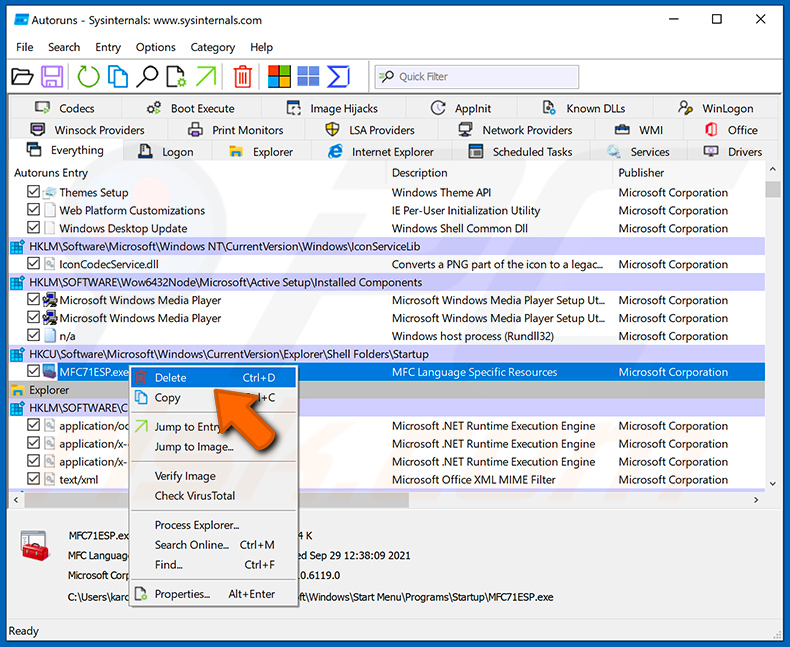

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" oraz „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" oraz „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz usunąć.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz usunąć.

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po znalezieniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń".

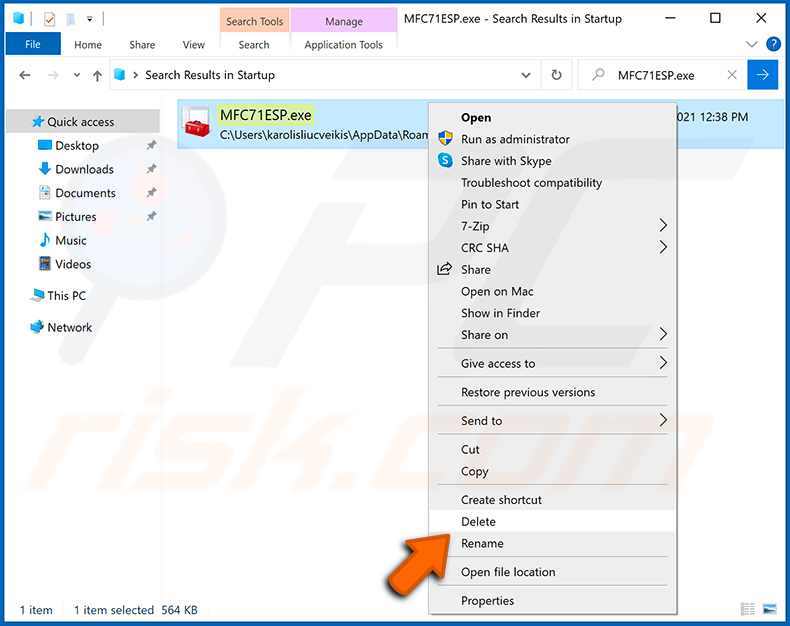

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware.

Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji, niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego. Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany malware Bobik. Czy należy sformatować urządzenie pamięci masowej, aby się go pozbyć?

Nie, usunięcie Bobika nie wymaga formatowania.

Jakie są największe problemy, jakie może powodować malware Bobik?

Zagrożenia stwarzane przez złośliwy program zależą od jego możliwości i sposobu działania cyberprzestępców. Bobik to RAT – złośliwe oprogramowanie umożliwiające zdalny dostęp/kontrolę nad zainfekowanymi urządzeniami. Jego możliwości obejmują wyodrębnianie danych systemu/użytkownika, rejestrowanie klawiszy, pobieranie plików itp. Ten trojan może być używany do pobierania/instalowania dodatkowego malware. Może być również wykorzystany do przeprowadzania ataków DDoS. Należy wspomnieć, że Bobik był wykorzystywany jako element cyberwojny w wojnie w Ukrainie. Ten RAT umożliwił przeprowadzanie ataków DDoS przeciw witrynom różnych sektorów w Ukrainie i jej partnerów.

Jaki jest cel malware Bobik?

Malware jest zwykle wykorzystywane w celach zarobkowych. Bobik może być również wykorzystywany do generowania przychodów. Program ten był jednak szeroko wykorzystywany w atakach DDoS w ramach geopolitycznych ataków na Ukrainę i inne kraje, które go wspierają.

Jak malware Bobik przeniknęło do mojego komputera?

Złośliwe oprogramowanie rozsyła się głównie za pośrednictwem e-maili/wiadomości spamowych, oszustw internetowych, pobrań drive-by, niewiarygodnych źródeł pobierania (np. bezpłatnych witryn i stron z bezpłatnym hostingiem plików, sieci udostępniania P2P itp.), nielegalnych narzędzi aktywacji programów („pirackich"), fałszywych aktualizacji i złośliwych reklam. Co więcej, niektóre złośliwe programy mogą samodzielnie rozsyłać się za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej (np. zewnętrznych dysków twardych, wymiennych urządzeń pamięci masowej itp.).

Czy Combo Cleaner ochroni mnie przed malware?

Tak, Combo Cleaner jest w stanie wykryć i usunąć prawie wszystkie znane infekcje malware. Warto zauważyć, że ponieważ wysokiej klasy złośliwe oprogramowanie ma tendencję do ukrywania się głęboko w systemach, wykonanie pełnego skanowania systemu ma kluczowe znaczenie dla jego wykrycia.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję