Uniknij zainfekowania swojego systemu oszukańczymi e-mailami "Google Pay"

TrojanZnany również jako: Malware Taurus

Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Czym jest e-mail "Google Pay"?

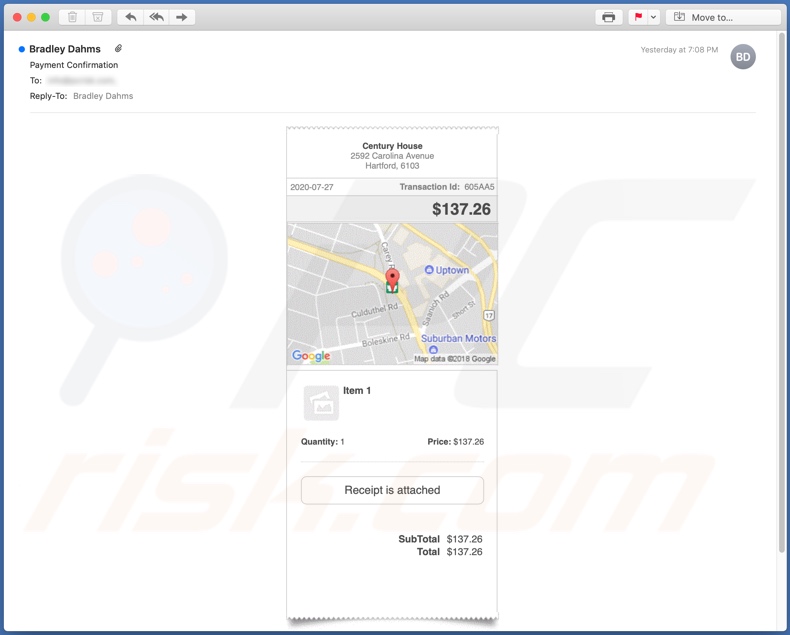

„Google Pay" to kampania e-mailowa ze spamem, której celem jest rozsyłanie złodzieja Taurus - złośliwego oprogramowania wykradającego informacje. Fałszywe wiadomości e-mail rozsyłane w ramach tej kampanii są przedstawiane jako powiadomienia z potwierdzeniem płatności. Wiadomości mają załączniki z motywem DocuSign.

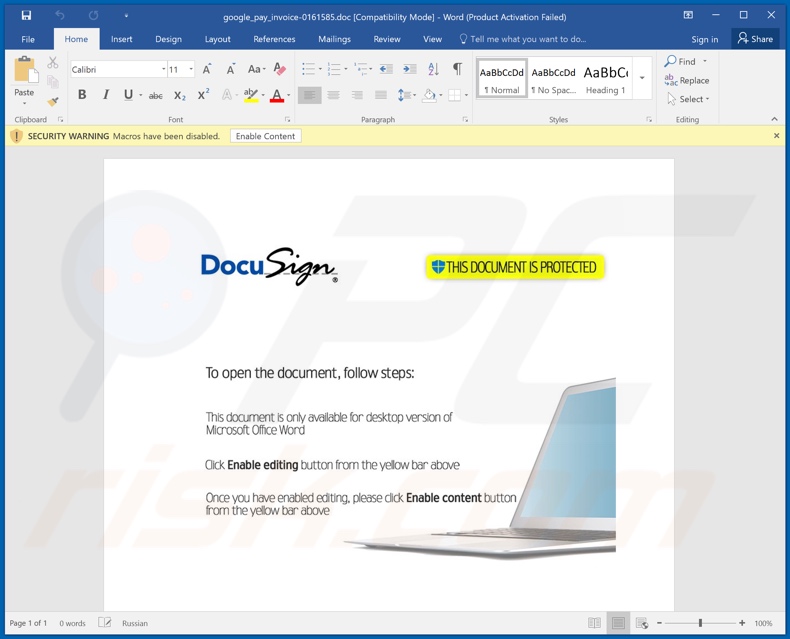

Po otwarciu tych załączników i włączeniu makropoleceń rozpoczyna się pobieranie i instalacja złodzieja Taurus.

E-maile „Google Pay" o temacie/tytule „Google Pay" (mogą się różnić) są niewiarygodne i nie zawierają żadnych konkretnych informacji. Jest to powszechna taktyka w oszukańczej poczcie, ponieważ im mniej szczegółów się podaje, tym bardziej prawdopodobne jest, że użytkownicy skojarzą wiadomości z prawdziwymi zamówieniami zakupu, transakcjami itp. i rzadziej je sprawdzą z powodu zamieszania/ciekawości.

E-maile „Google Pay" nie są w żaden sposób powiązane z Google LLC – ten tytuł jest przypisany w związku z nazwą zainfekowanego załącznika („google_pay_invoice-0161585.doc") oraz zwodniczych wiadomości zawierających obraz Map Google.

Te e-maile zawierają również adres, datę zakupu, identyfikator transakcji, koszt przedmiotu i ilość (sam produkt nie jest w żaden sposób określony). Załącznik ma temat DocuSign i podobno zawiera dowód zakupu. Po otwarciu tego dokumentu Microsoft Office i włączeniu makr (edycja/treść) uruchamiany jest proces infekcji złodzieja Taurus.

Głównym celem tego szkodliwego programu jest kradzież danych. Taurus może wydobywać i eksfiltrować różne poufne informacje z niektórych przeglądarek, klientów poczty e-mail, portfeli kryptowalutowych, aplikacji FTP (File Transfer Protocol) i innego oprogramowania oraz samego systemu.

To malware może również powodować infekcje łańcuchowe, tj. pobrać/instalować dodatkowe malware (np. trojany, ransomware, górników kryptowaluty itp.). Podsumowując, zaufanie fałszywym wiadomościom e-mail „Google Pay" może skutkować infekcjami systemu wysokiego ryzyka, stratami finansowymi, poważnymi problemami z prywatnością i kradzieżą tożsamości.

| Nazwa | Malware Taurus |

| Typ zagrożenia | Trojan, wirus kradnący hasła, złośliwe oprogramowanie bankowe, oprogramowanie szpiegujące. |

| Oszustwo | E-maile są maskowane jako potwierdzenia zakupu, zawierające faktury zakupu. |

| Załącznik(i) | google_pay_invoice-0161585.doc |

| Nazwy wykrycia | DrWeb (Trojan.DownLoader34.9302), Fortinet (VBA/Agent.50B9!tr), ESET-NOD32 (VBA/TrojanDownloader.Agent.MUV), Kaspersky (HEUR:Trojan.MSOffice.SAgent.gen), Pełna lista wykrycia (VirusTotal) |

| Objawy | Trojany mają na celu potajemną infiltrację komputera ofiary i milczenie, dzięki czemu na zainfekowanej maszynie nie widać wyraźnie żadnych konkretnych objawów. |

| Ładunek | Taurus |

| Metody dystrybucji | Zainfekowane załączniki do wiadomości e-mail, złośliwe reklamy online, socjotechnika, narzędzia łamania zabezpieczeń. |

| Zniszczenie | Skradzione hasła i informacje bankowe, kradzież tożsamości, komputer ofiary dodany do botnetu. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

"Sincere Apologies For This Delay", "Salesforce Email Virus", "Universidade De Lisboa" i "Philippine Overseas Employment Administration" to tylko niektóre przykłady innych wiadomości e-mail rozsyłających malware. Są one rozsyłane tysiącami podczas operacji na masową skalę zwanych „kampaniami spamowymi".

Wiadomości są zwykle przedstawiane jako „ważne", „pilne", „priorytetowe" i podobne. Mogą być nawet zamaskowane jako poczta od legalnych instytucji, organizacji, firm i innych podmiotów, jednak rozsyłanie złośliwego oprogramowania nie jest jedynym celem kampanii spamowych. Są one również wykorzystywane do phishingu i innych oszustw.

Niezależnie od tego, co twierdzą lub oferują te e-maile, ich cel jest identyczny: generowanie przychodów dla stojących za nimi oszustów/cyberprzestępców.

Jak „wirus e-mailowy Google Pay" zainfekował mój komputer?

Systemy są infekowane niebezpiecznymi plikami wysyłanymi w kampaniach spamowych. Szkodliwe pliki mogą mieć różne formaty (np. archiwów, plików wykonywalnych, dokumentow PDF i Microsoft Office, JavaScript itp.), a po ich uruchomieniu, wykonaniu lub otwarciu w inny sposób rozpoczyna się proces/łańcuch infekcji (tj. pobieranie/instalacja) malware.

Przykładowo, pliki Microsoft Office infekują systemy wykonując złośliwe makropolecenia. W programach pakietu Microsoft Office wydanych przed 2010 rokiem makra są wykonywane po otwarciu dokumentu, jednak w nowszych wersjach użytkownicy są proszeni o włączenie poleceń makr (tj. o włączenie edycji/treści), a procesy infekcji są inicjowane tylko wtedy, gdy makra są włączone ręcznie.

Jak uniknąć instalacji malware?

Zdecydowanie odradza się otwieranie podejrzanych lub nieistotnych e-maili, zwłaszcza tych, które zawierają jakiekolwiek załączniki lub linki, ponieważ może to prowadzić do poważnej infekcji systemu. Dodatkowo zaleca się korzystanie z wersji pakietu Microsoft Office wydanych po 2010 roku.

Nowsze programy mają tryb „Widoku chronionego", który uniemożliwia automatyczne wykonywanie makropoleceń, jednak kampanie spamowe nie są jedyną techniką dystrybucji malware.

Inne popularne metody obejmują dystrybucję za pośrednictwem niezaufanych kanałów pobierania (np. nieoficjalnych i bezpłatnych witryn hostujących pliki, sieci wymiany peer-to-peer i innych konfiguratorów pobierania stron trzecich), nielegalnych narzędzi aktywacyjnych („łamania" zabezpieczeń) i fałszywych aktualizacji.

Dlatego ważne jest, aby pobierać produkty wyłącznie z oficjalnych/zweryfikowanych źródeł oraz aktywować i aktualizować programy za pomocą narzędzi/funkcji zapewnionych przez prawdziwych programistów. Zainstaluj i regularnie aktualizuj renomowany pakiet antywirusowy/antyspyware. Ponadto oprogramowanie to musi być używane do wykonywania regularnych skanów systemu i usuwania wykrytych/potencjalnych zagrożeń.

Jeśli już otworzyłeś załącznik „wirusa e-mailowego Google Pay", zalecamy wykonanie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie usunąć obecne malware.

Tekst prezentowany w wiadomości e-mail „Google Pay":

Subject: Payment Confirmation

Century House

2592 Carolina Avenue

Hartford, 6103

2020-07-27 Transaction Id: 605AA5

$137.26

Item 1

Quantity: 1 Price: $137.26

Receipt is attached

SubTotal

Total

$137.26

$137.26

Złośliwy załącznik o tematyce DocuSign przeznaczony do infekowania systemów za pomocą złodzieja Taurus rozpowszechnianego za pośrednictwem kampanii spamowej „Google Pay" ("google_pay_invoice-0161585.doc"):

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest "wirus e-mailowy Google Pay"?

- KROK 1. Manualne usuwanie malware Taurus.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows. Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy.

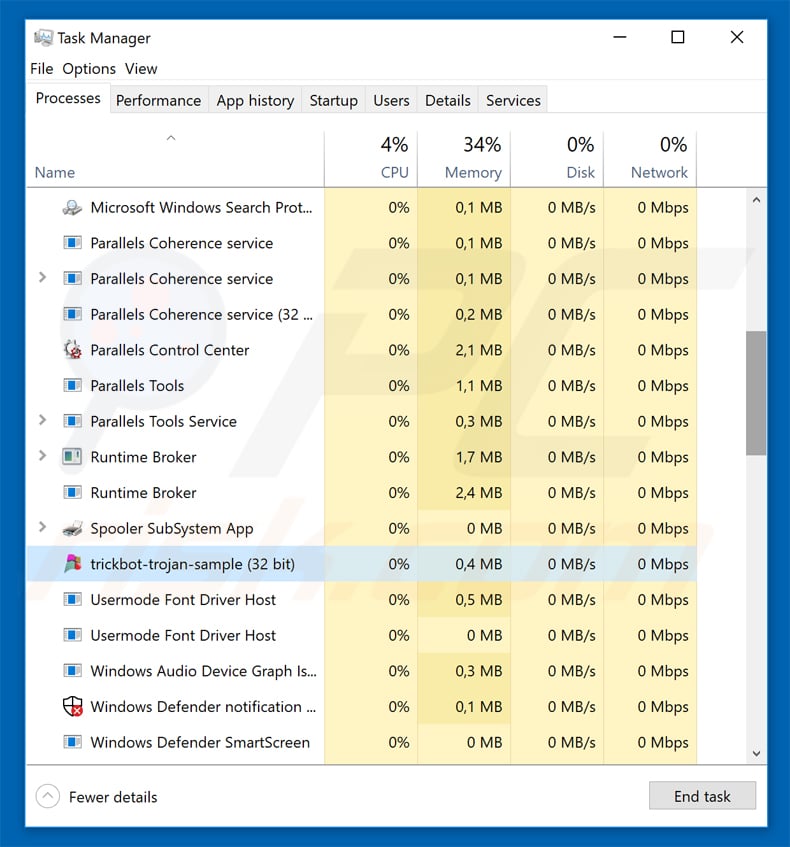

Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

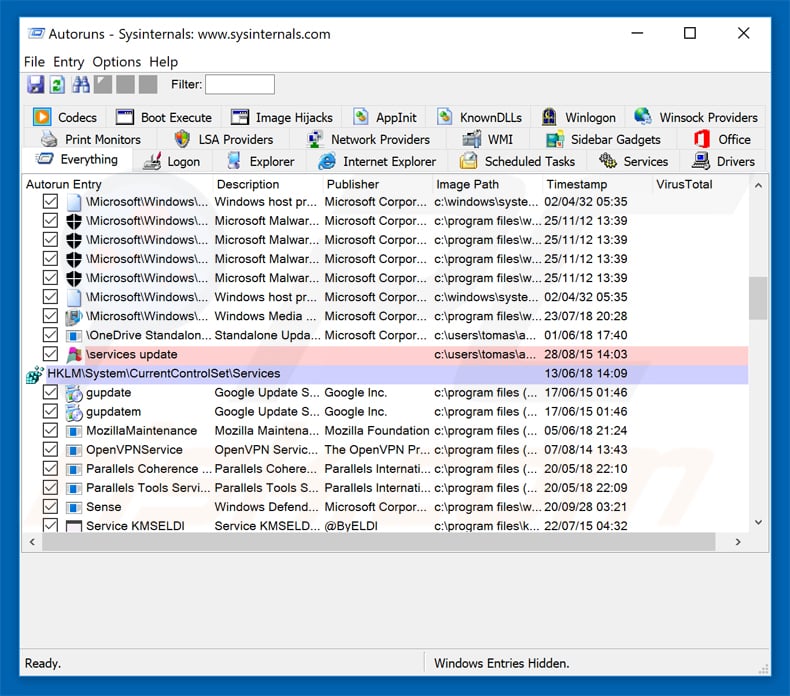

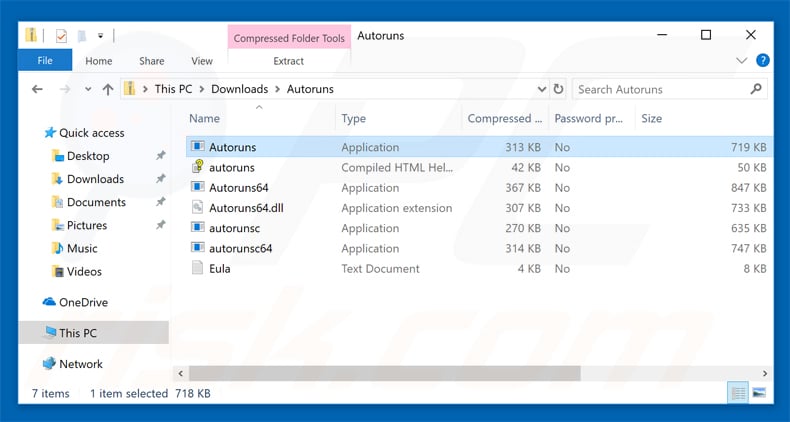

Pobierz program o nazwie Autoruns. Pokazuje on automatycznie uruchamiane aplikacje, rejestr i lokalizacje plików systemowych:

Pobierz program o nazwie Autoruns. Pokazuje on automatycznie uruchamiane aplikacje, rejestr i lokalizacje plików systemowych:

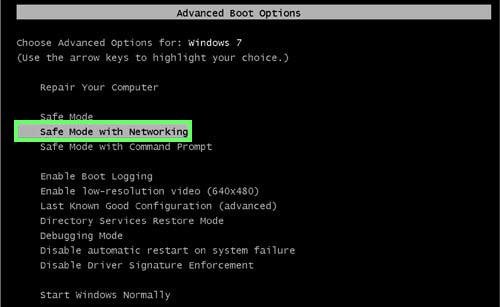

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

Użytkownicy Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcje zaawansowane systemu Windows, a następnie wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Film pokazujący jak uruchomić system Windows 7 w „Trybie awaryjnym z obsługą sieci":

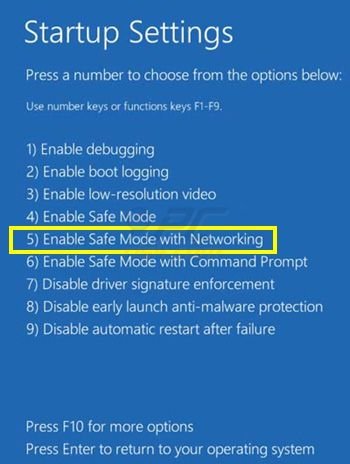

Użytkownicy Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci — przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, a w otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

Kliknij przycisk „Uruchom ponownie teraz". Twój komputer zostanie teraz ponownie uruchomiony w „Zaawansowanym menu opcji uruchamiania". Kliknij przycisk „Rozwiąż problemy", a następnie kliknij przycisk „Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij „Ustawienia uruchamiania". Kliknij przycisk „Uruchom ponownie". Twój komputer uruchomi się ponownie na ekranie Ustawienia uruchamiania. Naciśnij klawisz F5, aby uruchomić komputer w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w „Trybie awaryjnym z obsługą sieci":

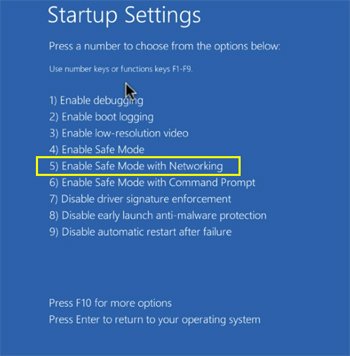

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij „Uruchom ponownie" przytrzymując przycisk „Shift" na klawiaturze. W oknie „Wybierz opcję" kliknij przycisk „Rozwiązywanie problemów", a następnie wybierz opcję „Opcje zaawansowane".

W menu zaawansowanych opcji wybierz „Ustawienia uruchamiania" i kliknij przycisk „Uruchom ponownie". W poniższym oknie powinieneś kliknąć przycisk „F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w „Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

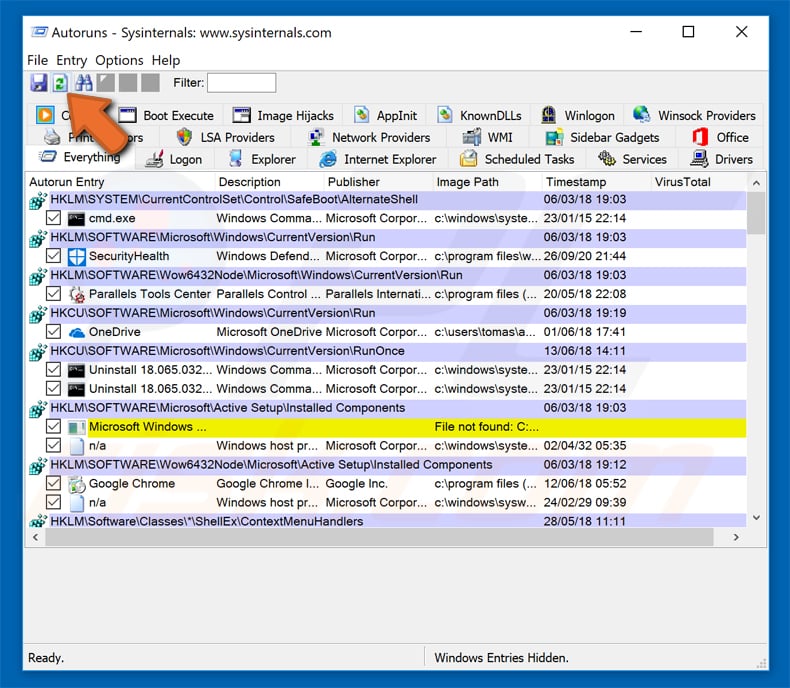

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" oraz „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" oraz „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz usunąć.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz usunąć.

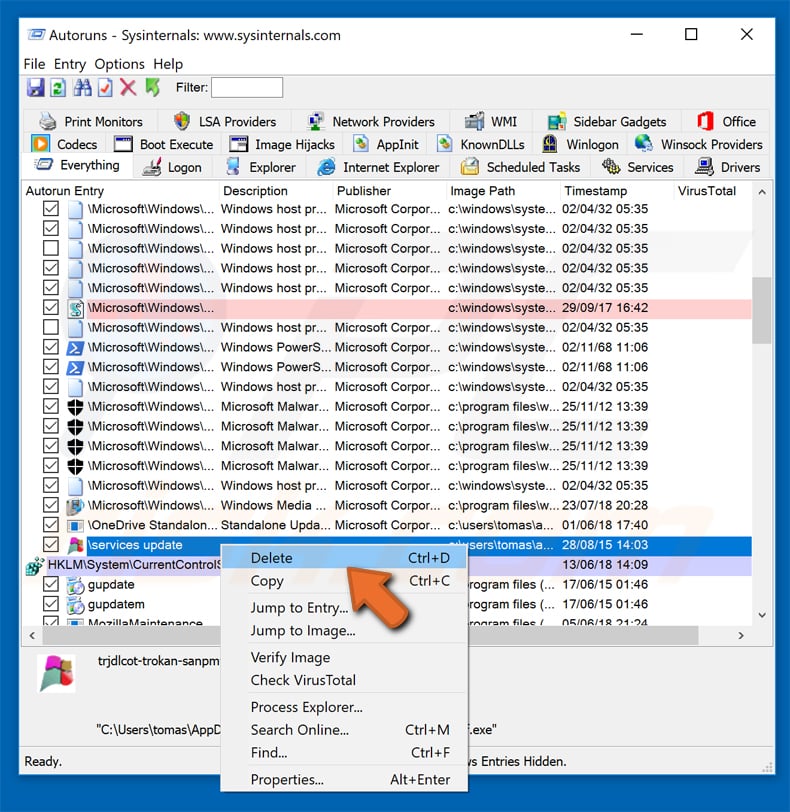

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po znalezieniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń".

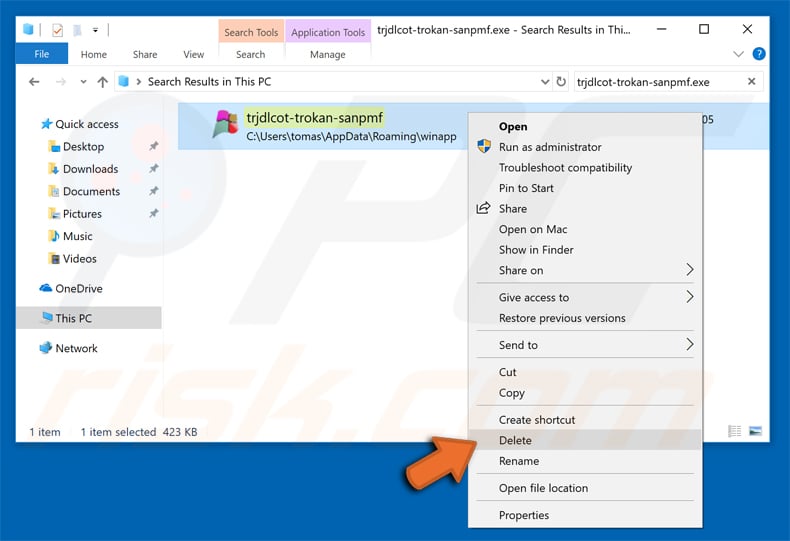

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy enable hidden files and folders. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware.

Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji, niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego.

Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Najczęściej zadawane pytania (FAQ)

Dlaczego otrzymałem ten e-mail?

W większości przypadków oszuści stojący za e-mailami, takimi jak ten, nie celują w nikogo konkretnie (te e-maile nie są osobiste). Oszuści wysyłają tę samą wiadomość do tysięcy osób, mając nadzieję, że ktoś się na nią nabierze. Z reguły ich e-maile mają wyglądać autentycznie.

Pobrałem i otworzyłem plik załączony do tego e-maila, czy mój komputer jest zainfekowany?

Celem tego e-maila jest nakłonienie odbiorców do otwarcia złośliwego dokumentu MS Word i włączenia w nim poleceń makr. Jeśli otworzyłeś ten dokument, ale nie włączyłeś poleceń makr (edycja/treść), uniknąłeś infekcji.

Przeczytałem e-mail, ale załącznik nie został otwarty, czy mój komputer jest zainfekowany?

Nie, otwarcie e-maila nie może spowodować żadnych szkód. Komputery zostają zainfekowane tylko wtedy, gdy odbiorcy otwierają pliki lub linki w wiadomościach e-mail.

Czy Combo Cleaner usunie infekcje malware, które były obecne w załączniku do wiadomości e-mail?

Tak, Combo Cleaner jest w stanie wykryć i usunąć prawie wszystkie znane infekcje malware. Ponieważ wysokiej klasy złośliwe oprogramowanie zwykle ukrywa się głęboko w systemie operacyjnym, użytkownicy powinni przeskanować je za pomocą pełnego skanowania systemu.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję