Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Poradnik usuwania wirusa e-mailowego MSC

Czym jest wirus e-mailowy MSC?

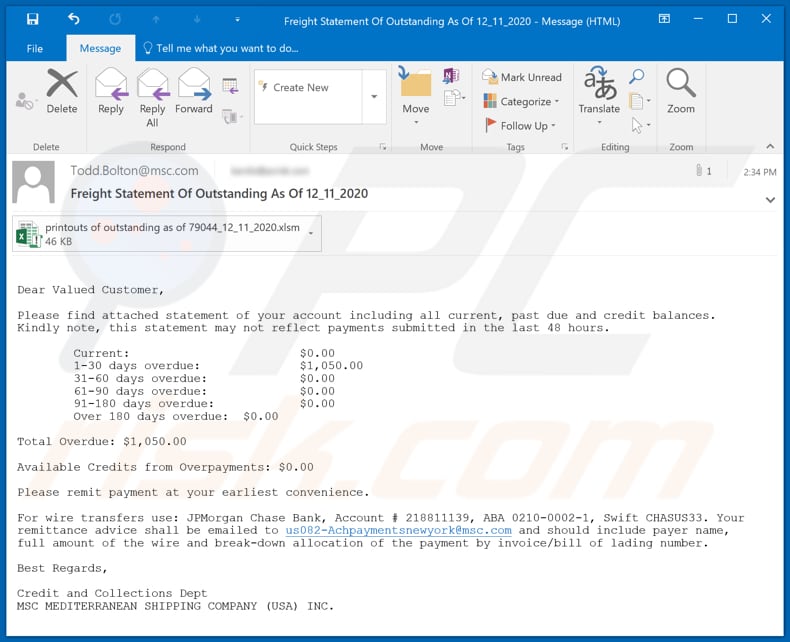

Zwykle, gdy cyberprzestępcy wykorzystują wiadomości zawierające złośliwy spam do rozsyłania malware, wysyłają e-maile udające oficjalne, ważne i/lub lub pilne wiadomości od legalnych firm, organizacji i zawierające złośliwy załącznik lub link do pobrania szkodliwego pliku. W taki czy inny sposób ich głównym celem jest nakłonienie jak największej liczby odbiorców do pobrania i otwarcia złośliwego pliku przeznaczonego do instalowania złośliwego oprogramowania. Ten konkretny e-mail jest zamaskowany jako list od MSC (Mediterranean Shipping Company) i zawiera złośliwy dokument, którego celem jest infekowanie komputerów Dridex. Faktyczna firma MSC nie ma nic wspólnego z tą kampanią złośliwego spamu.

Ten e-mail jest zamaskowany jako wiadomość dotycząca okresowego podsumowania aktywności na koncie (transakcji finansowych). Mówiąc dokładniej, jest zamaskowany jako zaległa faktura, której odbiorca jeszcze nie zapłacił i minął termin płatności faktury. Jego głównym celem jest nakłonienie odbiorcy do otwarcia załączonego dokumentu Microsoft Excel o nazwie „printouts of outstanding as of 79044_12_11_2020.xlsm" (jego nazwa może się różnić). Jeśli ten dokument zostanie otwarty i włączone są w nim polecenia makr, rozpocznie się instalacja Dridex. Dridex to nazwa trojana bankowego, który kradnie dane logowania do banku i inne dane osobowe. Cyberprzestępcy używają takich trojanów w celu uzyskania dostępu do konta bankowego ofiary (lub wielu kont bankowych) i wykorzystania ich do dokonywania oszukańczych transakcji. Dodatkowo Dridex pełni funkcję keyloggera – zapisuje naciśnięcia klawiatury. Dlatego może służyć jako narzędzie do kradzieży poufnych informacji (np. haseł, danych karty kredytowej), które ofiara wprowadza za pomocą klawiatury podłączonej do zainfekowanego komputera. Co więcej, Dridex może przeprowadzać ataki iniekcyjne - może infekować komputer innym malware i/lub wykonywać zdalne polecenia lub wstrzykiwać kod do jakiegoś zainstalowanego oprogramowania oraz zmieniać jego zachowanie.

| Nazwa | Malware Dridex |

| Typ zagrożenia | Trojan, wirus kradnący hasła, malware bankowe, spyware. |

| Oszustwo | E-mail z MSC dotyczący zaległej faktury |

| Załącznik(i) | wydruki zaległej faktury 79044_12_11_2020.xlsm (nazwa może się różnić) |

| Nazwy wykrycia | ALYac (Trojan.Downloader.XLS.gen), Cyren (PP97M/Agent.LA.gen!Eldorado), ESET-NOD32 (VBA/TrojanDownloader.Agent.VCK), Kaspersky (HEUR:Trojan.Script.Generic), Pełna lista wykrycia (VirusTotal) |

| Objawy | Trojany są zaprojektowane, aby podstępnie infiltrować komputer ofiary i pozostać cichymi, w wyniku czego na zainfekowanej maszynie nie ma jasno widocznych objawów. |

| Ładunek | Dridex |

| Metody dystrybucji | Zainfekowane załączniki e-mail, złośliwe ogłoszenia internetowe, inżynieria społeczna, narzędzia "łamania" oprogramowania. |

| Zniszczenie | Skradzione hasła i informacje bankowe, kradzież tożsamości, komputer ofiary dodany do botnetu. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Podsumowując, ktokolwiek miałby komputer zainfekowany Dridexem, może stać się ofiarą kradzieży tożsamości, stracić dostęp do kont osobistych, ponieść straty pieniężne, napotkać problemy związane z prywatnością w internecie i/lub inne poważne problemy. Dlatego odbiorcy tej (lub innej podobnej) wiadomości zawierającej złośliwy spam nigdy nie powinni otwierać załączonego do niej pliku (ani linku do witryny, który jest w niej zawarty). Kilka przykładów innych kampanii ze złośliwym spamem, które są wykorzystywane do rozsyłania malware, to "FedEx Freight Email Virus", "iPhone 12 Email Virus" i "VodaFone Email Virus".

Jak "wirus e-mailowy MSC" zainfekował mój komputer?

Odbiorcy infekują swoje komputery malware, gdy pobierają i otwierają złośliwy plik dołączony do e-maila lub otwierają plik pobrany za pośrednictwem dołączonego linku do witryny internetowej. W tym konkretnym przypadku odbiorca powoduje instalację Dridexa otwierając załączony dokument MS Excel o nazwie „printouts of outstanding as of 79044_12_11_2020.xlsm" (jego nazwa może się różnić) i włącza w nim polecenie makr (edycję/zawartości). Warto wspomnieć, że jeśli odbiorca otworzy złośliwy dokument w pakiecie Microsoft Office, który został wydany przed 2010 rokiem, dokument ten automatycznie zainfekuje komputer. Dzieje się tak, ponieważ Microsoft Office 2010 i jego wersje nigdy nie mają trybu „Widoku chronionego", który zapobiega instalowaniu złośliwego oprogramowania przez otwarte złośliwe dokumenty. Inne przykłady typów plików, które cyberprzestępcy wykorzystują w swoich kampaniach złośliwego spamu, to pliki JavaScript, pliki wykonywalne (takie jak .exe), inne dokumenty Microsoft Word, pliki archiwów (takie jak ZIP, RAR) i dokumenty PDF.

Jak uniknąć instalacji malware?

Nieistotne e-maile otrzymane z nieznanego, podejrzanego adresu i zawierające link do witryny internetowej lub załącznik mogą zostać wysłane przez cyberprzestępców, dlatego starają się nakłonić odbiorców do otwarcia złośliwego pliku przeznaczonego do zainstalowania malware. Dlatego takim e-mailom nie należy ufać. Zainstalowane oprogramowanie musi być aktualizowane i/lub aktywowane za pomocą narzędzi zaprojektowanych/zapewnionych przez jego oficjalnych programistów. Nieoficjalne narzędzia stron trzecich nigdy nie powinny być używane do aktualizacji ani aktywacji oprogramowania. Często takie narzędzia są używane do dystrybucji malware. Ponadto, nielegalne jest aktywowanie licencjonowanego oprogramowania za pomocą nieoficjalnych narzędzi aktywacyjnych („łamania" oprogramowania) ani używanie instalatorów do pirackiego oprogramowania. Pliki i programy należy pobierać z oficjalnych, legalnych stron (i za pośrednictwem bezpośrednich linków). Inne źródła, kanały, takie jak sieci peer-to-peer (takie jak klienci torrent, eMule), nieoficjalne strony, zewnętrzne programy do pobierania itp. mogą być używane do dystrybucji szkodliwych plików, programów. To samo dotyczy instalatorów innych firm. System operacyjny powinien być regularnie skanowany pod kątem złośliwego oprogramowania i innych zagrożeń, przy użyciu aktualnego i renomowanego oprogramowania antywirusowego lub antyspyware. Jeśli już otworzyłeś załącznik wiadomości e-mail MSC malspam, zalecamy wykonanie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie usunąć obecne malware.

Tekst prezentowany w e-mailu malspam MSC:

Subject: Freight Statement Of Outstanding As Of 12_11_2020.eml

Dear Valued Customer,Please find attached statement of your account including all current, past due and credit balances.

Kindly note, this statement may not reflect payments submitted in the last 48 hours.Current: $0.00

1-30 days overdue: $1,050.00

31-60 days overdue: $0.00

61-90 days overdue: $0.00

91-180 days overdue: $0.00

Over 180 days overdue: $0.00Total Overdue: $1,050.00

Available Credits from Overpayments: $0.00

Please remit payment at your earliest convenience.

For wire transfers use: JPMorgan Chase Bank, Account # 218811139, ABA 0210-0002-1, Swift CHASUS33. Your remittance advice shall be emailed to us082-Achpaymentsnewyork@msc.com and should include payer name, full amount of the wire and break-down allocation of the payment by invoice/bill of lading number.

Best Regards,

Credit and Collections Dept

MSC MEDITERRANEAN SHIPPING COMPANY (USA) INC.

Przykłady złośliwych dokumentów MS Excel rozsyłanych za pośrednictwem wiadomości spamowych MSC:

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest wirus e-mailowy MSC?

- KROK 1. Manualne usuwanie malware Dridex.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

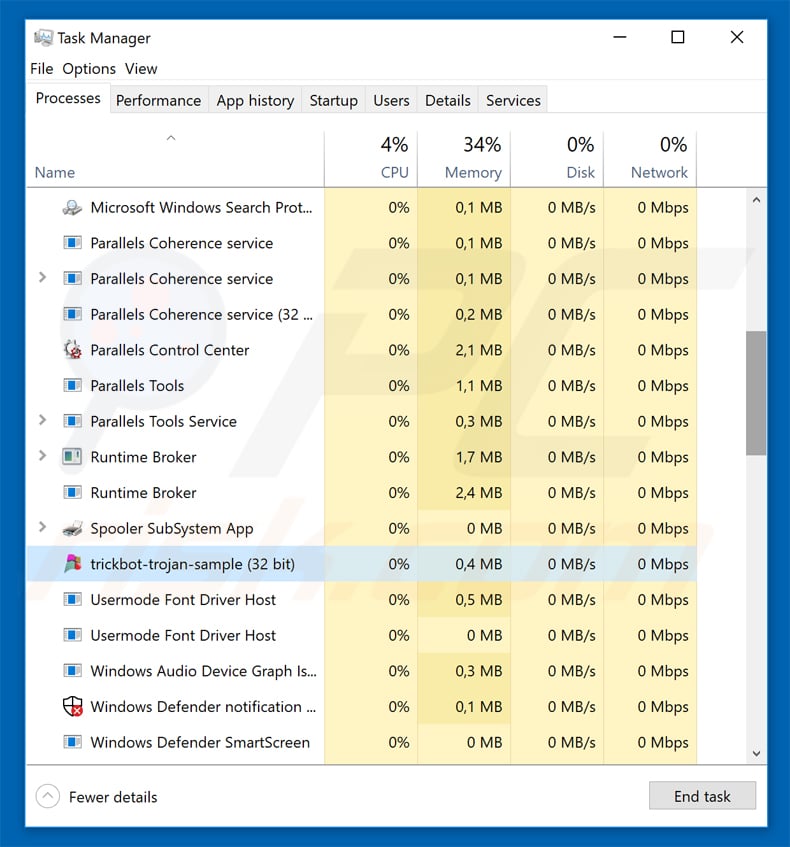

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows. Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli zaznaczyłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

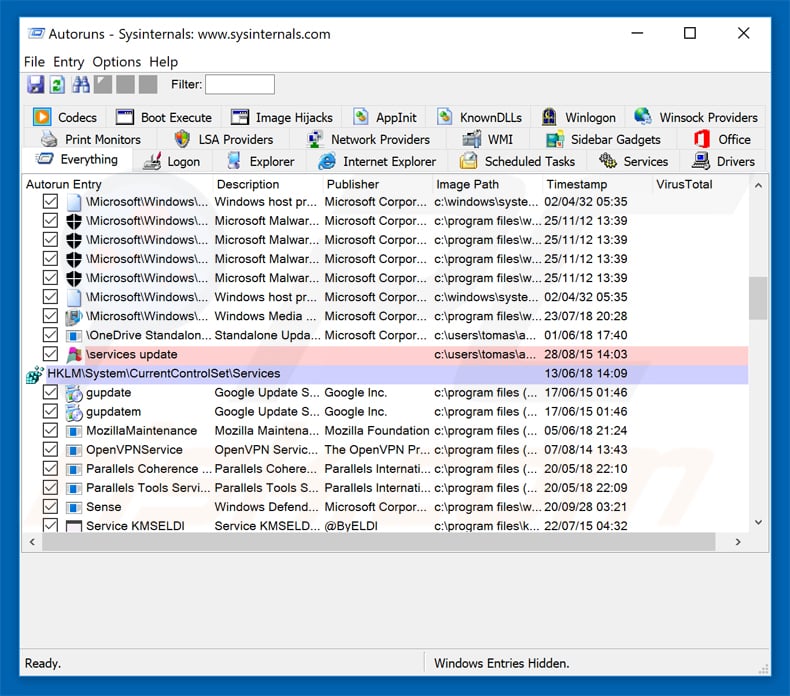

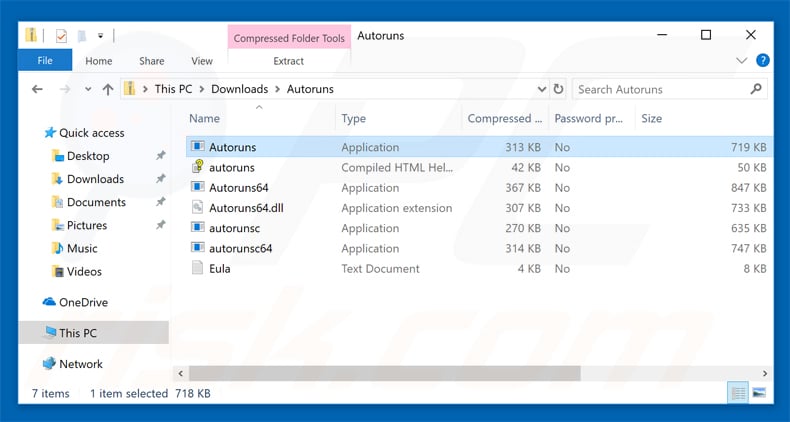

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

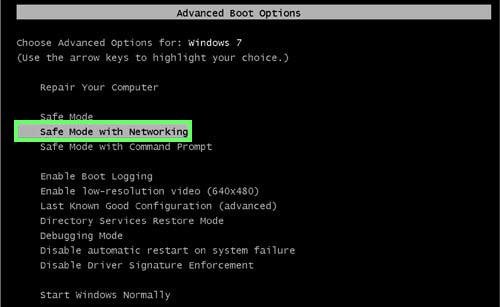

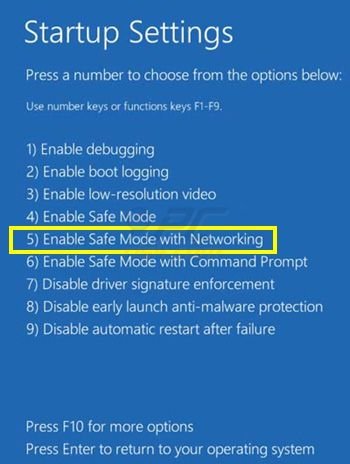

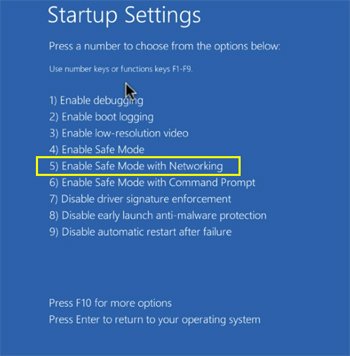

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

Użytkownicy Windows XP i Windows 7: Uruchom swój komputer w Trybie awaryjnym z obsługą sieci: Kliknij przycisk Start, kliknij polecenie Zamknij, kliknij opcję Uruchom ponownie, kliknij przycisk OK. Podczas uruchamiania komputera naciśnij klawisz F8 na klawiaturze tak wiele razy, aż zobaczysz Menu opcji zaawansowanych systemu Windows, a następnie wybierz opcję Tryb awaryjny z obsługą sieci z listy.

Film pokazujący jak uruchomić system Windows 7 w „Trybie awaryjnym z obsługą sieci":

Użytkwnicy Windows 8: Przejdź do ekranu startowego Windows 8, wpisz Advanced. W wynikach wyszukiwania wybierz opcję Ustawienia. Kliknij na zaawansowane opcje startowe. W otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie. Kliknij przycisk „Uruchom ponownie teraz". Komputer zostanie ponownie uruchomiony w „Menu zaawansowanych opcji uruchamiania." Kliknij przycisk „Rozwiązywanie problemów", a następnie kliknij przycisk „Opcje zaawansowane". Na ekranie zaawansowanych opcji kliknij „Ustawienia uruchamiania." Kliknij przycisk „Uruchom ponownie". Komputer uruchomi się ponownie do ekranu Ustawienia startowe. Naciśnij „5", aby uruchomić w Trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w „Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij „Uruchom ponownie" przytrzymując przycisk „Shift" na klawiaturze. W oknie „Wybierz opcję" kliknij przycisk „Rozwiązywanie problemów", a następnie wybierz opcję „Opcje zaawansowane". W menu zaawansowanych opcji wybierz „Ustawienia uruchamiania" i kliknij przycisk „Uruchom ponownie". W poniższym oknie powinieneś kliknąć przycisk „F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w „Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

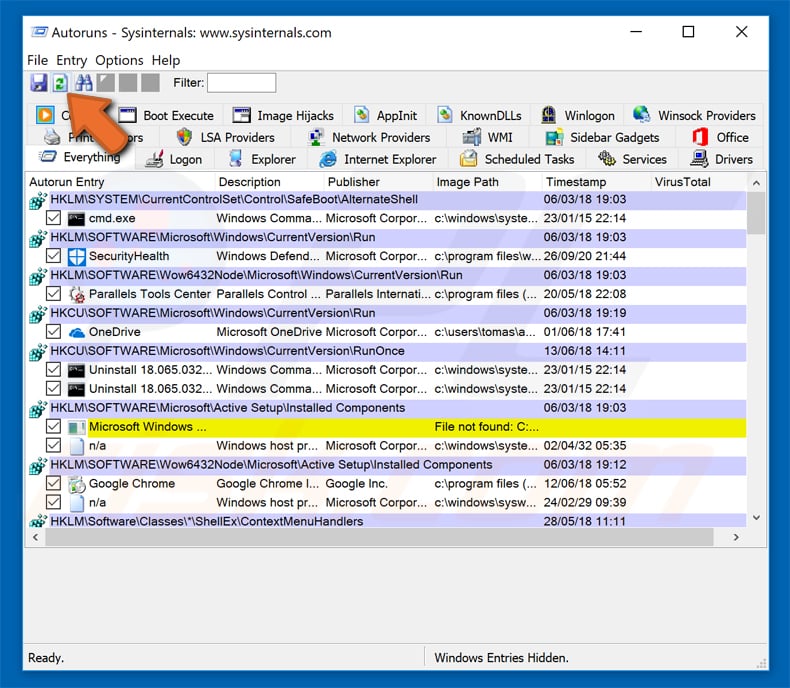

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

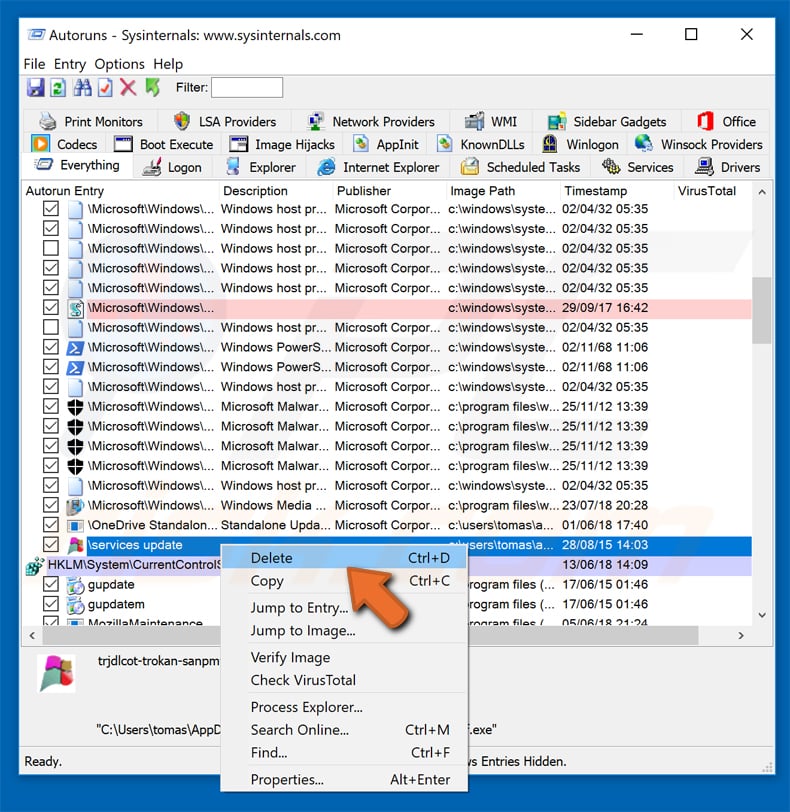

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń".

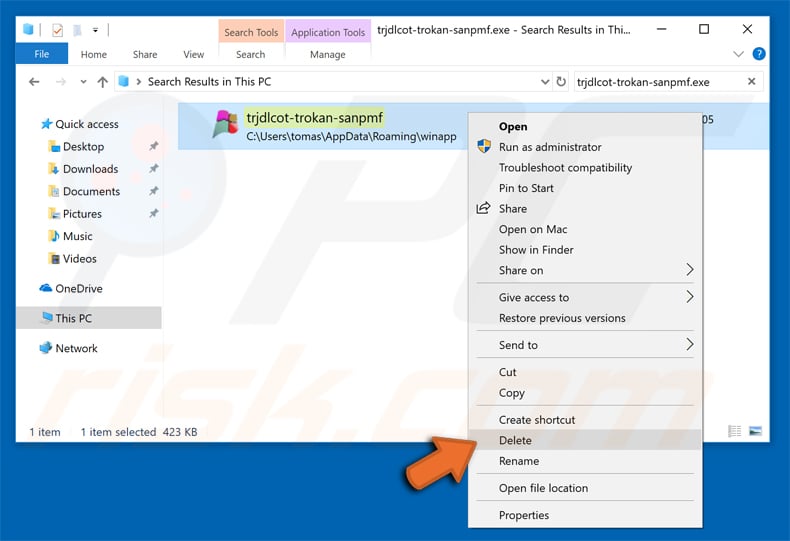

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware. Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji, niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego.

Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję