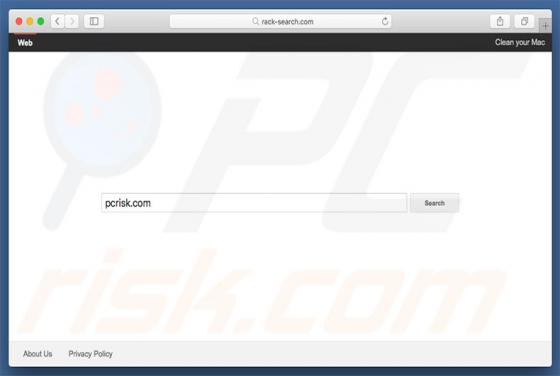

Przekierowanie rack-search.com (Mac)

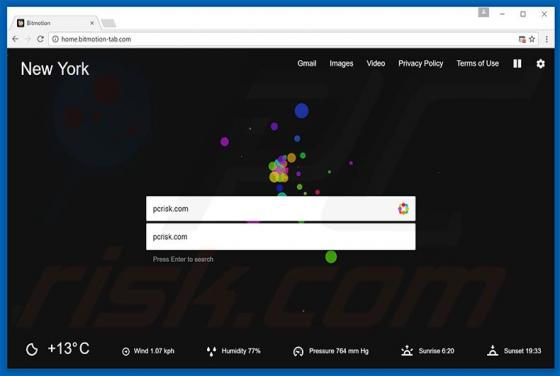

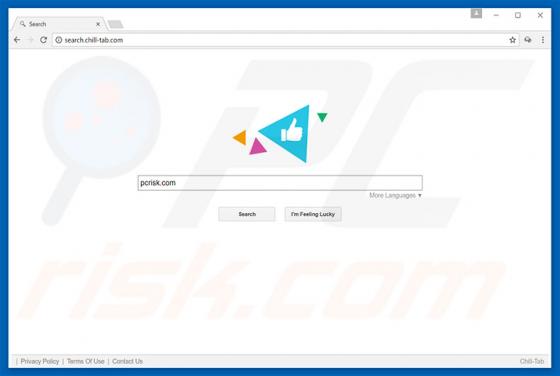

Identyczna z my-search-start.com, yoursafersearch.com, saferqueries.com i wieloma innymi, rack-search.com jest fałszywą wyszukiwarką internetową, która podobno ulepsza przeglądanie Internetu przez użytkowników, generując lepsze wyniki wyszukiwania. Oceniając po samym wyglądzie rack-search.com