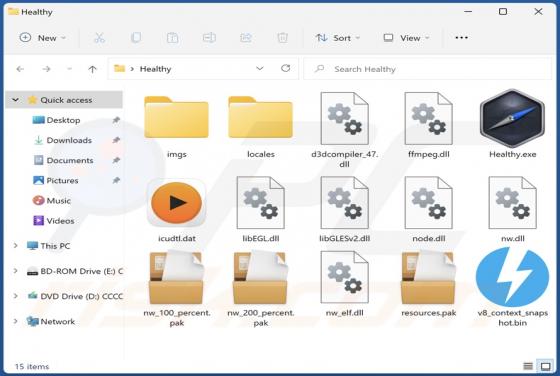

Adware Healthy

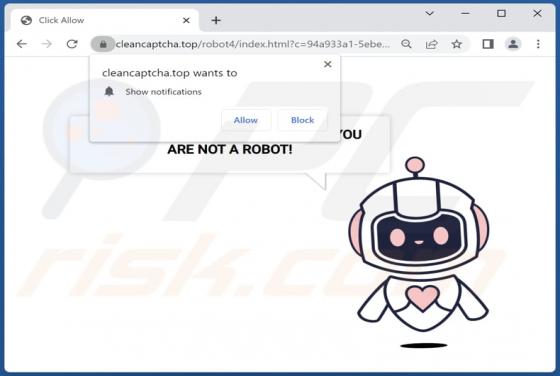

Healthy to nieuczciwa aplikacja, która według naszej analizy jest oprogramowaniem reklamowym (adware). Aplikacje w tej klasyfikacji działają poprzez prowadzenie natrętnych kampanii reklamowych, czyli wyświetlanie reklam. Oprogramowanie reklamowe umożliwia umieszczanie treści graficznych st