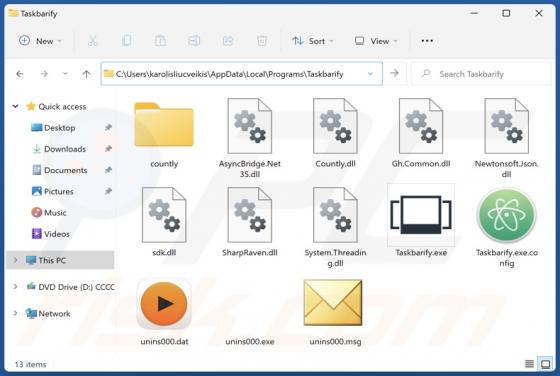

Niechciana aplikacja Taskbarify

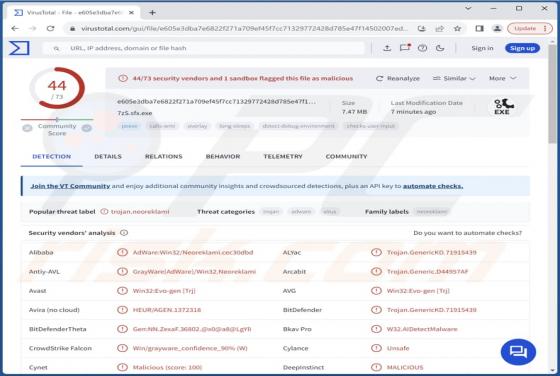

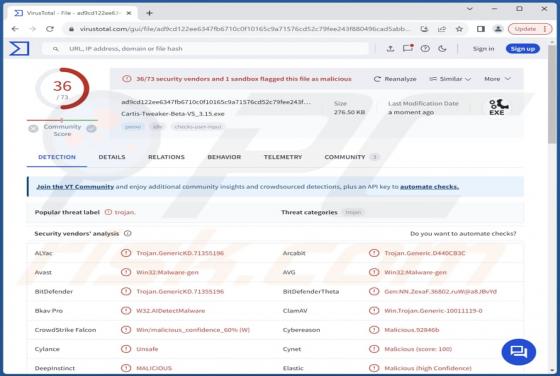

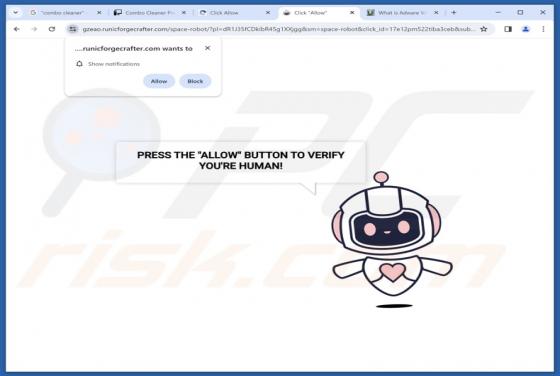

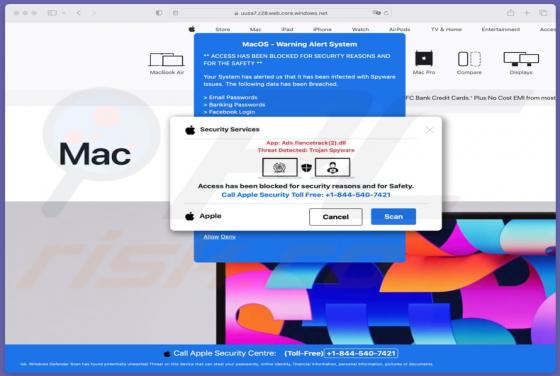

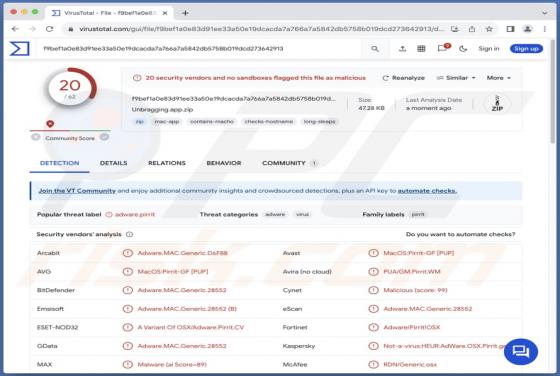

Nasi badacze odkryli Taskbarify podczas sprawdzania podejrzanych witryn internetowych. Jak wynika z materiałów promocyjnych aplikacji, jest to narzędzie umożliwiające użytkownikom modyfikowanie i dostosowywanie paska zadań. Jednak po przeanalizowaniu Taskbarify ustaliliśmy, że jest to PUA (potenc