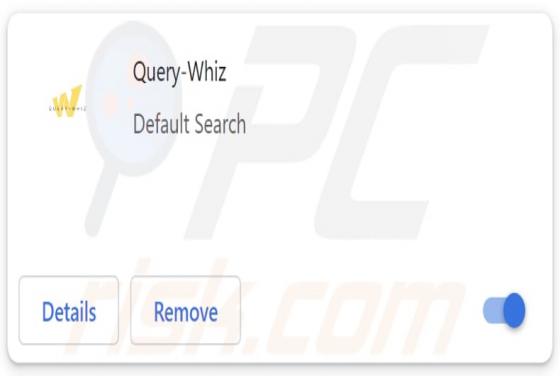

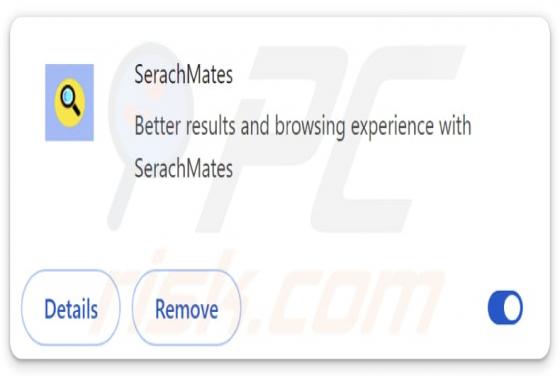

Przekierowanie Finditfasts.com

Nasze badanie finditfasts.com ujawniło, że jest to fałszywa wyszukiwarka promowana za pośrednictwem aplikacji znanej jako SerachMates. Odkryliśmy również, że aplikacja promująca finditfasts.com to porywacza przeglądarki, który porywa przeglądarkę zmieniając jej ustawienia. Biorąc pod uwagę te usta