Jak usunąć MetaRAT z zainfekowanych urządzeń

TrojanZnany również jako: Trojan zdalnego dostępu MetaRAT

Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Czym jest złośliwe oprogramowanie MetaRAT?

MetaRAT jest odmianą znanego trojana zdalnego dostępu (RAT) PlugX. Jest napisany w języku programowania C/C++ i obsługuje polecenia C2, takie jak zbieranie informacji o systemie i wykonywanie poleceń. Zawiera również dodatkowe narzędzia, takie jak keylogger. W przypadku wykrycia MetaRAT należy jak najszybciej usunąć.

Więcej informacji o MetaRAT

MetaRAT zazwyczaj dostaje się do systemu poprzez pobraną z boku bibliotekę DLL, która ładuje zaszyfrowany ładunek. Ładunek ten zawiera kod powłoki, który odszyfrowuje i rozpakowuje prawdziwego RAT bezpośrednio w pamięci, umożliwiając MetaRAT działanie bez tworzenia widocznego pliku wykonywalnego na dysku. Po uruchomieniu MetaRAT natychmiast zbiera szczegółowe informacje o systemie i wysyła je do swojego serwera dowodzenia i kontroli.

Komunikuje się przy użyciu zaszyfrowanych danych i może działać w wielu protokołach (TCP, HTTP/S, UDP, ICMP), co sprawia, że ruch sieciowy wygląda normalnie i trudniej go wykryć. Złośliwe oprogramowanie obsługuje modułowe komponenty, w tym moduł keyloggera, który rejestruje naciśnięcia klawiszy, oraz wtyczkę, która pomaga przekierowywać ruch sieciowy przez zainfekowane urządzenie.

Keylogging pozwala cyberprzestępcom rejestrować wszystko, co wpisuje ofiara. Może przechwytywać hasła, wiadomości, numery kart kredytowych i inne poufne informacje. Skradzione naciśnięcia klawiszy są przesyłane do atakującego bez wiedzy ofiary.

Atakujący mogą również zdalnie uruchamiać dowolne polecenia w zainfekowanym systemie, co daje im dodatkową kontrolę. Ponadto MetaRAT może zapewnić sobie trwałość dzięki metodzie ładowania lub modyfikacjom systemu, co pozwala mu pozostać aktywnym nawet po ponownym uruchomieniu lub wyłączeniu systemu.

Cyberprzestępcy mogą wykorzystać MetaRAT do kradzieży haseł, danych bankowych i innych poufnych informacji, co może prowadzić do strat finansowych, kradzieży tożsamości, przejęcia kont i innych poważnych problemów. Dodatkowo mogą oni wdrożyć dodatkowe złośliwe oprogramowanie, takie jak oprogramowanie ransomware lub koparki kryptowalut, aby wyrządzić jeszcze większe szkody.

| Nazwa | Trojan zdalnego dostępu MetaRAT |

| Rodzaj zagrożenia | Trojan zdalnej administracji (RAT) |

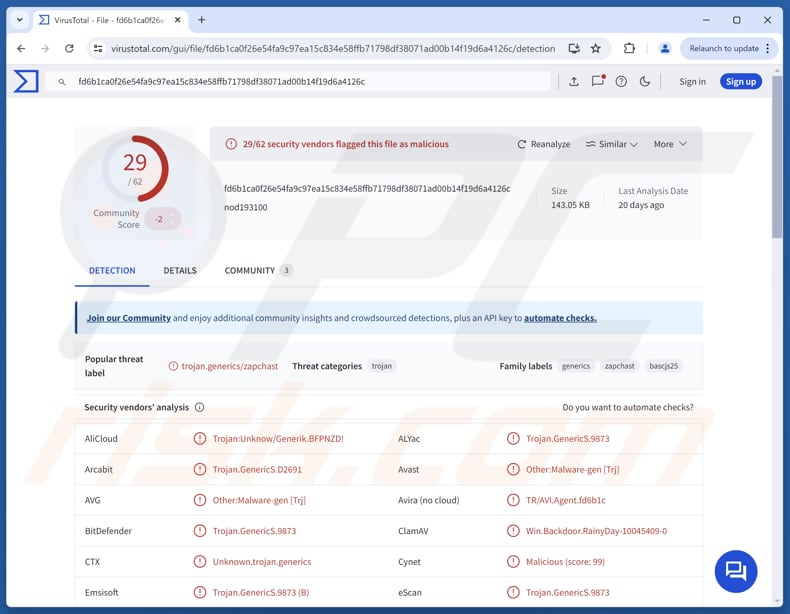

| Nazwy wykrywania | Avast (Inne:Malware-gen [Trj]), Combo Cleaner (Trojan.GenericS.9873), ESET-NOD32 (Generik.BDZRLMO Trojan), Kaspersky (Trojan.Win32.Zapchast.bort), Microsoft (Trojan:Win32/Malgent!MSR), Pełna lista (VirusTotal) |

| Objawy | Trojan zdalnego dostępu jest zaprojektowany tak, aby potajemnie przeniknąć do komputera ofiary i pozostawać w ukryciu, dlatego też na zainfekowanym komputerze nie widać żadnych wyraźnych symptomów. |

| Możliwe metody dystrybucji | Obciążone bocznie biblioteki DLL, luki w zabezpieczeniach oprogramowania, zainfekowane lub fałszywe strony internetowe. |

| Uszkodzenie | Skradzione hasła i dane bankowe, kradzież tożsamości, dodanie komputera ofiary do botnetu, dodatkowe infekcje, straty finansowe. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Wnioski

MetaRAT to program typu RAT działający w pamięci, co utrudnia jego wykrycie. Po uruchomieniu gromadzi informacje o systemie, komunikuje się w bezpieczny sposób ze swoim serwerem i zapewnia atakującym kontrolę nad urządzeniem. Jego moduły umożliwiają cyberprzestępcom kradzież poufnych danych i wykonywanie innych szkodliwych działań. Inne przykłady programów RAT to Syntrix, OctoRAT i ScoringMathTea.

W jaki sposób MetaRAT przeniknął do mojego komputera?

MetaRAT może dostać się do systemów na dwa główne sposoby. W niektórych atakach cyberprzestępcy infiltrują sieć firmy, wykorzystując luki w zabezpieczeniach urządzeń Ivanti Connect Secure. Po osiągnięciu tego celu mogą wdrożyć MetaRAT na wybranych urządzeniach.

W innych przypadkach MetaRAT pojawia się poprzez pobraną z boku bibliotekę DLL. Oznacza to, że atakujący umieszczają złośliwą bibliotekę DLL obok zaufanego programu, zmuszając go do jej załadowania. Biblioteka DLL zawiera zaszyfrowany ładunek, który ostatecznie uruchamia prawdziwego RAT w pamięci, umożliwiając uruchomienie złośliwego oprogramowania bez pozostawiania normalnego pliku wykonywalnego.

Jak uniknąć instalacji złośliwego oprogramowania?

Nie korzystaj z pirackich programów, generatorów kluczy ani narzędzi do łamania zabezpieczeń i pobieraj aplikacje wyłącznie z oficjalnych stron internetowych lub sklepów z aplikacjami. Aktualizuj system operacyjny i oprogramowanie. Nie otwieraj plików ani linków w nieoczekiwanych wiadomościach e-mail lub wiadomościach od nieznanych nadawców. Zablokuj wysyłanie powiadomień przez podejrzane strony internetowe.

Unikaj interakcji z reklamami, wyskakującymi okienkami lub innymi elementami na podejrzanych stronach. Korzystaj z renomowanego oprogramowania zabezpieczającego i regularnie skanuj system. Jeśli uważasz, że Twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie wyeliminować zainfekowane złośliwe oprogramowanie.

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest MetaRAT?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania MetaRAT.

- KROK 2. Sprawdź, czy Twój komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem — zazwyczaj najlepiej jest pozwolić programom antywirusowym lub anty-malware wykonać to automatycznie. Aby usunąć to złośliwe oprogramowanie, zalecamy użycie Combo Cleaner Antivirus dla Windows.

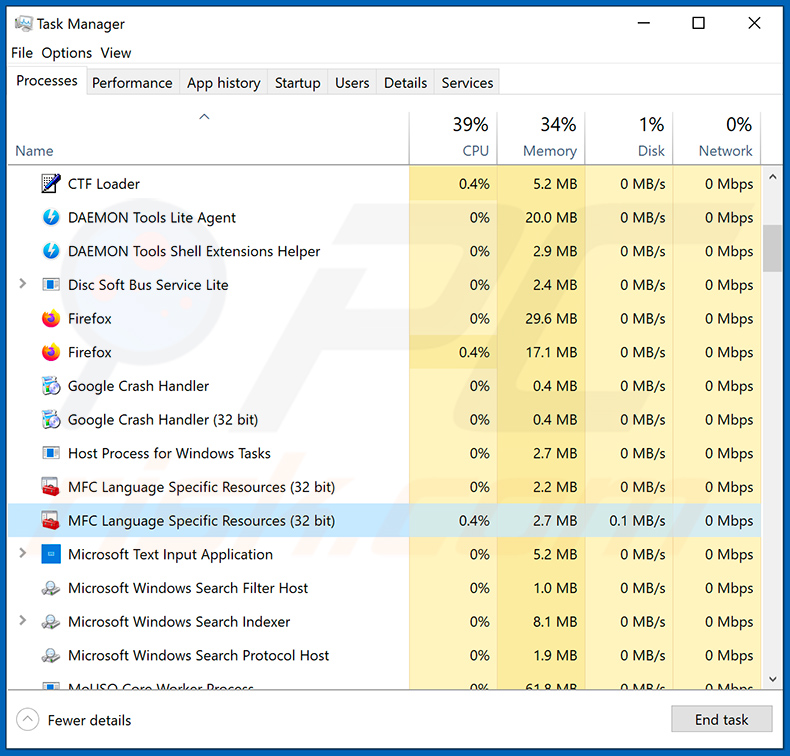

Jeśli chcesz ręcznie usunąć złośliwe oprogramowanie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które chcesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą menedżera zadań, i zidentyfikowałeś program, który wygląda podejrzanie, wykonaj następujące czynności:

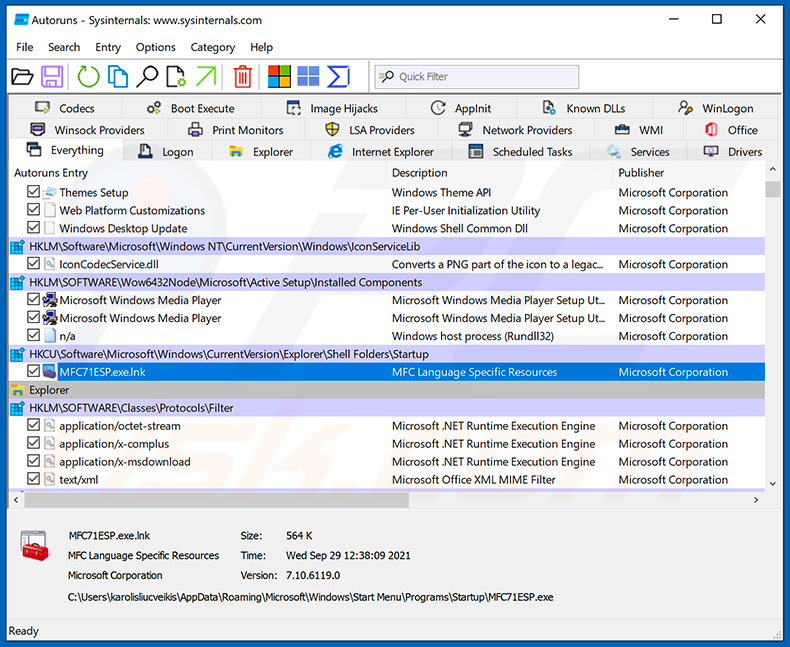

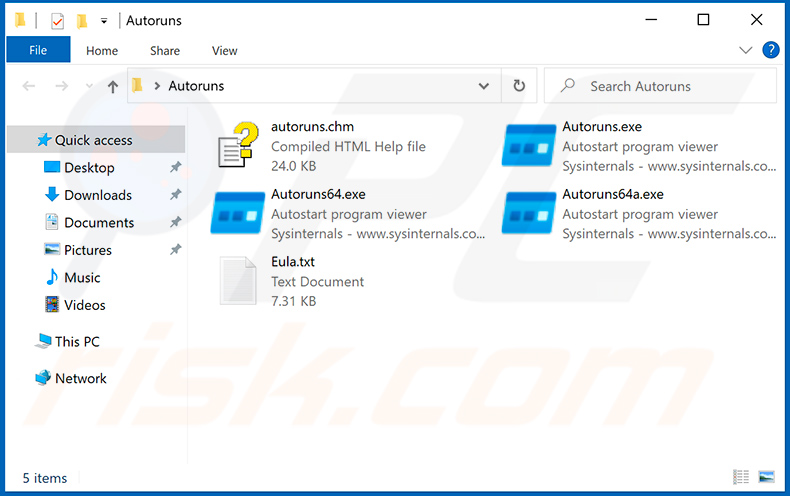

Pobierz program o nazwie Autoruns. Program ten wyświetla aplikacje uruchamiane automatycznie, rejestr oraz lokalizacje systemu plików:

Pobierz program o nazwie Autoruns. Program ten wyświetla aplikacje uruchamiane automatycznie, rejestr oraz lokalizacje systemu plików:

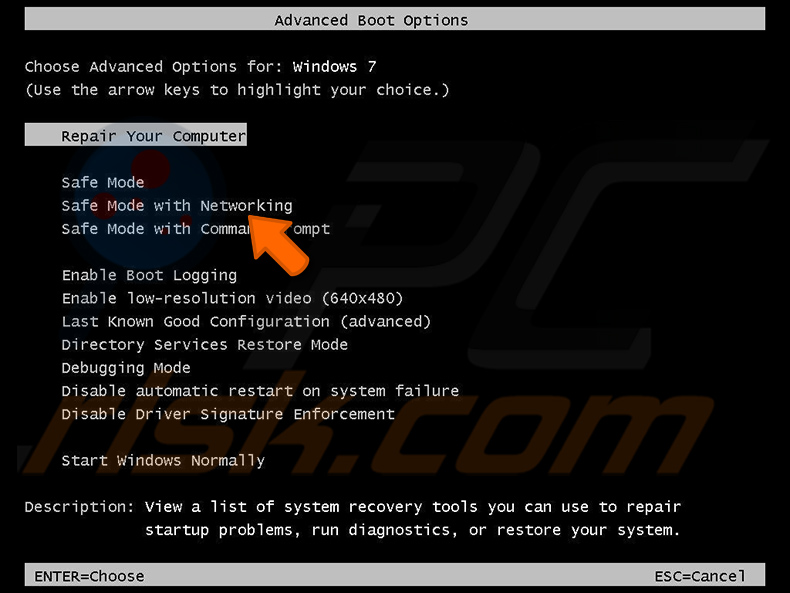

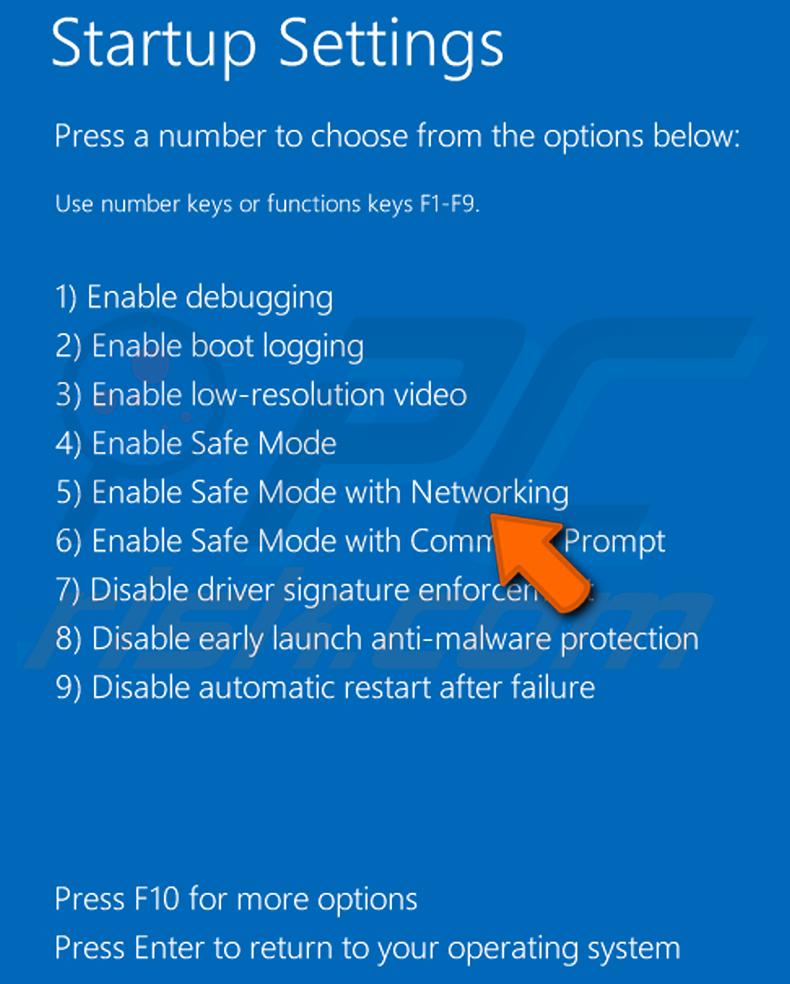

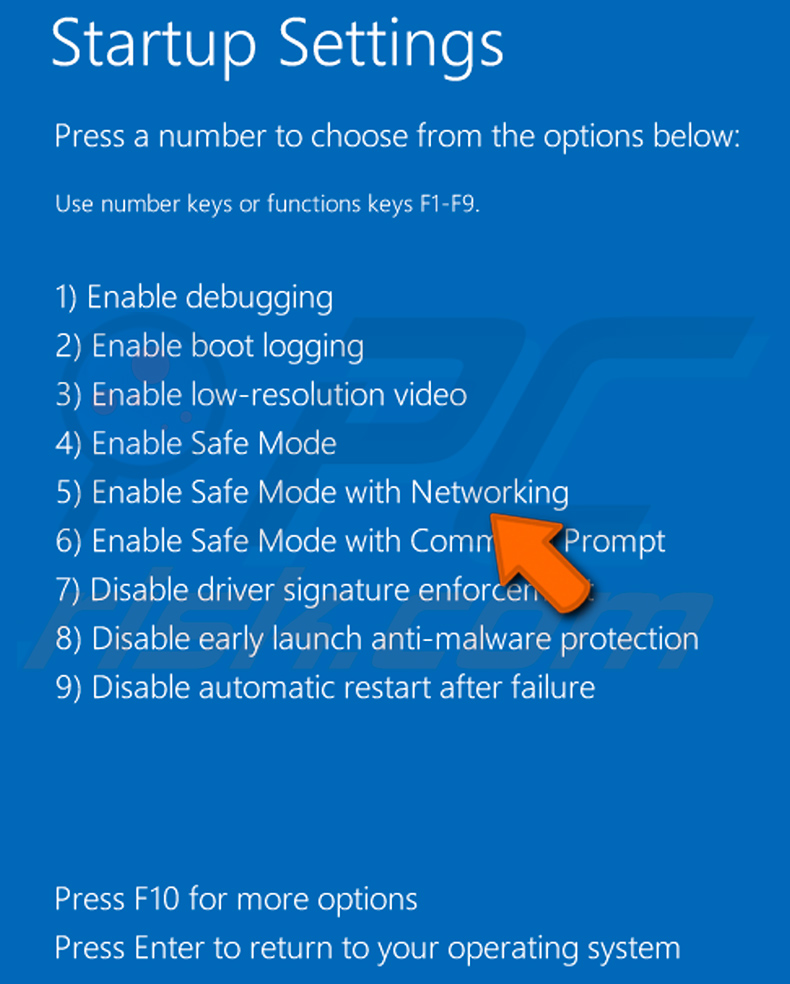

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

Użytkownicy systemów Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij przycisk Start, kliknij opcję Zamknij, kliknij opcję Uruchom ponownie, a następnie kliknij przycisk OK. Podczas uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż pojawi się menu zaawansowanych opcji systemu Windows, a następnie wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 7 w „trybie awaryjnym z obsługą sieci”:

Użytkownicy systemu Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci — przejdź do ekranu startowego systemu Windows 8, wpisz „Zaawansowane”, a następnie wybierz opcję „Ustawienia” z wyników wyszukiwania. Kliknij opcję „Zaawansowane opcje uruchamiania”, a następnie w otwartym oknie „Ogólne ustawienia komputera” wybierz opcję „Zaawansowane uruchamianie”.

Kliknij przycisk „Uruchom ponownie teraz”. Komputer uruchomi się ponownie i wyświetli menu „Zaawansowane opcje uruchamiania”. Kliknij przycisk „Rozwiązywanie problemów”, a następnie przycisk „Opcje zaawansowane”. Na ekranie opcji zaawansowanych kliknij „Ustawienia uruchamiania”.

Kliknij przycisk „Uruchom ponownie”. Komputer uruchomi się ponownie i wyświetli ekran ustawień startowych. Naciśnij klawisz F5, aby uruchomić komputer w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 8 w trybie awaryjnym z obsługą sieci:

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij „Uruchom ponownie”, przytrzymując klawisz „Shift” na klawiaturze. W oknie „Wybierz opcję” kliknij „Rozwiązywanie problemów”, a następnie wybierz „Opcje zaawansowane”.

W menu opcji zaawansowanych wybierz „Ustawienia startowe” i kliknij przycisk „Uruchom ponownie”. W kolejnym oknie należy nacisnąć klawisz „F5” na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 10 w „trybie awaryjnym z obsługą sieci”:

Rozpakuj pobrany plik archiwum i uruchom plik Autoruns.exe.

Rozpakuj pobrany plik archiwum i uruchom plik Autoruns.exe.

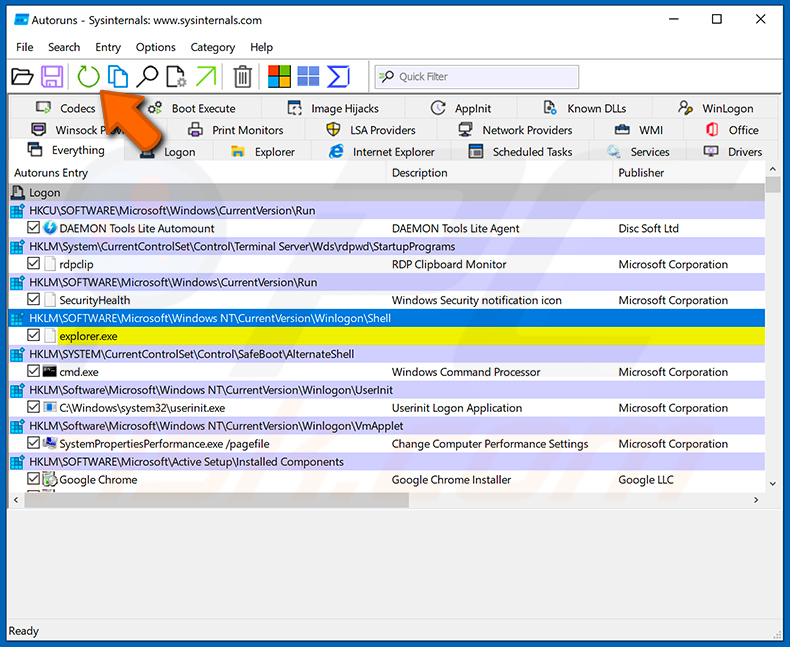

W aplikacji Autoruns kliknij „Opcje” u góry i odznacz opcje „Ukryj puste lokalizacje” oraz „Ukryj wpisy systemu Windows”. Po wykonaniu tej procedury kliknij ikonę „Odśwież”.

W aplikacji Autoruns kliknij „Opcje” u góry i odznacz opcje „Ukryj puste lokalizacje” oraz „Ukryj wpisy systemu Windows”. Po wykonaniu tej procedury kliknij ikonę „Odśwież”.

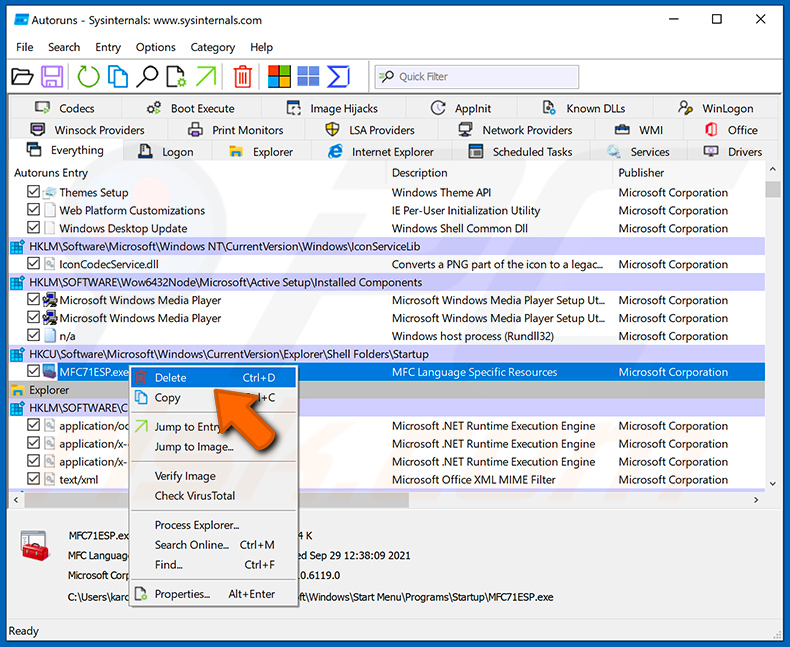

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik złośliwego oprogramowania, który chcesz usunąć.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik złośliwego oprogramowania, który chcesz usunąć.

Należy zapisać pełną ścieżkę i nazwę programu. Należy pamiętać, że niektóre złośliwe oprogramowania ukrywają nazwy procesów pod nazwami legalnych procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy na jego nazwę i wybierz opcję „Usuń”.

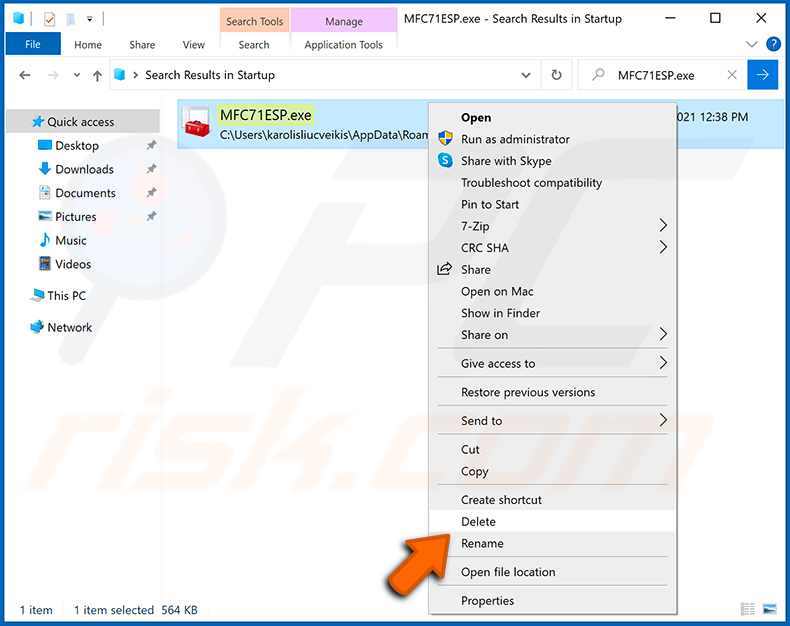

Po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (zapewnia to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, pamiętaj, aby go usunąć.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych czynności powinno usunąć wszelkie złośliwe oprogramowanie z komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Jeśli nie posiadasz takich umiejętności, pozostaw usuwanie złośliwego oprogramowania programom antywirusowym i anty-malware.

Te kroki mogą nie zadziałać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze, lepiej zapobiegać infekcji niż próbować później usuwać złośliwe oprogramowanie. Aby zapewnić bezpieczeństwo komputera, zainstaluj najnowsze aktualizacje systemu operacyjnego i używaj oprogramowania antywirusowego. Aby mieć pewność, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy przeskanowanie go za pomocą Combo Cleaner Antivirus dla Windows.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany złośliwym oprogramowaniem MetaRAT. Czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Sformatowanie urządzenia pamięci masowej spowoduje całkowite usunięcie MetaRAT, ale rozwiązanie to spowoduje również usunięcie wszystkich danych, co nie zawsze jest konieczne. W większości przypadków narzędzia zabezpieczające, takie jak Combo Cleaner, mogą wykryć i wyeliminować infekcję bez konieczności czyszczenia systemu.

Jakie są największe problemy, które może spowodować złośliwe oprogramowanie?

Złośliwe oprogramowanie może gromadzić poufne informacje, takie jak hasła lub dane dotyczące płatności, a także może uszkadzać, usuwać lub blokować pliki poprzez szyfrowanie. Może rozprzestrzeniać się na inne urządzenia, powodować dalsze infekcje lub zakłócać działanie systemu. W niektórych przypadkach wykorzystuje zasoby systemowe do zadań takich jak wydobywanie kryptowalut.

Jaki jest cel MetaRAT?

MetaRAT został zaprojektowany, aby zapewnić atakującym zdalny dostęp do zainfekowanego systemu, dzięki czemu mogą oni wykraść poufne dane i uruchamiać polecenia w tle. Jego głównym celem jest gromadzenie informacji i utrzymywanie kontroli, pozostając jednocześnie ukrytym.

W jaki sposób MetaRAT przeniknął do mojego komputera?

MetaRAT zazwyczaj infiltruje systemy poprzez wykorzystanie luk w zabezpieczeniach lub poprzez użycie złośliwej biblioteki DLL umieszczonej obok zaufanego programu. W obu przypadkach złośliwe oprogramowanie ładuje zaszyfrowany ładunek bezpośrednio do pamięci, co pozwala mu działać bez pozostawiania pliku wykonywalnego na dysku.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Tak, Combo Cleaner może wykrywać i usuwać większość złośliwego oprogramowania, ale zaawansowane zagrożenia mogą być głęboko ukryte w systemie, dlatego zdecydowanie zaleca się wykonanie pełnego skanowania systemu.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję