Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Poradnik usuwania wirusa DHL Email Virus

Czym jest DHL Email Virus?

Podobny do Offer Email Virus i wielu innych, „DHL Email Virus" to kampania spamowa e-mail, używana do dystrybucji trojana wysokiego ryzyka o nazwie LokiBot. Cyberprzestępcy wysyłają tysiące e-maili, prezentując je jako powiadomienia o różnych dostawach. Użytkownicy są zachęcani do otworzenia załączonych dokumentów. Po otwarciu pliki te infekują system za pomocą LokiBot.

Cyberprzestępcy wysyłają tysiące e-maili prezentując je jako powiadomienia od firmy DHL. Wiadomości informują, że użytkownik otrzymał przesyłkę, która nie została jeszcze dostarczona. Aby ją otrzymać, użytkownicy muszą pobrać i wydrukować załączony dokument. Jednak jest to zwykłe oszustwo - otwarty załącznik natychmiast pobiera i instaluje w systemie LokiBot. Warto wspomnieć, że DHL jest legalną firmą logistyczną, która nie ma nic wspólnego z tą kampanią spamową. Cyberprzestępcy często udają pracowników legalnych firm lub instytucji rządowych tylko po to, aby stworzyć wrażenie bycia uzasadnionymi i przydatnymi. Użytkownicy są bardziej skłonni do otworzenia plików, gdy są odebrane od znanych podmiotów. Zaraz po infiltracji LokiBot zaczyna zapisywać różne informacje. W zależności od infiltrowanego systemu operacyjnego (Windows lub Android) zachowanie LokiBot może się nieznacznie różnić. Jednak główny cel pozostaje ten sam – zbieranie takich informacji, jak loginy/hasła, aktywność przeglądania sieci itp. Obecność takiego malware może prowadzić do ogromnych strat finansowych i poważnych problemów prywatności, ponieważ cyberprzestępcy mogą uzyskać dostęp do kont w sieciach społecznościowych, bankach itp. Jeśli już otworzyłeś załączniki kampanii "DHL Email Virus", istnieje wysokie prawdopodobieństwo, że twój system jest zainfekowany trojanem LokiBot. Dlatego konieczne jest przeskanowanie go za pomocą znanego oprogramowania antywirusowego/antyspyware i usunięcie wszystkich wykrytych zagrożeń.

| Nazwa | Trojan LokiBot |

| Typ zagrożenia | Phishing, oszustwo, inżynieria społeczna |

| Objawy | Nieautoryzowane zakupy internetowe, zmienione hasła do kont internetowych, kradzież tożsamości, nielegalny dostęp do czyjegoś komputera. |

| Metody dystrybucji | Zwodnicze e-maile, złośliwe internetowe reklamy pop-up, techniki zatruwania wyszukiwarek, domeny z błędnie napisanymi nazwami. |

| Zniszczenie | Utrata wrażliwych prywatnych informacji, straty finansowe, kradzież tożsamości. |

| Usuwanie |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Istnieją dziesiątki trojanów, które są podobne do LokiBot. Adwind, TrickBot i Emotet to tylko kilka przykładów z długiej listy. Podobnie jak w przypadku LokiBot, większość z nich jest również zaprojektowana do zbierania danych. W niektórych przypadkach trojany również (lub zamiast tego) powodują dystrybucję innych wirusów (zwykle ransomware) i/lub wydobywają kryptowalutę. Podsumowując, wszystkie wirusy trojańskie stanowią ogromne zagrożenie dla prywatności i bezpieczeństwa komputera, dlatego ich eliminacja jest niezwykle ważna.

W jaki sposób DHL Email Virus zainfekował mój komputer?

Kampania "DHL Email Virus" zachęca użytkowników do pobrania pliku. Jest on prezentowany jako plik PDF. Jednak faktycznie jest to plik wykonywalny, który pobiera i instaluje w systemie LokiBot. Jak wspomniano powyżej, LokiBot jest przeznaczony tylko dla systemów operacyjnych Windows i Android. Dzięki temu użytkownicy innych platform są bezpieczni.

Jak uniknąć instalacji malware?

Aby zapobiegać takim infekcjom, użytkownicy muszą zachować szczególną ostrożność podczas przeglądania Internetu. Zawsze dokładnie analizuj każdy otrzymany załącznik do e-maila. Jeśli plik nie ma znaczenia i/lub został odebrany z nieznanego adresu e-mail, nie otwieraj go. Ponadto zawsze upewnij się, że masz zainstalowany i uruchomiony uzasadniony pakiet antywirusowy/antyspyware. Te narzędzia bardzo łatwo wyeliminują złośliwe pliki natychmiast po pobraniu. Głównymi przyczynami infekcji komputerowych są niewielka wiedza i nieostrożne zachowanie, kluczem do bezpieczeństwa jest ostrożność. Jeśli już otworzyłeś załącznik "DHL Email Virus", zalecamy wykonanie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie wyeliminować infiltrujące malware.

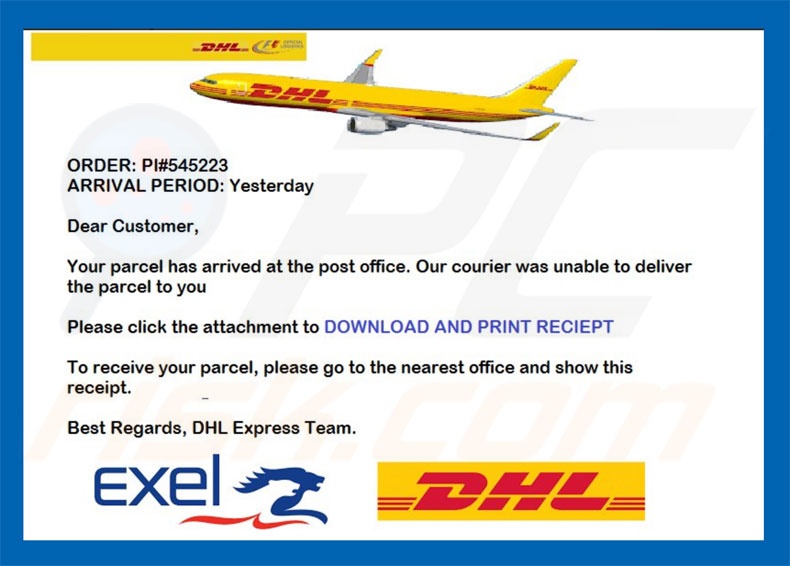

Tekst wyświetlany w powyższej wiadomości e-mail "DHL Email Virus":

Temat: Twoja przesyłka już przybyła

ZAMÓWIENIE: PI#545223

CZAS DOSTAWY: Wczoraj

Drogi Kliencie,

Twoja przesyłka dotarła na pocztę. Nasz kurier nie był w stanie dostarczyć jej do ciebie.

Kliknij załącznik, aby POBRAĆ I WYDRUKOWAĆ POTWIERDZENIE

Aby otrzymać paczkę, udaj się do najbliższej poczty i pokaż to pokwitowanie.

Z pozdrowieniami,

Zespół DHL Express

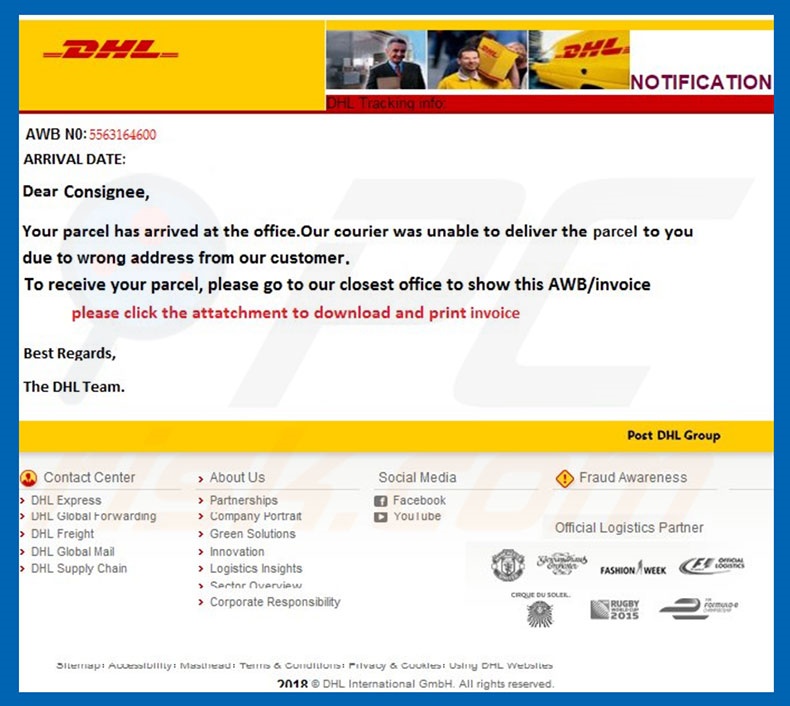

Inny przykład wiadomości e-mail "DHL Email Virus":

Tekst prezentowany w tej wiadomości e-mail:

DHL

NR AWB: 5563164600

DATA PRZYBYCIA:Drogi odbiorco,

Twoja paczka dotarła do biura. Nasz kurier nie był w stanie jej dostarczyć z powodu niewłaściwego adresu od naszego klienta.

Aby otrzymać paczkę, udaj się do naszego najbliższego biura, aby pokazać ten dokument AWB/fakturę.

Kliknij załącznik, aby pobrać i wydrukować fakturę

Z poważaniem,

Zespół DHL

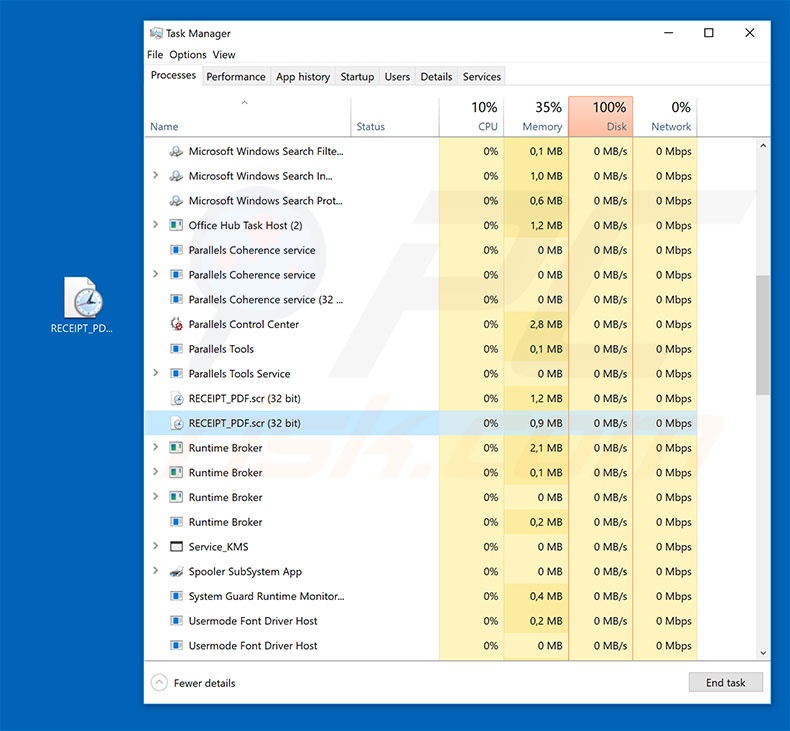

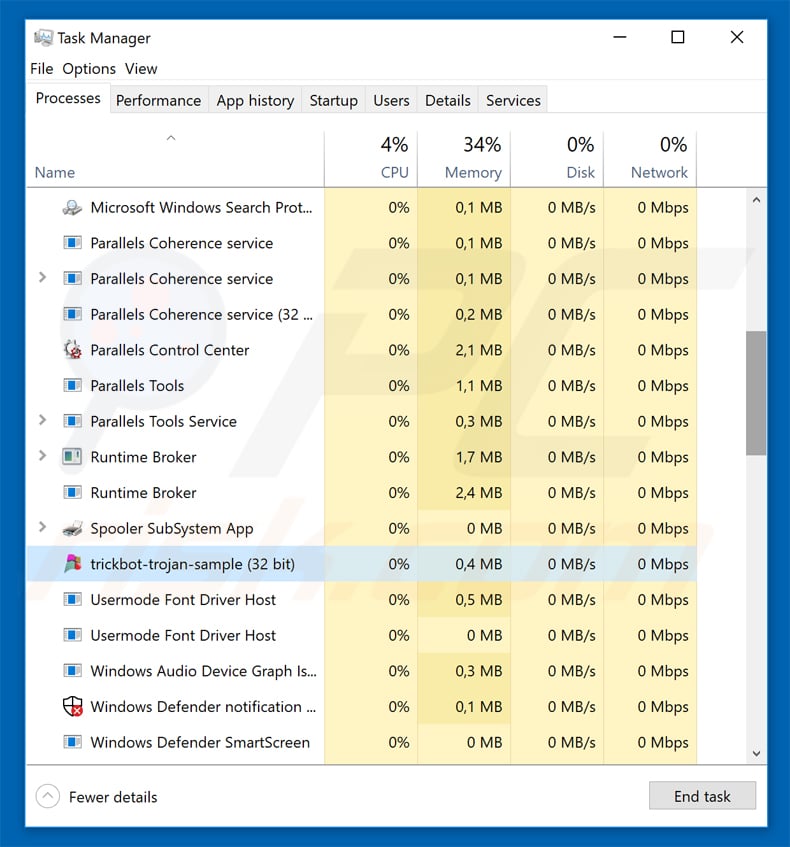

Proces trojana LokiBot w Menedżerze Zadań Windows:

Zauważ, że istnieje wariant "DHL Email Virus", który dystrybuuje narzędzie do administracji zdalnej (RAT) o nazwie Remcos. Możesz przeczytać więcej o tym wariancie kampanii "DHL Email Virus" w tym artykule.

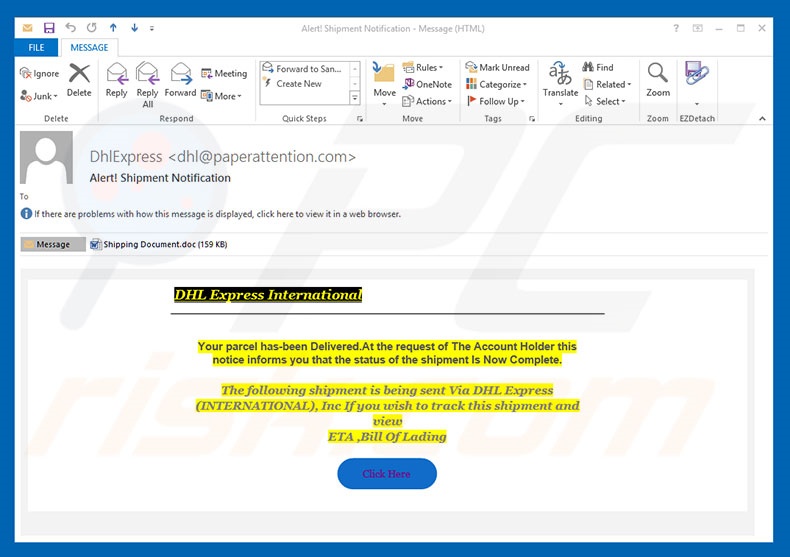

Zrzut ekranu z treścią e-maila "DHL Email Virus", który dystrybuuje Remcos:

Tekst prezentowany w tej wiadomości e-mail:

Temat: Uwaga! Powiadomienie o wysyłce

DHL Express International

Twoja paczka została dostarczona. Na życzenie posiadacza konta niniejsze zawiadomienie informuje cię, że status przesyłki jest już zakończony.

Następująca przesyłka jest wysyłana przez DHL Express (INTERNATIONAL), Inc Jeśli chcesz śledzić tę przesyłkę i zobaczyć ETA, potwierdzenie przyjazdu.

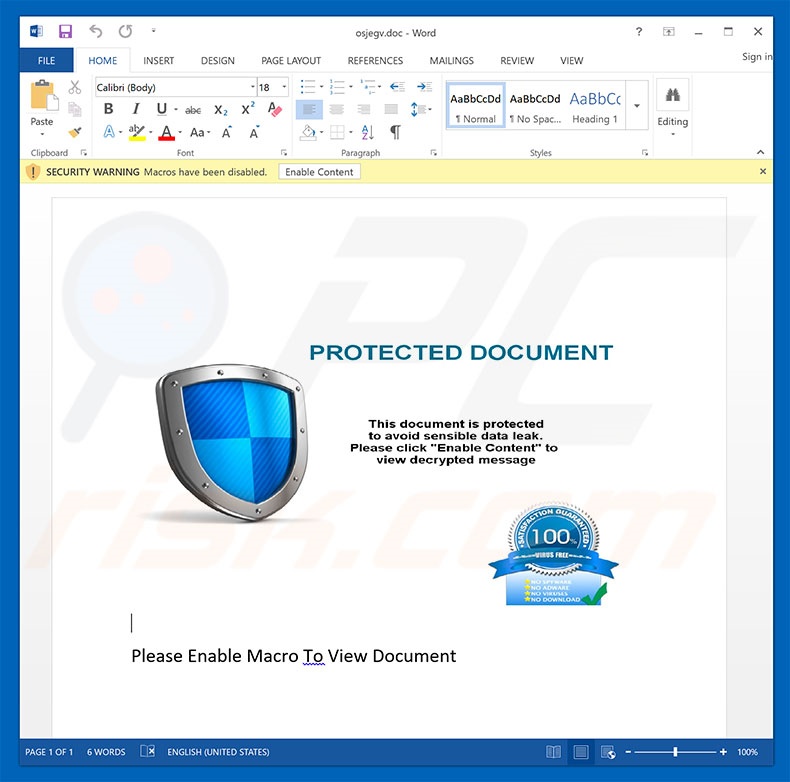

Zrzut złośliwego załącznika dystrybuowanego przy użyciu tej kampanii:

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest DHL Email Virus?

- KROK 1. Manualne usuwanie malware DHL Email Virus.

- KROK 2. Sprawdź, czy twó komputer jest czysty.

Jak manualnie usunąć malware?

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows. Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli zaznaczyłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

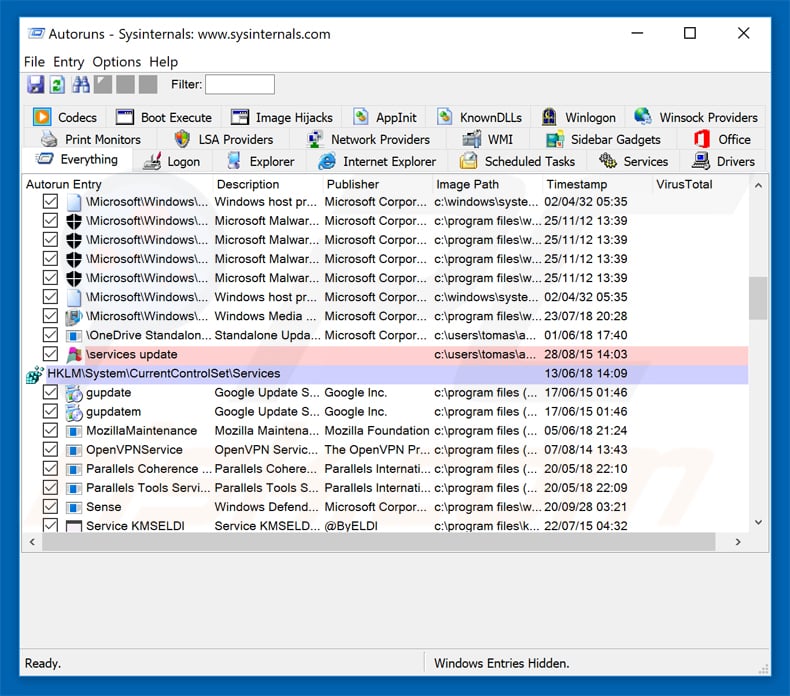

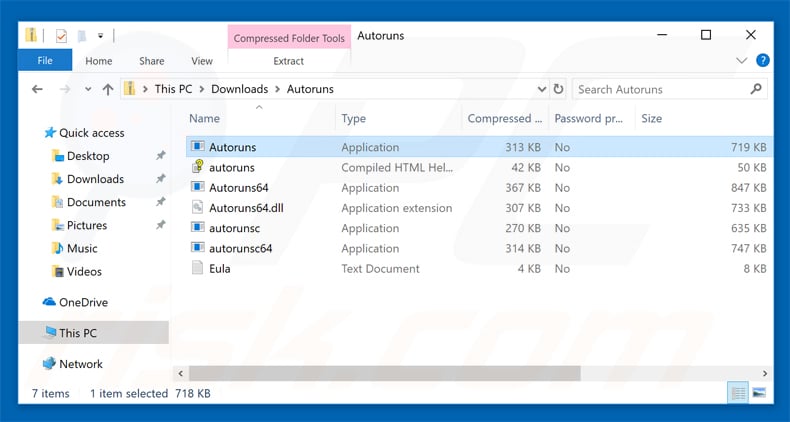

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

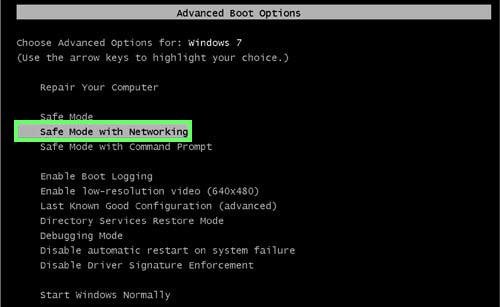

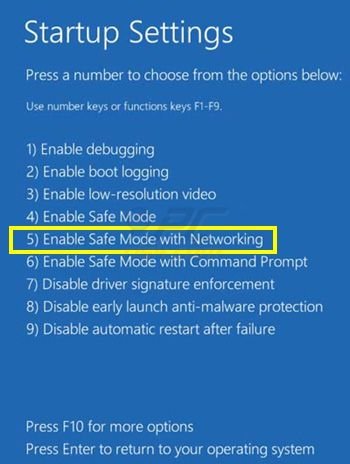

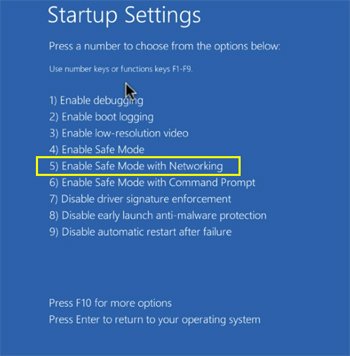

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

Użytkownicy Windows XP i Windows 7: Uruchom swój komputer w Trybie awaryjnym z obsługą sieci: Kliknij przycisk Start, kliknij polecenie Zamknij, kliknij opcję Uruchom ponownie, kliknij przycisk OK. Podczas uruchamiania komputera naciśnij klawisz F8 na klawiaturze tak wiele razy, aż zobaczysz Menu opcji zaawansowanych systemu Windows, a następnie wybierz opcję Tryb awaryjny z obsługą sieci z listy.

Film pokazujący jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 8: Przejdź do ekranu startowego Windows 8, wpisz Advanced. W wynikach wyszukiwania wybierz opcję Ustawienia. Kliknij na zaawansowane opcje startowe. W otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie. Kliknij przycisk "Uruchom ponownie teraz". Komputer zostanie ponownie uruchomiony w "Menu zaawansowanych opcji uruchamiania." Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie zaawansowanych opcji kliknij "Ustawienia uruchamiania." Kliknij przycisk "Restart". Komputer uruchomi się ponownie do ekranu Ustawienia startowe. Naciśnij "5", aby uruchomić w Trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij "Uruchom ponownie" przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij przycisk "Rozwiązywanie problemów", a następnie wybierz opcję "Opcje zaawansowane". W menu zaawansowanych opcji wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie". W poniższym oknie powinieneś kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w "Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

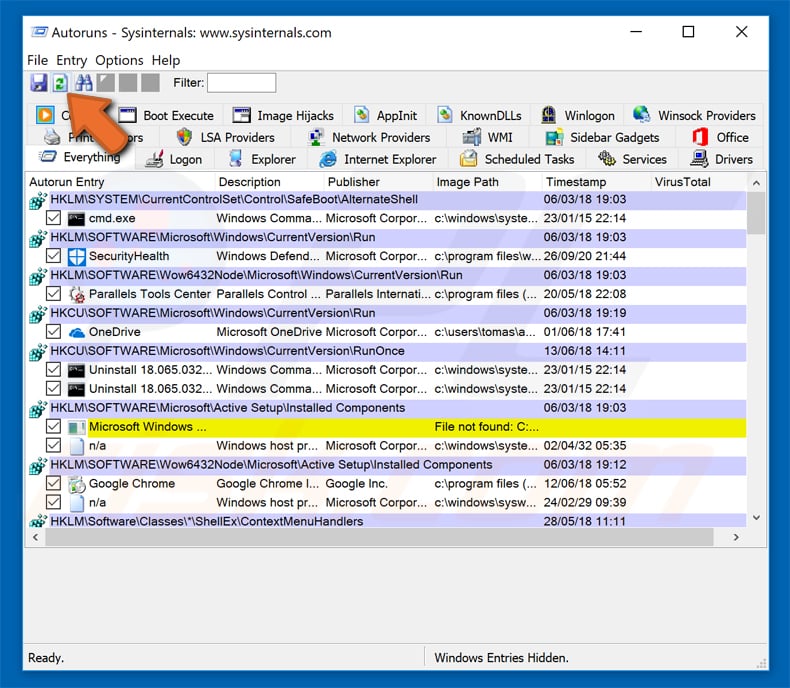

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

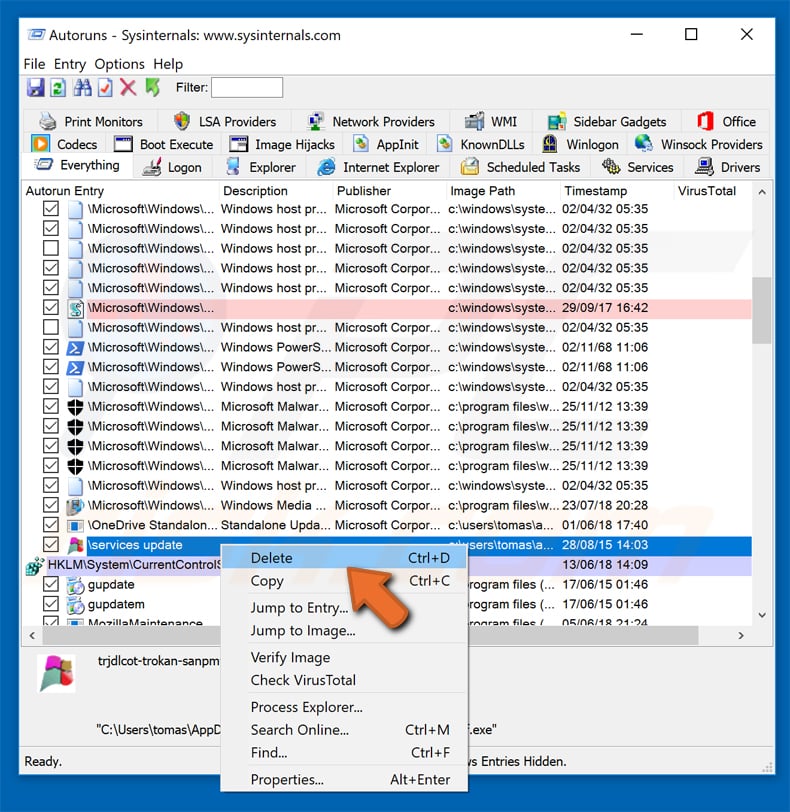

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń"

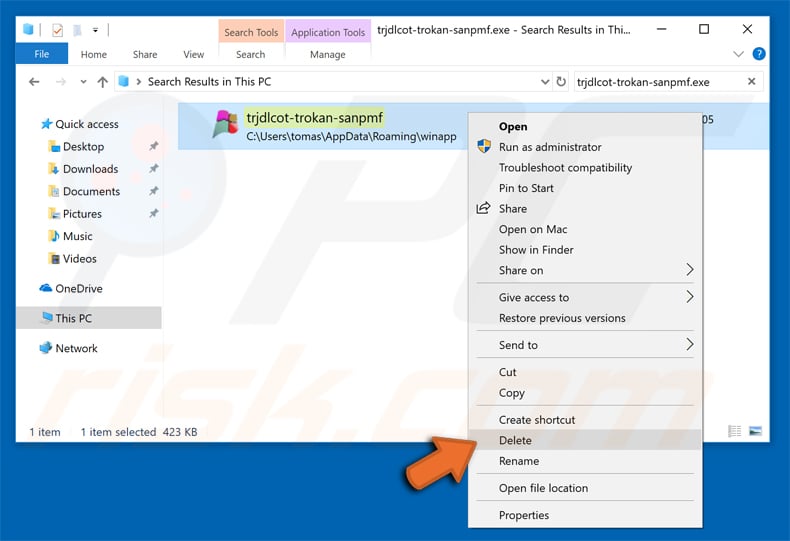

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware. Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji, niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego.

Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję