Jak rozpoznać takie oszustwa e-mailowe, jak „We Have Full Access To Your Device"

Phishing/OszustwoZnany również jako: Oszukańcza kampania We Have Full Access To Your Device

Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Czym jest „We Have Full Access To Your Device"?

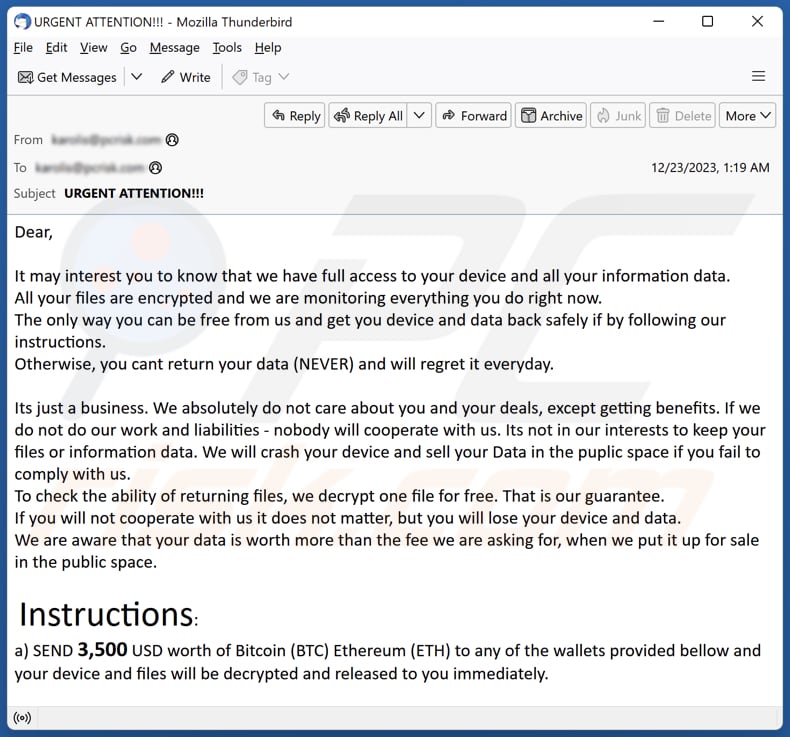

W trakcie naszej analizy ustaliliśmy, że jest to oszukańczy e-mail, którego celem jest wykorzystanie strachu i zastraszania. Wiadomość przyjmuje ton groźby, podkreślając motywy finansowe i grożąc nieodwracalnymi konsekwencjami w przypadku niezastosowania się odbiorcy do określonych poleceń.

Więcej informacji o oszustwie e-mailowym „We Have Full Access To Your Device"

Wiadomość e-mail twierdzi, że nadawca uzyskał pełny dostęp do urządzenia odbiorcy i wszystkich danych osobowych. Zapewnia, że wszystkie pliki są zaszyfrowane i monitorowane, ostrzegając, że niezastosowanie się do instrukcji spowoduje trwałą utratę danych.

E-mail zawiera instrukcje dla odbiorcy, aby wpłacił Bitcoin lub Ethereum o wartości 3 500 $ na określone portfele w celu bezpiecznego udostępnienia swojego urządzenia i plików. Nadawca stara się wzbudzić strach, ostrzegając przed wszelkimi próbami samodzielnego przywrócenia plików lub korzystania z rozwiązań firm trzecich, twierdząc, że takie działania mogą prowadzić do dalszych zniszczeń i publicznego narażenia danych na sprzedaż.

Ten e-mail ma klasyczne cechy oszustwa. Stojący za tym oszuści próbują przestraszyć odbiorców, aby zapłacili okup. Ważne jest, aby zachować ostrożność i unikać odpowiadania na takie e-maile oraz wysyłania kryptowaluty na podane portfele. Odbiorcom zaleca się zgłaszanie takich e-maili, jak spamowe lub phishingowe dostawcom poczty e-mail i władzom lokalnym.

| Nazwa | We Have Full Access To Your Device Email Scam |

| Typ zagrożenia | Phishing, oszustwo, inżynieria społeczna, oszustwo finansowe |

| Fałszywe twierdzenie | Nadawca uzyskał dostęp do komputera i zaszyfrowanych plików |

| Adres portfela kryptowalutowego cyberprzestępców | bc1qu0ywjzjjva5ag2qgmzf2r8q9qxg867f32h8v2x (BTC), 0xe0a1Bb3609D52837294605e7Bc598B7a1A943bBE (ETH) |

| Kwota okupu | 3 500 $ |

| Objawy | Nieautoryzowane zakupy online, zmienione hasła do kont internetowych, kradzież tożsamości, nielegalny dostęp do komputera. |

| Metody dystrybucji | Zwodnicze e-maile, fałszywe reklamy pop-up online, techniki zatruwania wyszukiwarek, błędnie napisane domeny. |

| Zniszczenie | Utrata wrażliwych informacji prywatnych, strata pieniężna, kradzież tożsamości. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Ogólne informacje o podobnych oszustwach e-mailowych

Oszukańcze e-maile mają zwykle wspólne cechy, w tym poczucie pilności konieczności podjęcia szybkich działań, stosowanie gróźb lub taktyk strachu w celu manipulacji odbiorcami, zauważalne błędy ortograficzne i gramatyczne, prośby o podanie poufnych informacji lub transakcji finansowych oraz ogólne pozdrowienia pozbawione spersonalizowanych informacji.

Rozpoznanie tych wzorców może pomóc poszczególnym osobom zidentyfikować i uniknąć ofiar oszustw. Więcej przykładów oszustw przeprowadzanych za pośrednictwem poczty elektronicznej to "Purchase Order And Tax Invoice", "Final Price" i "Mail Client Manual Settings". Należy pamiętać, że e-maile są często wykorzystywane do dystrybucji malware.

Jak kampanie spamowe infekują komputery?

Do infekcji komputerowych za pośrednictwem poczty e-mail dochodzi zwykle poprzez złośliwe załączniki lub linki zawarte w pozornie nieszkodliwych e-mailach. W większości przypadków e-mail zawiera załącznik, który po otwarciu wykonuje kod wstrzykujący malware do komputera użytkownika. Załączniki te mogą podszywać się pod legalne pliki, takie jak dokumenty MS Office lub pliki PDF, ale w rzeczywistości zawierają szkodliwe funkcje.

Ponadto e-maile mogą zawierać linki, które po kliknięciu kierują użytkowników do niewiarygodnych stron zawierających malware lub uruchamiają pobieranie złośliwych plików.

Jak uniknąć instalacji malware?

Zachowaj ostrożność podczas obsługi e-maili, szczególnie tych od nieznanych lub nieoczekiwanych nadawców, i unikaj klikania linków lub pobierania załączników zawartych w takich wiadomościach. Regularnie aktualizuj zainstalowane oprogramowanie i system operacyjny. Stosuj renomowane oprogramowanie antywirusowe i chroniące przed malware.

Nie ufaj reklamom, okienkom pop-up i podobnym treściom na podejrzanych stronach. Nigdy nie zezwalaj podejrzanym stronom na wyświetlanie powiadomień. Unikaj pobierania oprogramowania z nieoficjalnych stron, zwłaszcza oprogramowania pirackiego, narzędzi do łamania zabezpieczeń i generatorów kluczy.

Jeśli otworzyłeś już złośliwe załączniki, zalecamy wykonanie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie usunąć obecne malware.

Tekst prezentowany w wiadomości e-mail „We Have Full Access To Your Device":

Temat: URGENT ATTENTION!!!

Dear,It may interest you to know that we have full access to your device and all your information data.

All your files are encrypted and we are monitoring everything you do right now.

The only way you can be free from us and get you device and data back safely if by following our instructions.

Otherwise, you cant return your data (NEVER) and will regret it everyday.Its just a business. We absolutely do not care about you and your deals, except getting benefits. If we do not do our work and liabilities - nobody will cooperate with us. Its not in our interests to keep your files or information data. We will crash your device and sell your Data in the puplic space if you fail to comply with us.

To check the ability of returning files, we decrypt one file for free. That is our guarantee.

If you will not cooperate with us it does not matter, but you will lose your device and data.

We are aware that your data is worth more than the fee we are asking for, when we put it up for sale in the public space.Instructions:

a) SEND 3,500 USD worth of Bitcoin (BTC) Ethereum (ETH) to any of the wallets provided bellow and your device and files will be decrypted and released to you immediately.b) BTC WALLET ADDRESS: bc1qu0ywjzjjva5ag2qgmzf2r8q9qxg867f32h8v2x

c) ETH WALLET ADDRESS: 0xe0a1Bb3609D52837294605e7Bc598B7a1A943bBE

!!! DANGER !!!

DON'T try to change files by yourself, DON'T use any third party software for restoring your data or antivirus/edr solutions - its may entail damage of the private key and, as result, The Loss all data and your device will crash.

Any interference by a third party companies/individuals is tantamount to uploading you data on the public domain for sale, which ofcourse will

earn us a reasonable amount of money.

ONE MORE TIME: Its in your interests to get your files back from our side, we (the best specialists) make everything for restoring, but you should not play smart.

!!! !!! !!!

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest Oszukańcza kampania We Have Full Access To Your Device?

- Typy złośliwych wiadomości e-mailowych.

- Jak rozpoznać złośliwy e-mail?

- Co zrobić jeśli dałeś się oszukać e-mailowi ze spamem?

Typy złośliwych wiadomości e-mailowych:

![]() E-maile phishingowe

E-maile phishingowe

Najczęściej cyberprzestępcy wykorzystują zwodnicze e-maile, aby nakłonić użytkowników internetu do podania swoich poufnych informacji prywatnych, na przykład danych logowania do różnych usług online, kont e-mail lub informacji bankowych online.

Takie ataki nazywane są phishingiem. W ataku phishingowym cyberprzestępcy zwykle wysyłają wiadomość e-mail z logo popularnej usługi (na przykład Microsoft, DHL, Amazon, Netflix), tworzą wrażenie pilności (zły adres wysyłki, nieaktualne hasło itp.) i umieszczają link, który mają nadzieję ich potencjalne ofiary klikną.

Po kliknięciu linku prezentowanego w takiej wiadomości ofiary są przekierowywane na fałszywą stronę internetową, która wygląda identycznie lub bardzo podobnie do oryginalnej. Ofiary są następnie proszone o podanie hasła, danych karty kredytowej lub innych informacji, które zostały skradzione przez cyberprzestępców.

![]() E-maile ze złośliwymi załącznikami

E-maile ze złośliwymi załącznikami

Innym popularnym wektorem ataku jest poczta spamowa ze złośliwymi załącznikami, które infekują komputery użytkowników malware. Złośliwe załączniki zwykle zawierają trojany zdolne do kradzieży haseł, informacji bankowych i innych poufnych informacji.

W przypadku takich ataków głównym celem cyberprzestępców jest nakłonienie potencjalnych ofiar do otwarcia zainfekowanego załącznika do wiadomości e-mail. Aby osiągnąć ten cel, wiadomości e-mail wspominają zwykle o ostatnio otrzymanych fakturach, faksach lub wiadomościach głosowych.

Jeśli potencjalna ofiara wpadnie w pułapkę i otworzy załącznik, jej komputery zostaną zainfekowane, a cyberprzestępcy mogą zebrać wiele poufnych informacji.

Chociaż jest to bardziej skomplikowana metoda kradzieży danych osobowych (filtry spamu i programy antywirusowe zwykle wykrywają takie próby), jeśli cyberprzestępcy będą skuteczni, mogą uzyskać znacznie szerszy wachlarz danych i zbierać informacje przez długi czas.

![]() E-maile wyłudzenia seksualnego

E-maile wyłudzenia seksualnego

To jest rodzaj phishingu. W takim przypadku użytkownicy otrzymują wiadomość e-mail z informacją, że cyberprzestępca może uzyskać dostęp do kamery internetowej potencjalnej ofiary i ma nagranie wideo przedstawiające masturbację.

Aby pozbyć się wideo, ofiary proszone są o zapłacenie okupu (zwykle przy użyciu Bitcoin lub innej kryptowaluty). Niemniej jednak wszystkie te twierdzenia są fałszywe — użytkownicy, którzy otrzymują takie wiadomości, powinni je zignorować i usunąć.

Jak rozpoznać złośliwy e-mail?

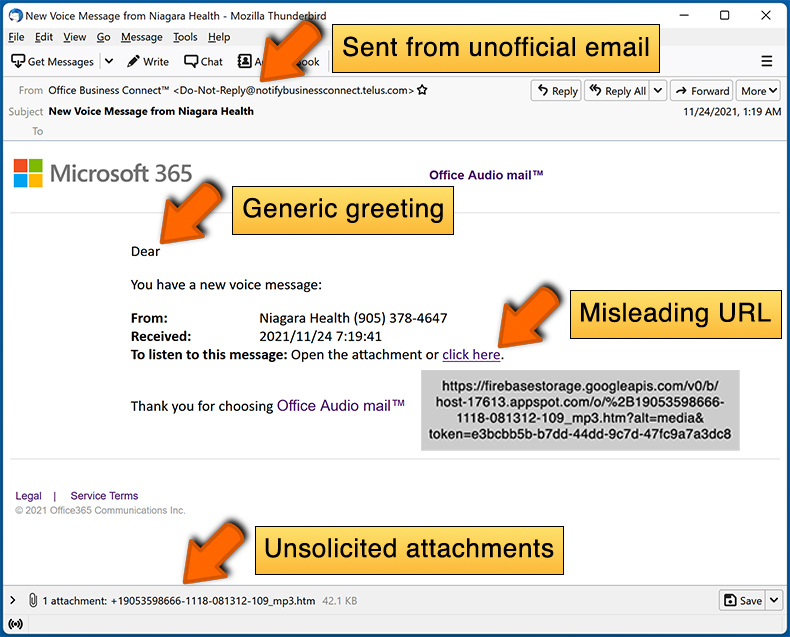

Chociaż cyberprzestępcy starają się, aby ich wiadomości z przynętą wyglądały na wiarygodne, oto kilka rzeczy, na które należy zwrócić uwagę, próbując wykryć e-mail phishingowy:

- Sprawdź adres e-mail nadawcy („od"): Najedź kursorem myszy na adres „od" i sprawdź, czy jest prawidłowy. Przykładowo, jeśli otrzymałeś wiadomość od Microsoft, sprawdź, czy adres e-mail to @microsoft.com, a nie coś podejrzanego, takiego jak @m1crosoft.com, @microsoft.com, @account-security-noreply.com itp.

- Sprawdź ogólne powitania: Jeśli powitanie w wiadomości brzmi „Szanowny użytkowniku", „Szanowny @twojamail.com", „Szanowny drogi kliencie", powinno to wzbudzić podejrzliwość. Najczęściej firmy zwracają się do ciebie po imieniu. Brak tych informacji może sygnalizować próbę phishingu.

- Sprawdź linki w wiadomości e-mail: Umieść wskaźnik myszy nad linkiem przedstawionym w e-mailu. Jeśli link wydaje się podejrzany, nie klikaj go. Przykładowo, jeśli otrzymałeś wiadomość od Microsoft, a link w wiadomości wskazuje, że prowadzi do adresu firebasestorage.googleapis.com/v0... nie powinieneś mu ufać. Najlepiej nie klikać żadnych linków w e-mailach, a najpierw odwiedzić witrynę firmy, która wysłała ci wiadomość.

- Nie ufaj ślepo załącznikom wiadomości e-mail: Najczęściej legalne firmy proszą cię o zalogowanie się na ich stronie internetowej i przejrzenie znajdujących się tam dokumentów. Jeśli otrzymałeś wiadomość e-mail z załącznikiem, dobrym pomysłem jest przeskanowanie jej programem antywirusowym. Zainfekowane załączniki do wiadomości e-mail są powszechnym wektorem ataku wykorzystywanym przez cyberprzestępców.

Aby zminimalizować ryzyko otwarcia phishingu i złośliwych wiadomości e-mail, zalecamy użycie Combo Cleaner Antivirus dla Windows.

Przykład spamowej wiadomości e-mail:

Co zrobić jeśli dałeś się oszukać e-mailowi ze spamem?

- Jeśli kliknąłeś link w wiadomości phishingowej i wprowadziłeś hasło - pamiętaj o jak najszybszej zmianie hasła. Zwykle cyberprzestępcy zbierają skradzione dane uwierzytelniające, a następnie sprzedają je innym grupom, które wykorzystują je do złośliwych celów. Jeśli zmienisz hasło w odpowiednim czasie, istnieje szansa, że przestępcy nie będą mieli wystarczająco dużo czasu, aby wyrządzić jakiekolwiek szkody.

- Jeśli podałeś dane swojej karty kredytowej - jak najszybciej skontaktuj się ze swoim bankiem i wyjaśnij sytuację. Istnieje duża szansa, że będziesz musiał anulować zagrożoną kartę kredytową i uzyskać nową.

- Jeśli zauważysz jakiekolwiek oznaki kradzieży tożsamości - powinieneś natychmiast skontaktować się z Federalną Komisją Handlu. Ta instytucja zbierze informacje o twojej sytuacji i stworzy osobisty plan naprawczy.

- Jeśli otworzyłeś złośliwy załącznik - twój komputer jest prawdopodobnie zainfekowany i powinieneś go przeskanować za pomocą renomowanej aplikacji antywirusowej. W tym celu zalecamy użycie Combo Cleaner Antivirus dla Windows.

- Pomóż innym użytkownikom internetu - zgłaszaj e-maile phishingowe do Roboczej Grupy Antyphishingowej, Centrum Skarg Przestępczości Internetowej, Narodowego Centrum Informacji o Przestępstwach Finansowych i Departamentu Sprawiedliwości USA.

Często zadawane pytania (FAQ)

Dlaczego otrzymałem tego e-maila?

Oszuści często wysyłają takie wiadomości do dużej liczby odbiorców w nadziei, że niektórzy dadzą się nabrać na ich taktykę. Te e-maile mają charakter ogólny i rzadko zawierają dane osobowe.

Podałem moje dane osobowe, gdy oszukał mnie ten e-mail. Co powinienem zrobić?

Jeśli podałeś dane osobowe w odpowiedzi na podejrzany e-mail, podejmij natychmiastowe działania, aby się zabezpieczyć. Zmień hasła do odpowiednich kont, monitoruj swoje sprawozdania finansowe pod kątem wszelkich nieupoważnionych działań i rozważ skontaktowanie się z bankiem lub wystawcą karty kredytowej w celu zgłoszenia incydentu.

Pobrałem i otworzyłem złośliwy plik załączony do e-maila. Czy mój komputer jest zainfekowany?

W przypadku, gdy plik był plikiem wykonywalnym, ryzyko infekcji jest dość duże. Z drugiej strony, jeśli był to plik dokumentu, taki jak .pdf lub .doc, istnieje możliwość uniknięcia infekcji, ponieważ sam dostęp do takich dokumentów nie zawsze wystarczy, aby złośliwe oprogramowanie mogło dostać się do systemu.

Czy mój komputer rzeczywiście został zhakowany i czy nadawca ma jakieś informacje?

Twierdzenie zawarte w e-mailu jest blefem. Nadawca nie uzyskał dostępu do twojego komputera ani zaszyfrowanych plików.

Wysłałem kryptowalutę na adres podany w takim e-mailu. Czy mogę odzyskać pieniądze?

Odzyskanie kryptowaluty wysłanej na adres oszustwa jest niezwykle trudne. Skontaktuj się z organami ścigania, zgłoś incydent platformie użytej do transakcji i zasięgnij profesjonalnej porady, ale szanse na odzyskanie danych są niskie.

Przeczytałem e-mail, ale nie otworzyłem załącznika. Czy mój komputer jest zainfekowany?

Samo otwarcie e-maila nie stanowi żadnego zagrożenia. Szansa infekcji systemu pojawia się, gdy ktoś kliknie link zawarty w e-mailu lub otworzy załączone pliki.

Czy Combo Cleaner usunie infekcje malware obecne w załączniku do e-maila?

Combo Cleaner może wykryć i usunąć praktycznie wszystkie znane infekcje złośliwym oprogramowaniem. Należy pamiętać, że zaawansowane malware ma tendencję do ukrywania się głęboko w systemie. Dlatego wykonanie dokładnego skanowania systemu jest konieczne, aby zapewnić bezpieczeństwo.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję