Uniknij zostania oszukanym przesz fałszywe e-maile „LinkedIn"

Phishing/OszustwoZnany również jako: Spam LinkedIn

Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Czym są fałszywe e-maile „LinkedIn"?

„Oszustwo e-mailowe LinkedIn" odnosi się do kampanii spamowych – operacji na dużą skalę, podczas których wysyłane są tysiące e-maili przedstawianych jako wiadomości z LinkedIn. LinkedIn to internetowa usługa zorientowana na biznes i pracę, zaprojektowana w celu ułatwienia nawiązywania kontaktów zawodowych.

Celem fałszywych e-maili „LinkedIn" jest kradzież kont użytkowników LinkedIn i/lub e-mail. Osiąga się to poprzez promowanie stron phishingowych udających strony logowania.

Dane logowania (np. adresy e-mail, nazwy użytkowników i hasła) wprowadzane na takich stronach są narażone na oszustów, którzy mogą ich następnie użyć do uzyskania dostępu/kontroli nad odpowiednimi kontami.

Więcej informacji o fałszywych e-mailach „LinkedIn"

Fałszywe e-maile „LinkedIn" mogą przybierać różne przebrania i dotyczyć różnych tematów. Promują strony phishingowe za pośrednictwem zawartych w nich linków lub załączonych plików, które prowadzą do tych stron.

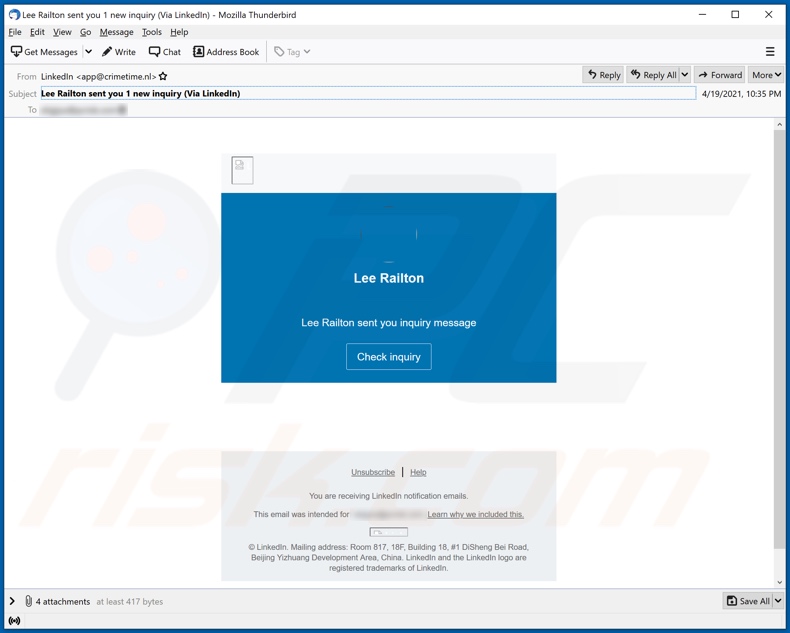

Przykładowo oszukańcze e-maile o tytule/temacie „Lee Railton sent you 1 new inquiry (Via LinkedIn)" są zamaskowane jako powiadomienia, które ostrzegają odbiorców, że mają nieprzeczytaną wiadomość z zapytaniem. Badane wiadomości promowały strony phishingowe za pośrednictwem odsyłaczy (przycisków) i załączników do plików.

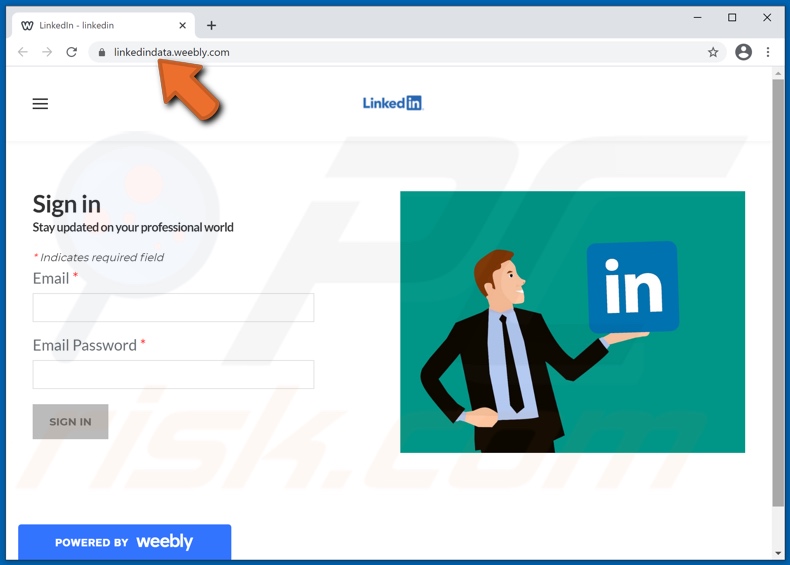

Fałszywa witryna „LinkedIn" przesyłana za pośrednictwem tego wariantu e-maili była hostowana na Weebly (legalnej usłudze hostingowej) i prosiła użytkowników o zalogowanie się przy użyciu danych logowania do konta e-mail. Aby uniknąć kradzieży LinkedIn, poczty e-mail lub innych kont internetowych, zdecydowanie zaleca się zachowanie ostrożności w przypadku przychodzących wiadomości.

Zaleca się zwracanie uwagi na adresy e-mail nadawców, treść wiadomości oraz adresy URL stron logowania. Jeżeli miały miejsce już próby logowania przez stronę phishingową – należy niezwłocznie zmienić hasła do kont.

Ponadto należy bezzwłocznie skontaktować się z oficjalnym wsparciem potencjalnie zagrożonych platform. Uściślając sposób, w jaki sposób oszuści mogą wykorzystywać przejęte platformy komunikacyjne (np. sieci zawodowe [LinkedIn], media społecznościowe, e-mail, komunikatory itp.) – mogą udawać prawdziwego właściciela konta i prosić kontakty/znajomych o pożyczki.

Alternatywnie platformy te mogą być wykorzystywane do rozsyłania złośliwego oprogramowania poprzez udostępnianie zainfekowanych plików lub linków do złośliwych stron internetowych. Konta e-mail są szczególnie interesujące dla oszustów, ponieważ są zwykle połączone z innymi platformami i usługami.

Dlatego za pośrednictwem skradzionych e-maili można uzyskać dostęp/kontrolę nad treściami z nimi powiązanymi. Oprócz kont zorientowanych na komunikację, konta związane z finansami są często rejestrowane również za pośrednictwem wiadomości e-mail.

Konta bankowości, przelewów pieniężnych, handlu elektronicznego, portfeli cyfrowych i podobne mogą być wykorzystywane przez oszustów do dokonywania nieuczciwych transakcji i/lub zakupów online. Podsumowując, ufając fałszywym e-mailom „LinkedIn", użytkownicy mogą doświadczyć poważnych problemów prywatności, strat finansowych, kradzieży tożsamości i infekcji systemu.

| Nazwa | LinkedIn Email Scam |

| Typ zagrożenia | Phishing, oszustwo, inżynieria społeczna, oszustwo finansowe |

| Przebranie | Oszukańcze e-maile są przedstawiane jako wiadomości z LinkedIn |

| Objawy | Nieautoryzowane zakupy online, zmienione hasła do kont internetowych, kradzież tożsamości, nielegalny dostęp do komputera. |

| Metody dystrybucji | Oszukańcze e-maile, nieuczciwe reklamy pop-up online, techniki zatruwania wyszukiwarek, domeny z błędami pisowni. |

| Zniszczenie | Utrata poufnych informacji prywatnych, strata pieniężna, kradzież tożsamości. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Ogólne informacje o podobnych oszustwach

"Oszustwo e-mailowe Banca Popolare di Bari", "oszustwo e-mailowe EMS", "oszustwo e-mailowe cPanel", "oszustwo e-mailowe OneDrive", "oszustwo e-mailowe GoDaddy" i "oszustwo e-mailowe Banca Sella" to tylko niektóre przykłady spamowych kampanii phishingowych. Wiadomości rozprowadzane poprzez te masowe operacje są zwykle przedstawiane jako „oficjalne", „pilne", „priorytetowe" i podobne.

Oprócz phishingu zwodnicze e-maile są również wykorzystywane do ułatwiania innych oszustw i do rozsyłania malware (np. trojanów, ransomware itp.). Jedynym celem fałszywych wiadomości jest generowanie przychodów dla stojących za nimi oszustów/cyberprzestępców.

Jak kampanie spamowe infekują komputery?

Kampanie spamowe rozsyłają malware za pośrednictwem zakaźnych plików dystrybuowanych za ich pośrednictwem. Pliki te mogą być dołączone do oszukańczych e-maili i/lub wiadomości mogą zawierać linki do pobrania złośliwych treści.

Zainfekowane pliki mogą mieć różne formaty, np. dokumentów Microsoft Office i PDF, archiwów (ZIP, RAR itp.), plików wykonywalnych (.exe, .run itp.), JavaScript itd. Gdy pliki są wykonywane, uruchamiane lub otwierane w inny sposób – inicjowany jest łańcuch infekcji (tj. pobieranie/instalacja malware).

Przykładowo dokumenty Microsoft Office infekują systemy, wykonując złośliwe makropolecenia. Proces ten jest uruchamiany w momencie otwarcia dokumentu – w wersjach pakietu Microsoft Office wydanych przed 2010 rokiem.

Nowsze wersje mają tryb „Widoku chronionego", który uniemożliwia automatyczne wykonywanie makr. Zamiast tego użytkownicy są proszeni o włączenie edycji/treści (tj. makropoleceń) i ostrzegani przed ryzykiem.

Jak uniknąć instalacji malware?

Aby uniknąć zainfekowania systemu pocztą spamową, zdecydowanie odradza się otwieranie podejrzanych i nieistotnych e-maili – zwłaszcza wszelkich znalezionych w nich załączników lub linków. Zaleca się korzystanie z wersji pakietu Microsoft Office wydanych po 2010 roku.

Złośliwe oprogramowanie nie jest dystrybuowane wyłącznie za pośrednictwem kampanii spamowych, ale jest również dystrybuowane za pośrednictwem podejrzanych kanałów pobierania (np. nieoficjalnych witryn i stron z bezpłatnym hostingiem plików, sieci udostępniania peer-to-peer i innych zewnętrznych programów do pobierania), nielegalnej aktywacji („łamania" zabezpieczeń oprogramowania) i fałszywych aktualizatorów.

Dlatego ważne jest, aby pobierać produkty wyłącznie z oficjalnych i zweryfikowanych źródeł. Ponadto wszystkie programy muszą być aktywowane i aktualizowane za pomocą narzędzi/funkcji zapewnionych przez legalnych programistów.

Aby zapewnić bezpieczeństwo urządzenia i użytkownika, ważne jest, aby mieć zainstalowane i aktualizowane renomowane oprogramowanie antywirusowe/antyspyware. To oprogramowanie musi być używane do regularnego skanowania systemu i usuwania wykrytych i potencjalnych zagrożeń.

Jeśli już otworzyłeś złośliwe załączniki, zalecamy wykonanie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie usunąć obecne malware.

Tekst prezentowany w fałszywym e-mailu „LinkedIn":

Temat: Lee Railton sent you 1 new inquiry (Via LinkedIn)

Lee Railton

Lee Railton sent you inquiry message

Check inquiry

Unsubscribe | Help

You are receiving LinkedIn notification emails.

This email was intended for ********. Learn why we included this.

© LinkedIn. Mailing address: Room 817, 18F, Building 18, #1 DiSheng Bei Road, Beijing Yizhuang Development Area, China. LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

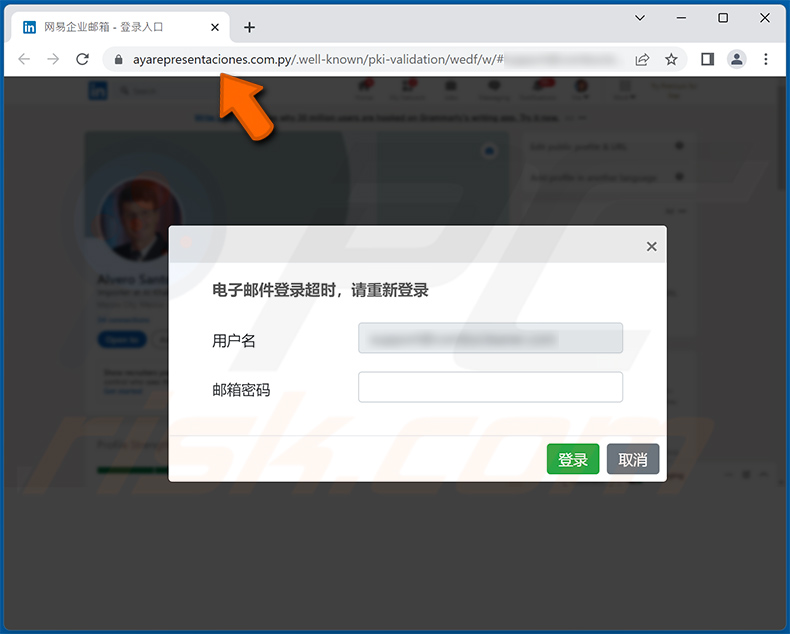

Zrzut ekranu fałszywej witryny LinkedIn (hostowanej za pośrednictwem Weebly - legalnej usługi hostingowej) promowanej przez te oszukańcze e-maile:

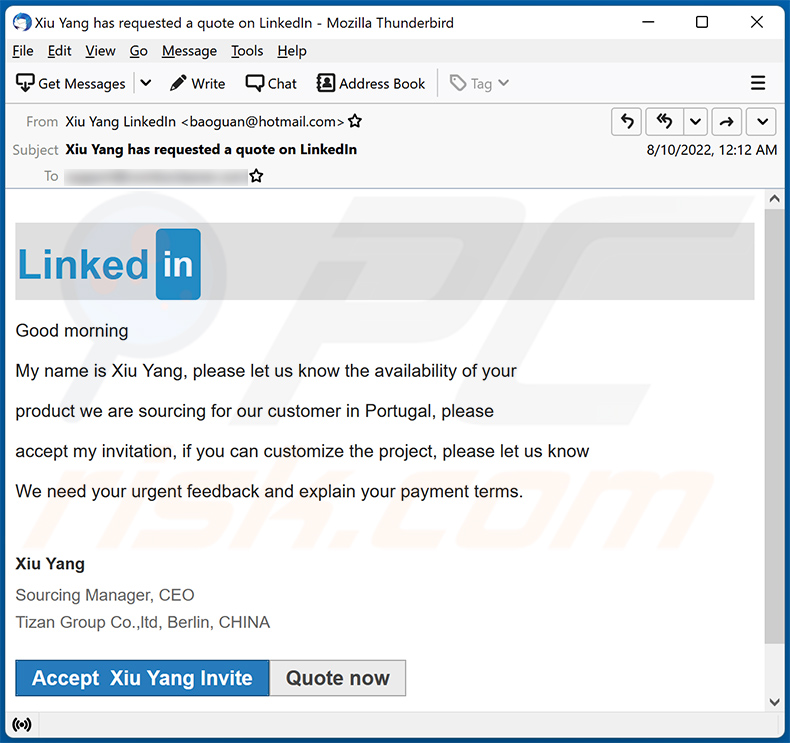

Inny przykład spamowej wiadomości e-mail o tematyce LinkedIn promującej witrynę phishingową:

Prezentowany w niej tekst:

Temat: Xiu Yang has requested a quote on LinkedIn

Linked in

Good morning

My name is Xiu Yang, please let us know the availability of your

product we are sourcing for our customer in Portugal, please

accept my invitation, if you can customize the project, please let us know

We need your urgent feedback and explain your payment terms.

Xiu Yang

Sourcing Manager, CEO

Tizan Group Co.,ltd, Berlin, CHINA

Accept Xiu Yang Invite

Quote now

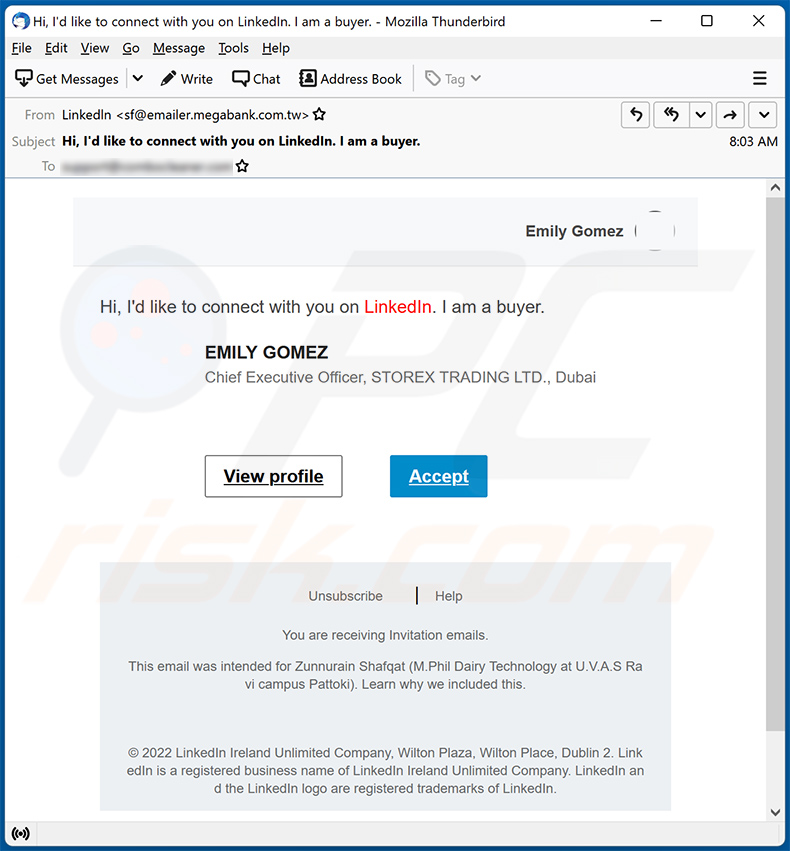

Jeszcze inny przykład spamowej wiadomości e-mail o tematyce LinkedIn promującej witrynę phishingową:

Prezentowany na niej tekst:

Temat: Hi, I'd like to connect with you on LinkedIn. I am a buyer.

Emily Gomez

Hi, I'd like to connect with you on LinkedIn. I am a buyer.EMILY GOMEZ

Chief Executive Officer, STOREX TRADING LTD., DubaiAccept

View profileUnsubscribe | Help

You are receiving Invitation emails.

This email was intended for Zunnurain Shafqat (M.Phil Dairy Technology at U.V.A.S Ravi campus Pattoki). Learn why we included this.© 2022 LinkedIn Ireland Unlimited Company, Wilton Plaza, Wilton Place, Dublin 2. LinkedIn is a registered business name of LinkedIn Ireland Unlimited Company. LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

Zrzut ekranu promowanej strony phishingowej (ayarepresentaciones[.]com[.]py - fałszywej witryny LinkedIn):

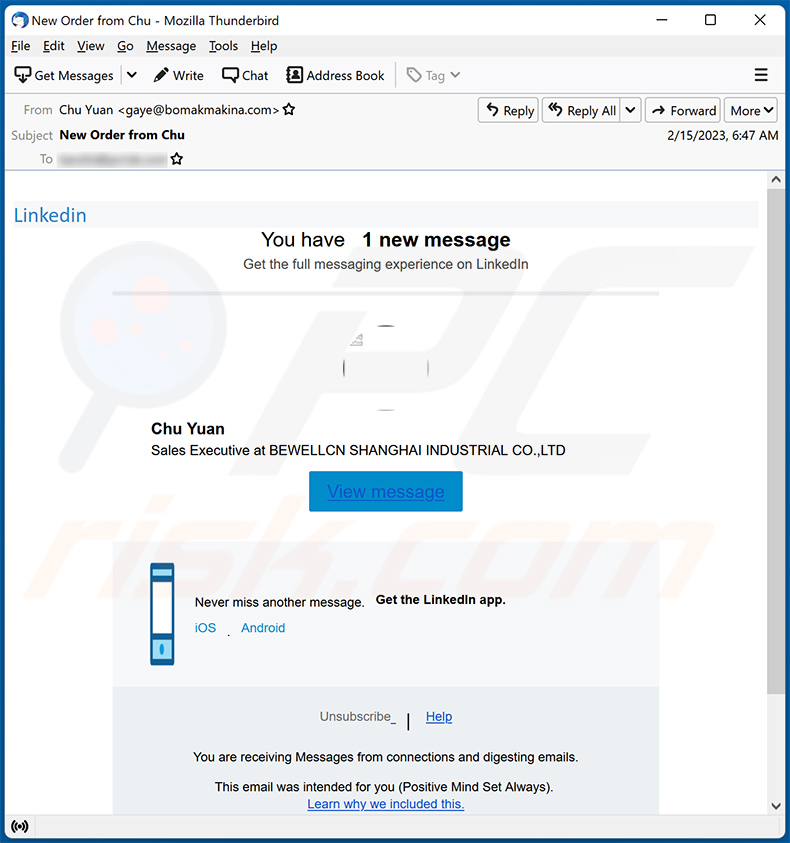

Inny przykład e-maila ze spamem o tematyce LinkedIn:

Prezentowany na niej tekst:

Subject: New Order from Chu

You have 1 new message

Get the full messaging experience on LinkedIn

Fetzer E. Brian tank

Chu YuanSales Executive at BEWELLCN SHANGHAI INDUSTRIAL CO.,LTD

View message

Mobile phone image

Never miss another message. Get the LinkedIn app.

iOS . Android

Unsubscribe | HelpYou are receiving Messages from connections and digesting emails.

This email was intended for you (Positive Mind Set Always). Learn why we included this.

© 2018 LinkedIn Corporation, 1000 West Maude Avenue, Sunnyvale, CA 94085 . LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

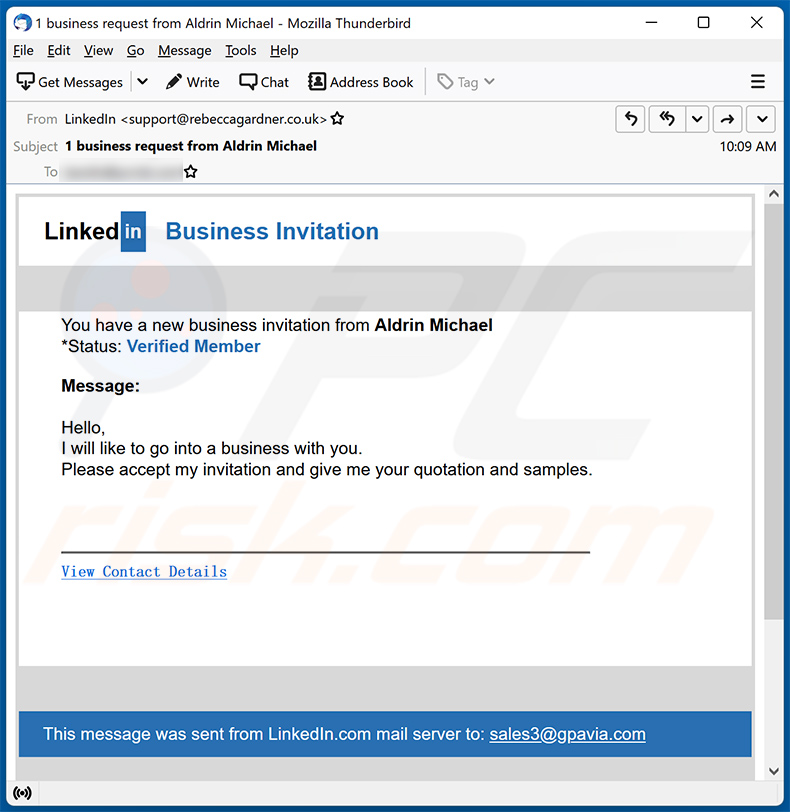

Jeszcze jeden przykład wiadomości e-mail z kampanii spamowej LinkedIn:

Prezentowany na niej tekst:

Temat: 1 business request from Aldrin Michael

Business Invitation

You have a new business invitation from Aldrin Michael

*Status: Verified MemberMessage:

Hello,

I will like to go into a business with you.

Please accept my invitation and give me your quotation and samples.View Contact Details

This message was sent from LinkedIn.com mail server to: sales3@gpavia.com

© 2021 LinkedIn Ireland Unlimited Company, Wilton Plaza, Wilton Place, Dublin 2.

LinkedIn Ireland Unlimited Company

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest Spam LinkedIn?

- Typy złośliwych wiadomości e-mailowych.

- Jak rozpoznać złośliwy e-mail?

- Co zrobić jeśli dałeś się oszukać e-mailowi ze spamem?

Typy złośliwych wiadomości e-mailowych:

![]() E-maile phishingowe

E-maile phishingowe

Najczęściej cyberprzestępcy wykorzystują zwodnicze e-maile, aby nakłonić użytkowników internetu do podania swoich poufnych informacji prywatnych, na przykład danych logowania do różnych usług online, kont e-mail lub informacji bankowych online.

Takie ataki nazywane są phishingiem. W ataku phishingowym cyberprzestępcy zwykle wysyłają wiadomość e-mail z logo popularnej usługi (na przykład Microsoft, DHL, Amazon, Netflix), tworzą wrażenie pilności (zły adres wysyłki, nieaktualne hasło itp.) i umieszczają link, który mają nadzieję ich potencjalne ofiary klikną.

Po kliknięciu linku prezentowanego w takiej wiadomości ofiary są przekierowywane na fałszywą stronę internetową, która wygląda identycznie lub bardzo podobnie do oryginalnej. Ofiary są następnie proszone o podanie hasła, danych karty kredytowej lub innych informacji, które zostały skradzione przez cyberprzestępców.

![]() E-maile ze złośliwymi załącznikami

E-maile ze złośliwymi załącznikami

Innym popularnym wektorem ataku jest poczta spamowa ze złośliwymi załącznikami, które infekują komputery użytkowników malware. Złośliwe załączniki zwykle zawierają trojany zdolne do kradzieży haseł, informacji bankowych i innych poufnych informacji.

W przypadku takich ataków głównym celem cyberprzestępców jest nakłonienie potencjalnych ofiar do otwarcia zainfekowanego załącznika do wiadomości e-mail. Aby osiągnąć ten cel, wiadomości e-mail wspominają zwykle o ostatnio otrzymanych fakturach, faksach lub wiadomościach głosowych.

Jeśli potencjalna ofiara wpadnie w pułapkę i otworzy załącznik, jej komputery zostaną zainfekowane, a cyberprzestępcy mogą zebrać wiele poufnych informacji.

Chociaż jest to bardziej skomplikowana metoda kradzieży danych osobowych (filtry spamu i programy antywirusowe zwykle wykrywają takie próby), jeśli cyberprzestępcy będą skuteczni, mogą uzyskać znacznie szerszy wachlarz danych i zbierać informacje przez długi czas.

![]() E-maile wyłudzenia seksualnego

E-maile wyłudzenia seksualnego

To jest rodzaj phishingu. W takim przypadku użytkownicy otrzymują wiadomość e-mail z informacją, że cyberprzestępca może uzyskać dostęp do kamery internetowej potencjalnej ofiary i ma nagranie wideo przedstawiające masturbację.

Aby pozbyć się wideo, ofiary proszone są o zapłacenie okupu (zwykle przy użyciu Bitcoin lub innej kryptowaluty). Niemniej jednak wszystkie te twierdzenia są fałszywe — użytkownicy, którzy otrzymują takie wiadomości, powinni je zignorować i usunąć.

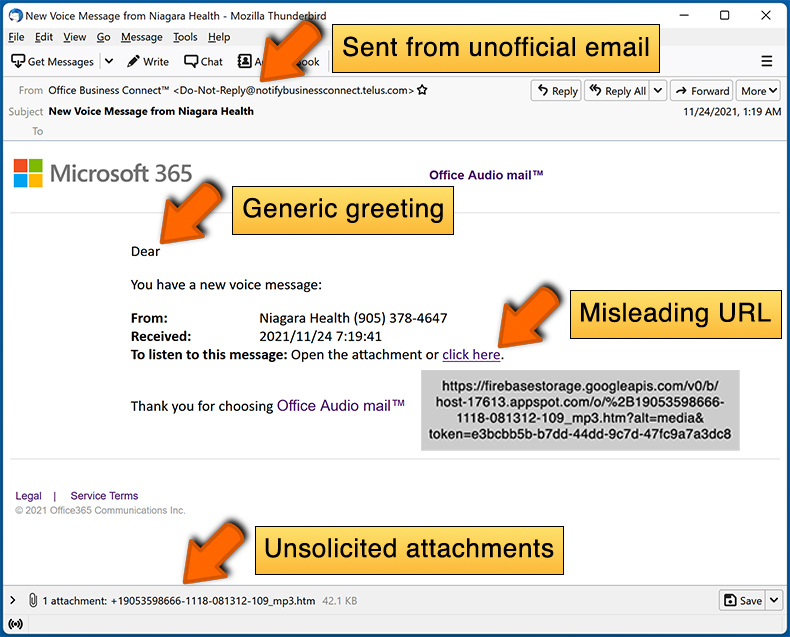

Jak rozpoznać złośliwy e-mail?

Chociaż cyberprzestępcy starają się, aby ich wiadomości z przynętą wyglądały na wiarygodne, oto kilka rzeczy, na które należy zwrócić uwagę, próbując wykryć e-mail phishingowy:

- Sprawdź adres e-mail nadawcy („od"): Najedź kursorem myszy na adres „od" i sprawdź, czy jest prawidłowy. Przykładowo, jeśli otrzymałeś wiadomość od Microsoft, sprawdź, czy adres e-mail to @microsoft.com, a nie coś podejrzanego, takiego jak @m1crosoft.com, @microsoft.com, @account-security-noreply.com itp.

- Sprawdź ogólne powitania: Jeśli powitanie w wiadomości brzmi „Szanowny użytkowniku", „Szanowny @twojamail.com", „Szanowny drogi kliencie", powinno to wzbudzić podejrzliwość. Najczęściej firmy zwracają się do ciebie po imieniu. Brak tych informacji może sygnalizować próbę phishingu.

- Sprawdź linki w wiadomości e-mail: Umieść wskaźnik myszy nad linkiem przedstawionym w e-mailu. Jeśli link wydaje się podejrzany, nie klikaj go. Przykładowo, jeśli otrzymałeś wiadomość od Microsoft, a link w wiadomości wskazuje, że prowadzi do adresu firebasestorage.googleapis.com/v0... nie powinieneś mu ufać. Najlepiej nie klikać żadnych linków w e-mailach, a najpierw odwiedzić witrynę firmy, która wysłała ci wiadomość.

- Nie ufaj ślepo załącznikom wiadomości e-mail: Najczęściej legalne firmy proszą cię o zalogowanie się na ich stronie internetowej i przejrzenie znajdujących się tam dokumentów. Jeśli otrzymałeś wiadomość e-mail z załącznikiem, dobrym pomysłem jest przeskanowanie jej programem antywirusowym. Zainfekowane załączniki do wiadomości e-mail są powszechnym wektorem ataku wykorzystywanym przez cyberprzestępców.

Aby zminimalizować ryzyko otwarcia phishingu i złośliwych wiadomości e-mail, zalecamy użycie Combo Cleaner Antivirus dla Windows.

Przykład spamowej wiadomości e-mail:

Co zrobić jeśli dałeś się oszukać e-mailowi ze spamem?

- Jeśli kliknąłeś link w wiadomości phishingowej i wprowadziłeś hasło - pamiętaj o jak najszybszej zmianie hasła. Zwykle cyberprzestępcy zbierają skradzione dane uwierzytelniające, a następnie sprzedają je innym grupom, które wykorzystują je do złośliwych celów. Jeśli zmienisz hasło w odpowiednim czasie, istnieje szansa, że przestępcy nie będą mieli wystarczająco dużo czasu, aby wyrządzić jakiekolwiek szkody.

- Jeśli podałeś dane swojej karty kredytowej - jak najszybciej skontaktuj się ze swoim bankiem i wyjaśnij sytuację. Istnieje duża szansa, że będziesz musiał anulować zagrożoną kartę kredytową i uzyskać nową.

- Jeśli zauważysz jakiekolwiek oznaki kradzieży tożsamości - powinieneś natychmiast skontaktować się z Federalną Komisją Handlu. Ta instytucja zbierze informacje o twojej sytuacji i stworzy osobisty plan naprawczy.

- Jeśli otworzyłeś złośliwy załącznik - twój komputer jest prawdopodobnie zainfekowany i powinieneś go przeskanować za pomocą renomowanej aplikacji antywirusowej. W tym celu zalecamy użycie Combo Cleaner Antivirus dla Windows.

- Pomóż innym użytkownikom internetu - zgłaszaj e-maile phishingowe do Roboczej Grupy Antyphishingowej, Centrum Skarg Przestępczości Internetowej, Narodowego Centrum Informacji o Przestępstwach Finansowych i Departamentu Sprawiedliwości USA.

Często zadawane pytania (FAQ)

Dlaczego otrzymałem ten e-mail?

Phishingowe e-maile są zwykle rozsyłane w dużych ilościach na losowe adresy e-mail w celu nakłonienia niektórych odbiorców do ujawnienia danych osobowych. Wiadomości te zwykle nie są spersonalizowane.

Podałem swoje dane osobowe, gdy zostałem oszukany przez ten e-mail. Co powinienem zrobić?

Jeśli ujawniłeś jakiekolwiek dane logowania, bardzo ważne jest, aby niezwłocznie zaktualizować wszystkie swoje hasła.

Pobrałem i otworzyłem plik załączony do tego e-maila, czy mój komputer jest zainfekowany?

Jeśli pobrałeś i otworzyłeś złośliwy plik dołączony do e-maila, twój komputer mógł zostać zainfekowany malware. Uruchamiając złośliwy plik, złośliwe oprogramowanie może uzyskać dostęp do twojego systemu.

Przeczytałem e-mail, ale nie otworzyłem załącznika. Czy mój komputer jest zainfekowany?

Samo otwarcie e-maila nie stanowi zagrożenia dla systemu. Jednak klikanie linków lub pobieranie załączników w e-mailach może prowadzić do infekcji systemu.

Czy Combo Cleaner usunie infekcje złośliwym oprogramowaniem, które były obecne w załączniku e-mail?

Chociaż Combo Cleaner może identyfikować i usuwać większość znanych infekcji złośliwym oprogramowaniem, należy pamiętać, że zaawansowane malware może ukrywać się głęboko w systemie. Dlatego przeprowadzenie pełnego skanowania systemu ma kluczowe znaczenie dla zidentyfikowania i usunięcia potencjalnych zagrożeń.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję